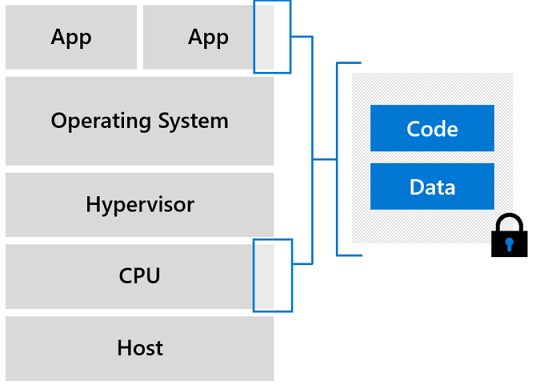

SGX エンクレーブ

Intel SGX テクノロジを使用すると、お客様はデータを保護するエンクレーブを作成し、CPU でデータが処理されている間もデータの暗号化を維持できます。

エンクレーブは、ハードウェアのプロセッサやメモリの、セキュリティで保護された部分です。 デバッガーを使用しても、エンクレーブ内のデータやコードを見ることはできません。 信頼されていないコードによってエンクレーブ メモリ内のコンテンツの変更が試みられた場合、SGX により環境が無効にされて、操作は拒否されます。 これらの固有の機能は、シークレットが暗号化されていない状態でアクセスできるようになるのを防ぐのに役立ちます。

エンクレーブは、セキュリティで保護されたロックボックスと考えることができます。 暗号化されたコードとデータをロックボックスに格納します。 外側からは何も見えません。 エンクレーブには、データを解読するためのキーを提供します。 データを返送する前に、エンクレーブによってデータが処理されて再暗号化されます。

Azure コンフィデンシャル コンピューティングでは、DCsv2 シリーズと DCsv3/DCdsv3 シリーズの仮想マシン (VM) が提供されています。 これらの VM では、Intel® Software Guard Extensions (SGX) がサポートされています。

各エンクレーブには、設定されたサイズの暗号化されたページ キャッシュ (EPC) があります。 EPC によって、エンクレーブが保持できるメモリの量が決まります。 DCsv2 シリーズの VM では、最大 168 MiB が保持されます。 DCsv3/DCdsv3 シリーズの VM では、メモリを集中的に使用するワークロードにために最大 256 GB が保持されます。

エンクレーブ向けの開発

エンクレーブで実行されるアプリケーションの開発には、さまざまなソフトウェア ツールを使用できます。 これらのツールは、エンクレーブ内のコードとデータの一部をシールドするのに役立ちます。 信頼できる環境の外部にいるユーザーが、これらのツールでデータを表示または変更できないことを確認してください。