Azure Container Registry の条件付きアクセス ポリシー

Azure Container Registry (ACR) には、"条件付きアクセス ポリシー" を作成して構成するオプションがあります。 条件付きアクセス ポリシーは通常、Azure Active Directory (Azure AD) に関連付けられ、ACR を含むさまざまな Azure サービスに対して強力な認証とアクセス制御を適用するために使用されます。

条件付きアクセス ポリシーは、Azure Container Registry への第 1 要素認証が完了した後に適用されます。 ACR の条件付きアクセスの目的は、ユーザー認証のみです。 このポリシーを使用すると、ユーザーはコントロールを選択し、ポリシーの決定に基づいてアクセスをブロックまたは許可できます。

条件付きアクセス ポリシーは、強力な認証を適用するように設計されています。 このポリシーにより、組織のコンプライアンス要件を満たすセキュリティが実現し、データとユーザー アカウントを安全に保つことができます。

重要

レジストリの条件付きアクセス ポリシーを構成するには、目的のテナント内のすべてのレジストリの authentication-as-arm を無効にする必要があります。

ポリシーの決定を行うために考慮する条件である、条件付きアクセス ポリシーについて詳しく説明します。

このチュートリアルでは、次の作業を行う方法について説明します。

- Azure Container Registry の条件付きアクセス ポリシーを作成して構成する。

- 条件付きアクセス ポリシーのトラブルシューティング。

前提条件

- バージョン 2.40.0 以降の Azure CLI をインストールするかアップグレードします。 バージョンを確認するには、

az --versionを実行します。 - Azure portal にサインインします。

条件付きアクセス ポリシーを作成して構成する - Azure portal

ACR では、Active Directory ユーザーに対してのみ条件付きアクセス ポリシーがサポートされます。 サービス プリンシパルに対する条件付きアクセス ポリシーは、現在サポートされていません。 レジストリの条件付きアクセス ポリシーを構成するには、目的のテナント内のすべてのレジストリの authentication-as-arm を無効にする必要があります。 このチュートリアルでは、Azure Container Registry の基本的な条件付きアクセス ポリシーを Azure portal から作成します。

次のように、条件付きアクセス ポリシーを作成し、ユーザーのテスト グループを割り当てます。

条件付きアクセス管理者のアクセス許可を持つアカウントを使用して、Azure portal にサインインします。

Microsoft Entra ID を検索して選択します。 次に、左側のメニューで [セキュリティ] を選択します。

[条件付きアクセス]、[+ 新しいポリシー]、[新しいポリシーの作成] の順に選択します。

![[条件付きアクセス] ページのスクリーンショット。[新しいポリシー] を選択し、[新しいポリシーの作成] を選択します。](media/container-registry-enable-conditional-policy/01-create-conditional-access.png)

ポリシーの名前を入力します (例: demo)。

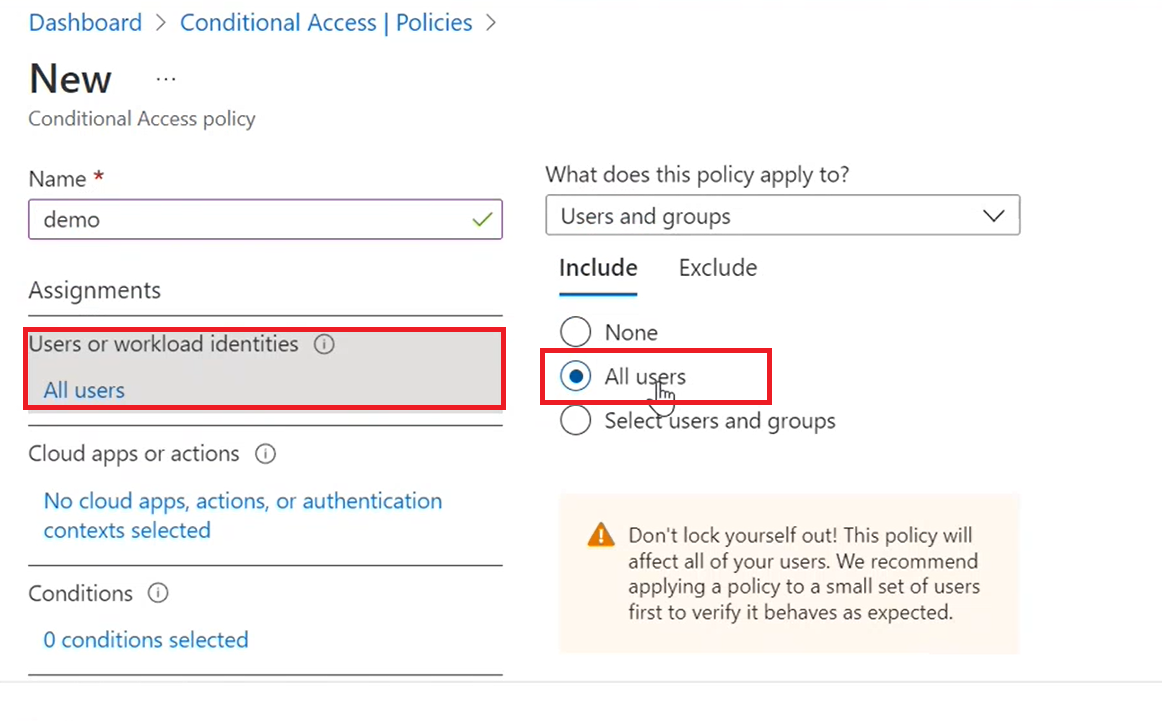

[割り当て] で、[ユーザーまたはワークロードの ID] の下の現在の値を選択します。

![[条件付きアクセス] ページのスクリーンショット。[ユーザーまたはワークロード ID] で現在の値を選択します。](media/container-registry-enable-conditional-policy/02-conditional-access-users-and-groups.png)

[このポリシーの適用対象] で、[ユーザーとグループ] を確認して選択します。

[含める] で、[ユーザーとグループを選択] をオンにし、[すべてのユーザー] をオンにします。

[除外] で、[ユーザーとグループの選択] を選択して、任意の選択を除外します。

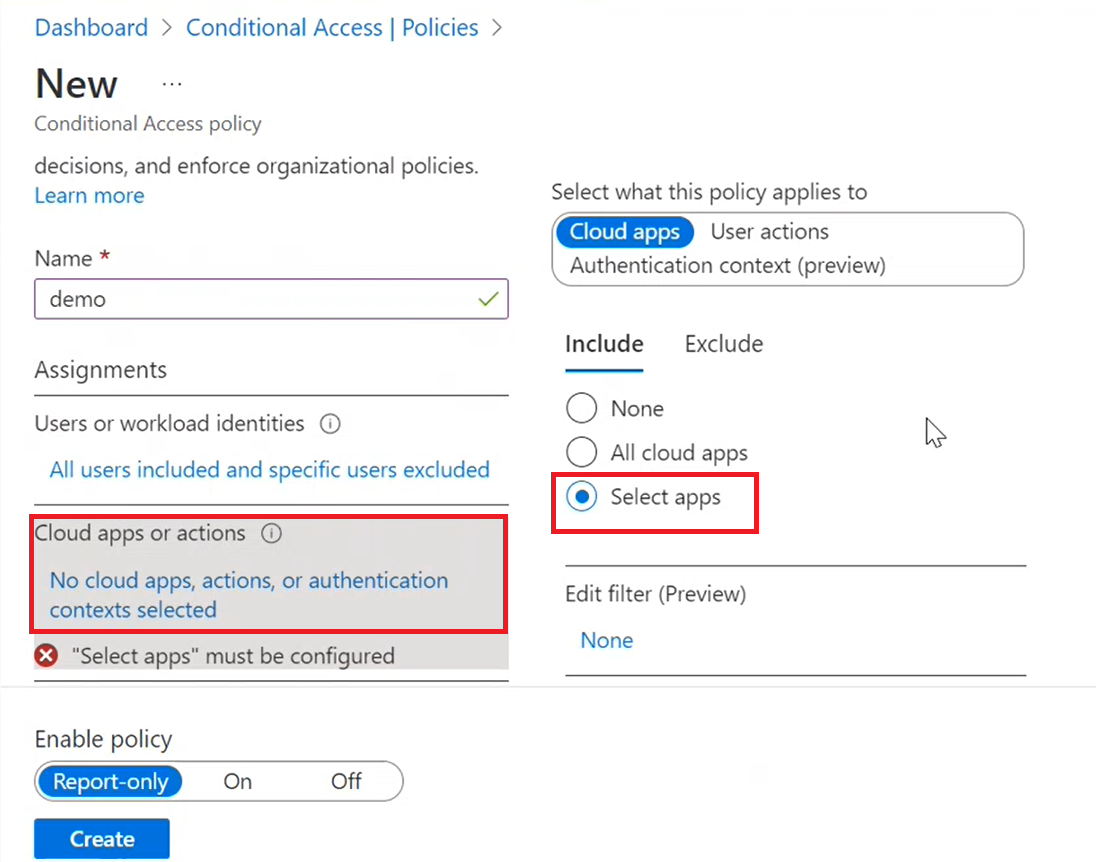

[クラウド アプリまたは操作] で、[クラウド アプリ] を選択します。

[含める] で、 [アプリを選択] を選択します。

条件付きアクセスを適用するアプリを参照して選択します。この場合は Azure Container Registry で、[選択] を選択します。

![結果がフィルター処理され、[Azure Container Registry] が選択されているアプリの一覧のスクリーンショット。](media/container-registry-enable-conditional-policy/05-select-azure-container-registry-app.png)

[条件] で、"ユーザーのリスク レベル"、 "サインインのリスク レベル、"サインイン リスク検出 (プレビュー)"、"デバイス プラットフォーム"、 "場所"、 "クライアント アプリ"、 "時間 (プレビュー)"、 "デバイスのフィルター" などのオプションを使用して、制御アクセス レベルを構成します。

[許可] で、Azure portal へのサインイン イベント中にアクセスの許可またはアクセスのブロックを適用するオプションをフィルター処理して選択します。 この場合、[多要素認証を要求する] でアクセス権を付与し、[選択] を選択します。

ヒント

多要素認証を構成して許可するには、「多要素認証の構成と条件」を参照してください。

[セッション] で、クラウド アプリのセッション レベルのエクスペリエンスを制御できるオプションをフィルター処理して選択します。

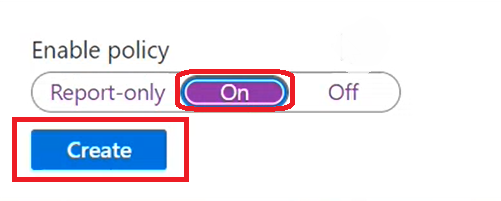

選択して確認したら、[ポリシーを有効にする] で [オン] を選択します。

ポリシーを適用してアクティブ化するには、[作成] を選択します。

これで、Azure Container Registry の条件付きアクセス ポリシーの作成が完了しました。

条件付きアクセス ポリシーに関するトラブルシューティング

条件付きアクセスのサインインに関する問題については、「条件付きアクセスのサインインのトラブルシューティング」を参照してください。

条件付きアクセス ポリシーに関する問題については、「条件付きアクセス ポリシーのトラブルシューティング」を参照してください。