Azure Data Explorer での条件付きアクセス

条件付きアクセスとは

現在のセキュリティ境界は組織のネットワークの外にまで広がり、ユーザーとデバイスの ID が含まれるようになっています。 組織では、アクセス制御に関する決定を行う過程で、これらの ID ドリブン シグナルを使用できます。 Microsoft Entra 条件付きアクセスを使用して、決定を行うためにシグナルをまとめ、組織のポリシーを適用できます。

最も単純な条件付きアクセス ポリシーは、if-then ステートメントのようなものです。 (if) ユーザーがあるリソースへのアクセスを求める場合、(then) あるアクションを完了する必要があります。 たとえば、データ エンジニアが Azure Data Explorer へのアクセスを求める場合、多要素認証 (MFA) を使用してアクセスする必要があります。

次の例では、Azure Data Explorer Web UI を使用して、選択したユーザーに対して MFA を強制する条件付きアクセス ポリシーを構成する方法について説明します。 同じ手順を使用して、組織のセキュリティ要件を満たすため他のポリシーを作成できます。

前提条件

この機能を使用するには、Microsoft Entra ID P1 または P2 ライセンスが必要です。 自分の要件に適したライセンスを探すには、使用可能な Microsoft Entra ID の機能を比較できるページを参照してください。

Note

条件付きアクセス ポリシーは、Azure Data Explorer のデータ管理操作にのみ適用され、リソース管理の操作には影響しません。

ヒント

条件付きアクセス ポリシーは、テナント レベルで適用されます。そのため、テナント内のすべてのクラスターに適用されます。

条件付きアクセスを構成する

Azure portal に条件付きアクセス管理者以上でサインインします。

[Microsoft Entra ID]>[セキュリティ]>[条件付きアクセス] に移動します。

[新しいポリシー] を選択します。

![[条件付きアクセス] タブを示す [セキュリティ] ページのスクリーンショット](media/conditional-access/configure-select-conditional-access.png)

ポリシーに名前を付けます。 ポリシーの名前に対する意味のある標準を組織で作成することをお勧めします。

[割り当て] で、 [ユーザーとグループ] を選択します。 [含める]>[ユーザーとグループの選択] で、[ユーザーとグループ] を選択し、条件付きアクセスに含めるユーザーまたはグループを追加して、[選択] を選択します。

![ユーザーの割り当てを示す [ユーザーとグループ] セクションのスクリーンショット。](media/conditional-access/configure-assign-user.png)

[クラウド アプリまたは操作] で、[クラウド アプリ] を選択します。 [含める] で、[アプリを選択] を選択して、条件付きアクセスで使用できるすべてのアプリの一覧を表示します。 [Azure Data Explorer]>[選択] を選択します。

ヒント

次の GUID の Azure Data Explorer アプリを選択してください: 2746ea77-4702-4b45-80ca-3c97e680e8b7。

![Azure Data Explorer アプリの選択を示す [クラウド アプリ] セクションのスクリーンショット。](media/conditional-access/configure-select-apps.png)

[条件] で、すべてのデバイス プラットフォームに適用する条件を設定し、[完了] を選択します。 詳細については、Microsoft Entra の条件付きアクセスの条件に関するページをご覧ください。

![条件の割り当てを示す [条件] セクションのスクリーンショット。](media/conditional-access/configure-select-conditions.png)

[アクセス制御] で [許可] を選択し、[多要素認証が必要] を選択し、[選択] を選択します。

![アクセス権の付与の要件を表示している [アクセス制御] セクションのスクリーンショット。](media/conditional-access/configure-grant-access.png)

[ポリシーを有効にする] を [オン] に設定して、[保存] を選択します。

![オンにするポリシーを表示している [ポリシーの有効化] セクションのスクリーンショット。](media/conditional-access/configure-enforce-mfa.png)

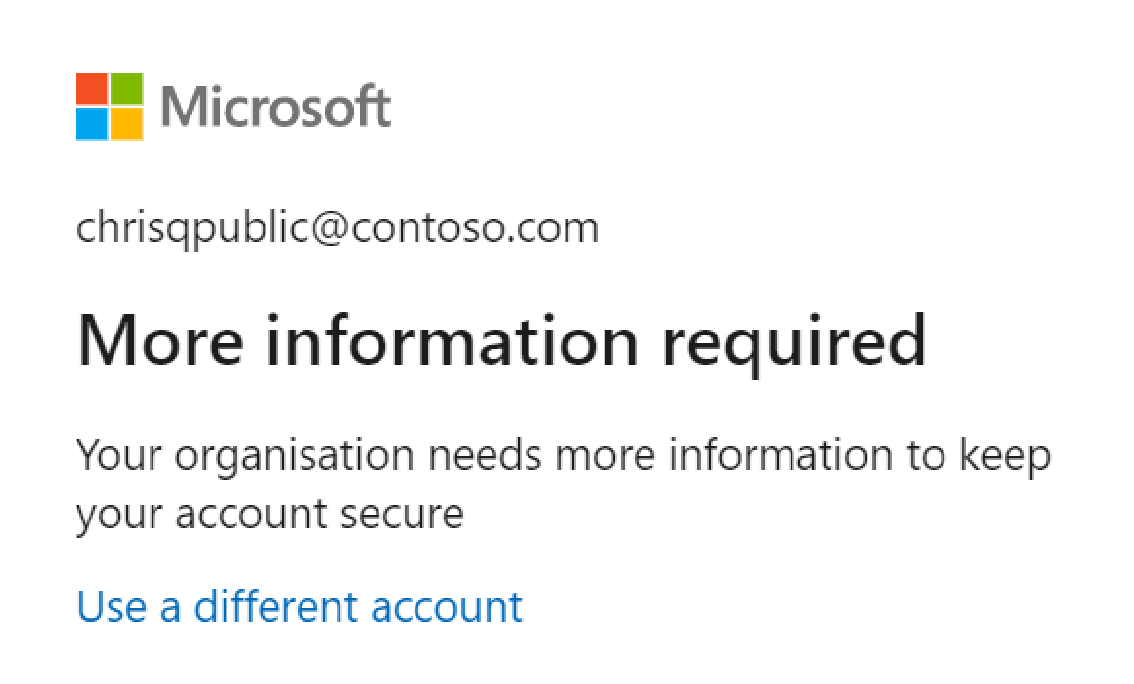

割り当てられたユーザーに Azure Data Explorer Web UI にアクセスするように依頼して、ポリシーを検証します。 ユーザーには、MFA を求めるメッセージが表示されるはずです。