資産インベントリを使用してリソースのセキュリティ態勢を管理する

Microsoft Defender for Cloud の資産インベントリ ページには、Defender for Cloud に接続したリソースのセキュリティ態勢が表示されます。 Defender for Cloud は、サブスクリプションに接続されているリソースのセキュリティの状態を定期的に分析して、潜在的なセキュリティの問題を特定し、アクティブな推奨事項を提供します。 アクティブな推奨事項は、解決してセキュリティ態勢を改善するための推奨事項です。

このビューとそのフィルターを使用して、次のような質問に対処できます。

- Defender プランが有効なサブスクリプションのうち、未処理の推奨事項があるものはどれか

- 「Production」というタグが付いているマシンのうち、Log Analytics エージェントがないものはどれか

- 特定のタグが付いているマシンのうち、未処理の推奨事項があるマシンは何台か

- (CVE 番号を使用して) 既知の脆弱性を持つ特定のリソース グループ内のマシンは何ですか?

資産インベントリ ページのセキュリティに関する推奨事項は、[推奨設定] ページにも表示されますが、ここでは影響を受けるリソースに応じて示しています。 セキュリティに関する推奨事項の実装の詳細については、こちらをご覧ください。

可用性

| 側面 | 詳細 |

|---|---|

| リリース状態: | 一般公開 (GA) |

| 価格: | Free インベントリ ページの一部の機能 (ソフトウェア インベントリなど) には、有料のソリューションを用意する必要があります |

| 必要なロールとアクセス許可: | すべてのユーザー |

| クラウド: | ソフトウェア インベントリは現在、各国のクラウドではサポートされていません。 |

資産インベントリの主な機能

インベントリ ページには次のツールが含まれています。

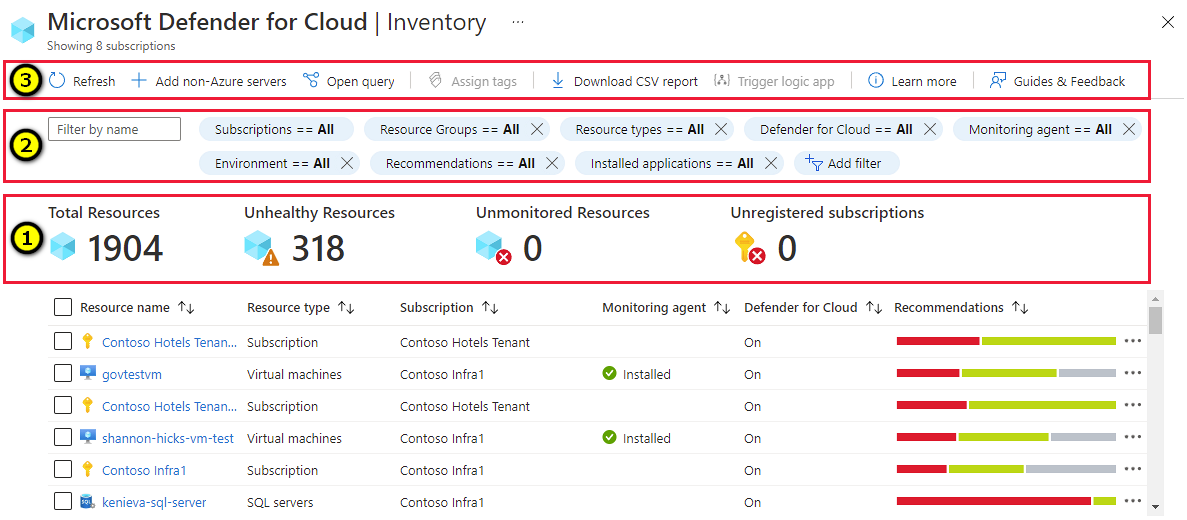

1 - 概要

フィルターを定義する前に、インベントリ ビューの上部に以下の値のストリップが目立つように表示されます。

- リソースの合計: クラウドの Defender に接続されているリソースの合計数。

- 異常なリソース: 実装可能なアクティブなセキュリティに関する推奨事項があるリソース。 セキュリティに関する推奨事項の実装の詳細については、こちらをご覧ください。

- 監視されていないリソース:エージェントの監視に関して問題があるリソースです。Log Analytics エージェントがデプロイされていますが、エージェントがデータを送信していないか、正常性に関する他の問題が発生しています。

- 登録されていないサブスクリプション: 選択したスコープ内のサブスクリプションのうち、Microsoft Defender for Cloud にまだ接続されていもの。

2 - フィルター

ページの上部にある複数のフィルターを使用すると、質問に回答しようとすることによって、リソースの一覧をすばやく絞り込むことができます。 たとえば、"実稼働" というタグが付いたマシンのうち、Log Analytics エージェントがないマシンを知りたい場合、エージェントの監視: "未インストール" およびタグ: "実稼働" で一覧をフィルター処理できます。

フィルターを適用すると、すぐに概要の値がクエリ結果に関連付けて更新されます。

3 - エクスポートと資産管理ツール

エクスポート オプション - インベントリには、選択したフィルター オプションの結果を CSV ファイルにエクスポートするオプションが含まれます。 クエリ自体を Azure Resource Graph エクスプローラーにエクスポートして、Kusto クエリ言語 (KQL) クエリを絞り込んだり、保存や変更を行ったりすることもできます。

ヒント

KQL のドキュメントでは、いくつかのサンプル データと単純なクエリを組み合わせたデータベースを使用して、この言語の「感触」をつかむことができます。 詳しくは、KQL のチュートリアルをご覧ください。

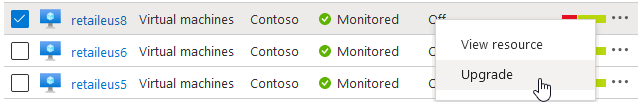

資産管理オプション - クエリに一致するリソースが見つかると、インベントリに次のような操作のショートカットが表示されます。

- フィルター処理されたリソースにタグを割り当てる - タグを付けるリソースの横にあるチェック ボックスをオンにします。

- クラウドの Defender に新しいサーバーを追加する- [Azure 以外のサーバーの追加] ツールバーボタンを使用します。

- Azure Logic Apps を使用してワークロードを自動化する - [ロジック アプリのトリガー] ボタンを使用して、1 つ以上のリソースでロジック アプリを実行します。 ロジック アプリを事前に準備し、関連するトリガーの種類 (HTTP 要求) を受け入れる必要があります。 Logic Apps の詳細をご覧ください。

資産インベントリのしくみ

資産インベントリには Azure Resource Graph (ARG) が利用されます。これは、複数のサブスクリプションにまたがる Defender for Cloud のセキュリティ態勢データのクエリを実行できる Azure サービスです。

ARG は、大規模なクエリの実行機能によってリソースを効率的に探索できるように設計されています。

資産インベントリで Kusto クエリ言語 (KQL) を使用すると、Defender for Cloud データと他のリソースプロパティを相互参照することによって、詳細な洞察を迅速に生み出すことができます。

資産インベントリの使用方法

Defender for Cloud のサイドバーから、 [インベントリ] を選択します。

[名前でフィルターしてください] ボックスを使用して特定のリソースを表示するか、フィルターを使用して特定のリソースにフォーカスします。

既定では、リソースはアクティブなセキュリティのレコメンデーションの数によって並べ替えられます。

重要

各フィルターのオプションは、現在選択されているサブスクリプション内のリソースおよび他のフィルターで選択した項目に固有のものです。

たとえば、サブスクリプションを 1 つだけ選択していて、そのサブスクリプションに、修復すべき未処理のセキュリティの推奨事項があるリソースがない場合 (異常なリソースが 0 の場合)、 [推奨事項] フィルターにオプションは表示されません。

[セキュリティの調査結果に含まれる内容] フィルターを使用するには、脆弱性の検出結果の ID、セキュリティ チェック、または CVE 名からフリー テキストを入力して、影響を受けるリソースをフィルター処理します。

![[セキュリティの調査結果に含まれる内容] フィルター](media/asset-inventory/security-findings-contain-elements.png)

ヒント

[セキュリティの調査結果に含まれる内容] と [タグ] フィルターには、1 つの値のみ指定できます。 複数のフィルターを使用してフィルター処理を行うには [フィルターの追加] を使用します。

Defender for Cloud フィルターを使用するには、1 つ以上のオプション (オフ、オン、一部) を選択します。

クエリの結果をさらに調べるには、該当するリソースを選択します。

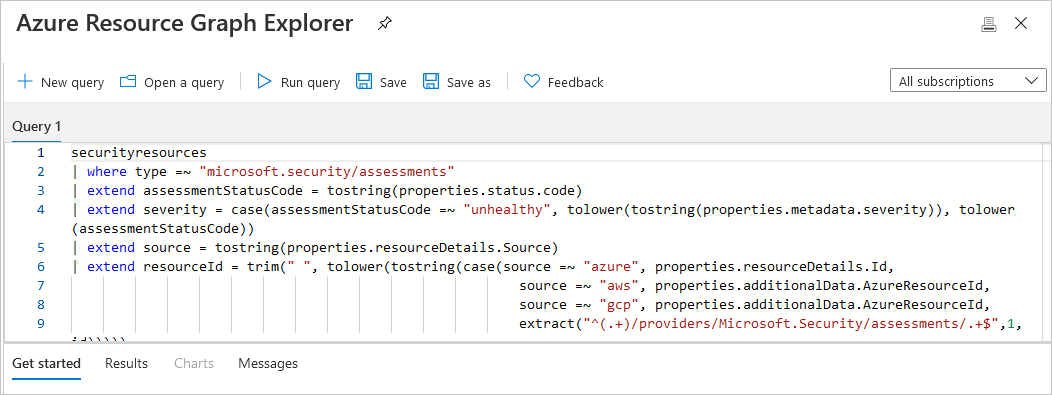

現在選択されているフィルター オプションを、Resource Graph エクスプローラーでクエリとして表示するには、 [クエリを開く] を選択します。

一部のフィルターを定義し、ページを開いたままにした場合、Defender for Cloud は結果を自動的に更新しません。 ページを手動で再読み込みするか、 [更新] を選択しない限り、リソースを変更しても表示される結果には影響しません。

ソフトウェア インベントリにアクセスする

ソフトウェア インベントリにアクセスするには、次のいずれかの有料ソリューションが必要です。

- Defender クラウド セキュリティ態勢管理 (CSPM) のエージェントレス マシン スキャン。

- Defender for Servers P2 のエージェントレス マシン スキャン。

- Defender for Servers の Microsoft Defender for Endpoint 統合。

Microsoft Defender for Endpoint との統合を既に有効にしている場合は、Microsoft Defender for Servers を有効にすると、ソフトウェア インベントリにアクセスできます。

注意

[Blank] オプションを使用すると、Microsoft Defender for Endpoint がない、または Microsoft Defender for Servers がないコンピューターが表示されます。

資産インベントリ ページのフィルター以外にも、Azure Resource Graph エクスプローラーからソフトウェア インベントリ データを探索することができます。

Azure Resource Graph エクスプローラーを使用してソフトウェア インベントリ データにアクセスし、探索する例:

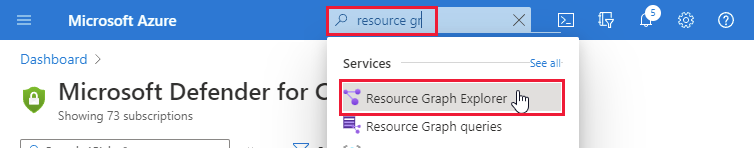

Azure Resource Graph エクスプローラーを開きます。

次のサブスクリプション スコープを選択します: securityresources/softwareinventories

次のいずれかのクエリを入力し (または、それらをカスタマイズしたり、独自に作成して)、 [クエリの実行] を選択します。

インストールされているソフトウェアの基本的な一覧を生成するには:

securityresources | where type == "microsoft.security/softwareinventories" | project id, Vendor=properties.vendor, Software=properties.softwareName, Version=properties.versionバージョン番号でフィルター処理するには:

securityresources | where type == "microsoft.security/softwareinventories" | project id, Vendor=properties.vendor, Software=properties.softwareName, Version=tostring(properties. version) | where Software=="windows_server_2019" and parse_version(Version)<=parse_version("10.0.17763.1999")ソフトウェア製品の組み合わせでコンピューターを検索するには:

securityresources | where type == "microsoft.security/softwareinventories" | extend vmId = properties.azureVmId | where properties.softwareName == "apache_http_server" or properties.softwareName == "mysql" | summarize count() by tostring(vmId) | where count_ > 1ソフトウェア製品と別のセキュリティ推奨事項の組み合わせ:

(この例では、MySQL がインストールされ、管理ポートが公開されているコンピューター)

securityresources | where type == "microsoft.security/softwareinventories" | extend vmId = tolower(properties.azureVmId) | where properties.softwareName == "mysql" | join ( securityresources | where type == "microsoft.security/assessments" | where properties.displayName == "Management ports should be closed on your virtual machines" and properties.status.code == "Unhealthy" | extend vmId = tolower(properties.resourceDetails.Id) ) on vmId

次の手順

この記事では、Microsoft Defender for Cloud の資産インベントリ ページについて説明しました。

関連するツールの詳細については、以下のページをご覧ください。

- Azure Resource Graph (ARG)

- Kusto クエリ言語 (KQL)

- 資産インベントリに関する一般的な質問を表示する