ワークロード所有者にアクセス権を割り当てる

AWS または GCP 環境をオンボードすると、Defender for Cloud によって、接続されたサブスクリプションとリソース グループ内に Azure リソースとしてセキュリティ コネクタが自動的に作成されます。 Defender for Cloud では、オンボード プロセス中に必要な IAM ロールとして ID プロバイダーも作成されます。

特定のセキュリティ コネクタで、親コネクタの下にあるユーザーにアクセス許可を割り当てる必要がありますか? はい、できます。 ユーザーにアクセス許可を付与する AWS アカウントまたは GCP プロジェクトを決定する必要があります。 つまり、ユーザー アクセスを割り当てる AWS アカウントまたは GCP プロジェクトに対応するセキュリティ コネクタを指定する必要があります。

前提条件

Azure アカウント。 Azure アカウントをまだお持ちではない場合は、今すぐ Azure 無料アカウントを作成できます。

セキュリティ コネクタにアクセス許可を構成する

セキュリティ コネクタのアクセス許可は、Azure でのロールベースのアクセス制御 (RBAC) によって管理されます。 サブスクリプション、リソース グループ、またはリソース レベルで、ユーザー、グループ、アプリケーションにロールを割り当てることができます。

Azure portal にサインインします。

[Microsoft Defender for Cloud]>[Environment settings](環境設定) に移動します。

適切な AWS または GCP コネクタを特定します。

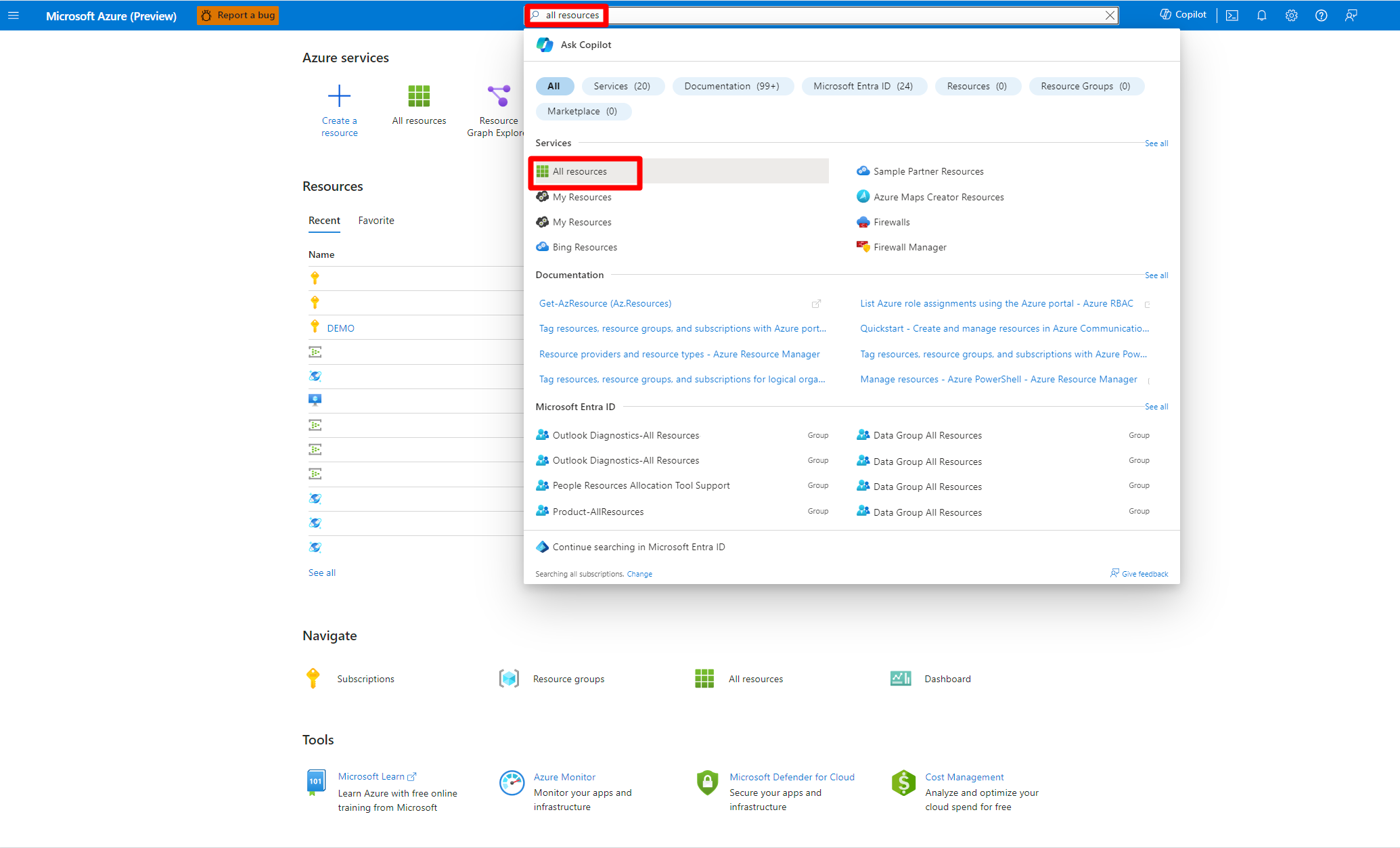

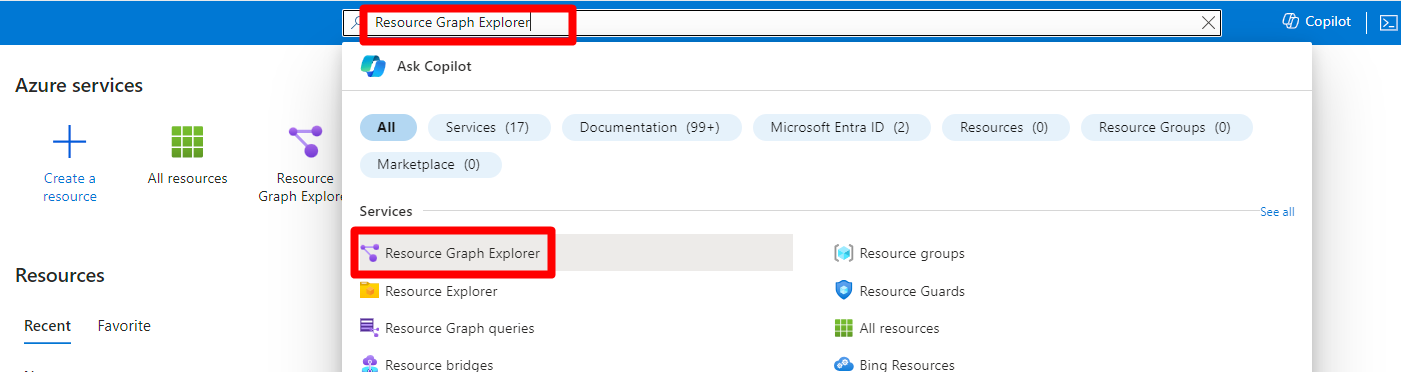

Azure portal の [すべてのリソース] または [Azure Resource Graph] オプションで、ワークロード所有者にアクセス許可を割り当てます。

[アクセス制御 (IAM)] を選択します。

[+ 追加]>[ロール割り当ての追加] の順に選択します。

目的のロールを選択します。

[次へ] を選択します。

+ メンバーの選択 を選択します。

![画面上の [+ メンバーの選択] ボタンを選択するためのボタンの場所示すスクリーンショット。](media/assign-access-to-workload/select-members.png)

適切なユーザーまたはグループを検索して選択します。

[選択] ボタンを選択します。

[次へ] を選択します。

[レビューと割り当て] を選択します。

情報を確認します。

[レビューと割り当て] を選択します。

セキュリティ コネクタのアクセス許可を設定すると、ワークロード所有者は、セキュリティ コネクタに関連付けられている AWS リソースや GCP リソースに関する推奨事項を Defender for Cloud で確認できるようになります。

![画面上の [非表示の種類を表示] オプションの場所を示すスクリーンショット。](media/assign-access-to-workload/show-hidden-types.png)

![選択したリソースで [アクセス制御 IAM] を選択する場所を示すスクリーンショット。](media/assign-access-to-workload/control-i-am.png)