コンピューターの SQL サーバーに対して Microsoft Defender を有効にする

Defender for SQL は、データベースの潜在的な脆弱性を特定して軽減する機能と、データベースに対する脅威の兆候と考えられる異常なアクティビティを検出する機能により、IaaS SQL Server を保護します。

Defender for Cloud は、疑わしいデータベース アクティビティや、SQL マシンに対する潜在的に有害なアクセスまたは悪用の試行、SQL インジェクション攻撃、異常なデータベース アクセス、クエリ パターンを検出した場合、アラートを表示します。 これらの種類のイベントによって生成されるアラートについては、アラートのリファレンス ページを参照してください。

Defender for Cloud は、脆弱性評価に基づいて、データベースの潜在的な脆弱性についての検出、追跡、修復支援を行います。 評価スキャンによって、SQL マシンのセキュリティ状態の概要と、セキュリティ調査結果の詳細を知ることができます。

マシン上の Azure SQL サーバーの脆弱性評価についてはこちらでご確認ください。

Defender for SQL server on machines では、Azure やマルチクラウドにホストされている SQL サーバーだけでなく、オンプレミスのマシン上でホストされているものも保護できます。

SQL Server on Virtual Machines の詳細については、こちらを参照してください。

オンプレミスの SQL サーバーの場合は、Azure Arc で有効になる SQL Server の詳細と、Azure Arc を使用せずに Windows コンピューターに Log Analytics エージェントをインストールする方法について説明します。

マルチクラウドの SQL サーバーについては、以下の情報を参照してください。

可用性

| 側面 | 詳細 |

|---|---|

| リリース状態: | 一般公開 (GA) |

| 価格: | コンピューター上の SQL サーバー用の Microsoft Defenderは、料金に関するページに記載されているように課金されます。 |

| 保護される SQL のバージョン: | SQL Server のバージョン: 2012、2014、2016、2017、2019、2022 - Azure 仮想マシン上の SQL - Azure Arc 対応サーバーでの SQL Server |

| クラウド: |

AMA エージェントを使用して Azure 以外のマシンで Defender for SQL を有効にする

Azure 以外のマシンで Defender for SQL を有効にするための前提条件

有効な Azure サブスクリプション

その中でポリシーを割り当てたいサブスクリプションに対するサブスクリプション所有者アクセス許可。

マシン上の SQL Server の前提条件:

- アクセス許可: SQL サーバーを操作する Windows ユーザーには、データベースの Sysadmin ロールが必要です。

- 拡張機能: 以下の拡張機能を許可リストに載せる必要があります。

- Defender for SQL (IaaS および Arc):

- パブリッシャー: Microsoft.Azure.AzureDefenderForSQL

- 種類: AdvancedThreatProtection.Windows

- SQL IaaS 拡張機能 (IaaS):

- パブリッシャー: Microsoft.SqlServer.Management

- 種類: SqlIaaSAgent

- SQL IaaS 拡張機能 (Arc):

- パブリッシャー: Microsoft.AzureData

- 種類: WindowsAgent.SqlServer

- AMA 拡張機能 (IaaS および Arc):

- パブリッシャー: Microsoft.Azure.Monitor

- 種類: AzureMonitorWindowsAgent

- Defender for SQL (IaaS および Arc):

拒否ポリシー許可リストの名前付け規則

Defender for SQL は、リソースの作成時に以下の名前付け規則を使用します。

- DCR:

MicrosoftDefenderForSQL--dcr - DCRA:

/Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation - リソース グループ:

DefaultResourceGroup- - Log Analytics ワークスペース:

D4SQL--

- DCR:

Defender for SQL は、MicrosoftDefenderForSQL を createdBy データベース タグとして使用します。

Azure 以外のマシンで Defender for SQL を有効にする手順

SQL サーバーを Azure Arc に接続します。サポートされているオペレーティング システム、接続の構成、必要なアクセス許可の詳細については、以下のドキュメントを参照してください。

Azure Arc がインストールされると、SQL Server 用 Azure 拡張機能がデータベース サーバーに自動的にインストールされます。 詳細については、「Azure Arc によって有効化された SQL Server の自動接続を管理する」を参照してください。

Defender for SQL を有効にする

Azure portal にサインインします。

「Microsoft Defender for Cloud」を検索して選択します。

Defender for Cloud のメニューで、[環境設定] を選択します。

関連するサブスクリプションを選択します。

[Defender プラン] Databases プランを見つけて、[種類の選択] を選択します。

[リソースの種類] 選択ウィンドウで、SQL servers on machines プランを [オン] に切り替えます。

続行を選択します。

[保存] を選択します。

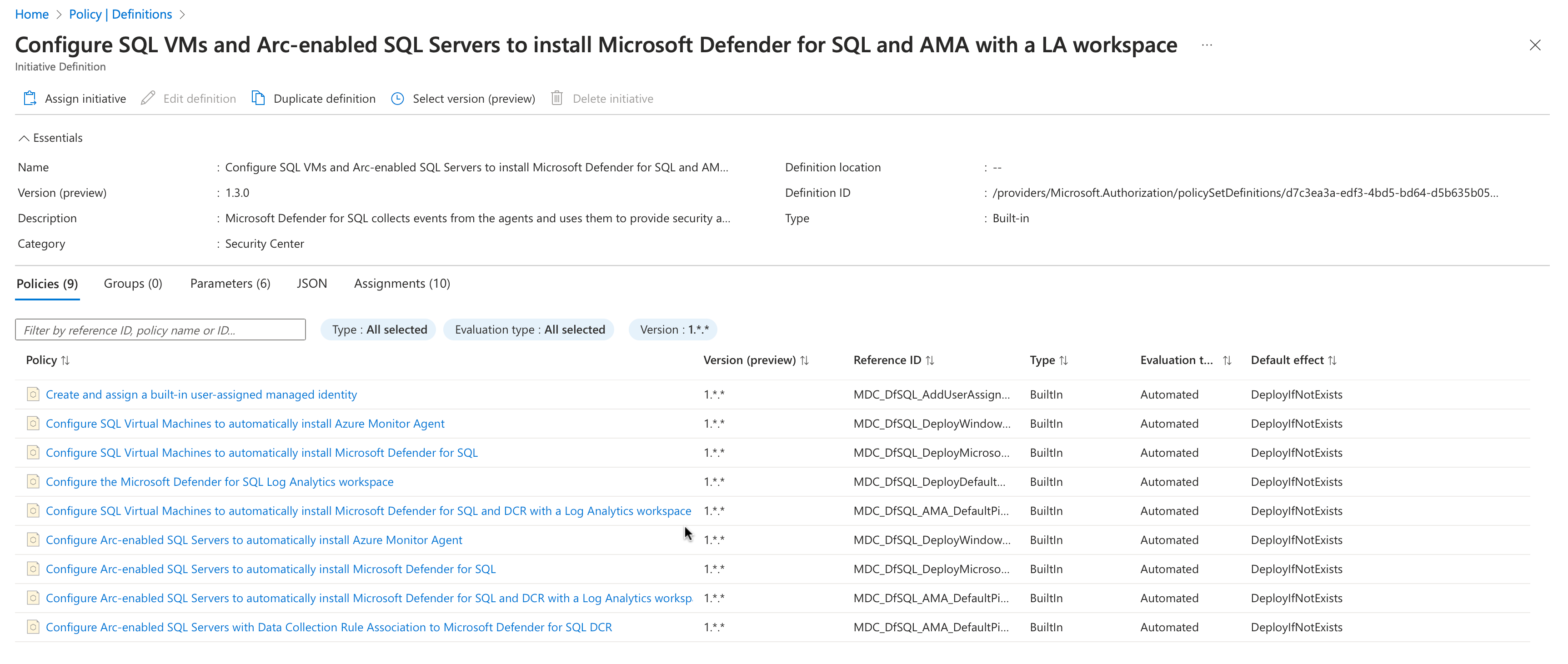

有効になったら、以下のいずれかのポリシー イニシアチブを使用します。

- 既定の Log Analytics ワークスペース (LAW) 用の LAW を使用して Microsoft Defender for SQL と AMA をインストールするように、SQL VM と Arc 対応 SQL サーバーを構成します。 これにより、データ収集ルールと既定の Log Analytics ワークスペースを持つリソース グループが作成されます。 Log Analytics ワークスペースの詳細については、「Log Analytics ワークスペースの概要」を参照してください。

- ユーザー定義の LAW を使用して Microsoft Defender for SQL と AMA をインストールするように、SQL VM と Arc 対応 SQL サーバーを構成します。 これにより、データ収集ルールと定義済みのリージョン内のカスタム Log Analytics ワークスペースを持つリソース グループが作成されます。 このプロセス中に、Azure 監視エージェントをインストールします。 AMA エージェントをインストールするオプションの詳細については、「Azure Monitor エージェントの前提条件」を参照してください。

インストール プロセスを完了するために、バージョン 2017 以前では SQL サーバー (インスタンス) の再起動が必要になります。

AMA エージェントを使用して Azure 仮想マシンで Defender for SQL を有効にする

Azure 仮想マシンで Defender for SQL を有効にするための前提条件

- 有効な Azure サブスクリプション

- その中でポリシーを割り当てたいサブスクリプションに対するサブスクリプション所有者アクセス許可。

- マシン上の SQL Server の前提条件:

- アクセス許可: SQL サーバーを操作する Windows ユーザーには、データベースの Sysadmin ロールが必要です。

- 拡張機能: 以下の拡張機能を許可リストに載せる必要があります。

- Defender for SQL (IaaS および Arc):

- パブリッシャー: Microsoft.Azure.AzureDefenderForSQL

- 種類: AdvancedThreatProtection.Windows

- SQL IaaS 拡張機能 (IaaS):

- パブリッシャー: Microsoft.SqlServer.Management

- 種類: SqlIaaSAgent

- SQL IaaS 拡張機能 (Arc):

- パブリッシャー: Microsoft.AzureData

- 種類: WindowsAgent.SqlServer

- AMA 拡張機能 (IaaS および Arc):

- パブリッシャー: Microsoft.Azure.Monitor

- 種類: AzureMonitorWindowsAgent

- Defender for SQL (IaaS および Arc):

- ここでは自動プロビジョニング有効化プロセスの一環として "米国東部" にリソース グループを作成しているため、このリージョンを許可する必要があります。そうしないと、Defender for SQL はインストール プロセスを正常に完了できません。

Azure 仮想マシンで Defender for SQL を有効にする手順

Azure portal にサインインします。

「Microsoft Defender for Cloud」を検索して選択します。

Defender for Cloud のメニューで、[環境設定] を選択します。

関連するサブスクリプションを選択します。

[Defender プラン] Databases プランを見つけて、[種類の選択] を選択します。

[リソースの種類] 選択ウィンドウで、SQL servers on machines プランを [オン] に切り替えます。

続行を選択します。

[保存] を選択します。

有効になったら、以下のいずれかのポリシー イニシアチブを使用します。

- 既定の Log Analytics ワークスペース (LAW) 用の LAW を使用して Microsoft Defender for SQL と AMA をインストールするように、SQL VM と Arc 対応 SQL サーバーを構成します。 これにより、"米国東部" のリソース グループとマネージド ID が作成されます。 マネージド ID の使用の詳細については、「Azure Monitor のエージェント用の Resource Manager テンプレートのサンプル」を参照してください。 また、データ収集ルール (DCR) と既定の LAW を含むリソース グループも作成されます。 すべてのリソースは、この単一のリソース グループの下に統合されます。 DCR と LAW は、仮想マシン (VM) のリージョンに合わせて作成されます。

- ユーザー定義の LAW を使用して Microsoft Defender for SQL と AMA をインストールするように、SQL VM と Arc 対応 SQL サーバーを構成します。 これにより、"米国東部" のリソース グループとマネージド ID が作成されます。 マネージド ID の使用の詳細については、「Azure Monitor のエージェント用の Resource Manager テンプレートのサンプル」を参照してください。 また、DCR と定義済みリージョン内のカスタム LAW を持つリソース グループも作成されます。

インストール プロセスを完了するために、バージョン 2017 以前では SQL サーバー (インスタンス) の再起動が必要になります。

一般的な質問

デプロイが完了したら、デプロイの成功を確認するのにどのくらい待つ必要がありますか?

すべての前提条件が満たされていることを前提として、SQL IaaS 拡張機能による保護状態の更新には約 30 分かかります。

デプロイが正常に終了し、データベースが現在保護されていることを確認するにはどうすればよいですか?

- Azure portal の上部の検索バーでデータベースを見つけます。

- [セキュリティ] タブの下で [Defender for Cloud] を選択します。

- [保護状態] を確認します。 状態が [保護済み] であれば、デプロイは成功しています。

Azure SQL VM でのインストール プロセス中に作成されるマネージド ID の目的は何ですか?

マネージド ID は、AMA をプッシュする Azure Policy の一部です。 これは AMA がデータベースにアクセスしてデータを収集し、それを Log Analytics ワークスペース (LAW) 経由で Defender for Cloud に送信するために使用されます。 マネージド ID の使用の詳細については、「Azure Monitor のエージェント用の Resource Manager テンプレートのサンプル」を参照してください。

Defender for Cloud で新しいものを作成するのではなく、独自の DCR またはマネージド ID を使用できますか?

はい。次のスクリプトを使用するだけで、独自の ID または DCR を使用できます。 詳細については、「マシン上での大規模な Microsoft Defender for SQL サーバーの有効化」を参照してください。

自動プロビジョニング プロセスによって作成されるリソース グループと Log Analytics ワークスペースの数はどれくらいですか?

既定では、SQL マシンがあるリージョンごとにリソース グループ、ワークスペース、DCR が作成されます。 カスタム ワークスペース オプションを選択すると、ワークスペースと同じ場所に 1 つのリソース グループと DCR のみが作成されます。

AMA を使用してマシン上で大規模に SQL サーバーを有効にするにはどうすればよいですか?

複数のサブスクリプションにわたって同時に Microsoft Defender for SQL の自動プロビジョニングを有効にする方法のプロセスについては、「マシン上での大規模な Microsoft Defender for SQL サーバーの有効化」を参照してください。 これは、Azure Virtual Machines、オンプレミス環境、および Azure Arc 対応 SQL サーバーでホストされている SQL サーバーに適用されます。

AMA では LAW 内のどのテーブルが使用されますか?

SQL VM と Arc 対応 SQL サーバー上の Defender for SQL は、Log Analytics ワークスペース (LAW) を使用して、データベースから Defender for Cloud ポータルにデータを転送します。 つまり、データは LAW のローカルには保存されません。 SQLAtpStatus と SqlVulnerabilityAssessmentScanStatus という名前の LAW 内のテーブルは、MMA が非推奨になるタイミングで廃止される予定です。 ATP と VA の状態は、Defender for Cloud ポータルで表示できます。

Defender for SQL は、SQL サーバーからどのようにログを収集しますか?

Defender for SQL は、SQL Server 2017 以降、Xevent を使用しています。 以前のバージョンの SQL Server では、Defender for SQL は SQL サーバー監査ログを使用してログを収集します。

ポリシー イニシアチブに enableCollectionOfSqlQueriesForSecurityResearch という名前のパラメーターが表示されます。 これは、分析のためにデータが収集されることを意味しますか?

このパラメーターは現在使用されていません。 既定値は false です。つまり、あえて値を変更しない限り、false のままです。 このパラメーターによる影響は存在しません。

関連するコンテンツ

関連情報については、次のリソースを参照してください。

- Microsoft Defender for Azure SQL はどのようにして SQL サーバーをどこでも保護できるか。

- SQL Database と Azure Synapse Analytics のセキュリティ アラート

- Defender for Databases に関する一般的な質問をご確認ください。

![[Defender プラン] ページのどこで種類を選択するかを示すスクリーンショット。](media/tutorial-enabledatabases-plan/select-types.png)