エンドポイントでの検出と対応に関する推奨事項の確認と修復 (エージェントレス)

Microsoft Defender for Cloud には、エンドポイントでの検出と対応ソリューションをセキュリティで保護して構成するための推奨事項が用意されています。 これらの推奨事項を修復することで、エンドポイントでの検出と対応ソリューションがすべての環境でコンプライアンスに準拠し、セキュリティで保護されていることを確認できます。

エンドポイントでの検出と対応に関する推奨事項を使用して、次のことができます。

エンドポイントでの検出と対応ソリューションがマルチクラウド マシンにインストールされているかどうかを確認する

見つかったエンドポイントでの検出と対応ソリューションのセキュリティ構成のギャップを特定する

セキュリティ構成で検出されたギャップを修復する

前提条件

この記事で説明する推奨事項は、次の前提条件が満たされている場合にのみ使用できます。

Azure アカウントで Defender for Cloud が有効になっている。

サブスクリプションで有効になっている Defender for Cloud で、次のいずれかのプランが有効になっている必要があります。

仮想マシンのためのエージェントレス スキャンを有効にする必要があります。

Note

このページで説明する機能は、2024 年 8 月に MMA の提供終了と共に廃止される予定である MMA ベースの機能の代替機能です。

移行と、エンドポイント保護関連の推奨事項の廃止プロセスの詳細については、こちらを参照してください。

エンドポイントでの検出と対応の検出に関する推奨事項の確認と修復

Defender for Cloud が VM 上で、サポートされているエンドポイントでの検出と対応ソリューションを検出すると、エージェントレス マシン スキャナーは次のチェックを実行して確認します。

- サポートされているエンドポイントでの検出と対応ソリューションが有効になっているかどうか

- サブスクリプションおよび関連付けられている VM で Defender for Servers プラン 2 が有効になっているかどうか

- サポートされているソリューションが正常にインストールされたかどうか

これらのチェックで問題があった場合、サポートされているエンドポイントでの検出と対応ソリューションによって VM が保護され、セキュリティのギャップに対処するためのさまざまな修復手順が推奨事項で提供されます。

サポートされているソリューションとプラットフォーム

Defender for Cloud では、次のエンドポイントでの検出と対応ソリューションがサポートされています。

| エンドポイントでの検出と対応ソリューション | サポートされているプラットフォーム |

|---|---|

| Windows 用 Microsoft Defender for Endpoint | Windows |

| Linux 用 Microsoft Defender for Endpoint | Linux |

| Microsoft Defender for Endpoint 統合ソリューション | Windows Server 2012 R2 および Windows 2016 |

| CrowdStrike (Falcon) | Windows と Linux |

| Trellix | Windows と Linux |

| Symantec | Windows と Linux |

| Sophos | Windows と Linux |

| SentinelOne 提供の Singularity プラットフォーム | Windows と Linux |

| Cortex XDR | Windows と Linux |

VM で有効になっているエンドポイントでの検出と対応ソリューションを特定する

Defender for Cloud には、サポートされているエンドポイントでの検出と対応ソリューションが仮想マシン (VM) 上で有効になっているかどうかと、それがどれであるかを確認する機能があります。

VM でどのソリューションが有効になっているかを特定するには:

Azure portal にサインインします。

[Microsoft Defender for Cloud]>[推奨事項] に移動します。

次の推奨事項のどれかを検索して選択します。

EDR solution should be installed on Virtual MachinesEDR solution should be installed on EC2sEDR solution should be installed on Virtual Machines (GCP)

[正常なリソース] タブを選択します。

検出されたエンドポイントでの検出と対応の列には、検出されたソリューションが表示されます。

検出に関する推奨事項を確認して修復する

Azure portal にサインインします。

[Microsoft Defender for Cloud]>[推奨事項] に移動します。

次の推奨事項のどれかを検索して選択します。

EDR solution should be installed on Virtual MachinesEDR solution should be installed on EC2sEDR solution should be installed on Virtual Machines (GCP)

該当する推奨事項を選択します。

推奨事項には、接続されている各マシンで解決を行うための複数の推奨アクションが示されます。関連するアクションを選択して修復手順を表示します。

- Microsoft Defender for Endpoint 統合を有効にします。 または、サポートされているエンドポイントでの検出と対応ソリューションのどれかを仮想マシンにインストールして、この推奨事項を修復することもできます。

- Defender プランのアップグレード

- 問題のトラブルシューティング

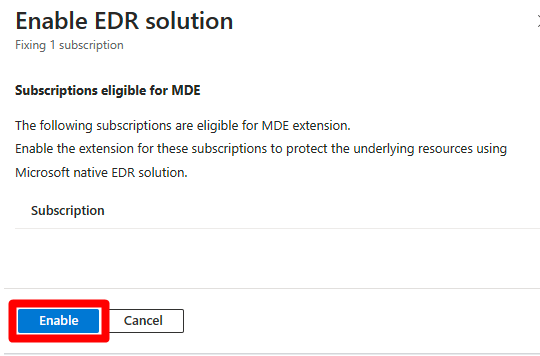

Microsoft Defender for Endpoint 統合を有効にする

この推奨されるアクションは、次の場合に使用できます。

サポートされているエンドポイントでの検出と対応ソリューションの 1 つが VM で検出されませんでした。

Defender for Servers に含まれるオファリングの一部として Microsoft Defender for Endpoint を VM にインストールできます。

影響を受ける VM 上で Defender for Endpoint 統合を有効にするには:

影響を受けるマシンを選択します。

(省略可能)

Enable Microsoft Defender for Endpoint integrationアクションが推奨されている、影響を受ける複数のマシンを選択します。[修正プログラム] を選択します。

有効にするを選択します。

Defender for Endpoint は、サブスクリプション内のすべての Windows および Linux サーバーに適用されます。 プロセス完了後、マシンが [正常なリソース] タブに表示されるまで最大 24 時間かかることがあります。

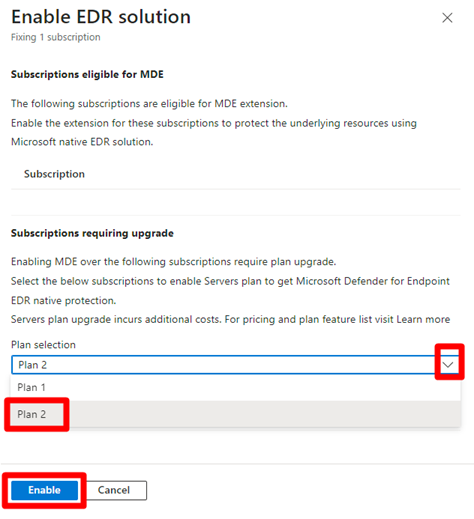

Defender プランのアップグレード

この推奨されるアクションは、次の場合に使用できます。

サポートされているエンドポイントでの検出と対応ソリューションの 1 つが VM で検出されませんでした。

Defender for Servers プラン 2 が VM で有効になっていません。

影響を受ける VM で Defender for Servers プランで Defender for Endpoint 統合を有効にするには:

影響を受けるマシンを選択します。

(省略可能)

Upgrade Defender planアクションが推奨されている、影響を受ける複数のマシンを選択します。[修正プログラム] を選択します。

ドロップダウン メニューでプランを選択します。 各プランにはコストが伴います。コストの詳細については、Defender for Cloud の価格のページを参照してください。

有効にするを選択します。

プロセス完了後、マシンが [正常なリソース] タブに表示されるまで最大 24 時間かかることがあります。

インストールが失敗した場合のトラブルシューティング

この推奨されるアクションは、次の場合に使用できます。

- コンピューターで Defender for Endpoint が検出されましたが、インストールは失敗しています。

VM 上の問題をトラブルシューティングするには:

影響を受けるリソースを選択します。

[修復手順] を選択します。

手順に従って、Windows または Linux の Microsoft Defender for Endpoint オンボードの問題をトラブルシューティングします。

プロセス完了後、マシンが [正常なリソース] タブに表示されるまで最大 24 時間かかることがあります。

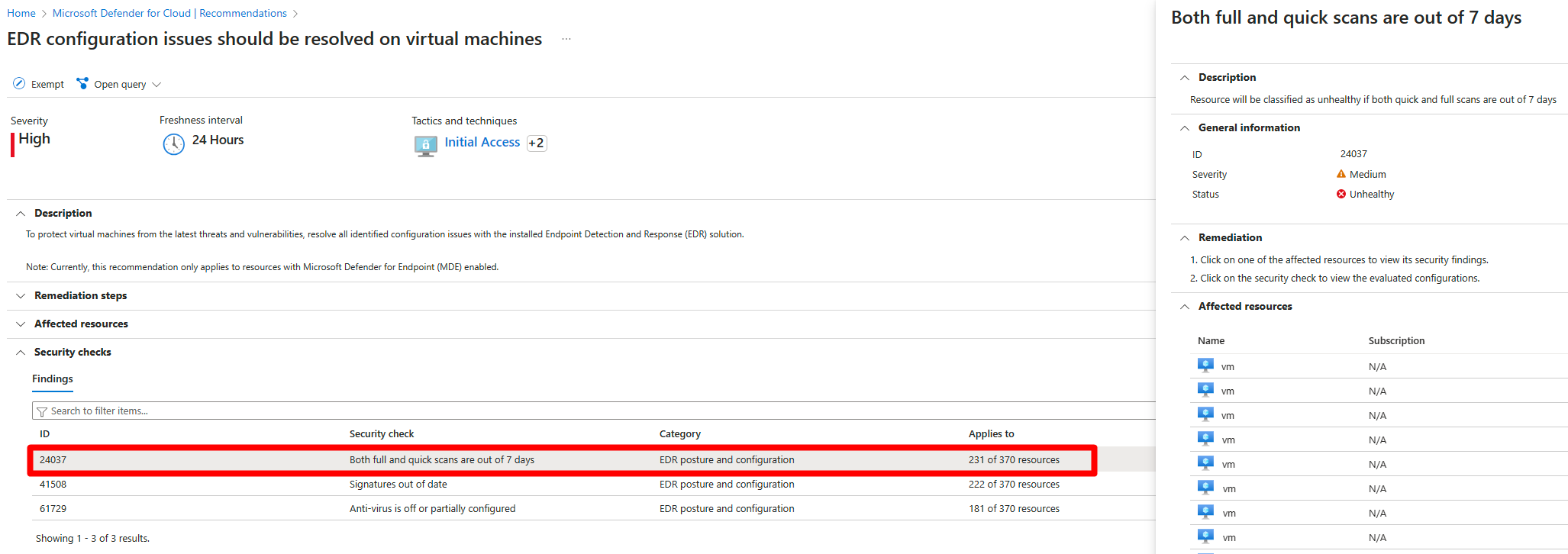

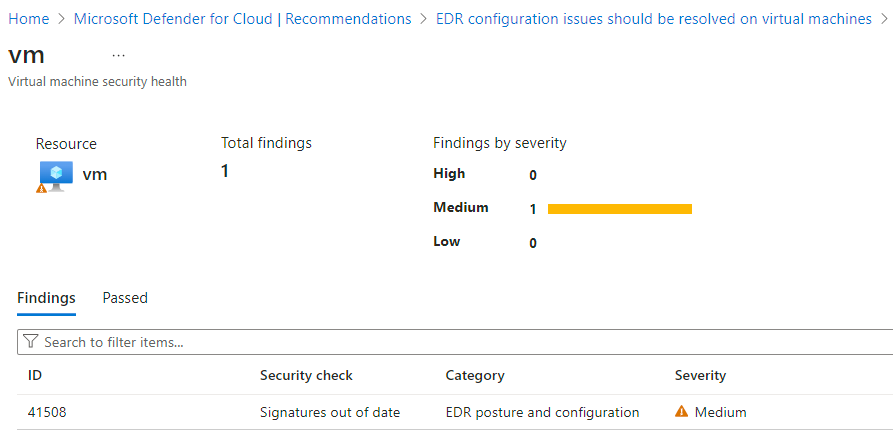

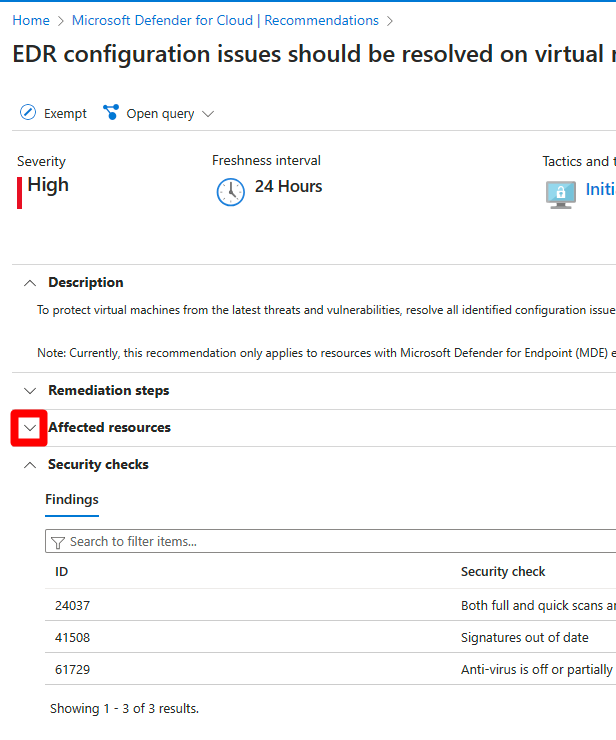

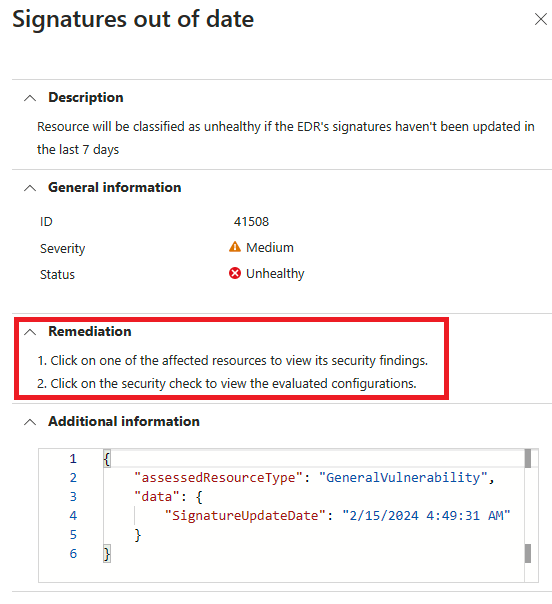

エンドポイントでの検出と対応の誤った構成に関する推奨事項の確認と修復

Defender for Cloud がエンドポイントでの検出と対応ソリューションで誤った構成を検出すると、推奨事項ページに推奨事項が表示されます。 この推奨事項は、Defender for Endpoint が有効になっている VM にのみ適用されます。 これらの推奨事項は、次のセキュリティ チェックを確認します。

Both full and quick scans are out of 7 daysSignature out of dateAnti-virus is off or partially configured

エンドポイントでの検出と対応ソリューションで誤った構成を検出するには:

Azure portal にサインインします。

[Microsoft Defender for Cloud]>[推奨事項] に移動します。

次の推奨事項のどれかを検索して選択します。

EDR configuration issues should be resolved on virtual machinesEDR configuration issues should be resolved on EC2sEDR configuration issues should be resolved on GCP virtual machines

該当する推奨事項を選択します。

セキュリティ チェックを選択して、影響を受けるリソースを確認します。

各セキュリティ チェックを選択して、影響を受けるすべてのリソースを確認します。

影響を受けるリソース セクションを展開します。

異常なリソースを選択して、その結果を確認します。

セキュリティ チェックを選択すると、追加情報と修復手順が表示されます。

修復手順に従います。

プロセス完了後、マシンが [正常なリソース] タブに表示されるまで最大 24 時間かかることがあります。

![[正常なリソース] タブのスクリーンショット。マシンで有効になっているエンドポイントでの検出と対応ソリューションを確認できる場所を示しています。](media/endpoint-detection-response/discovered-solutions.png)

![特定されたエンドポイント ソリューションの推奨事項を示す [推奨事項] ページのスクリーンショット。](media/endpoint-detection-response/identify-recommendations.png)