リスクの優先順位付け

Microsoft Defender for Cloud では、悪用の可能性と組織への潜在的なビジネスへの影響を考慮しながら、環境内のリスクを評価する動的エンジンを積極的に利用します。 このエンジンは、リソースの構成、ネットワーク接続、セキュリティ態勢など、環境のコンテキストによって決定される各リソースのリスク要因に基づいて、セキュリティに関する推奨事項に優先順位を付けます。

Defender for Cloud ではセキュリティ問題のリスク評価を実行し、エンジンによって、最大のセキュリティ リスクが特定され、リスクの小さい問題と区別されます。 その後、推奨事項がリスク レベルを基に並べ替えられ、環境内で悪用される可能性が最も高い、直ちに脅威を引き起こすセキュリティ問題への対処に役立ちます。

その後、Defender for Cloud では、攻撃者が環境を侵害するために使用する可能性のある攻撃パスの一部になっているセキュリティ問題を分析します。 また、このリスクを軽減するために解決する必要があるセキュリティに関する推奨事項も明らかにします。 このアプローチは、緊急のセキュリティ上の問題に集中し、修復作業をより効率的かつ効果的なものにするのに役立ちます。 リスクの優先順位付けはセキュリティ スコアには影響しませんが、環境内で最も重大なセキュリティの問題に対処するのに役立ちます。

推奨事項

Microsoft Defender for Cloud のリソースとワークロードは、Azure サブスクリプション、AWS アカウント、GCP プロジェクトで有効になっている組み込みおよびカスタムのセキュリティ標準に対して評価されます。 これらの評価に基づいて、セキュリティに関する推奨事項は、セキュリティの問題を修復し、セキュリティ態勢を改善するための実用的な手順を提供します。

Note

推奨事項は、Defender for Cloud に含まれている Foundational CSPM プランに含まれています。 ただし、リスクの優先順位付けとガバナンスは、Defender CSPM プランでのみサポートされます。

Defender CSPM プランによって環境が保護されていない場合、リスクの優先順位付け機能を含む列がぼやけて表示されます。

異なるリソースに、異なるリスク レベルで同じ推奨事項を設定できます。 たとえば、ユーザー アカウントで MFA を有効にするという推奨事項は、ユーザーごとに異なるリスク レベルにすることができます。 リスク レベルは、構成、ネットワーク接続、セキュリティ態勢など、各リソースのリスク要因によって決まります。 リスク レベルは、セキュリティの問題が侵害された場合の潜在的な影響、リスクのカテゴリ、セキュリティの問題を含む攻撃パスに基づいて計算されます。

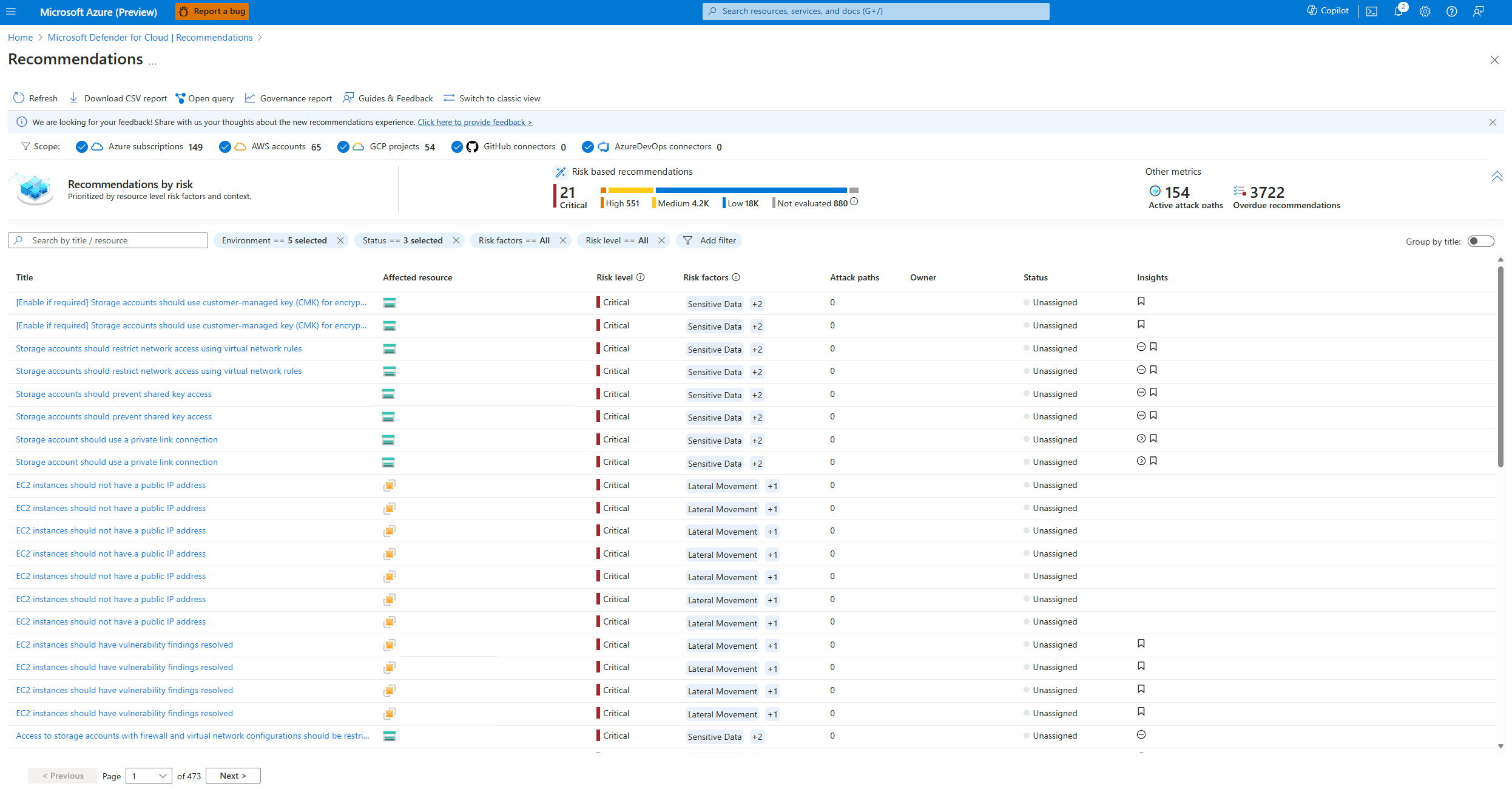

Defender for Cloud で、[推奨事項] ダッシュボードに移動して、環境に存在する推奨事項の概要を表示します。これは、環境で見られるリスクによって優先順位が付けられます。

このページでは、次のことを確認できます。

タイトル - 推奨事項のタイトルです。

影響を受けるリソース - 推奨事項が適用されるリソースです。

リスク レベル - 環境リソース コンテキスト (インターネットへの露出、機密データ、侵入拡大など) を考慮に入れた、基になるセキュリティ問題の悪用可能性とビジネスへの影響です。

リスク要因 - 推奨事項の影響を受けるリソースの環境要因です。これは、基になるセキュリティ問題の悪用可能性とビジネスへの影響に影響を与えます。 インターネットへの露出、機密データ、侵入拡大の可能性などのリスク要因の例です。

攻撃パス - 推奨事項が含まれる攻撃パスの数は、環境内に存在するリソースとそれらの間に存在する関係に基づいて、セキュリティ エンジンがすべての潜在的な攻撃パスを検索した結果に基づいています。 環境ごとに独自の攻撃パスが表示されます。

所有者 - この推奨事項に割り当てられている人物です。

状態 - 推奨事項の現在の状態です。 たとえば、未割り当て、期限内、期限切れなどです。

分析情報 - プレビュー中の場合、拒否できる場合、修正オプションがある場合などの推奨事項に関連する情報です。

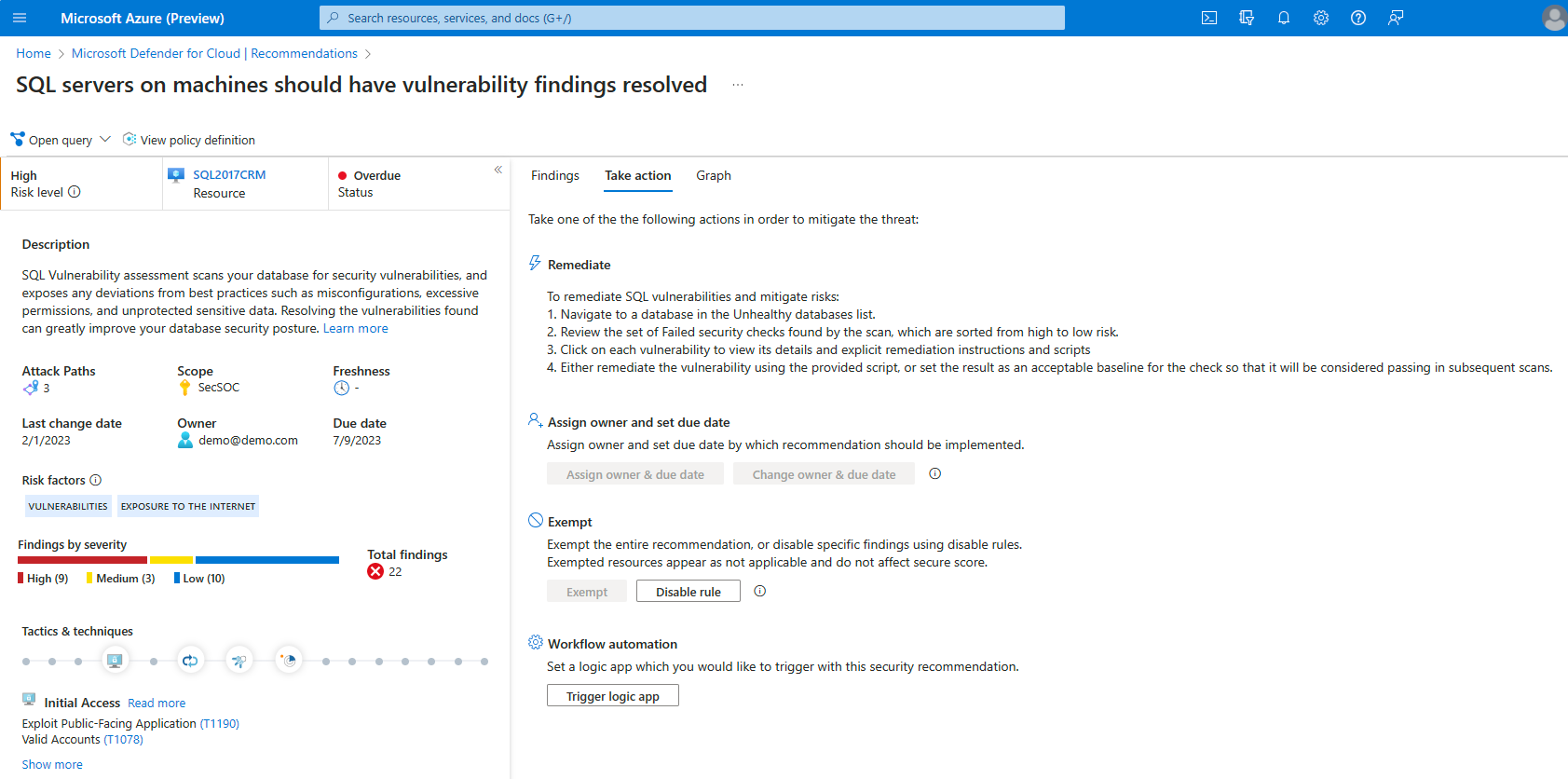

推奨事項を選択すると、推奨事項の詳細 (説明、攻撃パス、スコープ、鮮度、最終変更日、所有者、期限、重大度、戦術と手法など) を表示できます。

説明 - セキュリティの問題に関する短い説明。

攻撃パス - 攻撃パスの数です。

スコープ - 影響を受けるサブスクリプションまたはリソースです。

鮮度 - 推奨事項の更新の間隔です。

最終変更日 - この推奨事項が最後に変更された日付です

所有者 - この推奨事項に割り当てられているユーザーです。

期限 - 推奨事項を解決する必要がある割り当て日です。

重大度 - 推奨事項の重大度です (高、中、低)。 詳しくは、以下をご覧ください。

戦術と手法 - MITRE ATT&CK にマップされた戦術と手法です。

リスク要因とは

Defender for Cloud では、リソースの構成、ネットワーク接続、セキュリティ態勢などの環境のコンテキストを利用して、潜在的なセキュリティ問題のリスク評価を実行します。 これを行うことで、最も重大なセキュリティ リスクの問題を特定し、これをリスクの低い問題と区別します。 その後、推奨事項はリスク レベルに基づいて並べ替えられます。

このリスク評価エンジンは、インターネットへの露出、データの機密性、侵入拡大、潜在的な攻撃パスなど、重要なリスク要因を考慮します。 このアプローチは、緊急のセキュリティ上の問題に優先順位を付け、修復作業をより効率的かつ効果的なものにします。

リスクの計算方法

Defender for Cloud では、コンテキスト対応のリスク優先エンジンを使用して、各セキュリティ推奨事項のリスク レベルを計算します。 リスク レベルは、構成、ネットワーク接続、セキュリティ態勢など、各リソースのリスク要因によって決まります。 リスク レベルは、セキュリティの問題が侵害された場合の潜在的な影響、リスクのカテゴリ、セキュリティの問題を含む攻撃パスに基づいて計算されます。

リスク レベル

推奨事項は、リスク レベルに基づいて 5 つのカテゴリに分類できます。

重大: 攻撃者がシステムまたはデータへの不正アクセスを取得する際に悪用される可能性がある重大なセキュリティ脆弱性を示す推奨事項です。

高: 適時に対処する必要があるが、即時の対応は必要としないと考えられる潜在的なセキュリティ リスクを示す推奨事項。

中: ユーザーの都合に合わせて対処できる比較的軽微なセキュリティの問題を示す推奨事項です。

低: ユーザーの都合に合わせて対処できる比較的軽微なセキュリティの問題を示す推奨事項です。

未評価: まだ評価されていない推奨事項です。 これは、リスク レベルの前提条件である Defender CSPM プランでリソースがカバーされていないことが原因である可能性があります。

リスク レベルは、各リソースのリスク要因を考慮するコンテキスト対応のリスク優先順位付けエンジンによって決定されます。 Defender for Cloud で攻撃パスを識別して修復する方法について学習します。