OT ネットワーク センサーでユーザーを作成および管理する

Microsoft Defender for IoT には、OT ネットワーク センサーでオンプレミス ユーザー アクセスを管理するためのツールと、レガシー オンプレミス管理コンソールが用意されています。 Azure ユーザーは、Azure RBAC を使用して Azure サブスクリプション レベルで管理されます。

この記事では、OT ネットワーク センサーでオンプレミス ユーザーを直接管理する方法について説明します。

既定の特権ユーザー

既定では、各 OT ネットワーク センサーは、特権のある ''管理者'' ユーザーによってインストールされます。このユーザーは、トラブルシューティングとセットアップのための高度なツールにアクセスできます。

センサーを初めて設定する場合は、''管理者'' ユーザーでサインインし、管理者ロールを持つ初期ユーザーを作成してから、セキュリティ アナリストと読み取り専用ユーザーのために追加のユーザーを作成します。

詳細については、「OT センサーをインストールして設定することに関するページと、「既定の特権オンプレミス ユーザー」を参照してください。

23.1.x より前のバージョンのセンサーには、特権ユーザーとして cyberx と cyberx_host も含まれています。 バージョン 23.1.x 以降では、これらのユーザーはインストールされますが、既定では有効にされません。

バージョン 23.1.x 以降で、Defender for IoT CLI で使用するためなど、cyberx および cyberx_host ユーザーを有効にするには、パスワードをリセットします。 詳細については、「センサー ユーザーのパスワードを変更する」を参照してください。

Active Directory 接続を構成する

Active Directory ユーザーが、グループ内のすべてのユーザーに割り当てられた一括アクセス許可を使用して、センサーにサインインし、Active Directory グループを使用できるように、Active Directory を使用して OT センサーにオンプレミス ユーザーを構成することをお勧めします。

たとえば、読み取り専用アクセスを割り当てるユーザーが多数あり、それらのアクセス許可をグループ レベルで管理する場合は、Active Directory を使用します。

ヒント

OT センサー設定の大規模な管理を開始する準備ができたら、Azure portal から Active Directory 設定を定義します。 Azure portal から設定を適用すると、センサー コンソールの設定は読み取り専用になります。 詳細については、「Azure portal から OT センサー設定を構成する (パブリック プレビュー)」を参照してください。

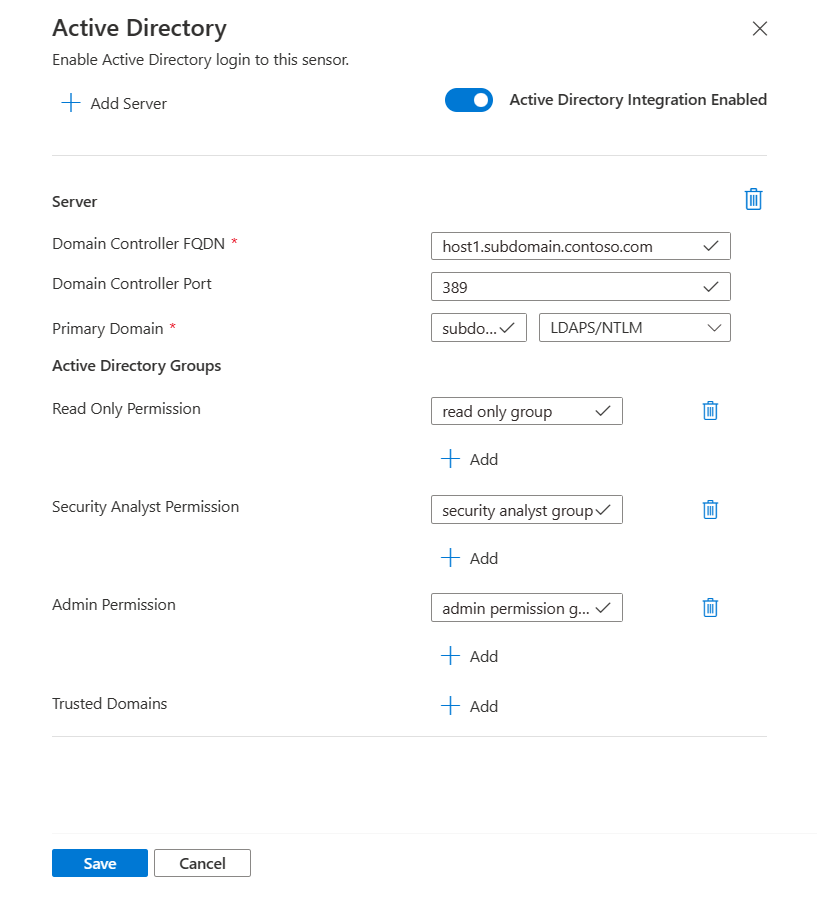

Active Directory と統合する方法:

OT センサーにサインインし、[システム設定]>[統合]>[Active Directory] の順に選択します。

[Active Directory 統合が有効] オプションを有効にします。

Active Directory サーバーに次の値を入力します。

名前 説明 ドメイン コントローラー FQDN LDAP サーバーに表示されている、正確な完全修飾ドメイン名 (FQDN)。 たとえば、「 host1.subdomain.contoso.com」と入力します。

FQDN を使用した統合で問題が発生した場合は、DNS 構成を確認してください。 統合を設定するときに、FQDN ではなく LDAP サーバーの明示的な IP を入力することもできます。ドメイン コントローラー ポート LDAP が構成されているポート。 たとえば、LDAPS (SSL) 接続にはポート 636 を使用します。 プライマリ ドメイン ドメイン名 ( subdomain.contoso.comなど)。次に、LDAP 構成の接続の種類を選択します。

サポートされている接続の種類は、LDAPS/NTLMv3 (推奨)、LDAP/NTLMv3、または LDAP/SASL-MD5 です。Active Directory グループ [+ 追加] を選択して、必要に応じて、リストされている各アクセス許可レベルに Active Directory グループを追加します。

グループ名を入力するときは、LDAP サーバー上の Active Directory 構成で定義されているとおりにグループ名を入力する必要があります。 これらのグループ名は、Active Directory で新しいセンサー ユーザーを追加するときに使用します。

サポートされているアクセス許可レベルには、読み取り専用、セキュリティ アナリスト、管理者、信頼されたドメインがあります。重要

LDAP パラメーターを入力する場合:

- 大文字と小文字の区別を除き、Active Directory に表示されるとおりに値を正確に定義します。

- Active Directory の構成で大文字が使用されている場合でも、小文字のみを使用します。

- LDAP と LDAPS を同じドメインに対して構成することはできません。 ただし、それぞれを異なるドメインで構成し、それらを同時に使用することはできます。

別の Active Directory サーバーを追加するには、ページの上部にある [+ サーバーの追加] を選択し、それらのサーバー値を定義します。

すべての Active Directory サーバーを追加したら、[保存] を選択します。

例:

新しい OT センサー ユーザーを追加する

この手順では、特定の OT ネットワーク センサーの新しいユーザーを作成する方法について説明します。

前提条件: この手順は、''管理者''、cyberx、cyberx_host ユーザー、および管理者ロールを持つすべてのユーザーが使用できます。

メンバーを追加するには:

センサー コンソールにサインインし、[ユーザー]>[+ ユーザーの追加] を選択します。

[ユーザーの作成] | [ユーザー] ページで、次の詳細を入力します。

名前 説明 ユーザー名 ユーザーのわかりやすいユーザー名を入力します。 Email ユーザーの電子メール アドレスを入力します。 [First Name] ユーザーの名前 (名) を入力します。 [Last Name] ユーザーの名前 (姓) を入力します。 ロール [管理者]、[セキュリティ アナリスト]、[読み取り専用] のいずれかのユーザー ロールを選択します。 詳細については、「オンプレミス ユーザー ロール」を参照してください。 パスワード ユーザーの種類として、[ローカル] または [Active Directory ユーザー] のいずれかを選択します。

ローカル ユーザーの場合は、ユーザーのパスワードを入力します。 パスワード要件は次のとおりです。

- 8 文字以上

- 小文字と大文字の両方の英字

- 少なくとも 1 つの数字

- 少なくとも 1 つの記号

ローカル ユーザー パスワードは、管理者ユーザーのみが変更できます。ヒント

Active Directory と統合すると、ユーザーのグループを特定のアクセス許可レベルに関連付けることができます。 Active Directory を使用してユーザーを作成する場合は、まず Active Directory 接続を構成してから、この手順に戻ります。

完了したら、 [保存] を選択します。

新しいユーザーが追加され、センサーの [ユーザー] ページに一覧表示されます。

ユーザーを編集するには、編集したいユーザーの [編集] ![]() アイコンを選択し、必要に応じて値を変更します。

アイコンを選択し、必要に応じて値を変更します。

ユーザーを削除するには、削除するユーザーの [削除] ボタンを選択します。

センサー ユーザーのパスワードを変更する

この手順では、管理者ユーザーがローカル ユーザー パスワードを変更する方法について説明します。 管理者ユーザーは、自分または他のセキュリティ アナリストまたは読み取り専用ユーザーのパスワードを変更できます。 特権ユーザーは、自分のパスワードと管理者ユーザーのパスワードを変更できます。

ヒント

特権ユーザー アカウントへのアクセスを回復する必要がある場合は、「センサーへの特権アクセスを回復する」を参照してください。

前提条件: この手順は、cyberx、"管理者"、cyberx_host、または管理者ロールを持つユーザーにのみ使用できます。

センサーのユーザーのパスワードを変更する方法

センサーにサイン インし、[ユーザー] を選択します。

センサーの [ユーザー] ページで、パスワードを変更する必要があるユーザーを見つけます。

そのユーザー行の右側にあるオプション (...) メニュー >[編集] を選択して、ユーザー ウィンドウを開きます。

右側のユーザー ウィンドウの [パスワードの変更] 領域で、新しいパスワードを入力して確認します。 自分のパスワードを変更する場合は、現在のパスワードも入力する必要があります。

パスワード要件は次のとおりです。

- 8 文字以上

- 小文字と大文字の両方の英字

- 少なくとも 1 つの数字

- 少なくとも 1 つの記号

完了したら、 [保存] を選択します。

センサーへの特権アクセスを回復する

この手順では、cyberx、"管理者"、cyberx_host ユーザーに対して、センサーへの特権アクセスを回復する方法について説明します。 詳細については、「既定の特権オンプレミス ユーザー」を参照してください。

前提条件: この手順は、cyberx、"管理者"、または cyberx_host ユーザーにのみ使用できます。

センサーへの特権アクセスを回復する方法

OT ネットワーク センサーへのサインインを開始します。 サインイン画面で、[リセット] リンクを選択します。 次に例を示します。

![センサー サインイン画面の [パスワードのリセット] リンクのスクリーンショット。](media/manage-users-sensor/reset-privileged-password.png)

[パスワードのリセット] ダイアログの [ユーザーの選択] メニューで、パスワードを回復させたいユーザー (Cyberx、管理者、または CyberX_host) を選択します。

[パスワード リセットの識別子] に表示されている一意識別子コードをクリップボードにコピーします。 次に例を示します。

![OT センサーの [パスワードのリセット] ダイアログのスクリーンショット。](media/manage-users-sensor/password-recovery-sensor.png)

Azure portal の Defender for IoT の [サイトとセンサー] ページに移動します。 センサー タブを開いたまま、新しいブラウザー タブまたはウィンドウで Azure portal を開くことができます。

Azure portal 設定 >[ディレクトリとサブスクリプション] で、センサーが Defender for IoT にオンボードされたサブスクリプションを選択していることを確認します。

[サイトとセンサー] ページで、使用しているセンサーを見つけて、右側の >[パスワードの回復] のオプション メニュー (...) を選択します。 次に例を示します。

[回復] ダイアログが開くので、センサーからクリップボードにコピーした一意の識別子を入力し、[回復] を選択します。 password_recovery.zip ファイルが自動的にダウンロードされます。

Azure portal からダウンロードされたすべてのファイルは信頼のルートによって署名されているため、マシンは署名された資産のみを使用します。

[センサー] タブに戻り、[パスワードの回復] 画面で [ファイルの選択] を選択します。 Azure portal から先ほどダウンロードした password_recovery.zip ファイルに移動してアップロードします。

注意

ファイルが無効であることを示すエラー メッセージが表示された場合は、Azure portal 設定で正しくないサブスクリプションを選択した可能性があります。

Azure に戻り、上部のツール バーにある設定アイコンを選択します。 [ディレクトリとサブスクリプション] ページで、センサーが Defender for IoT にオンボードされたサブスクリプションを選択していることを確認します。 次に、Azure での手順を繰り返して password_recovery.zip ファイルをダウンロードし、センサーに再度アップロードします。

[次へ] を選択します。 センサー用にシステムによって生成されたパスワードが表示され、選択されたユーザーに使用できます。 パスワードは二度と表示されないため、必ず書き留めておいてください。

[次へ] をもう一度選択して、新しいパスワードを使用してセンサーにサインインします。

サインイン失敗の最大数を定義する

OT センサーの CLI アクセスを使用して、OT センサーがユーザーが同じ IP アドレスから再度サインインできないようにする、サインインの最大失敗回数を定義します。

詳細については、「Defender for IoT CLI のユーザーとアクセス」を参照してください。

前提条件: この手順は、cyberx ユーザーのみが利用できます。

SSH 経由で OT センサーにサインインし、次を実行します。

nano /var/cyberx/components/xsense-web/cyberx_web/settings.pysettings.py ファイルで、

"MAX_FAILED_LOGINS"の値に、定義するサインイン失敗の最大数を設定します。 システム内の同時ユーザーの数を考慮してください。ファイルを終了し、

sudo monit restart allを実行して変更を適用します。

次のステップ

詳細については、「ユーザー アクティビティを監査する」を参照してください。

![[サイトとセンサー] ページの [パスワードの回復] オプションのスクリーンショット。](media/manage-users-sensor/recover-my-password.png)