ハイブリッドまたはエアギャップ OT センサー管理をデプロイする

Microsoft Defender for IoT は、組織が脅威の検出と管理のための包括的なソリューション (並列ネットワーク全体のカバレッジを含む) を提供することで、OT 環境のコンプライアンスを達成し、メイン維持するのに役立ちます。 Defender for IoT は、産業、エネルギー、ユーティリティの各分野の組織、NERC CIP やIEC62443などのコンプライアンス組織をサポートしています。

政府機関、金融サービス、原子力事業者、工業製造業などの特定の業界では、エアギャップネットワークメイン含まれます。 エアギャップ ネットワークは、エンタープライズ ネットワーク、ゲスト ネットワーク、インターネットなど、セキュリティで保護されていない他のネットワークから物理的に分離されます。 Defender for IoT は、これらの組織が脅威の検出と管理、ネットワークのセグメント化などのグローバル標準に準拠するのに役立ちます。

デジタル変革は、企業が業務を合理化し、収益を向上させるのに役立ちましたが、エアギャップネットワークとの摩擦に直面することがよくあります。 エアギャップネットワークでの分離は、セキュリティを提供するだけでなく、デジタル変革を複雑にします。 たとえば、多要素認証の使用を含むゼロ トラストなどのアーキテクチャ 設計は、エアギャップ ネットワーク全体に適用するのは困難です。

エアギャップ ネットワークは、機密データを格納したり、外部ネットワークに接続されていないサイバー 物理システムを制御したりするためによく使用され、サイバー攻撃に対する脆弱性が低くなります。 ただし、エアギャップされたネットワークは完全にはセキュリティで保護されておらず、引き続き侵害される可能性があります。 そのため、エアギャップされたネットワークを監視して、潜在的な脅威を検出して対応することが不可欠です。

この記事では、ハイブリッドとエアギャップのセキュリティ ソリューションをデプロイするアーキテクチャについて説明します。これには、ハイブリッドネットワークとエアギャップ ネットワークのセキュリティ保護と監視に関する課題とベスト プラクティスが含まれます。 Defender for IoT のすべてのメインテナント インフラストラクチャを閉じたアーキテクチャに含めるのではなく、Defender for IoT センサーを、オンサイトリソースやリモート リソースを含む既存の IT インフラストラクチャに統合することをお勧めします。 この方法により、セキュリティ操作がスムーズかつ効率的に実行され、メイン簡単に実行できます。

アーキテクチャに関する推奨事項

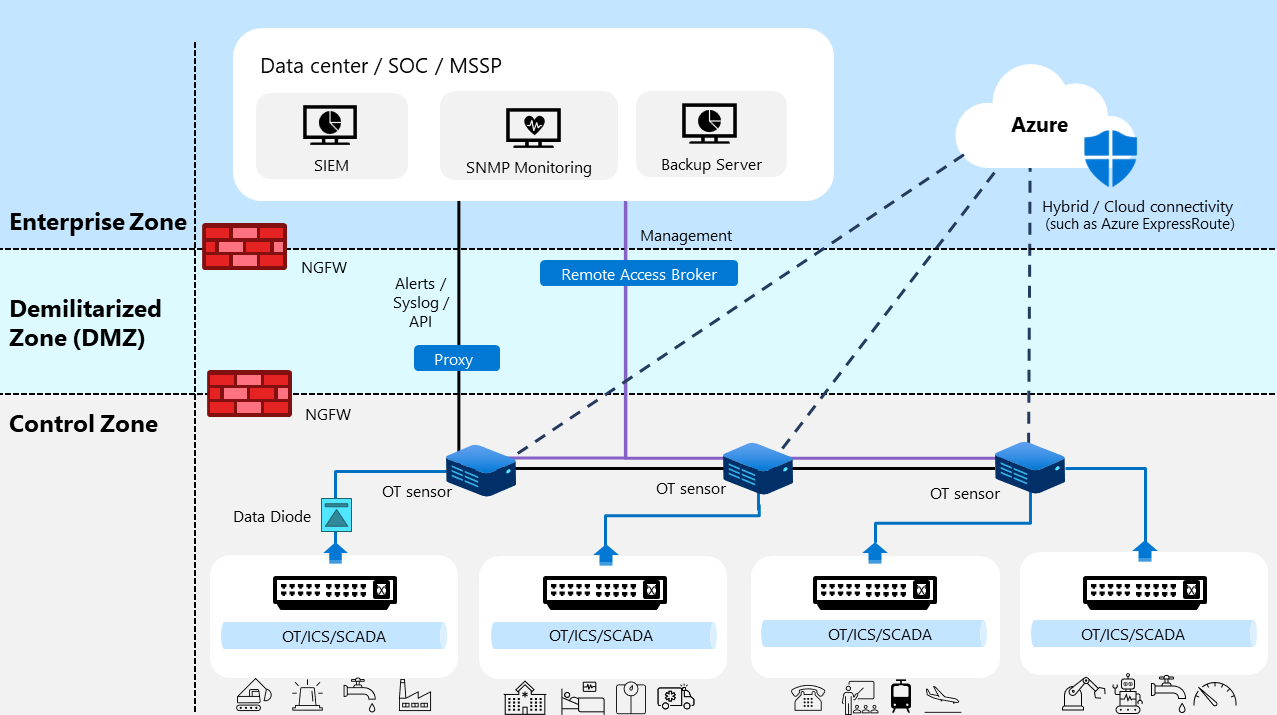

次の図は、各 OT センサーがクラウドまたはオンプレミスの複数のセキュリティ管理システムに接続する Defender for IoT システムの監視とメインに関する推奨事項のサンプル、高レベルのアーキテクチャを示しています。

このサンプル アーキテクチャでは、3 つのセンサーが組織全体の異なる論理ゾーンにある 4 つのルーターに接続します。 センサーはファイアウォールの背後にあり、ローカル バックアップ サーバー、Standard Edition SA 経由のリモート アクセス接続、オンプレミスのセキュリティ イベントおよび情報管理 (SIEM) システムへのアラートの転送など、ローカルのオンプレミス IT インフラストラクチャと統合されます。

このサンプル 画像では、アラート、syslog メッセージ、API の通信が黒い実線で示されています。 オンプレミスの管理通信は紫色の実線で示され、クラウド/ハイブリッド管理通信は点線の黒い線で示されます。

ハイブリッドネットワークとエアギャップ ネットワークの Defender for IoT アーキテクチャ ガイダンスは、次のことに役立ちます。

- 既存の組織インフラストラクチャ を使用して OT センサーを監視および管理し、追加のハードウェアまたはソフトウェアの必要性を減らす

- クラウドでもオンプレミスでも、信頼性と堅牢性が高まる組織のセキュリティ スタック統合 を使用する

- クラウドとオンプレミスのリソースへのアクセスを監査および制御することで、グローバル セキュリティ チーム と共同作業を行い、OT 環境全体で一貫した可視性と保護を確保します

- 脅威インテリジェンス、分析、自動化など、既存の機能を強化して強化するクラウドベースのリソースを追加して、OT セキュリティ システム を強化する

展開の手順

エアギャップ環境またはハイブリッド環境に Defender for IoT システムを展開するには、次の手順に従います。

OT 監視用の Defender for IoT の展開に関する説明に従って、計画に 従って各 OT ネットワーク センサーのデプロイを完了します。

センサーごとに、次の手順を実行します。

電子メール通知の設定など、パートナーの SIEM/syslog サーバーと統合します。 次に例を示します。

Defender for IoT API を使用して管理ダッシュボードを作成します。 詳細については、「Defender for IoT API リファレンス」を参照してください。

管理環境にプロキシまたはチェーンプロキシを設定します。

SNMP MIB サーバーまたは CLI を使用して、正常性監視 を設定します。 詳細については、以下を参照してください:

iDRAC や iLO などのサーバー管理インターフェイスへのアクセスを構成します。

バックアップ を外部サーバーに保存する構成など、バックアップ サーバーを構成します。 詳細については、「センサー コンソールからの OT ネットワーク センサーのバックアップと復元」を参照してください。

従来のオンプレミス 管理コンソールからの移行

重要

従来のオンプレミス 管理コンソールは、2025 年 1 月 1 日以降はサポートされていないか、ダウンロードで使用できません。 この日付より前に、オンプレミス API とクラウド API の全範囲を使用して、新しいアーキテクチャに移行することをお勧めします。

現在のアーキテクチャ ガイダンスは、従来のオンプレミスの管理コンソールを使用するよりも効率的で安全で信頼性が高いよう設計されています。 更新されたガイダンスでは、コンポーネントの数が少なくなり、メインとトラブルシューティングが簡単になります。 新しいアーキテクチャで使用されるスマート センサー テクノロジにより、オンプレミスの処理が可能になり、クラウド リソースの必要性が軽減され、パフォーマンスが向上します。 更新されたガイダンスでは、データを独自のネットワーク内に保持し、クラウド コンピューティングよりも優れたセキュリティを提供します。

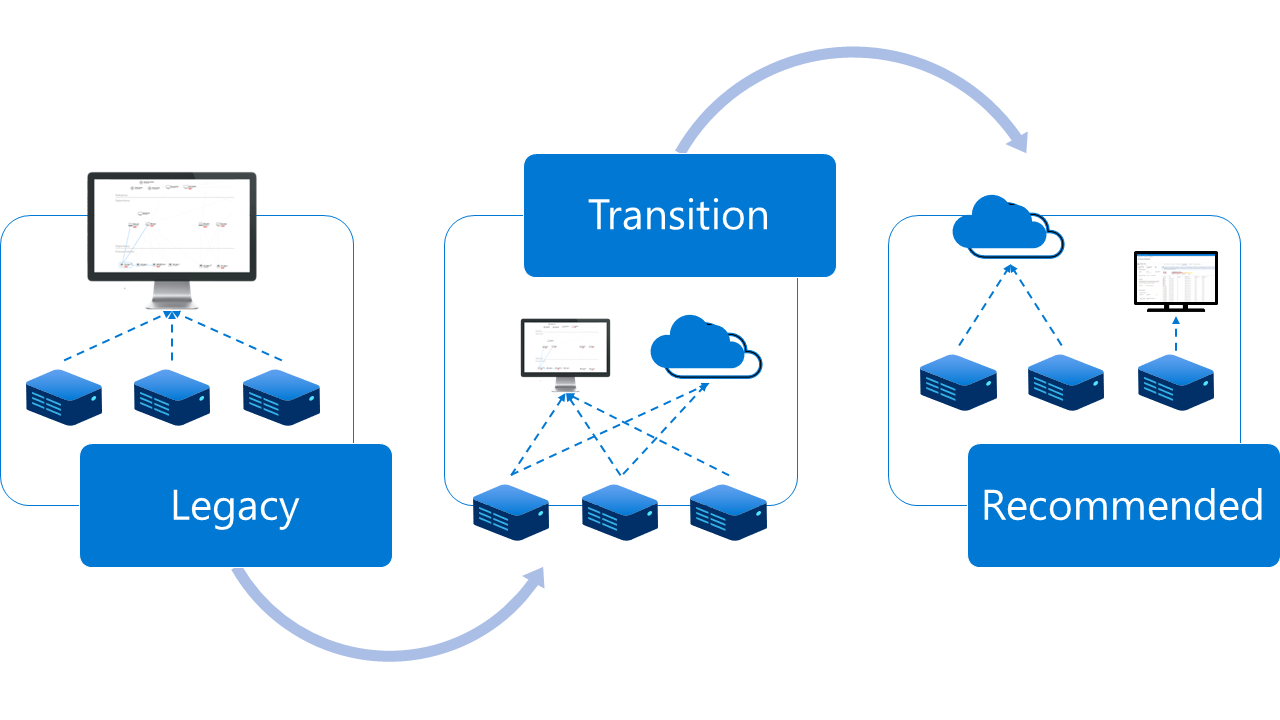

オンプレミスの管理コンソールを使用して OT センサーを管理する既存の顧客の場合は、最新のアーキテクチャ ガイダンスに移行することをお勧めします。 次の図は、新しい推奨事項への移行手順のグラフィカルな表現を示しています。

- レガシ構成では、すべてのセンサーがオンプレミスの管理コンソールに接続されます。

- 移行期間中、センサーはオンプレミスの管理コンソールに再接続メイン、可能なセンサーをクラウドに接続します。

- 完全に移行した後は、オンプレミスの管理コンソールへの接続を削除し、可能な限りクラウド接続を維持します。 エアギャップを再メインする必要があるセンサーには、センサー UI から直接アクセスできます。

アーキテクチャを移行するには、次の手順に従います。

各 OT センサーについて、使用中のレガシ統合と、現在オンプレミスのセキュリティ チーム用に構成されているアクセス許可を特定します。 たとえば、どのようなバックアップ システムが用意されていますか? センサー データにアクセスするユーザー グループはどれですか?

各サイトで必要に応じて、センサーをオンプレミス、Azure、およびその他のクラウド リソースに接続します。 たとえば、オンプレミスの SIEM、プロキシ サーバー、バックアップ ストレージ、およびその他のパートナー システムに接続します。 複数のサイトがあり、ハイブリッド アプローチを採用する場合があります。このアプローチでは、特定のサイトのみが完全にエアギャップまたはデータ ダイオードを使用して分離されます。

詳細については、エアギャップデプロイ手順でリンクされている情報と、次のクラウド リソースを参照してください。

新しいデプロイ アーキテクチャに合わせてセンサーにアクセスするためのアクセス許可と更新手順を設定します。

すべてのセキュリティ ユース ケースと手順が新しいアーキテクチャに移行したことを確認し、検証します。

移行が完了したら、オンプレミスの管理コンソールを使用停止します。

廃止のタイムライン

オンプレミスの管理コンソール廃止には、次の詳細が含まれます。

- 2025 年 1 月 1 日以降にリリースされたセンサー バージョンは、オンプレミスの管理コンソールで管理することはできません。

- 2024 年 1 月 1 日から 2025 年 1 月 1 日までの間にリリースされたセンサー ソフトウェアバージョンは、引き続きオンプレミスの管理コンソールリリースをサポートします。

- クラウドに接続できないエアギャップ センサーは、センサー コンソール、CLI、または API を使用して直接管理できます。

詳細については、OT 監視ソフトウェアのバージョンを参照してください。