組織向け Microsoft Defender for IoT の新機能のアーカイブ

Note

Azure Defender for IoT は名前が Microsoft Defender for IoT に変更されました。

この記事は 9 か月以上前に組織向け Microsoft Defender for IoT 用にリリースされた機能と拡張機能についてのアーカイブとして機能します。

最新の更新プログラムについては、「Microsoft Defender for IoT の新機能」を参照してください。

次に記載されている機能はプレビューの中にあります。 Microsoft Azure プレビューの追加使用条件には、ベータ版、プレビュー版、またはその他のまだ一般提供されていない Azure 機能に適用される他の法律条項が含まれています。

2021 年 12 月

センサー ソフトウェアのバージョン: 10.5.4

Microsoft Sentinel (プレビュー) との統合の強化

新しい IoT OT Threat Monitoring with Defender for IoT ソリューション が提供され、Microsoft Defender for IoT と Microsoft Sentinel との統合のための機能が強化されています。 Defender For IoT を使用した IoT OT 脅威監視ソリューションは、分析ルール、ブック、プレイブックを含むバンドルされたコンテンツのセットであり、Defender for IoT データ用に特別に構成されています。 現在、このソリューションは、運用ネットワーク (OT/ICS) のみをサポートしています。

Microsoft Sentinel との統合については、Defender for IoT と Sentinel の統合に関するチュートリアルを参照してください

Apache Log4j の脆弱性

Microsoft Defender for IoT のバージョン10.5.4 を使用すると、Apache Log4j の脆弱性が軽減されます。 詳細については、「セキュリティ アドバイザリの更新」を参照してください。

アラート

Microsoft Defender for IoT のバージョン10.5.4 は、重要なアラート拡張機能を提供します。

- 特定のマイナー イベントまたはエッジケースのアラートが無効になりました。

- 特定のシナリオでは、同様のアラートが1つのアラート メッセージで最小化されます。

これらの変更により、アラート ボリュームが削減され、セキュリティと操作イベントのより効率的なターゲット設定と分析が可能になります。

詳細については、「OT 監視アラートの種類と説明」を参照してください。

完全に無効になります

以下の一覧のアラートは、バージョン10.5.4 で完全に無効になっています。 アラートに関連付けられているトラフィックについては、検出と監視は引き続きサポートされます。

ポリシー エンジンのアラート

- RPC プロシージャの呼び出し

- Unauthorized HTTP Server(許可されていない HTTP サーバー)

- Abnormal usage of MAC Addresses(MAC アドレスの異常な使用)

既定では無効になっています。

次に示すアラートは、バージョン10.5.4 では既定で無効になっています。 必要に応じて、センサー コンソールのサポート ページからアラートを再び有効にすることができます。

異常エンジンのアラート

- Abnormal Number of Parameters in HTTP Header(HTTP ヘッダーのパラメーター数が異常)

- Abnormal HTTP Header Length(異常な HTTP ヘッダー長)

- Illegal HTTP Header Content(無効な HTTP ヘッダー コンテンツ)

運用エンジンのアラート

- HTTP Client Error(HTTP クライアント エラー)

- RPC Operation Failed(RCP 操作の失敗)

ポリシー エンジンのアラート

これらのアラートを無効にすると、関連するトラフィックの監視も無効になります。 具体的には、このトラフィックはデータ マイニング レポートには報告されません。

- 無効な HTTP 通信アラートと HTTP 接続のデータ マイニング トラフィック

- 認証されていない HTTP ユーザー エージェントのアラートおよび HTTP ユーザー エージェントのデータ マイニング トラフィック

- 許可されていない HTTP SOAP アクションと HTTP SOAPア クションのデータ マイニング トラフィック

更新されたアラート機能

承認されていないデータベース操作のアラート以前は、このアラートでは、DDL と DML のアラートおよびデータ マイニング レポートが対象になっていました。 [今すぐ]:

- DDL トラフィック: アラートと監視がサポートされています。

- DML トラフィック: 監視はサポートされています。 アラートはサポートされていません。

新しいアセット検出アラート このアラートは、IT サブネットで検出された新しいデバイスに対して無効になっています。 OT サブネットで発見された新しいデバイスに対しては、「New Asset Detected」アラートが引き続き発動します。 OT サブネットは自動的に検出され、必要に応じてユーザーが更新できます。

最小化されたアラート

特定のシナリオに対するアラートのトリガーを最小限に抑えることで、アラートの量を減らし、アラートの調査を簡素化しました。 これらのシナリオでは、デバイスがターゲットでアクティビティを繰り返し実行すると、アラートが 1 回トリガーされます。 以前は、同じアクティビティが実行されるたびに新しいアラートがトリガーされていました。

この新しい機能は、次のアラートで利用できます。

- 異常エンジンによって生成されたソース デバイスのアクティビティに基づいて、ポート スキャンによってアラートが検出されました

- ソース デバイスのアクティビティに基づくマルウェアアラート。 (マルウェア エンジンによって生成されます)。

- 配信先のデバイスのアクティビティに基づくサービス妨害攻撃の疑いのアラート (マルウェア エンジンが生成)

2021 年 11 月

センサー ソフトウェアのバージョン: 10.5.3

次の機能拡張は、Microsoft Defender for IoT のバージョン 10.5.3 で利用できます。

オンプレミスの管理コンソールには、ServiceNow 統合をサポートする新しい API があります。 詳しくは、「オンプレミス管理コンソールの統合 API リファレンス (パブリック プレビュー)」をご覧ください。

複数の OT および ICS プロトコル ディセクタのネットワーク トラフィック解析が強化されました。

自動メンテナンスの一環として、90 日以上経過したアーカイブされたアラートは自動的に削除されるようになりました。

お客様からのフィードバックに基づき、アラートのメタデータのエクスポート機能が強化されています。

2021 年 10 月

センサー ソフトウェアのバージョン: 10.5.2

次の機能拡張は、Microsoft Defender for IoT のバージョン 10.5.2 で利用できます。

PLC 動作モードの検出 (パブリック プレビュー)

ユーザーは、PLC の動作モードの状態、変更、リスクを表示できるようになりました。 PLC の動作モードは、PLC の論理実行状態と物理キー状態 (物理キー スイッチが PLC に存在する場合) で構成されます。

この新機能は、"安全でない" PLC を検出することでセキュリティを向上させるのに役立ち、その結果、PLC プログラムのダウンロードなどの悪意のある攻撃を防ぐのに役立ちます。 石油化学工場に対する 2017 年のトリトン攻撃は、このようなリスクの影響を示しています。 また、この情報により、エンタープライズ PLC の動作モードに対する極めて重要な可視性を運用エンジニアに提供できます。

安全でないモードとは

キー状態がプログラムとして検出された場合、または実行状態がリモートまたはプログラムとして検出された場合、PLC は Defender for IoT によって "安全でない" 状態として定義されます。

可視性とリスク評価

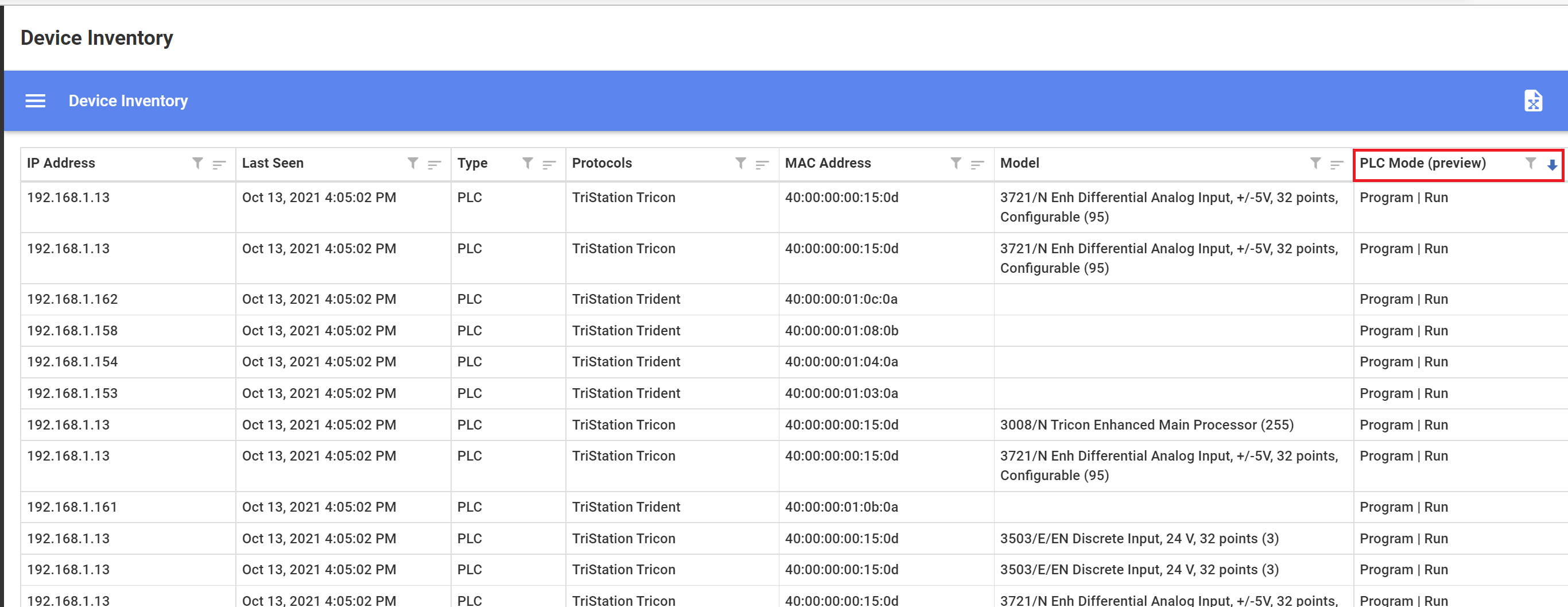

デバイス インベントリを使用して、組織の PLC の PLC 状態とコンテキスト デバイス情報を表示します。 [デバイス インベントリ設定] ダイアログボックスを使用して、この列をインベントリに追加します。

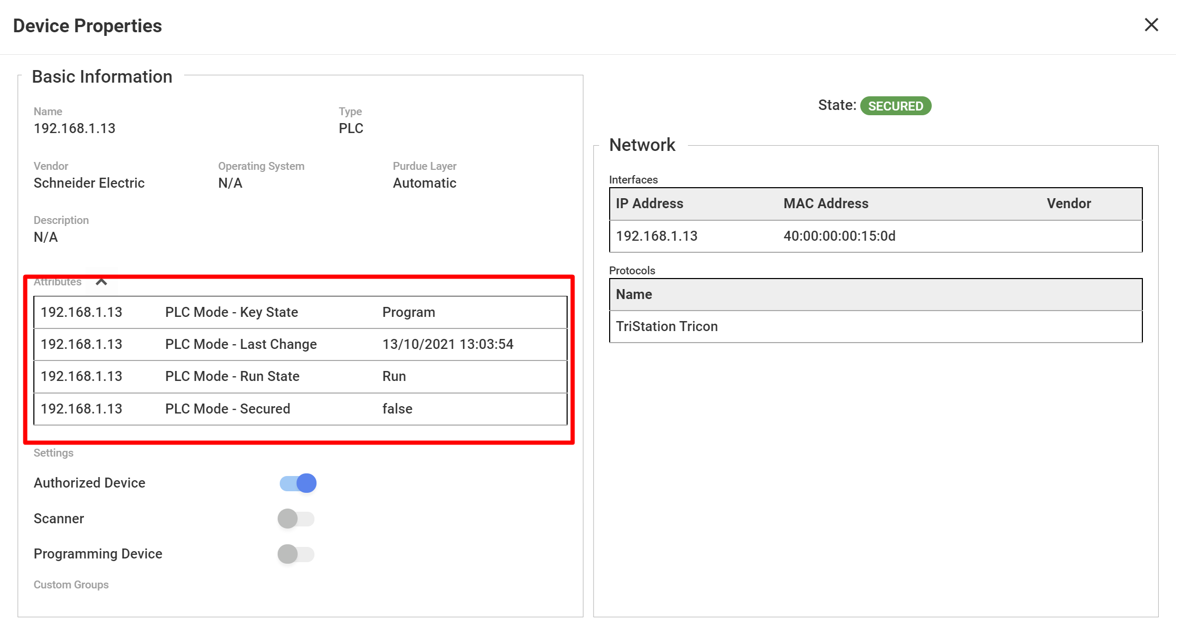

[デバイスのプロパティ] 画面の [属性] セクションで、PLC ごとの PLC のセキュリティ保護状態と最後の変更情報を表示します。 キー状態がプログラムとして検出された場合、または実行状態がリモートまたはプログラムとして検出された場合、PLC は Defender for IoT によって "安全でない" 状態として定義されます。 [デバイスのプロパティ] の PLC の [セキュリティ保護] オプションには、false と表示されます。

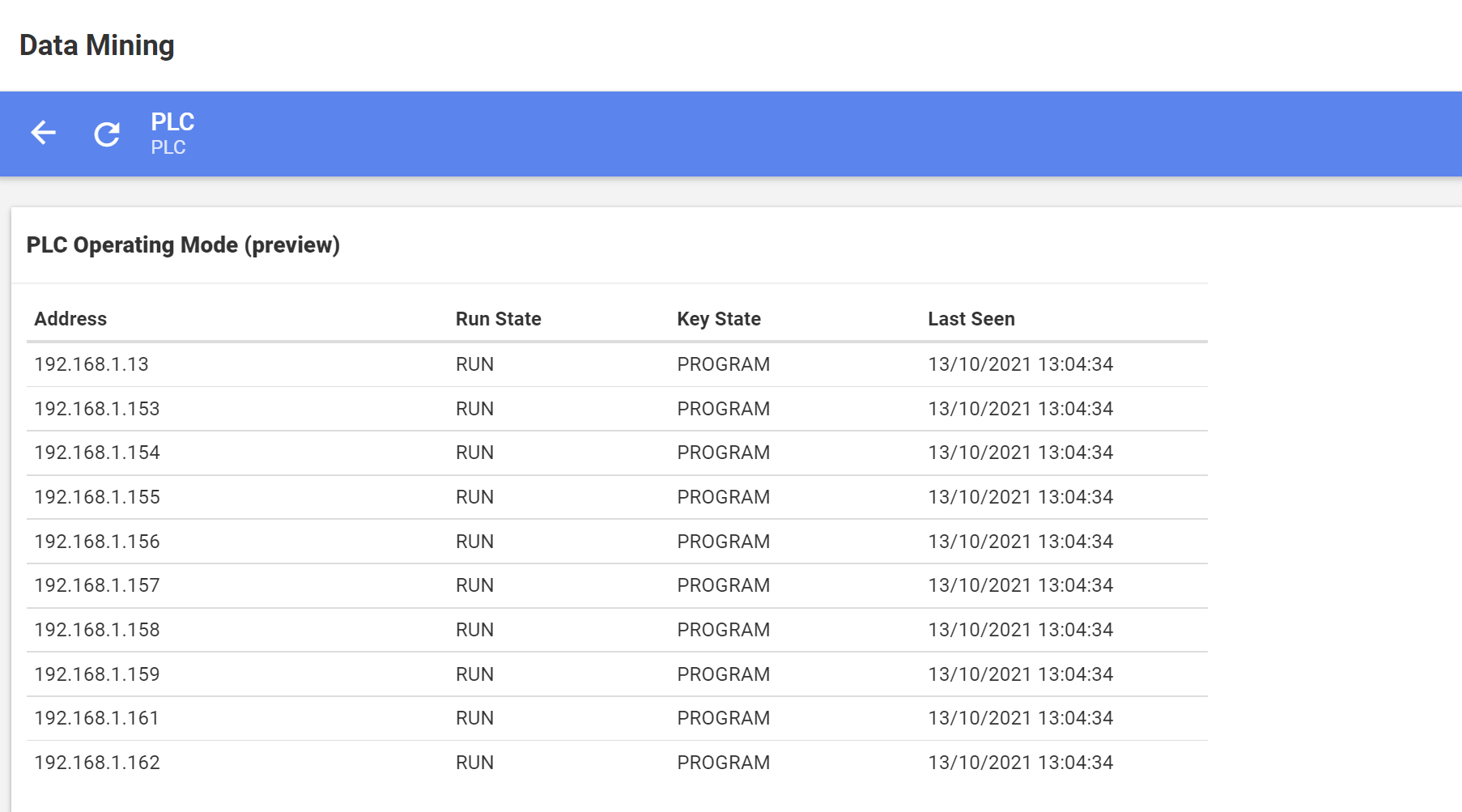

PLC 操作モード情報を使用してデータ マイニングを作成することで、すべてのネットワーク PLC の実行状態とキーの状態のステータスを表示します。

リスク評価レポートを使用して、安全でないモードのネットワーク PLC の数と、安全でない PLC のリスクを軽減するために使用できる追加情報を確認します。

PCAP API

新しい PCAP API を使用すると、ユーザーはセンサー自体に直接アクセスして、または直接アクセスせずに、オンプレミスの管理コンソールを介してセンサーから PCAP ファイルを取得できます。

オンプレミスの管理コンソール監査

オンプレミスの管理コンソールの監査ログをエクスポートして、誰がどのような変更を行ったのかを容易に調べることができるようになりました。

Webhook 拡張

Webhook 拡張を使用して、エンドポイントに追加のデータを送信することができます。 拡張機能には、Webhook アラートのすべての情報が含まれ、レポートに次の情報が追加されます。

- sensorID

- sensorName

- zoneID

- zoneName

- siteID

- siteName

- sourceDeviceAddress

- destinationDeviceAddress

- remediationSteps

- handled

- additionalInformation

証明書のパスフレーズに対する Unicode サポート

センサー証明書のパスフレーズを操作するときに、Unicode 文字がサポートされるようになりました。 詳細については、「CA 署名証明書を準備する」を参照してください。

2021 年 4 月

脅威インテリジェンスの自動更新の使用 (パブリック プレビュー)

新しい脅威インテリジェンス パッケージが Microsoft Defender for IoT によってリリースされると、クラウド接続センサーに自動的にプッシュされるようになりました。 これは、脅威インテリジェンス パッケージをダウンロードしてからセンサーにアップロードする操作に追加されるものです。

自動更新を使用すると、運用作業を減らし、セキュリティを強化することができます。 [Automatic Threat Intelligence Updates](脅威インテリジェンスの自動更新) の切り替えが有効になっている Defender for IoT ポータルで、クラウド接続センサーをオンボードすることで、自動更新を有効にします。

必要と思われるときに限り、従来の方法を使用して脅威インテリジェンスのデータを更新する場合は、Microsoft Defender for IoT ポータルからクラウド接続センサーに手動でパッケージをプッシュできます。 これにより、パッケージをインストールするタイミングを制御できます。この場合、パッケージをダウンロードしてからセンサーにアップロードする必要はありません。 Defender for IoT の [サイトとセンサー] ページからセンサーに、手動で更新プログラムをプッシュします。

また、脅威インテリジェンス パッケージに関する次の情報を確認することもできます。

- インストールされるパッケージのバージョン

- 脅威インテリジェンスの更新モード

- 脅威インテリジェンスの更新状態

クラウド接続センサーの情報の表示 (パブリック プレビュー)

[サイトとセンサー] ページで、クラウド接続センサーに関する重要な運用情報を表示できます。

- インストールされているセンサーのバージョン

- クラウドへのセンサーの接続状態。

- クラウドへのセンサーの接続が最後に検出された時刻。

アラート API の機能強化

アラート API を操作するユーザーは、新しいフィールドを使用できます。

オンプレミスの管理コンソール

- 送信元と送信先のアドレス

- 修復ステップ

- ユーザーが定義したセンサーの名前

- センサーに関連付けられているゾーンの名前

- センサーに関連付けられているサイトの名前

センサー

- 送信元と送信先のアドレス

- 修復ステップ

新しいフィールドを使用する場合は、API バージョン 2 が必要です。

一般提供 (GA) として提供される機能

次の機能は、以前パブリック プレビューとして利用できましたが、現在は一般提供 (GA) 機能になっています。

- センサー - 強化されたカスタム アラート ルール

- オンプレミスの管理コンソール - アラートのエクスポート

- オンプレミスの管理コンソールへの 2 つ目のネットワーク インターフェイスの追加

- デバイス ビルダー - 新しいマイクロ エージェント

2021 年 3 月

センサー - 強化されたカスタム アラート ルール (パブリック プレビュー)

ネットワーク アクティビティが検出された日付、日付のグループ、および期間に基づいて、カスタム アラート ルールを作成できるようになりました。 日付と時間のルール条件を使用すると、アラート イベントが発生した時間に応じてアラートの重要度が決まる場合などに役立ちます。 たとえば、週末または夜にネットワーク アクティビティが検出された場合に、重大度が高いアラートをトリガーするカスタム ルールを作成するなどです。

この機能は、バージョン 10.2 のリリースのセンサーで利用できます。

オンプレミスの管理コンソール - アラートのエクスポート (パブリック プレビュー)

アラートの情報を、オンプレミスの管理コンソールから .csv ファイルにエクスポートできるようになりました。 検出されたすべてのアラートの情報をエクスポートしたり、フィルター表示に基づいて情報をエクスポートしたりできます。

この機能は、バージョン 10.2 のリリースのオンプレミスの管理コンソールで使用できます。

オンプレミスの管理コンソールへの 2 つ目のネットワーク インターフェイスの追加 (パブリック プレビュー)

オンプレミスの管理コンソールに 2 つ目のネットワーク インターフェイスを追加することで、デプロイのセキュリティを強化できるようになりました。 この機能を使用すると、オンプレミスの管理において、セキュリティで保護された 1 つのネットワーク上にセンサーを接続する一方で、ユーザーは 2 つ目の別のネットワーク インターフェイスを介してオンプレミスの管理コンソールにアクセスできるようになります。

この機能は、バージョン 10.2 のリリースのオンプレミスの管理コンソールで使用できます。

2021 年 1 月

セキュリティ

このリリースでは、証明書とパスワードの回復で機能強化が行われました。

証明書

このバージョンでは、次のことが可能です。

- TLS/SSL 証明書をセンサーとオンプレミスの管理コンソールに直接アップロードします。

- オンプレミス管理コンソールと接続されたセンサーの間、および管理コンソールと高可用性管理コンソールの間で検証を実行できます。 検証は、有効期限、ルート CA の信頼性、および証明書失効リストに基づいて行われます。 検証が失敗すると、セッションは続行されません。

アップグレードの要件を次に示します。

- アップグレード中の TLS/SSL 証明書または検証機能の変更はありません。

- センサーとオンプレミスの管理コンソールを更新した後で、管理ユーザーは、TLS/SSL 証明書を置き換えるか、[TLS/SSL 証明書] ウィンドウの [システム設定] から TLS/SSL 証明書の検証をアクティブ化できます。

新規インストールについては次のとおりです。

- 初回サインイン時に、ユーザーは、TLS/SSL 証明書 (推奨) またはローカルで生成された自己署名証明書 (非推奨) を使用する必要があります

- 新規インストールでは、証明書の検証は既定で有効になっています。

パスワードの回復

センサーとオンプレミスの管理コンソールの管理ユーザーは、Microsoft Defender for IoT ポータルからパスワードを回復できるようになりました。 以前のパスワード回復では、サポート チームによる操作が必要でした。

オンボード

オンプレミス管理コンソール - コミット済みデバイス

オンプレミス管理コンソールへの最初のサインイン後、ユーザーはアクティブ化ファイルをアップロードする必要があります。 このファイルには、組織のネットワーク上で監視されるデバイスの合計数が含まれています。 この数は、コミット済みデバイスの数と呼ばれます。 コミット済みデバイスは、アクティブ化ファイルが生成される Microsoft Defender for IoT ポータルのオンボーディング プロセス中に定義されます。 初回ユーザーと、アップグレード中のユーザーは、アクティブ化ファイルをアップロードする必要があります。 最初のアクティブ化の後、ネットワーク上で検出されたデバイスの数が、コミット済みデバイスの数を上回る場合があります。 このイベントは、たとえば、管理コンソールにより多くのセンサーを接続した場合に発生する可能性があります。 検出されたデバイスの数とコミット済みデバイスの数が一致しない場合は、管理コンソールに警告が表示されます。 このイベントが発生した場合は、新しいアクティブ化ファイルをアップロードする必要があります。

価格設定ページのオプション

価格設定ページでは、Microsoft Defender for IoT に対する新しいサブスクリプションをオンボードし、ネットワークでのコミット済みデバイスを定義できます。

また、価格設定ページでは、センサーに関連付けられている既存のサブスクリプションを管理し、デバイスのコミットメントを更新できます。

オンボード センサーの表示と管理

新しいサイトとセンサーのポータル ページでは、次のことが行えます。

- センサーについての説明情報を追加できます。 たとえば、センサーに関連付けられているゾーンや、フリーテキストのタグなどです。

- センサー情報を表示およびフィルター処理できます。 たとえば、クラウドに接続されているセンサーやローカルで管理されているセンサーの詳細を表示したり、特定のゾーンのセンサーに関する情報を表示できます。

使いやすさ

Azure Sentinel の新しいコネクタ ページ

Azure Sentinel での Microsoft Defender for IoT のデータ コネクタ ページが再設計されました。 データ コネクタは、IoT Hub ではなくサブスクリプションをベースとするようになったため、Azure Sentinel への構成接続をより適切に管理できるようになります。

Azure portal のアクセス許可に関する更新内容

セキュリティ閲覧者とセキュリティ管理者のサポートが追加されました。

その他の更新内容

アクセス グループ - ゾーンのアクセス許可

オンプレミス管理コンソールのアクセス グループ ルールには、特定のゾーンへのアクセスを許可するオプションは含まれません。 サイト、地域、および事業単位を使用するルールの定義には変更はありません。 アップグレード後、特定のゾーンへのアクセスを許可するルールを含むアクセス グループは、その親サイト (およびそれに属するすべてのゾーン) へのアクセスを許可するように変更されます。

用語の変更

アセットという用語は、センサーとオンプレミスの管理コンソール、レポート、およびその他のソリューション インターフェイスでは、デバイスと呼ばれるようになりました。 センサーとオンプレミスの管理コンソールでは、アラート (このイベントの管理という用語) は修復手順と呼ばれるようになりました。