Fortinet を Microsoft Defender for IoT と統合する

この記事は、Fortinet と Microsoft Defender for IoT を統合し、使用する方法を学ぶのに役立ちます。

Microsoft Defender for IoT を使用すると、ICS デバイス、脆弱性、脅威に関する即時の分析情報を即座に提供する、ICS 対応の自己学習エンジンによって IIoT、ICS、SCADA のリスクを軽減できます。 Defender for IoT は、エージェント、ルール、署名、特殊なスキル、または環境に関する事前の知識などに依存することなく、これを実現します。

Defender for IoT と Fortinet は、IoT および ICS ネットワークに対する攻撃を検出して停止する技術パートナーシップを確立しました。

Fortinet と Microsoft Defender for IoT により、以下が回避されます。

プログラマブル ロジック コントローラー (PLC) への承認されていない変更。

ICS および IoT デバイスを自身のネイティブ プロトコル経由で操作するマルウェア。

偵察ツールによるデータの収集。

構成ミスや悪意のある攻撃者が原因で発生するプロトコル違反。

Defender for IoT は、IoT および ICS ネットワーク内の異常な動作を検出し、その情報を FortiGate と FortiSIEM に次のように提供します。

可視性: Defender for IoT によって提供される情報により、FortiSIEM 管理者は、以前には表示されなかった IoT および ICS ネットワークへの可視性を手に入れることができます。

悪意のある攻撃のブロック: FortiGate 管理者は、Defender for IoT によって検出された情報を使用して、異常な動作の原因が大混乱したアクターまたは正しく構成されていないデバイスであるかどうかには関係なく、それによって運用、利益、またはユーザーに損害が発生する前に、その動作を停止するためのルールを作成できます。

FortiSIEM と Fortinet のマルチベンダー セキュリティ インシデントおよびイベント管理ソリューションによって、可視性、相関関係、自動応答、修復が 1 つのスケーラブルなソリューションに提供されます。

[ビジネス サービス] ビューを使用すると、ネットワークやセキュリティ運用を管理する複雑さが軽減され、リソースが解放され、さらに侵害検出機能が強化されます。 FortiSIEM は、侵害をその発生前に停止するために、相互相関を提供すると共に、機械学習や UEBA を適用して応答性を向上させています。

この記事では、次の方法について説明します。

- Fortinet で API キーを作成する

- マルウェア関連のアラートをブロックする転送ルールを設定する

- 疑わしいアラートの発生元をブロックする

- Defender for IoT のアラートを FortiSIEM に送信する

- Fortigate ファイアウォールを使用して悪意のあるソースをブロックする

前提条件

開始する前に、以下の前提条件を満たしていることを確認してください。

管理者ユーザーとして Defender for IoT OT センサーへアクセスする。 詳細については、Defender for IoT を使用した OT 監視のためのオンプレミスのユーザーとロールに関するページを参照してください。

Fortinet で API キーを作成する機能。

Fortinet で API キーを作成する

アプリケーション プログラミング インターフェイス (API) キーは、API がアクセスを要求しているアプリケーションまたはユーザーを識別できるようにする、一意に生成されるコードです。 Microsoft Defender for IoT と Fortinet が正しく通信するには、API キーが必要です。

Fortinet で API キーを作成するには:

FortiGate で、 [システム]>[管理者プロファイル] の順に移動します。

次のアクセス許可を持つプロファイルを作成します。

パラメーター [選択] Security Fabric なし Fortiview なし ユーザーとデバイス なし ファイアウォール Custom ポリシー 読み取り/書き込み アドレス 読み取り/書き込み サービス なし [スケジュール] なし ログとレポート なし Network なし システム なし セキュリティ プロファイル なし VPN なし WAN Opt とキャッシュ なし WiFi とスイッチ なし [システム]>[管理者] の順に移動し、次のようにフィールドを設定して新しい REST API 管理者を作成します。

パラメーター 説明 ユーザー名 転送ルール名を入力します。 コメント 転送する最小セキュリティ レベルのインシデントを入力します。 たとえば、 [マイナー] が選択されている場合は、マイナー アラートとこの重大度レベルを超えるすべてのアラートが転送されます。 管理者プロファイル ドロップダウン リストから、前の手順で定義したプロファイル名を選択します。 PKI グループ スイッチを [無効] に切り替えます。 CORS での配信元の許可 スイッチを [有効] に切り替えます。 ログインを信頼されたホストに制限する センサーの IP アドレスと、FortiGate に接続するオンプレミスの管理コンソールを追加します。

API キーは再度提供されないため、生成されたら保存します。 生成された API キーのベアラーには、アカウントに割り当てられるすべてのアクセス特権が付与されます。

マルウェア関連のアラートをブロックする転送ルールを設定する

FortiGate ファイアウォールを使用して、疑わしいトラフィックをブロックできます。

転送アラート ルールは、転送ルールの作成後にトリガーされたアラートに対してのみ実行されます。 転送ルールが作成される前にシステムに既に存在していたアラートは、ルールの影響を受けません。

転送ルールを作成するときは、次の手順を実行します。

[アクション] 領域で、[FortiGate] を選択します。

データを送信するサーバー IP アドレスを定義します。

FortiGate で作成された API キーを入力します。

受信および送信ファイアウォール インターフェイス ポートを入力します。

特定のアラートの詳細を転送するには、次を選択します。 次のいずれかを選択することをお勧めします。

- [無効な関数コードをブロックする] : プロトコル違反 - ICS プロトコル仕様に違反している無効なフィールド値 (潜在的な悪用)

- [不正な PLC プログラミング/ファームウェア更新をブロックする] : 承認されていない PLC の変更

- 未承認の PLC 停止をブロックする PLC の停止 (ダウンタイム)

- マルウェアに関連するアラートをブロックする: 産業用マルウェア試行のブロック (TRITON、NotPetya など)

- [承認されていないスキャンをブロックする] : 承認されていないスキャン (潜在的な偵察)

詳細については、「オンプレミスの OT アラート情報を転送する」を参照してください。

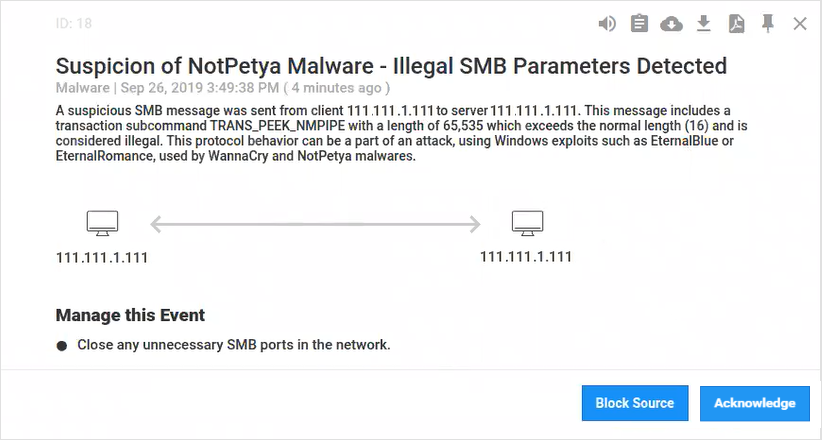

疑わしいアラートの発生元をブロックする

疑わしいアラートの発生元は、今後発生しないようにブロックすることができます。

疑わしいアラートの発生元をブロックするには:

オンプレミスの管理コンソールにサインインし、[アラート] を選択します。

Fortinet 統合に関連するアラートを選択します。

疑わしいソースを自動的にブロックするには、 [ソースのブロック] を選択します。

[確認してください] ダイアログ ボックスで、 [OK] を選択します。

Defender for IoT のアラートを FortiSIEM に送信する

Defender for IoT アラートにより、次のような広範なセキュリティ イベントに関する情報が提供されます。

学習されたベースライン ネットワーク アクティビティからの逸脱

マルウェアの検出

疑わしい運用上の変更に基づいた検出

ネットワークの異常

プロトコル仕様からのプロトコルの逸脱

アラートを FortiSIEM サーバーに送信し、その [分析] ウィンドウにアラート情報が表示されるように Defender for IoT を構成できます。

その後、各 Defender for IoT アラートは、FortiSIEM 側での他のどのような構成も必要とせずに解析され、FortiSIEM にセキュリティ イベントとして表示されます。 既定では、次のイベントの詳細が表示されます。

- アプリケーション プロトコル

- アプリケーションのバージョン

- カテゴリの型

- コレクター ID

- Count

- デバイスの時刻

- イベント ID

- イベント名

- イベント解析の状態

次に、Defender for IoT の転送ルールを使用して、アラート情報を FortiSIEM に送信できます。

転送アラート ルールは、転送ルールの作成後にトリガーされたアラートに対してのみ実行されます。 転送ルールが作成される前にシステムに既に存在していたアラートは、ルールの影響を受けません。

Defender for IoT の転送ルールを使用して、アラート情報を FortiSIEM に送信するには:

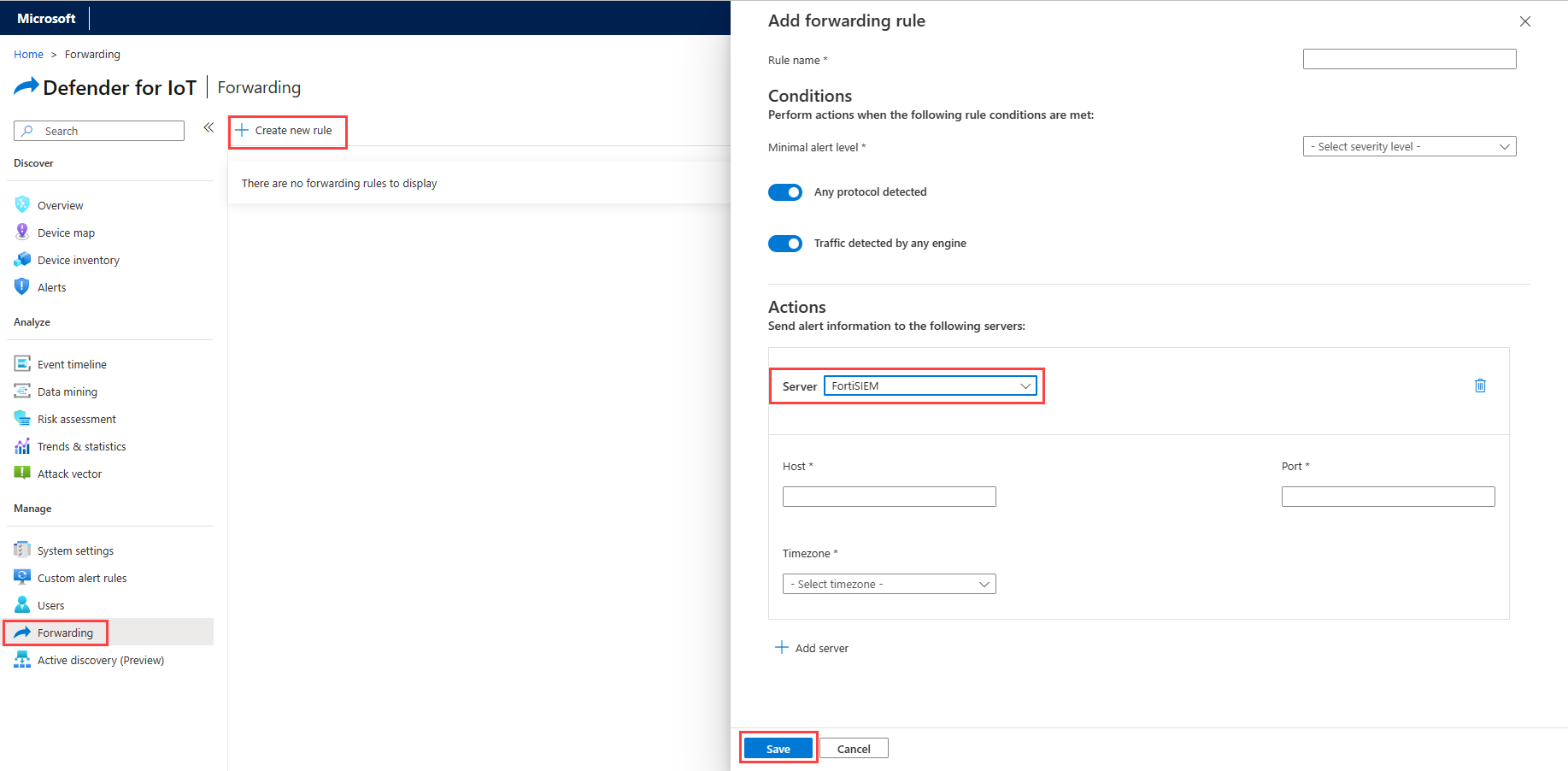

センサー コンソールで、[転送] を選択します。

[+ 新しいルールの作成] を選択します。

[転送ルールの追加] ウィンドウで、ルール パラメーターを定義します。

パラメーター 説明 ルール名 転送ルールの名前。 最小アラート レベル 転送するインシデントの最小セキュリティ レベル。 たとえば、マイナーを選択すると、マイナー アラートおよびこの重大度レベルよりも上のすべてのアラートが転送されます。 検出された任意のプロトコル オフに切り替えて、ルールに含めるプロトコルを選択します。 任意のエンジンによって検出されたトラフィック オフに切り替えて、ルールに含めるトラフィックを選択します。 [アクション] 領域で、次の値を定義します。

パラメーター 説明 [サーバー] [FortiSIEM] を選択します。 Host アラート情報を送信する ClearPass サーバーの IP を定義します。 ポート アラート情報を送信する ClearPass ポートを定義します。 タイム ゾーン アラート検出のタイム スタンプ。 [保存] を選択します。

Fortigate ファイアウォールを使用して悪意のあるソースをブロックする

Defender for IoT のアラートを使用して、FortiGate ファイアウォールで悪意のあるソースを自動的にブロックするポリシーを設定することができます。

たとえば、次のアラートで悪意のあるソースをブロックできます。

悪意のあるソースをブロックする FortiGate ファイアウォール規則を設定するには:

FortiGate で API キーを作成します。

Defender for IoT センサーまたはオンプレミスの管理コンソールにサインインし、[転送] を選択して、マルウェア関連のアラートをブロックする転送ルールを設定します。

Defender for IoT センサーまたはオンプレミスの管理コンソールで、[アラート] を選択して、悪意のあるソースをブロックします。

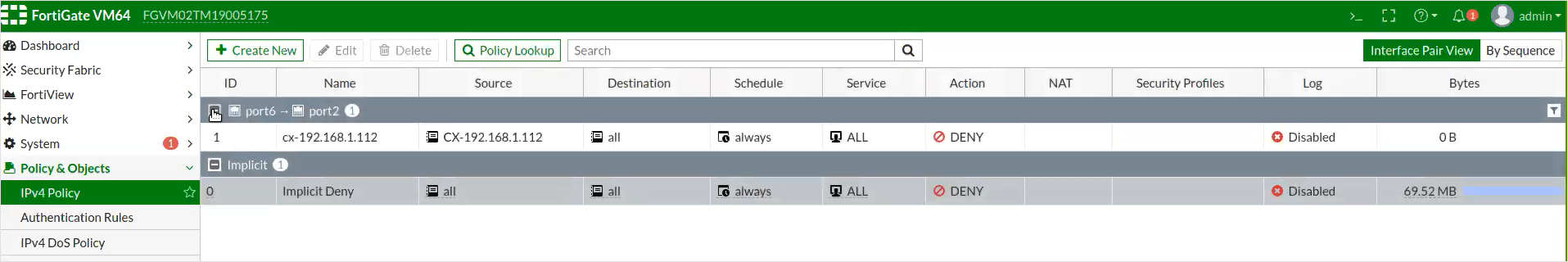

FortiGage の [Administrator](管理者) ウィンドウに移動し、ブロックした悪意のあるソース アドレスを見つけます。

ブロック ポリシーが自動的に作成され、FortiGate の [IPv4 Policy] (IPv4 ポリシー) ウィンドウに表示されます。

ポリシーを選択し、[Enable this policy] (このポリシーを有効にする) がオンに切り替えられていることを確認します。

パラメーター 説明 名前 ポリシーの名前。 受信インターフェイス ファイアウォールのトラフィックのインバウンド インターフェイス。 送信インターフェイス ファイアウォールのトラフィックのアウトバウンド インターフェイス。 ソース トラフィックの送信元アドレス。 宛先 トラフィックの宛先アドレス。 [スケジュール] 新しく定義した規則を適用するタイミング。 たとえば、「 always」のように入力します。サービス プロトコル、つまりトラフィックが使用する特定のポート。 操作 ファイアウォールによって実行されるアクション。