資産の詳細を理解する

Microsoft Defender 外部攻撃面管理 (Defender EASM) は、すべてのインベントリ資産を頻繁にスキャンし、攻撃面の分析情報を強化する堅牢なコンテキスト メタデータを収集します。 このデータは、資産の詳細ページでより詳細に表示することもできます。 ここで提供されるデータは、資産の種類によって変わります。 たとえば、プラットフォームは、ドメイン、ホスト、および IP アドレスに固有の Whois データを提供します。 これは、Secure Sockets Layer (SSL) 証明書用に署名アルゴリズムのデータを提供します。

この記事では、各ユーザーのインベントリ資産について Microsoft が広範に収集したデータを、表示および解釈する方法を説明します。 資産の種類ごとにこのメタデータを定義し、そこから得られる分析情報が、オンライン インフラストラクチャのセキュリティ態勢の管理にどのように役立つかについて説明します。

「インベントリ資産について」で詳細を確認し、この記事で説明されている主要な概念を把握してください。

資産の詳細の概要ビュー

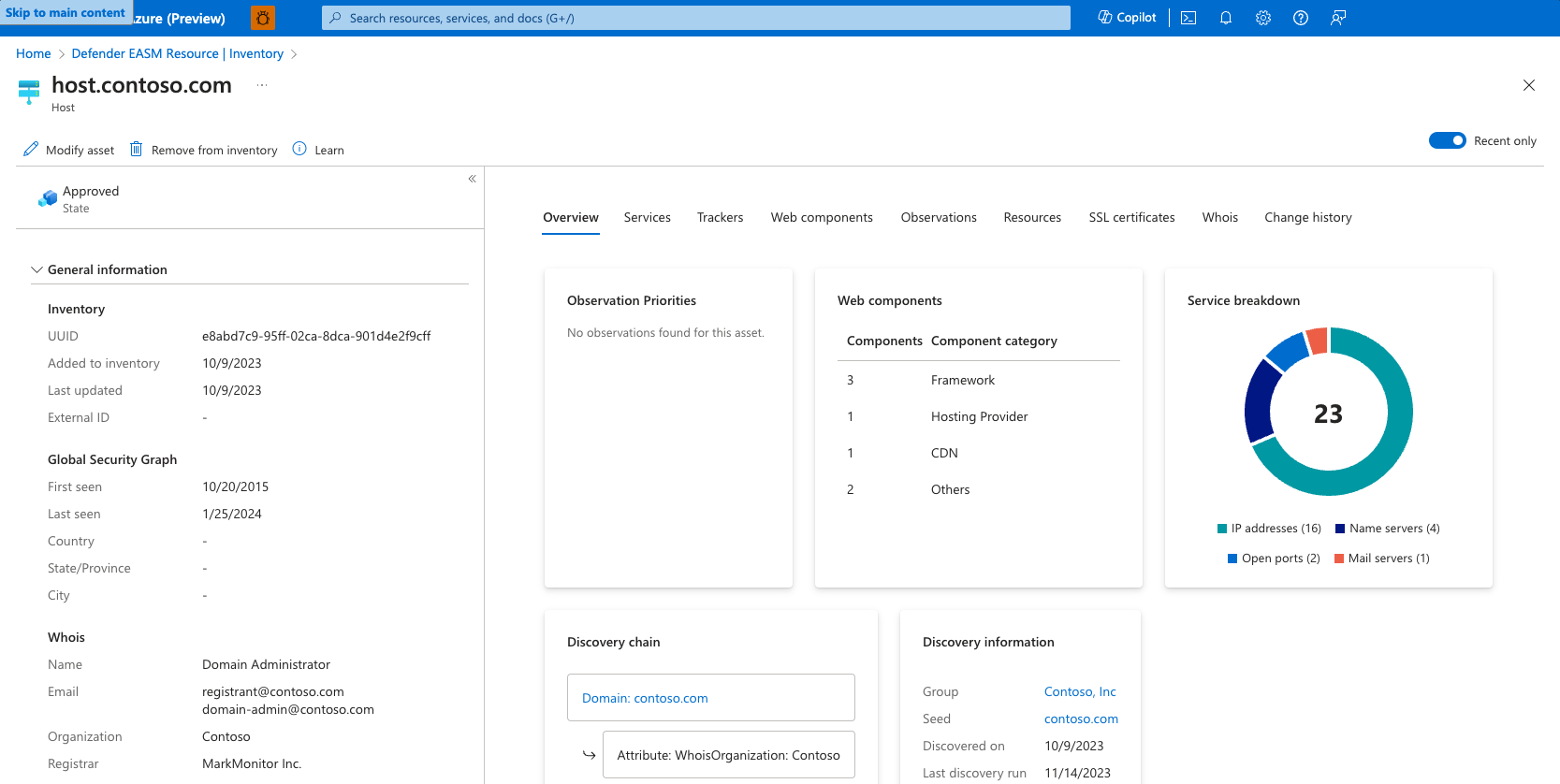

インベントリ リストから任意の名前を選択すると、その資産の [資産の詳細] ページを表示できます。 このページの左側のペインでは、その特定の資産に関する重要な情報を提供する資産の概要を見ることができます。 このセクションでは、主として、すべての資産の種類に適用されるデータを包含していますが、場合によってはさらに多くのフィールドを使用できます。 各資産の種類について、概要セクションで提供されるメタデータの詳細な情報については、次のチャートをご覧ください。

全般情報

このセクションには、資産の概要を理解するために重要な、全体像についての情報が含まれています。 これらのフィールドのほとんどは、すべての資産に適用されるものです。 また、このセクションでは、1 つ以上の資産の種類に固有の情報を扱う場合もあります。

| 名前 | Definition | 資産タイプ |

|---|---|---|

| 資産名 | 資産の名前。 | すべて |

| UUID | この 128 ビットのラベルは、資産の汎用一意識別子 (UUID) を表します。 | すべて |

| インベントリに追加 | 自動的に 承認済みインベントリの状態に追加されたか、または 候補などの別の状態にある資産が、インベントリに追加された日付です。 | すべて |

| 最終更新日 | 手動ユーザーが最後に資産の更新 (状態の変更や資産の削除など) をした日付です。 | すべて |

| External ID | 手動で追加された外部 ID 値です。 | すべて |

| 状態 | RiskIQ システム内の資産の状態。 承認済みインベントリ、候補、依存関係、要調査などのオプションがあります。 | すべて |

| 最初の表示日 (グローバル セキュリティ グラフ) | Microsoft によって最初に資産がスキャンされ、包括的なグローバル セキュリティ グラフに追加された日付です。 | すべて |

| 最終表示日 (グローバル セキュリティ グラフ) | Microsoft によって最近資産がスキャンされた日付。 | すべて |

| 検出日 | 資産を検出した探索グループの作成日を示します。 | すべて |

| 国 | この資産に対して検出された発生元の国。 | すべて |

| 都道府県 | この資産に対して検出された発生元の州や都道府県。 | すべて |

| 市区町村 | この資産に対して検出された発生元の市。 | すべて |

| WhoIs の名前 | Whois レコードに関連付けられている名前。 | Host |

| WhoIs のメール | Whois レコード内の主要な連絡先メール アドレス。 | Host |

| WhoIS の組織 | Whois レコードに記載されている組織。 | Host |

| WhoIs のレジストラー | Whois レコードに記載されているレジストラー。 | Host |

| WhoIs のネーム サーバー | Whois レコードに記載されているネーム サーバー。 | Host |

| 証明書発行日 | 証明書が発行された日付。 | SSL 証明書 |

| 証明書有効期限 | 証明書の有効期限が切れる日付です。 | SSL 証明書 |

| シリアル番号 | SSL 証明書に関連付けられているシリアル番号。 | SSL 証明書 |

| SSL のバージョン | 証明書が登録された SSL のバージョンです。 | SSL 証明書 |

| 証明書キー アルゴリズム | SSL 証明書の暗号化に使用されるキー アルゴリズム。 | SSL 証明書 |

| 証明書キー サイズ | SSL 証明書キーのビット数です。 | SSL 証明書 |

| 署名アルゴリズムの OID | 証明書の要求の署名に使用されるハッシュ アルゴリズムを示す OID です。 | SSL 証明書 |

| 自己署名 | SSL 証明書が自己署名されたかどうかを示します。 | SSL 証明書 |

ネットワーク

次の IP アドレス情報は、IP の使用について、より多くのコンテキストを提供します。

| 名前 | Definition | 資産タイプ |

|---|---|---|

| ネーム サーバー レコード | 資産で検出されたすべてのネーム サーバー。 | IP アドレス (IP address) |

| メール サーバー レコード | 資産で検出されたすべてのメール サーバー。 | IP アドレス (IP address) |

| IP ブロック | IP アドレス資産を含む IP ブロック。 | IP アドレス (IP address) |

| ASN | 資産に関連付けられている ASN。 | IP アドレス (IP address) |

ブロック情報

次のデータは IP ブロックに固有であり、その使用に関するコンテキスト情報を提供します。

| 名前 | Definition | 資産タイプ |

|---|---|---|

| CIDR | IP ブロックのクラスレス ドメイン間ルーティング (CIDR) です。 | IP ブロック |

| ネットワーク名 | IP ブロックに関連付けられているネットワーク名。 | IP ブロック |

| 組織名 | IP ブロックの登録情報で見つかった組織名。 | IP ブロック |

| 組織 ID | IP ブロックの登録情報で見つかった組織の ID。 | IP ブロック |

| ASN | IP ブロックに関連付けられている ASN。 | IP ブロック |

| 国 | IP ブロックの WhoIs 登録情報で検出された発生元の国です。 | IP ブロック |

情報カテゴリ

次のデータは、SSL 証明書に関連付けられているサブジェクト (つまり、保護されたエンティティ) に固有です。

| 名前 | Definition | 資産タイプ |

|---|---|---|

| 共通名 | SSL 証明書のサブジェクトの発行者の共通名。 | SSL 証明書 |

| 代替名 | SSL 証明書のサブジェクトの代替共通名。 | SSL 証明書 |

| 組織名 | SSL 証明書のサブジェクトにリンクされている組織。 | SSL 証明書 |

| 組織単位 | 証明書について責任を負う、組織内の部署を示すオプションのメタデータです。 | SSL 証明書 |

| 地域 | 組織が存在する都市を示します。 | SSL 証明書 |

| 国 | 組織が存在する国を示します。 | SSL 証明書 |

| 都道府県 | 組織が存在する州や都道府県を示します。 | SSL 証明書 |

発行者

次のデータは、SSL 証明書の発行者に固有です。

| 名前 | Definition | 資産タイプ |

|---|---|---|

| 共通名 | 証明書の発行者の共通名。 | SSL 証明書 |

| 代替名 | 発行者のその他の名前です。 | SSL 証明書 |

| 組織名 | 証明書の発行を調整した組織の名前。 | SSL 証明書 |

| 組織単位 | 証明書を発行した組織に関するその他の情報です。 | SSL 証明書 |

[データ] タブ

[資産の詳細] ページの右側のペインでは、ユーザーは、選択した資産に関連するさらに広範なデータにアクセスできます。 このデータは、一連の分類されたタブにまとめられています。 使用可能なメタデータ タブは、表示している資産の種類によって変わります。

一部のタブでは、右上隅に [最近使った項目のみ] トグルが表示されます。 既定では、Defender EASM には、現在の攻撃対象領域でアクティブに実行されていない可能性がある観測結果の履歴を含め、資産ごとに収集したすべてのデータが表示されます。 この履歴コンテキストは特定のユース ケースにとって非常に重要ですが、[最近使用した項目のみ] トグルを使用すると、[資産の詳細] ページ上のすべての結果を、資産で最近観測されたものに制限できます。 修復目的で、資産の現在の状態を表すデータのみを表示したい場合に、[最近使用した項目のみ] トグルを使用することをお勧めします。

![[資産の詳細] の [概要] ページの [最近使った項目のみ] トグルが強調表示されているスクリーンショット。](media/inventory-1b.png)

概要

[概要] タブには、資産の詳細を表示するときに重要な分析情報をすばやく特定できるようにするための、追加のコンテキストが用意されています。 このセクションには、すべての資産の種類に対する主要な検出データが含まれています。 これは、ユーザーの既知のインフラストラクチャに、Microsoft が資産をマップする方法に関する分析情報を提供します。

このセクションには、対象の資産の種類に関係のある分析情報を可視化する、ダッシュボード ウィジェットが含まれることもあります。

![[資産の詳細] ページの [概要] ペインを示すスクリーンショット。](media/inventory-2.png)

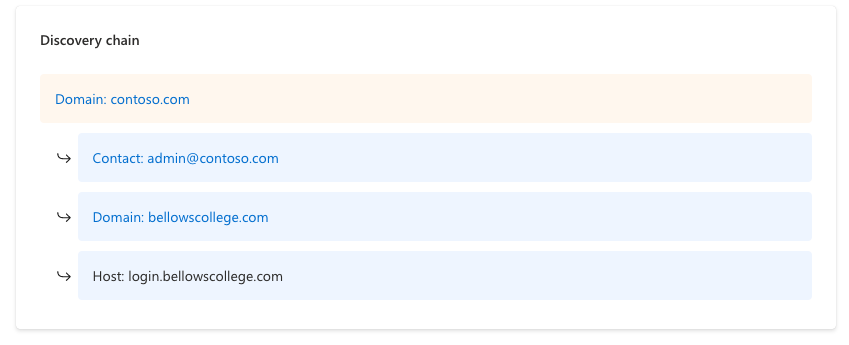

検出チェーン

検出チェーンは、検出シードと資産の間で観察された接続の概要を示します。 この情報は、ユーザーがこれらの接続を視覚化し、資産がその組織に属していると判断された理由をより深く理解するのに役立ちます。

次の例では、WhoIs レコードの連絡先メール アドレスを通じて、シード ドメインがこの資産に結び付けられていることが確認できます。 その同じ連絡先メール アドレスが、この特定の IP アドレス資産を含む IP ブロックを登録するために使われました。

検出情報

このセクションでは、資産の検出に使われるプロセスに関する情報が提供されます。 これには、資産に接続する検出シードと承認プロセスに関する情報が含まれます。

次のオプションがあります。

- 承認済みインベント: このオプションは、シードと検出された資産の間の関係に、Defender EASM システムによる自動承認を保証するのに十分な強度があることを示します。

- 候補: このオプションは、資産をインベントリに組み込むには手動での承認が必要であることを示します。

- 最後の検出の実行: この日付は、最初に資産を検出した探索グループが、探索スキャンのために最後に使用された日時を示します。

IP 評価

[IP レピュテーション] タブには、特定の IP アドレスに関連する潜在的な脅威のリストが表示されます。 このセクションでは、IP アドレスに関連する検出された悪意のあるアクティビティまたは疑わしいアクティビティの概要が示されます。 この情報は、ユーザーが持つ攻撃面の信頼性を理解するために重要です。 これらの脅威は、インフラストラクチャの過去または現在の脆弱性を、組織が明らかにすることを助けます。

Defender EASM の IP レピュテーション データでは、脅威リストで IP アドレスが検出されたときにインスタンスが表示されます。 たとえば、次の例にある最近の検出では、暗号通貨マイニングを実行していることが知られているホストと、このIP アドレスに関連があることを示しています。 このデータは、CoinBlockers によって提供された疑わしいホスト リストから得られました。 結果は 最後に検出された日付によって整理され、最も関連性の高い検出が最初に表示されます。

この例では、異常に多数の脅威フィード上に、このIP アドレスは存在します。 この情報は、将来における悪意のあるアクティビティを防ぐために、資産を徹底的に調査する必要があることを示しています。

![[資産の詳細] ページの [IP レピュテーション] タブを示すスクリーンショット。](media/inventory_4.png)

サービス

[サービス] タブは、IP アドレス、ドメイン、ホストの各資産で使用できます。 このセクションでは、資産で実行されていることが観測された、サービスに関する情報を提供します。 ここには、他の種類のインフラストラクチャ (リモート アクセス サービスなど) に対応する IP アドレス、名前とメール サーバー、開いているポートが含まれます。

Defender EASM のサービス データは、資産を動作させているインフラストラクチャを理解するために重要です。 また、オープン インターネット上で公開されていて保護する必要があるリソースを警告することもできます。

![[資産の詳細] ページの [サービス] タブを示すスクリーンショット。](media/inventory_5.png)

IP アドレス

このセクションは、資産のインフラストラクチャで実行されている IP アドレスに関する分析情報を提供します。 [サービス] タブの [Defender EASM] には、IP アドレスの名前と、[最初の検出] および [最後の検出] の日付が表示されます。 [最近] 列は、資産の最新のスキャン中に IP アドレスが観測されたかどうかを示します。 この列にチェック ボックスがない場合、その IP アドレスは以前のスキャンで検出されましたが、現在は資産で実行されていません。

![[資産の詳細] ページの [サービス] タブの [IP アドレス] セクションを示すスクリーンショット。](media/inventory_6.png)

メール サーバー

このセクションは、資産で実行されているメール サーバーのリストを提供します。 この情報は、その資産が電子メールを送信可能であることを示します。 このセクションでは、Defender EASM が、メール サーバーの名前と、 [最初の検出] および [最後の検出] の日付を提供します。 [最近] 列には、資産の最新のスキャン中にメール サーバーが検出されたのかどうかが示されます。

![[資産の詳細] ページの [サービス] タブの [メール サーバー] セクションを示すスクリーンショット。](media/inventory_7.png)

ネーム サーバー

このセクションでは、ホストでの解決を実現するために資産で実行されているネーム サーバーが表示されます。 このセクションでは、Defender EASM が、メール サーバーの名前と、 [最初の検出] および [最後の検出] の日付を提供します。 [最近] 列には、そのネーム サーバーが、資産の最新のスキャン中に検出されたのかどうかが示されます。

![[資産の詳細] ページの [サービス] タブの [ネーム サーバー] セクションを示すスクリーンショット。](media/inventory_8.png)

ポートを開く

このセクションには、資産で検出された開いているポートの一覧が表示されます。 Microsoft は、約 230 個の個別のポートを定期的にスキャンしています。 このデータは、セキュリティで保護されていないため公開されたインターネットからアクセスするべきではないサービスを、特定するのに役立ちます。 これらのサービスには、データベース、IoT デバイス、ルーターやスイッチなどのネットワーク サービスが含まれます。 これはまた、シャドウ IT インフラストラクチャや安全でないリモート アクセス サービスを識別するのにも役立ちます。

このセクションでは、Defender EASM により、開いているポート番号、ポートの説明、ポートで観測された最後の状態、および [最初の検出] および [最後の検出] の日付が提供されます。 [最近] 列は、ポートが開いていることが、最新のスキャン中に観測されたのかどうかを示します。 Defender EASM では、属性付きバナーが生成される syn-ack ハンドシェイクをシステムが正常に完了した場合、そのポートは "開いている" と見なされます。 TCP 接続を確立できるが、サービス フィンガープリントを完了できない場合、そのポートを "フィルター処理済み" としてマークします。 "閉じている" ポートには引き続きアクセスできますが、そのポートでリッスンしているサービスがないため、接続は拒否されます。

![[資産の詳細] ページの [サービス] タブの [開いたポート] セクションを示すスクリーンショット。](media/inventory_9.png)

トラッカー

トラッカーは、Web ページ内に置かれた一意のコードまたは値であり、しばしば、ユーザーの操作を追跡するために使われます。 これらのコードを使って、Web サイトの異なるグループを中央のエンティティに関連付けることができます。 Microsoft のトラッカー データセットには、Google、Yandex、Mixpanel、New Relic、Clicky などのプロバイダーの ID が含まれており、これらは継続的に拡大されています。

このセクションでは、Defender EASM が、トラッカーの種類 (GoogleAnalyticsID など)、一意識別子の値、および [最初の検出] と [最後の検出] の日付を提供します。

Web コンポーネント

Web コンポーネントは、Microsoft のスキャンで観測された資産のインフラストラクチャの詳細を説明します。 これらのコンポーネントにより、資産で使われているテクノロジの全体像がわかります。 Microsoft は、特定のコンポーネントを分類し、可能な場合はバージョン番号を含めます。

![[Web コンポーネント] タブの最上部を示すスクリーンショット。](media/inventory_10.png)

[Web コンポーネント] セクションでは、コンポーネントのカテゴリ、名前、バージョンと、修復する必要がある適用可能な CVE のリストが提供されます。 Defender EASM は、 [最初の検出] および [最後の検出] の日付列と、[最近] 列も表示します。 チェック ボックスは、資産の最新のスキャン中にこのインフラストラクチャが観測されたことを示します。

Web コンポーネントは、その機能に基づいて分類されます。

| Web コンポーネント | 例 |

|---|---|

| ホスティング プロバイダー | hostingprovider.com |

| [サーバー] | Apache |

| DNS サーバー | ISC BIND |

| データ ストア | MySQL、ElasticSearch、MongoDB |

| [リモート アクセス] | OpenSSH、Microsoft Admin Center、Netscaler Gateway |

| データ交換 | Pure-FTPd |

| モノのインターネット (IoT) | HP Deskjet、Linksys Camera、Sonos |

| 電子メール サーバー | ArmorX、Lotus Domino、Symantec Messaging Gateway |

| ネットワーク デバイス | Cisco Router、Motorola WAP、ZyXEL Modem |

| ビルド コントロール | Linear eMerge、ASI Controls Weblink、Optergy |

所見

[所見] タブには、[攻撃表面の優先順位] ダッシュボードからの、資産に関連するすべての分析情報が表示されます。 これらの優先順位には、次が含まれます。

- クリティカルな CVE。

- 侵害されたインフラストラクチャへの既知の関連付け。

- 非推奨のテクノロジの使用。

- インフラストラクチャのベスト プラクティス違反。

- コンプライアンスの問題。

所見の詳細情報については、「ダッシュボードの理解」を参照してください。 所見ごとに、Defender EASM により、観測の名前が表示され、それらが種類別に分類され、優先順位が割り当てられて、該当する場合には CVSS v2 と v3 の両方のスコアがリスト表示されます。

![[所見] タブを示すスクリーンショット。](media/inventory-15.png)

接続された資産

[接続された資産] を使用すると、ユーザーは調査分析のために、資産に関する情報をグラフィカルにリンクおよび収集できます。 明確で簡潔なビューを提供するリレーションシップ マッピングを使用して、環境とその複雑な関係性を調べることができます。 これは、隠蔽された接続と潜在的な攻撃パスを特定するのに役立ちます。 資産と脆弱性の関係を視覚的にマッピングすることで、環境の複雑さを把握し、十分な情報に基づいて意思決定を行い、セキュリティ体制を強化し、チョーク ポイントを効果的に適用することができます。

このページでは、指定した資産に接続されているすべての資産が、リストの中で識別できます。 このリストには、次のような各ポリシーに関する重要な情報が表示されます。

- 資産: は識別された接続済みの資産です。

- 種類: は資産の種類です。

- 状態: は資産の状態です。

- ラベル: は資産に関連付けられている任意のラベルです。

- 最初の検出: は資産が最初に検出された日付です。

- 最後の検出: は資産が最後に特定された日付です。

このページから、接続されている資産を変更または削除することができます。 また、資産リストを並べ替えたりフィルター処理したりして、接続されている資産の一覧をさらに分類することもできます。 さらに、リスト表示されている資産の CSV レポートをダウンロードすることもできます。 適用されたすべてのフィルターは、CSV のエクスポートに反映されます。

リソース

[リソース] タブには、任意のページまたはホスト資産で実行されている、JavaScript リソースに関する分析情報が表示されます。 ホストに適用できる場合、これらのリソースは、そのホスト上のすべてのページで実行されている JavaScript を表すために集計されます。 このセクションでは、組織がこれらのリソースを完全に可視化して変更を検出できるように、各資産で検出された JavaScript のインベントリが提供されます。

Defender EASM からは、リソースの URL、リソース ホスト、MD5 の値、最初の検出と最後の検出の日付が提供されるので、組織がインベントリ全体で JavaScript リソースの使用を効果的にモニターするのに役立ちます。

![[リソース] タブを示すスクリーンショット。](media/inventory_12.png)

SSL 証明書の数

証明書は、ブラウザーと Web サーバー間の通信を SSL でセキュリティ保護するために使われます。 証明書を使用すると、転送中の機密データを読み取ったり、改ざんしたり、偽造したりできなくなります。 Defender EASM のこのセクションには、発行日や有効期限などの重要なデータと共に、資産で検出されたすべての SSL 証明書の一覧が表示されます。

![[SSL 証明書] タブを示すスクリーンショット。](media/inventory_13.png)

Whois

WhoIs プロトコルは、インターネット リソースの登録と所有権に関連するデータを保存するデータベースに対する、クエリと応答に使われます。 WhoI には、Defender EASM 内でドメイン、ホスト、IP アドレス、IP ブロックに適用できる主要な登録データが含まれています。 [Whois] データのタブでは、資産のレジストリに関連付けられたかなりの量の情報が Microsoft から提供されます。

![[Whois] の [値] タブを示すスクリーンショット。](media/inventory_14.png)

[Whois] タブの [値] セクションの表には、次のフィールドが含まれています。

| フィールド | 説明 |

|---|---|

| WhoIs サーバー | 登録されているエンティティに関する最新の情報を取得するために、ICANN 認定レジストラーによって設定されたサーバー。 |

| 登録者 | 資産の登録に使われたサービスを提供する会社。 一般的なレジストラーには、GoDaddy、Namecheap、HostGator などがあります。 |

| ドメインの状態 | レジストリによって設定されたドメインの状態。 これらの状態では、レジストラーによる削除または転送がドメインで保留されていること、あるいは、インターネット上でアクティブ状態であることを表示できます。 このフィールドは、資産の制限事項を示すこともできます。 たとえば、 [クライアントでの削除を禁止] は、レジストラーが資産を削除できないことを示します。 |

| メール | 登録者によって提供される連絡先のメール アドレス。 Whois を使用すると、登録者は連絡先の種類を指定できます。 オプションとしては、管理、技術、登録者、レジストラーの連絡先などがあります。 |

| 名前 | 登録者の名前 (指定されている場合)。 |

| 組織 | 登録されたエンティティを担当する組織。 |

| Street | 登録者の住所の番地です (指定されている場合)。 |

| 市区町村 | 登録者の住所に含まれる市です (指定されている場合)。 |

| 都道府県 | 登録者の住所に含まれる州や都道府県です (指定されている場合)。 |

| Postal code | 登録者の住所に含まれる郵便番号です (指定されている場合)。 |

| 国 | 登録者の住所に含まれる国です (指定されている場合)。 |

| スマートフォン | 登録者の連絡先に関連付けられている電話番号です (指定されている場合)。 |

| ネーム サーバー | 登録されたエンティティに関連付けられているすべてのネーム サーバー。 |

多くの組織が、レジストリ情報を難読化することを選択しています。 時として、連絡先のメール アドレスの最後が、@anonymised.email となっている場合があります。 このプレースホルダーは、実際の連絡先アドレスの代わりに使用されています。 多くのフィールドは、登録構成中に省略が可能です。したがって値が空のフィールドは、登録者により含められなかった項目です。

変更履歴

[変更履歴] タブには、時間の経過とともに資産に適用された変更がリストで表示されます。 この情報は、時間の経過に合わせこれらの変更を追跡し、資産のライフサイクルをより深く理解するのに役立ちます。 このタブには、アセットの状態、ラベル、外部 ID などと、それ以外にもさまざまな変更が表示されます。 変更ごとに、その変更を実装したユーザーとタイムスタンプがリスト表示されます。

![[接続された資産] タブを示すスクリーンショット。](media/connected-1.png)

![[変更履歴] タブを示すスクリーンショット。](media/change-history-1.png)