Azure Firewall 監視データリファレンス

この記事には、このサービスに関するすべての監視リファレンス情報が含まれています。

Azure Firewall 用に収集できるデータとその使用方法の詳細については、「 Monitor Azure Firewall 」を参照してください。

メトリック

このセクションには、このサービスに関して自動的に収集されるすべてのプラットフォーム メトリックが一覧表示されています。 これらのメトリックは、Azure Monitor でサポートされているすべてのプラットフォーム メトリックのグローバル リストにも含まれています。

メトリックのリテンション期間の詳細については、「Azure Monitor メトリックの概要」を参照してください。

Microsoft.Network/azureFirewalls でサポートされているメトリック

次の表に、Microsoft.Network/azureFirewalls リソースの種類で使用できるメトリックを示します。

- すべての列がすべてのテーブルに存在するわけではない場合があります。

- 一部の列がページの表示領域を超えている場合があります。 [テーブルの展開] を選択すると、使用可能なすべての列が表示されます。

テーブルの見出し

- カテゴリ - メトリック グループまたは分類。

- メトリック - Azure Portal に表示されるメトリックの表示名。

- REST API の名前 - REST API で参照されるメトリック名。

- 単位 - 測定単位。

- 集計 - 既定の集計の種類。 有効な値: 平均 (Avg)、最小 (Min)、最大 (Max)、合計 (Sum)、数。

- ディメンション - メトリックで使用できるディメンション。

- 時間グレイン - メトリックをサンプリングする間隔。 たとえば、

PT1Mは、メトリックを 1 分ごとに、PT30Mは 30 分ごとに、PT1Hは 1 時間ごとにサンプリングすることを示します。 - DS エクスポート - メトリックが診断設定を介して Azure Monitor ログにエクスポート可能かどうかを示します。 メトリックのエクスポートについては、「Azure Monitor で診断設定を作成する」を参照してください。

| メトリック | REST API での名前 | 出荷単位 | 集計 | Dimensions | 期間粒度 | DS エクスポート |

|---|---|---|---|---|---|---|

| アプリケーション ルールヒット数 アプリケーション規則がヒットした回数 |

ApplicationRuleHit |

カウント | 合計 (合計) | Status、 Reason、 Protocol |

PT1M | はい |

| 処理されたデータ ファイアウォールによって処理されたデータの総量 |

DataProcessed |

バイト | 合計 (合計) | <なし> | PT1M | はい |

| ファイアウォールの正常性状態 このファイアウォールの全体的な正常性を示します |

FirewallHealth |

Percent | Average | Status, Reason |

PT1M | はい |

| 待機時間プローブ 待機時間プローブによって測定されたファイアウォールの平均待機時間の見積もり |

FirewallLatencyPng |

ミリ秒 | Average | <なし> | PT1M | はい |

| ネットワーク ルールヒット数 ネットワーク規則がヒットした回数 |

NetworkRuleHit |

カウント | 合計 (合計) | Status、 Reason、 Protocol |

PT1M | はい |

| SNAT ポート使用率 現在使用されている送信 SNAT ポートの割合 |

SNATPortUtilization |

パーセント | Average、Maximum | Protocol |

PT1M | はい |

| スループット このファイアウォールによって処理されたスループット |

Throughput |

BitsPerSecond | Average | <なし> | PT1M | いいえ |

ファイアウォールの正常性状態

前の表では、 Firewall 正常性状態 メトリックには 2 つのディメンションがあります。

- 状態:値は [Healthy] (正常)、 [Degraded] (低下)、 [Unhealthy] (異常) のいずれかになります。

- 理由:ファイアウォールの対応する状態の理由を示します。

SNAT ポートが 95% より多く使用されている場合、それらは使い果たされたと見なされ、status=Degraded reason=SNAT ポートで正常性が 50% になります。 ファイアウォールによってトラフィックの処理が継続され、既存の接続に影響はありません。 ただし、新しい接続が断続的に確立されない場合があります。

SNAT ポートの使用率が 95% 未満の場合、ファイアウォールは正常と見なされ、正常性は 100% として表示されます。

SNAT ポートの使用が報告されない場合、正常性は 0% として表示されます。

SNAT ポート使用率

SNAT ポート使用率メトリックでは、ファイアウォールにパブリック IP アドレスを追加すると、SNAT ポートが増え、SNAT ポートの使用率が低下します。 さらに、さまざまな理由 (CPU やスループットなど) のためにファイアウォールがスケールアウトされると、より多くの SNAT ポートも使用できるようになります。

実際には、サービスがスケールアウトされたからといって、パブリック IP アドレスを追加しなくても、SNAT ポート使用率の特定の割合が低下する可能性があります。ファイアウォールで使用可能なポートを増やすために使用できるパブリック IP アドレスの数を直接制御できます。 ただし、ファイアウォールのスケーリングを直接制御することはできません。

ファイアウォールで SNAT ポートの枯渇が起きている場合は、少なくとも 5 つのパブリック IP アドレスを追加する必要があります。 これにより、使用可能な SNAT ポートの数が増えます。 詳細については、Azure Firewall の機能に関するページをご覧ください。

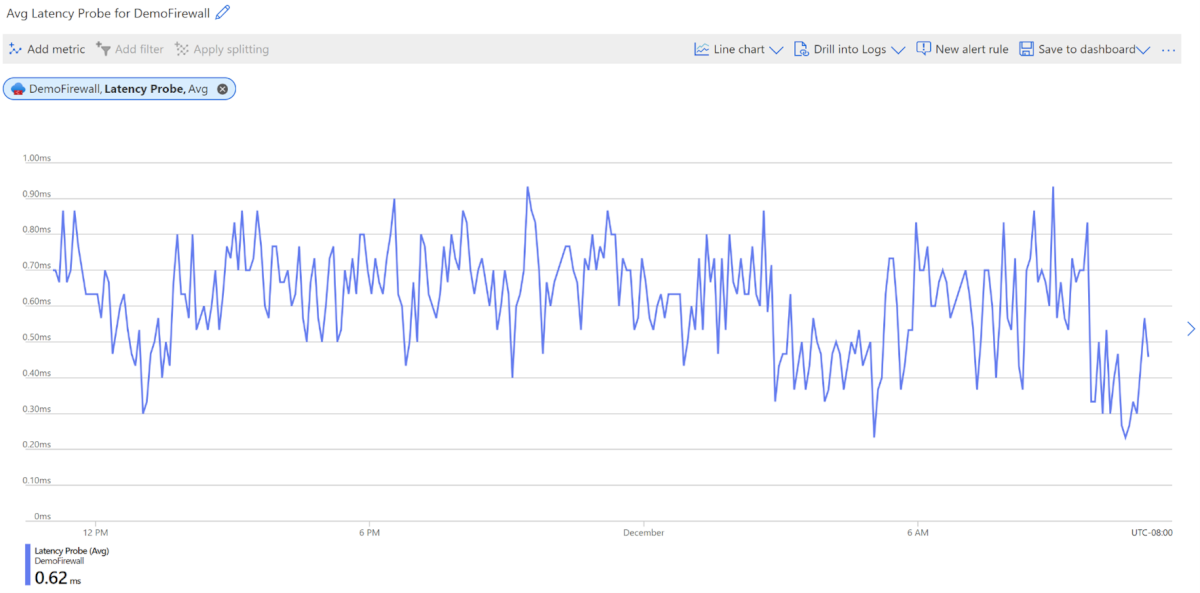

AZFW 待機時間プローブ

AZFW 待機時間プローブメトリックは、Azure Firewall の全体的または平均待機時間をミリ秒単位で測定します。 管理者は、次の目的でこのメトリックを使用できます。

ネットワークの待機時間の原因が Azure Firewall にあるかどうかを診断する

待機時間やパフォーマンスの問題があるかどうかを監視してアラートを生成し、IT チームが積極的に関与できるようにする。

Azure Firewall の待機時間が長くなる原因には、さまざまな理由が考えられます。 たとえば、CPU 使用率やスループットが高い、またはネットワークの問題が発生している可能性があります。

このメトリックを使用しても、特定のネットワーク パスのエンドツーエンドの待機時間は測定されません。 言い換えると、この待機時間の正常性プローブを使用しても、Azure Firewall で追加される待機時間は測定されません。

待機時間メトリックが想定どおりに機能していない場合は、メトリック ダッシュボードに値 0 が表示されます。

参考までに、ファイアウォールの想定される平均待機時間は、約 1 ms です。 この値は、デプロイのサイズと環境によって異なる場合があります。

待機時間プローブは、Microsoft の Ping Mesh テクノロジに基づいています。 そのため、待機時間メトリックには断続的なスパイクが予想されます。 これらのスパイクは正常であり、Azure Firewall に関する問題を示しているわけではありません。 これらは、システムをサポートする標準のホスト ネットワーク セットアップの一部です。

その結果、一般的なスパイクよりも長時間続く一貫した長い待機時間が発生する場合は、サポートを受けられるようサポート チケットを提出することを検討してください。

メトリック ディメンション

メトリック ディメンションについては、「多次元メトリック」を参照してください。

このサービスでは、次のディメンションがそのメトリックに関連付けられています。

- Protocol

- 理由

- 状態

リソース ログ

このセクションでは、このサービス用に収集できるリソース ログの種類を一覧表示します。 このセクションでは、Azure Monitor でサポートされているすべてのリソース ログ カテゴリの種類のリストからプルされます。

Microsoft.Network/azureFirewalls でサポートされているリソース ログ

| カテゴリ | カテゴリの表示名 | ログ テーブル | 基本ログ プランをサポート | インジェスト時間変換をサポート | クエリの例 | エクスポートするコスト |

|---|---|---|---|---|---|---|

AZFWApplicationRule |

Azure Firewall アプリケーション ルール | AZFWApplicationRule すべてのアプリケーション ルール ログ データが含まれます。 データ プレーンとアプリケーション規則の一致ごとに、データ プレーン パケットおよび一致した規則の属性を含むログ エントリが作成されます。 |

いいえ | いいえ | クエリ | はい |

AZFWApplicationRuleAggregation |

Azure Firewall ネットワーク ルールの集計 (ポリシー分析) | AZFWApplicationRuleAggregation Policy Analytics の集計されたアプリケーション ルール ログ データが含まれます。 |

いいえ | 番号 | はい | |

AZFWDnsQuery |

Azure Firewall DNS クエリ | AZFWDnsQuery すべての DNS プロキシ イベント ログ データが含まれます。 |

いいえ | いいえ | クエリ | はい |

AZFWFatFlow |

Azure Firewall Fat Flow ログ | AZFWFatFlow このクエリは、Azure Firewall インスタンス間の上位フローを返します。 ログには、フロー情報、日付送信速度 (メガビット/秒単位)、およびフローが記録された期間が含まれます。 ドキュメントに従って、トップ フローのログ記録と記録方法の詳細を有効にしてください。 |

いいえ | いいえ | クエリ | はい |

AZFWFlowTrace |

Azure Firewall フロー トレース ログ | AZFWFlowTrace Azure Firewall インスタンス間でログをフローします。 ログには、フロー情報、フラグ、およびフローが記録された期間が含まれます。 フロー トレースのログ記録と記録方法の詳細については、ドキュメントに従ってください。 |

はい | いいえ | クエリ | はい |

AZFWFqdnResolveFailure |

Azure Firewall FQDN 解決エラー | いいえ | 番号 | はい | ||

AZFWIdpsSignature |

Azure Firewall IDPS シグネチャ | AZFWIdpsSignature 1 つ以上の IDPS 署名と一致したすべてのデータ プレーン パケットが含まれます。 |

いいえ | いいえ | クエリ | はい |

AZFWNatRule |

Azure Firewall Nat ルール | AZFWNatRule すべての DNAT (宛先ネットワーク アドレス変換) イベント ログ データが含まれています。 データ プレーンと DNAT 規則の一致ごとに、データ プレーン パケットおよび一致した規則の属性を含むログ エントリが作成されます。 |

いいえ | いいえ | クエリ | はい |

AZFWNatRuleAggregation |

Azure Firewall Nat ルールの集計 (ポリシー分析) | AZFWNatRuleAggregation Policy Analytics の集計 NAT 規則ログ データが含まれています。 |

いいえ | 番号 | はい | |

AZFWNetworkRule |

Azure Firewall ネットワーク ルール | AZFWNetworkRule すべてのネットワーク ルール ログ データが含まれます。 データ プレーンとネットワーク規則の一致ごとに、データ プレーン パケットおよび一致した規則の属性を含むログ エントリが作成されます。 |

いいえ | いいえ | クエリ | はい |

AZFWNetworkRuleAggregation |

Azure Firewall アプリケーション ルールの集計 (ポリシー分析) | AZFWNetworkRuleAggregation Policy Analytics の集計されたネットワーク ルール ログ データが含まれています。 |

いいえ | 番号 | はい | |

AZFWThreatIntel |

Azure Firewall 脅威インテリジェンス | AZFWThreatIntel すべての脅威インテリジェンス イベントが含まれます。 |

いいえ | いいえ | クエリ | はい |

AzureFirewallApplicationRule |

Azure Firewall アプリケーション ルール (レガシ Azure Diagnostics) | AzureDiagnostics 複数の Azure リソースからのログ。 |

いいえ | いいえ | クエリ | いいえ |

AzureFirewallDnsProxy |

Azure Firewall DNS プロキシ (レガシ Azure Diagnostics) | AzureDiagnostics 複数の Azure リソースからのログ。 |

いいえ | いいえ | クエリ | いいえ |

AzureFirewallNetworkRule |

Azure Firewall ネットワーク ルール (レガシ Azure Diagnostics) | AzureDiagnostics 複数の Azure リソースからのログ。 |

いいえ | いいえ | クエリ | いいえ |

Azure Firewall には、ファイアウォールの監視に使用できる 2 つの新しい診断ログがあります。

- 上位のフロー

- フロー トレース

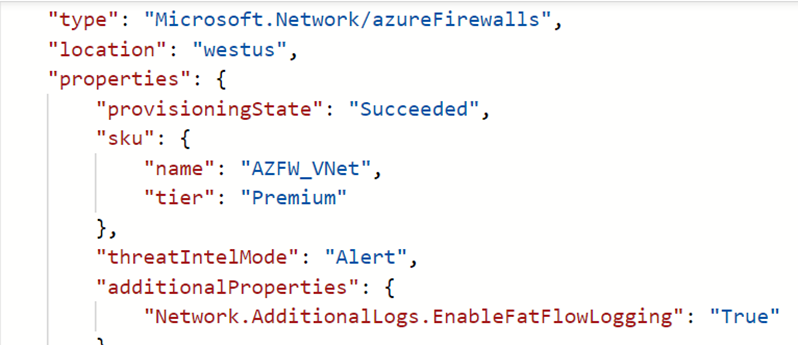

上位のフロー

トップ フロー ログは、業界では fat フロー ログ 前の表では Azure Firewall Fat Flow Log として知られています。 上位のフロー ログには、ファイアウォールを介した最高のスループットに寄与している上位の接続が表示されます。

ヒント

Azure Firewall によって CPU が過剰に使用されることを回避するため、上位のフロー ログは特定の問題のトラブルシューティングを行う場合にのみアクティブにします。

流量は、1 秒あたりのメガビット単位でのデータ伝送速度として定義されます。 これは、ファイアウォールを介して一定期間にネットワーク経由で送信できるデジタル データの量の尺度です。 上位フローのプロトコルは、3 分ごとに定期的に実行されます。 上位フローと見なされる最小しきい値は 1 Mbps です。

次の Azure PowerShell コマンドを使用して、トップ フロー ログを有効にします。

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

ログを無効にするには、前と同じ Azure PowerShell コマンドを使用して、値を False 設定します。

次に例を示します。

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

更新が成功したことを確認するにはいくつかの方法がありますが、ファイアウォールの [概要] に移動し、右上隅にある [JSON ビュー] を選択できます。 次に例を示します。

診断設定を作成し、リソース固有のテーブルを有効にするには、「Azure Monitor での診断設定の作成を参照してください。

ファイアウォール ログには、TCP 接続の最初の試行でファイアウォールを通過したトラフィック ( SYN パケットと呼ばれます) が表示されます。 ただし、このようなエントリでは、TCP ハンドシェイク内のパケットの完全な体験は表示されません。 その結果、パケットが破棄された場合や非対称ルーティングが発生した場合のトラブルシューティングが困難になります。 Azure Firewall フロー トレース ログは、この問題に対処します。

ヒント

短時間の接続が多く発生する Azure Firewall のフロー トレース ログによる過剰なディスク使用を避けるため、ログは診断目的で特定の問題をトラブルシューティングするときにのみアクティブにします。

次のプロパティを追加できます。

SYN-ACK: SYN パケットの受信確認を示す ACK フラグ。

FIN: 元のパケット フローのフラグが完了しました。 TCP フローで送信されるデータはこれ以上ありません。

FIN-ACK: FIN パケットの受信確認を示す ACK フラグ。

RST: リセット フラグは、元の送信者がそれ以上のデータを受信しないことを示します。

INVALID (フロー): パケットを識別できないか、状態がないことを示します。

次に例を示します。

- TCP パケットが Virtual Machine Scale Sets インスタンスに到着し、このパケットの以前の履歴がそこにない場合

- 不適切なチェックサムのパケット

- 接続の追跡テーブルのエントリがいっぱいで、新しい接続を受け入れることができない場合

- 過度に遅延した ACK パケット

次の Azure PowerShell コマンドを使用してフロー トレース ログを有効にするか、ポータル内を移動して、有効な TCP 接続ログを検索します

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

この変更が有効になるまで数分かかる場合があります。 この機能が登録されたら、変更をすぐに有効にするために、Azure Firewall に対して更新を実行することを検討してください。

AzResourceProvider 登録の状態を確認するには、Azure PowerShell コマンドを実行します。

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

ログを無効にするには、次のコマンドを使用してその登録を解除するか、前のポータルの例で [登録解除] を選択します。

Unregister-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

診断設定を作成し、リソース固有のテーブルを有効にするには、「Azure Monitor での診断設定の作成を参照してください。

Azure Monitor ログ テーブル

このセクションでは、Kusto クエリを使用した Log Analytics によるクエリに使用できる、このサービスに関連するすべての Azure Monitor ログ テーブルを一覧表示します。 テーブルにはリソース ログ データが含まれており、収集されルーティングされる内容によっては、さらに多くのデータが含まれる場合があります。

Azure Firewall Microsoft.Network/azureFirewalls

- AZFWNetworkRule

- AZFWFatFlow

- AZFWFlowTrace

- AZFWApplicationRule

- AZFWThreatIntel

- AZFWNatRule

- AZFWIdpsSignature

- AZFWDnsQuery

- AZFWInternalFqdnResolutionFailure

- AZFWNetworkRuleAggregation

- AZFWApplicationRuleAggregation

- AZFWNatRuleAggregation

- AzureActivity

- AzureMetrics

- AzureDiagnostics

アクティビティ ログ

リンクされたテーブルには、このサービスのアクティビティ ログに記録できる操作が一覧表示されます。 これらの操作は、アクティビティ ログで使用可能なすべてのリソース プロバイダー操作のサブセットです。

アクティビティ ログ エントリのスキーマの詳細については、「アクティビティ ログのスキーマ」を参照してください。

関連するコンテンツ

- Azure Firewall の監視の詳細については、「 Monitor Azure Firewall 」を参照してください。

- Azure リソースの監視の詳細については、「Azure Monitor で Azure リソースを監視する」を参照してください。