マネージド ID を使用して Azure Key Vault 証明書にアクセスする

Microsoft Entra ID によって生成されたマネージド ID によって、Azure Front Door インスタンスは、Azure Key Vault などの、Microsoft Entra で保護された他のリソースに簡単かつ安全にアクセスすることができます。 ID リソース は Azure によって管理されるため、何らかのシークレットを作成したり使い回したりする必要はありません。 マネージド ID の詳細については、「Azure リソースのマネージド ID とは」を参照してください。

Azure Front Door でマネージド ID を有効にし、Azure Key Vault にアクセスするための適切なアクセス許可を付与すると、Front Door はマネージド ID だけを使って証明書にアクセスします。 マネージド ID アクセス許可を Key Vault に追加しない場合、カスタム証明書の自動ローテーションと新しい証明書の追加は、Key Vault へのアクセス許可なしで失敗します。 マネージド ID を無効にした場合、Azure Front Door は、元々構成されていた Microsoft Entra アプリの使用にフォールバックします。 この解決策は推奨されておらず、今後廃止される予定です。

Azure Front Door プロファイルには、次の 2 種類の ID を付与できます:

システム割り当て ID はサービスに関連付けられ、サービスが削除されると削除されます。 サービスでは、システム割り当て ID を 1 つ だけ持つことができます。

ユーザー割り当て ID は、サービスに割り当てることができるスタンドアロン Azure リソースです。 サービスは、複数の ユーザー割り当て ID を持つことができます。

マネージド ID は、Azure サブスクリプションがホストされている Microsoft Entra テナントに固有です。 サブスクリプションが別のディレクトリに移された場合、ID は更新されません。 サブスクリプションが移された場合は、ID を再び作成して構成する必要があります。

また、ロールベースのアクセス制御 (RBAC) または アクセス ポリシーを使用して Azure Key Vault アクセスを構成することもできます。

前提条件

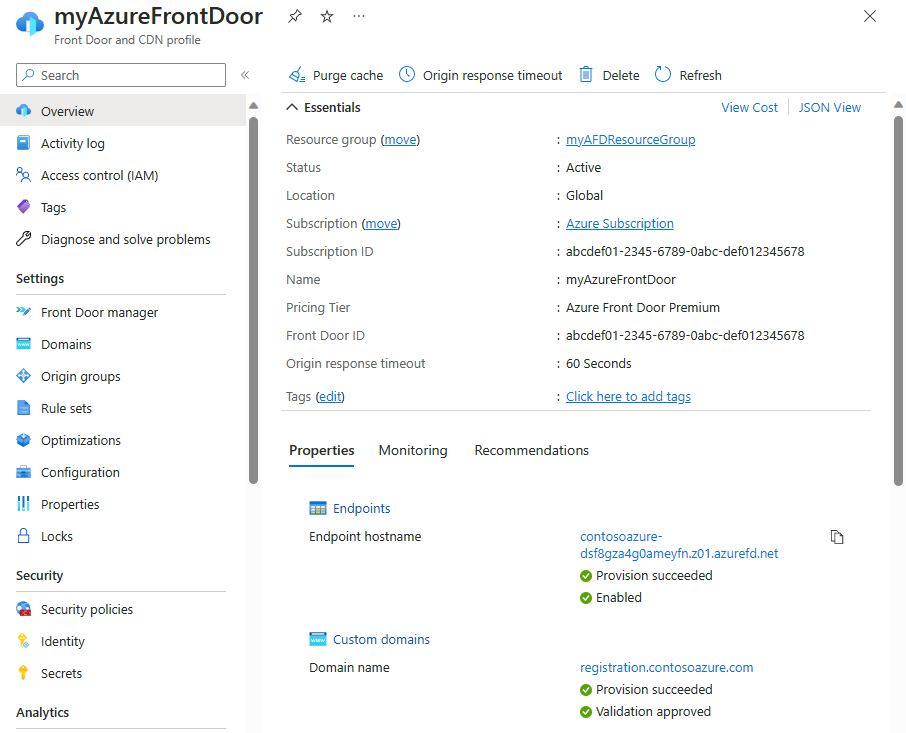

Azure Front Door のマネージド ID を設定できるようになるには、Azure Front Door の Standard または Premium プロファイルの作成が必要となります。 新しい Front Door プロファイルを作成するには、「Azure Front Door を作成する」を参照してください。

マネージド ID の有効化

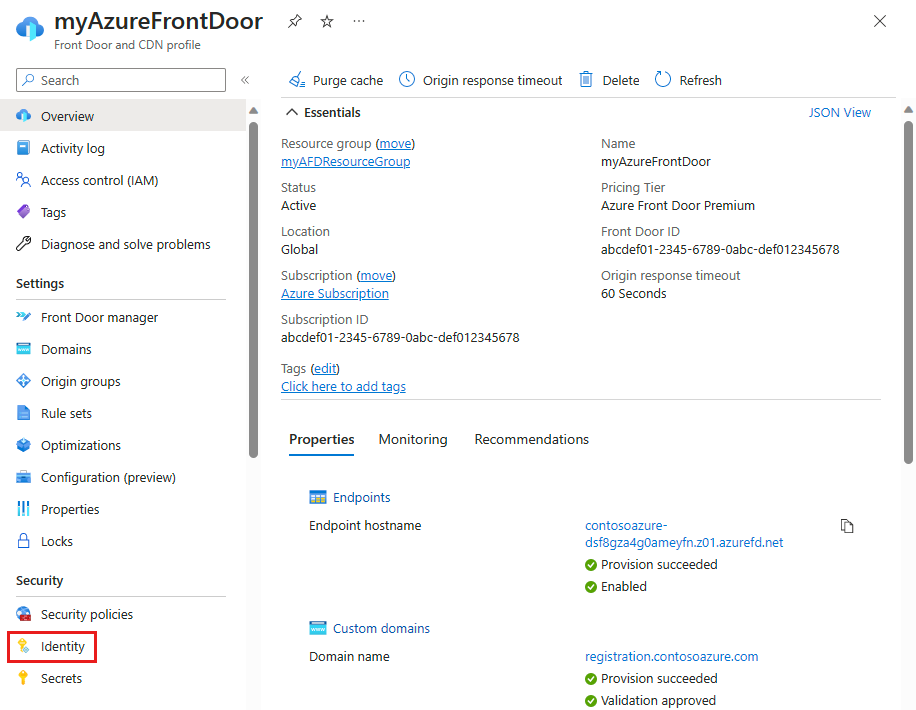

既存の Azure Front Door プロファイルに移動します。 左サイドのメニュー ペインの [セキュリティ] の下から [ID] を選択します。

システム割り当てまたはユーザー割り当てのマネージド ID のどちらかを選択します。

システム割り当て - マネージド ID は Azure Front Door プロファイル ライフサイクル用に作成され、Azure Key Vault へのアクセスに使用されます。

ユーザー割り当て - スタンドアロン マネージド ID リソースが Azure Key Vault に対して認証するために使用され、独自のライフサイクルを持ちます。

システム割り当て

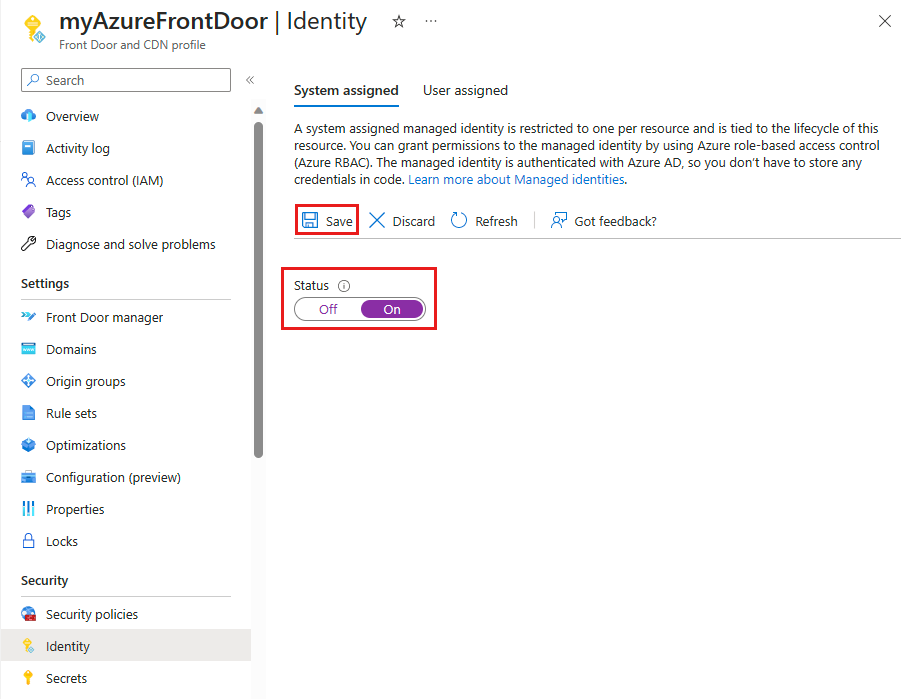

[状態] を [オン] に切り替え、[保存] を選択します。

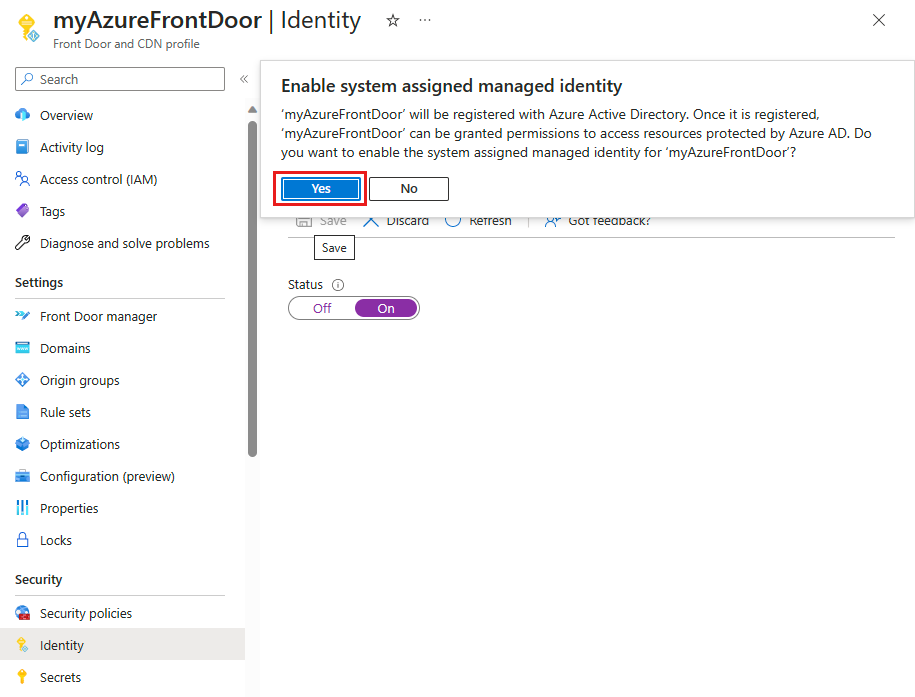

Front Door プロファイルのシステム マネージド ID を作成するかを確認するメッセージが表示されます。 [はい] を選択して確定します。

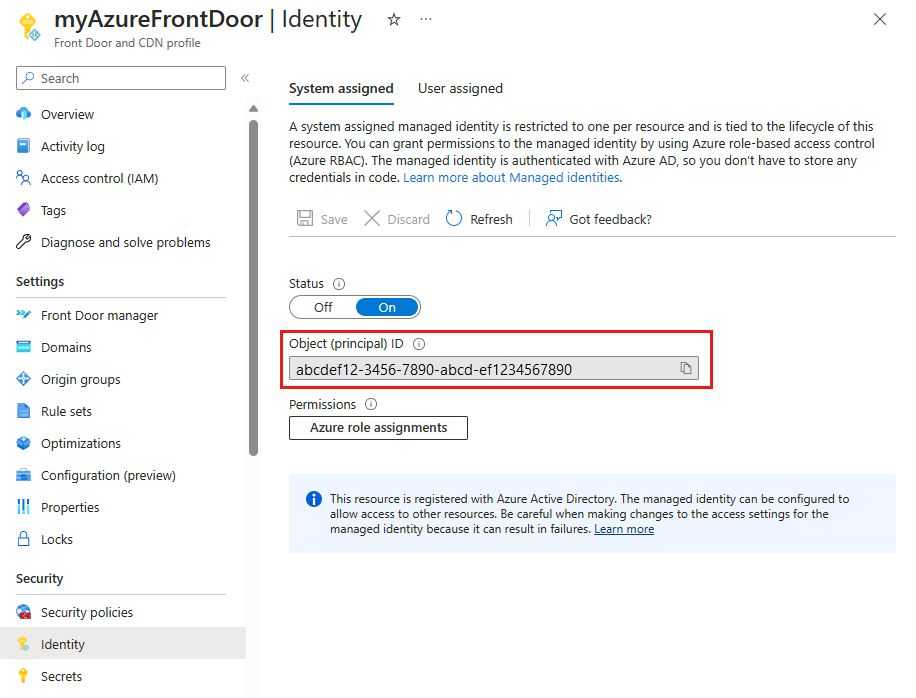

システム割り当てマネージド ID が作成され、Microsoft Entra ID への登録が完了したら、オブジェクト (プリンシパル) ID を使用して Azure Front Door の Azure Key Vault へのアクセスを許可できます。

ユーザー割り当て済み

ユーザー マネージド ID が既に作成されている必要があります。 新しい ID を作成するには、「ユーザー割り当てマネージド ID を作成する」を参照してください。

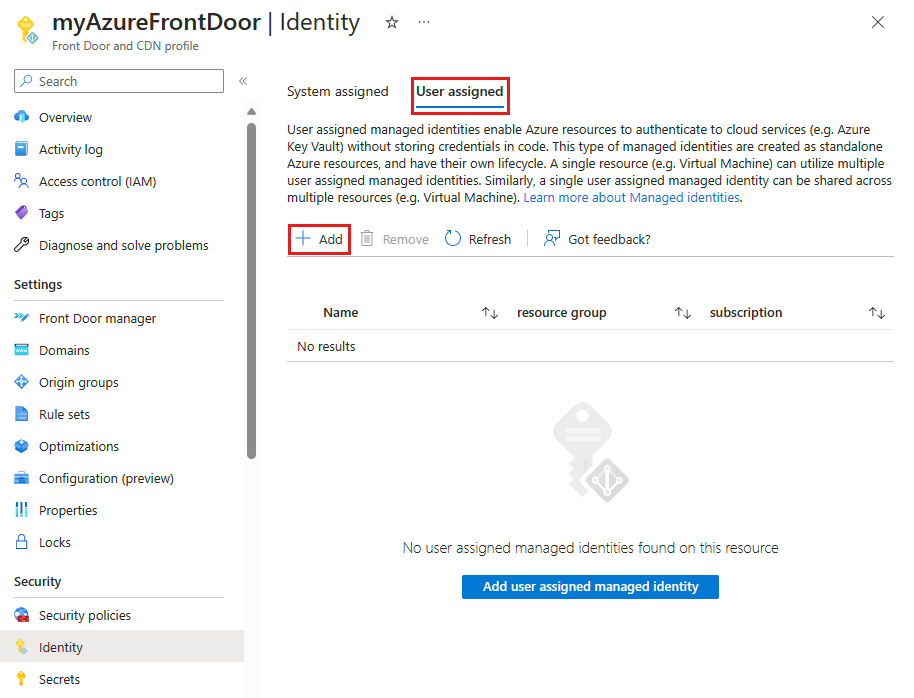

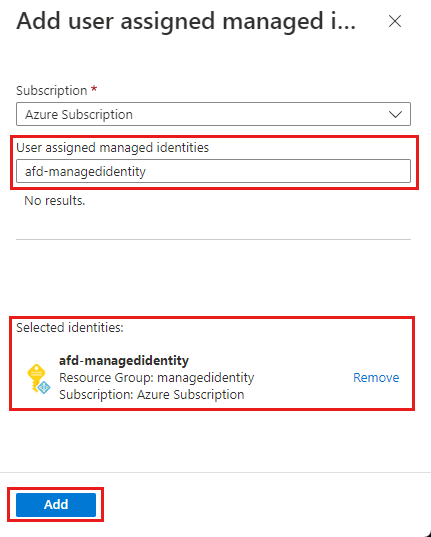

[ユーザー割り当て] タブで、[+ 追加] を選択して、ユーザー割り当てマネージド ID を追加します。

ユーザー割り当てマネージド ID を検索して選択します。 次に、[追加] を選択して、ユーザー マネージド ID を Azure Front Door プロファイルに追加します。

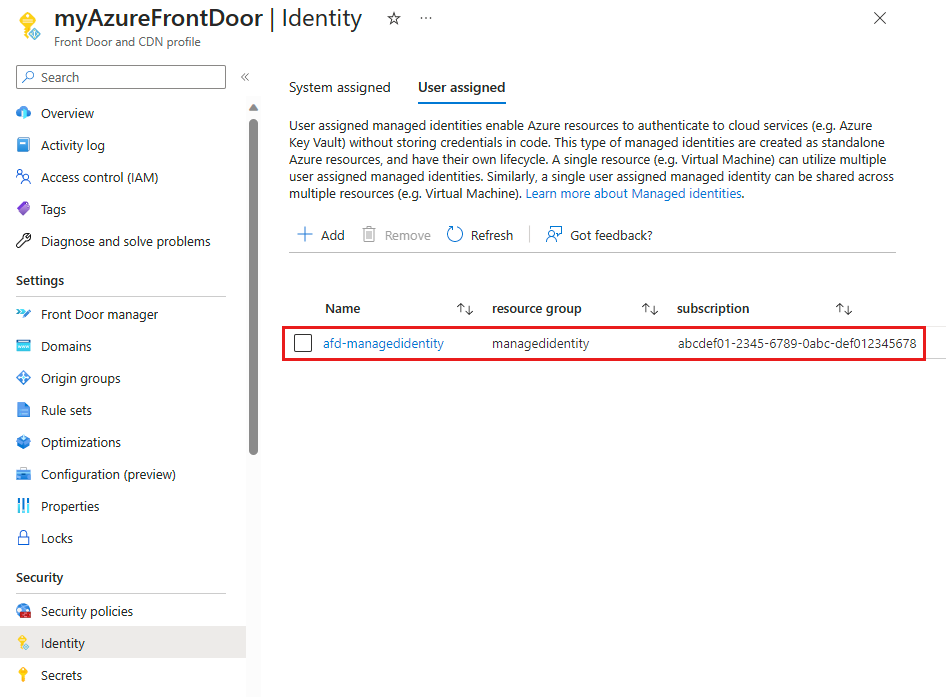

選択したユーザー割り当てマネージド ID の名前が、Azure Front Door プロファイルに表示されることを確認してください。

Key Vault のアクセスを構成する

- ロールベースのアクセス制御 - Azure Resource Manager でのきめ細かなアクセス制御を使用して、Azure Front Door に Azure Key Vault へのアクセスを許可します。

- アクセス ポリシー - Azure Front Door に Azure Key Vault へのアクセスを許可するための、ネイティブ Azure Key Vault アクセス制御。

詳細については、「Azure ロールベースのアクセス制御 (Azure RBAC) とアクセス ポリシーの比較」を参照してください。

ロールベースのアクセス制御 (RBAC)

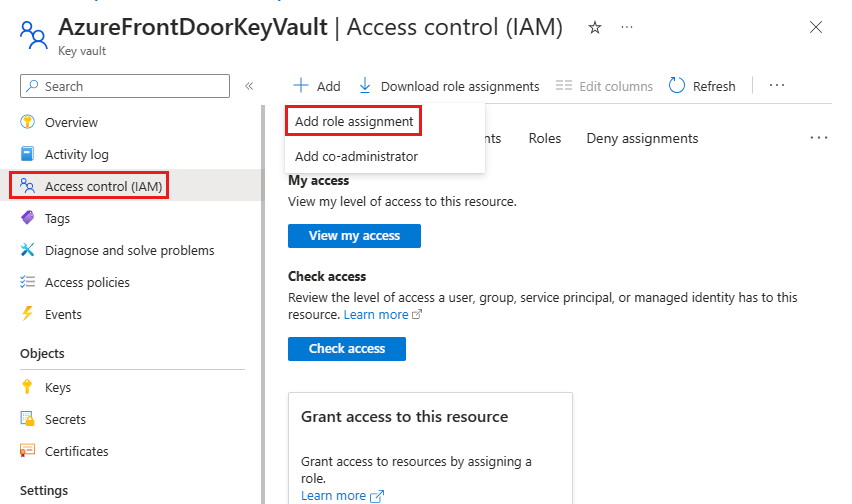

お使いの Azure Key Vault に移動します。 [設定] で [アクセス制御 (IAM)] を選択してから、[+ 追加] を選択します。 次に、ドロップダウン メニューで [ロールの割り当ての追加] を選択します。

[ロールの割り当ての追加] ページの検索ボックスで Key Vault Secret User を検索します。 次に、検索結果から Key Vault Secret User を選択します。

![Key Vault の [ロールの割り当ての追加] ページのスクリーンショット。](media/managed-identity/role-based-access-control-search.png)

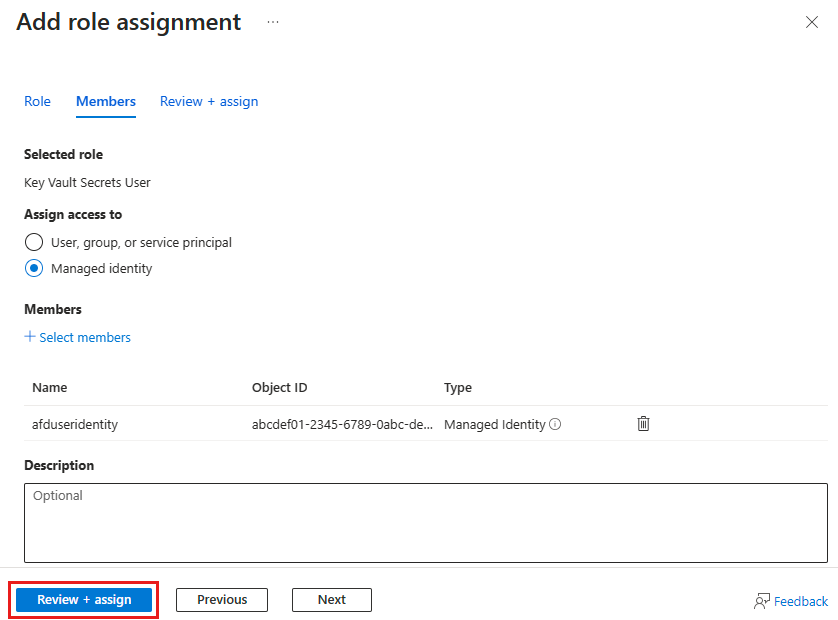

[メンバー] タブを選択してから、[マネージド ID] を選択します。 [+ メンバーの選択] を選択して、マネージド ID をロールの割り当てに追加します。

![Key Vault での、[ロールの割り当ての追加] ページの [メンバー] タブを示すスクリーンショット。](media/managed-identity/role-based-access-control-members.png)

Azure Front Door に関連付けられているシステム割り当てまたはユーザー割り当てマネージド ID を選択してから、[選択] を選び、マネージド ID をロールの割り当てに追加します。

![Key Vault での、[ロールの割り当ての追加] ページの [メンバーの選択] ページを示すスクリーンショット。](media/managed-identity/role-based-access-control-select.png)

[確認と割り当て] を選択して、ロールの割り当てを設定します。

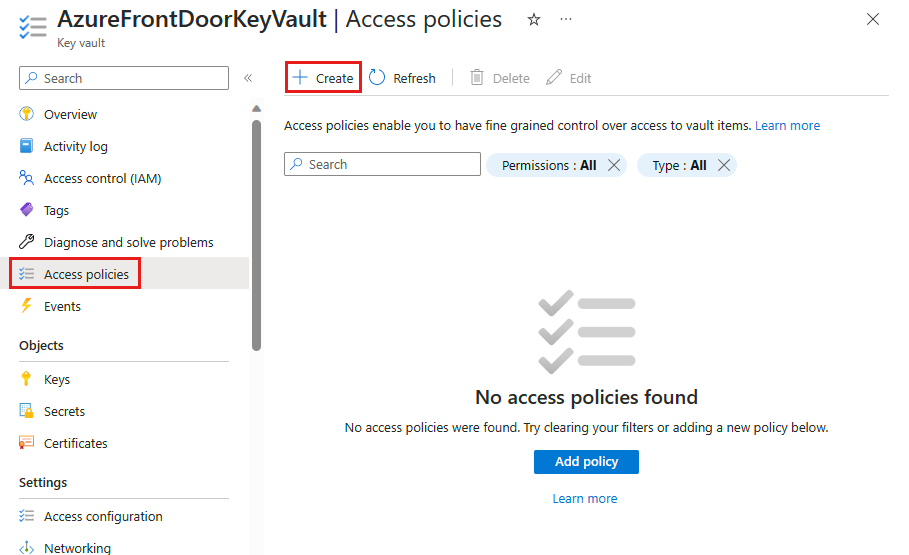

アクセス ポリシー

お使いの Azure Key Vault に移動します。 [設定] で [アクセス ポリシー] を選択してから、[+ 作成] を選択します。

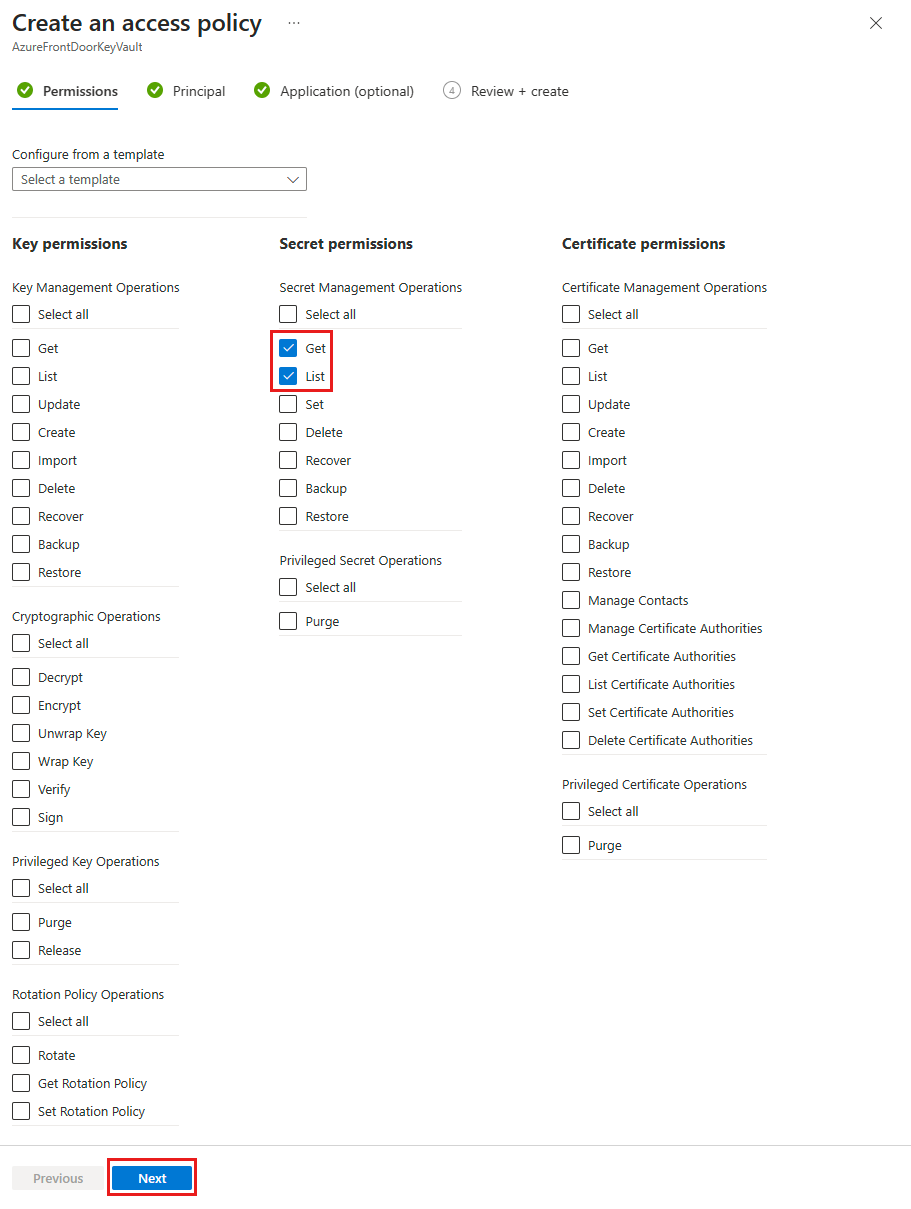

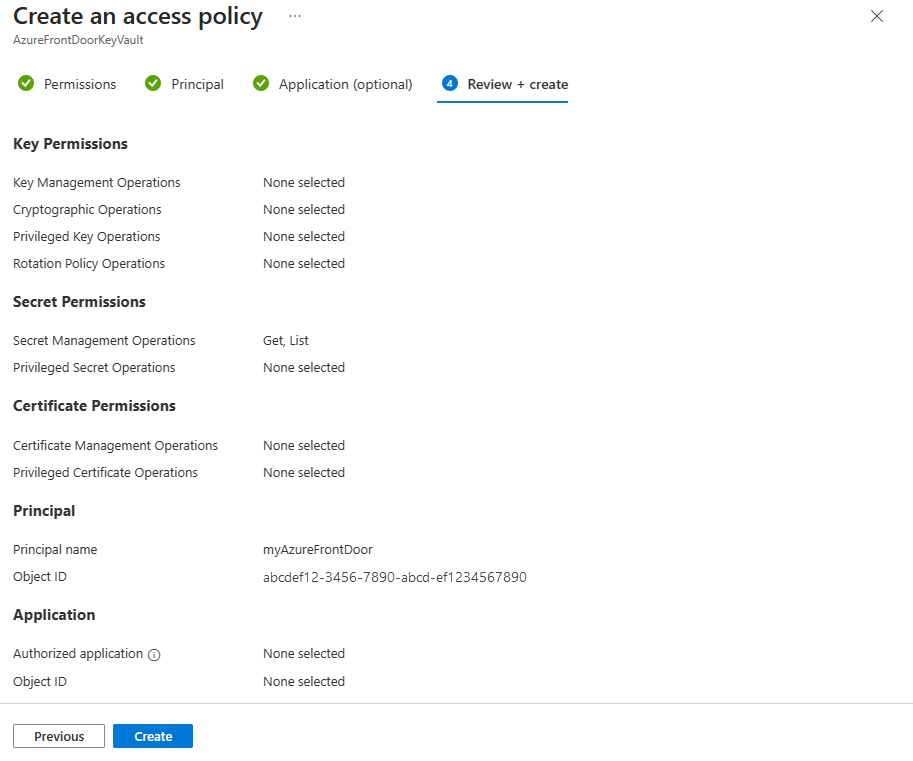

[アクセス ポリシーを作成する] ページの [アクセス許可] タブで、[シークレットのアクセス許可]の下の [リスト] と [取得] を選択します。 次に、[次へ] を選択してプリンシパル タブを構成します。

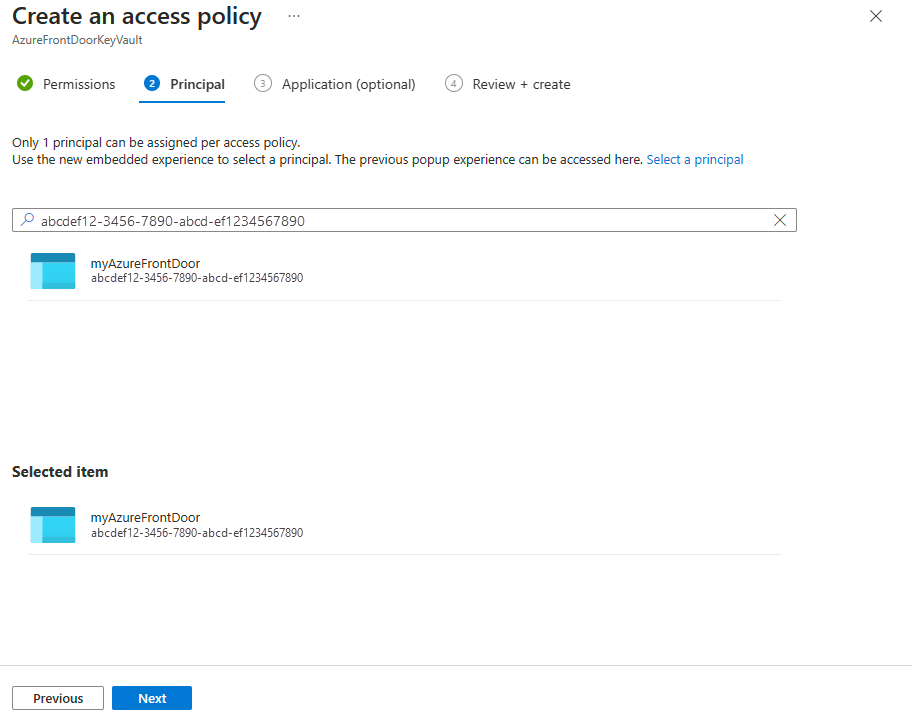

[プリンシパル] タブで、システム マネージド ID を使用している場合は オブジェクト (プリンシパル) ID を貼り付け、一方、ユーザー割り当てマネージド ID を使用している場合は 名前 を入力します。 次に、[確認と作成] タブを選択します。Azure Front Door が既に選択されているため、[アプリケーション] タブはスキップされます。

アクセス ポリシーの設定を確認し、[作成] を選択してアクセス ポリシーを設定します。

アクセスの確認

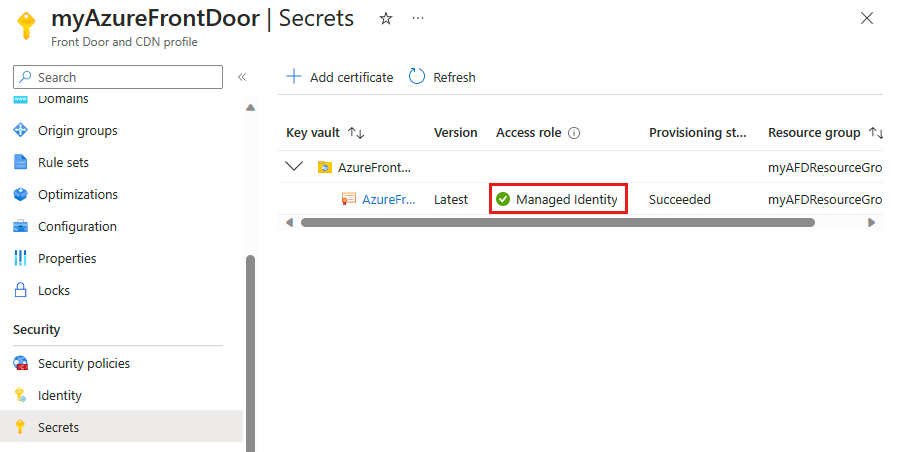

マネージド ID を有効にした Azure Front Door プロファイルに移動し、[セキュリティ] から [シークレット] を選択します。

Front Door で使われる証明書の [アクセス ロール] 列に [マネージド ID] が表示されることを確認します。 マネージド ID を初めて設定する場合は、Front Door に証明書を追加してこの列を表示する必要があります。

次の手順

- 詳しくは、エンド ツー エンド TLS 暗号化 に関する記事をご覧ください。

- この記事では、Azure Front Door カスタム ドメインで HTTPS を構成する 方法について説明します。