Azure Health Data Services の Private Link を構成する

Private Link を使用すると、プライベート エンドポイント経由で Azure Health Data Services にアクセスできます。 Private Link は、仮想ネットワークのプライベート IP アドレスを使用してプライベートかつ安全に接続するネットワーク インターフェイスです。 Private Link を使用すると、パブリック Doメイン ネーム システム (DNS) を経由することなく、ファースト パーティ サービスとして仮想ネットワークから安全にサービスにアクセスできます。 この記事では、Azure Health Data Services のプライベート エンドポイントを作成、テスト、管理する方法について説明します。

Note

Private Link が有効になると、Private Link も Azure Health Data Services も、あるリソース グループまたはサブスクリプションから別のリソース グループまたはサブスクリプションに移動することはできません。 移動するには、まず Private Link を削除してから、Azure Health Data Services を移動します。 移動が完了したら、新しい Private Link を作成します。 次に、プライベート リンクを削除する前に、潜在的なセキュリティ上の影響を評価します。

有効になっている監査ログとメトリックをエクスポートする場合は、ポータルから診断設定を使用してエクスポート設定を更新します。

前提条件

プライベート エンドポイントを作成する前に、最初に次の Azure リソースを作成する必要があります。

- リソース グループ – 仮想ネットワークとプライベート エンドポイントを含む Azure リソース グループ。

- ワークスペース – FHIR® および DICOM® サービス インスタンスの論理コンテナー。

- 仮想ネットワーク – クライアント サービスとプライベート エンドポイントが接続されている仮想ネットワーク。

詳細については、「Private Link のドキュメント」を参照してください。

プライベート エンドポイントの作成

プライベート エンドポイントを作成するには、ワークスペースまたはワークスペースがあるリソース グループに対するロールベースのアクセス制御 (RBAC) アクセス許可を持つユーザーが、Azure portal を使用できます。 プライベート DNS ゾーンの作成と構成を自動化するため、Azure portal を使用することをお勧めします。 詳細については、Private Link のクイック スタート ガイドを参照してください。

プライベート リンクはワークスペース レベルで構成され、ワークスペース内のすべての FHIR サービスと DICOM サービスに対して自動的に構成されます。

プライベート エンドポイントを作成するには、2 つの方法があります。 自動承認フローを使用すると、ワークスペースに RBAC アクセス許可を持つユーザーは、承認を必要とせずにプライベート エンドポイントを作成できます。 手動承認フローを使用すると、ワークスペースに対するアクセス許可を持たないユーザーは、ワークスペースまたはリソース グループの所有者にプライベート エンドポイントの承認を要求できます。

Note

承認されたプライベート エンドポイントが Azure Health Data Services 用に作成されると、それに対するパブリック トラフィックは自動的に無効になります。

自動承認

新しいプライベート エンドポイントのリージョンが、使用している仮想ネットワークのリージョンと同じであることを確認します。 ワークスペースのリージョンは異なる場合があります。

![Azure portal の [基本] タブの画像を示すスクリーンショット。](media/private-link/private-link-basics.png)

リソースの種類として、ドロップダウン リストから Microsoft.HealthcareApis/workspaces を検索して選択します。 リソースの場合は、リソース グループ内のワークスペースを選択します。 ターゲット サブリソースである Healthcareworkspace が自動的に設定されます。

![Azure portal の [リソース] タブの画像を示すスクリーンショット。](media/private-link/private-link-resource.png)

手動承認

手動承認の場合は、[リソース]、[リソース ID またはエイリアスで Azure リソースに接続する] で 2 番目のオプションを選択します。 リソース ID に「subscriptions/{subcriptionid}/resourceGroups/{resourcegroupname}/providers/Microsoft.HealthcareApis/workspaces/{workspacename}」と入力します。 ターゲット サブリソースの場合は、[自動承認] に「healthcareworkspace」と入力します。

![[手動承認リソース] タブの画面イメージ。](media/private-link/private-link-resource-id.png)

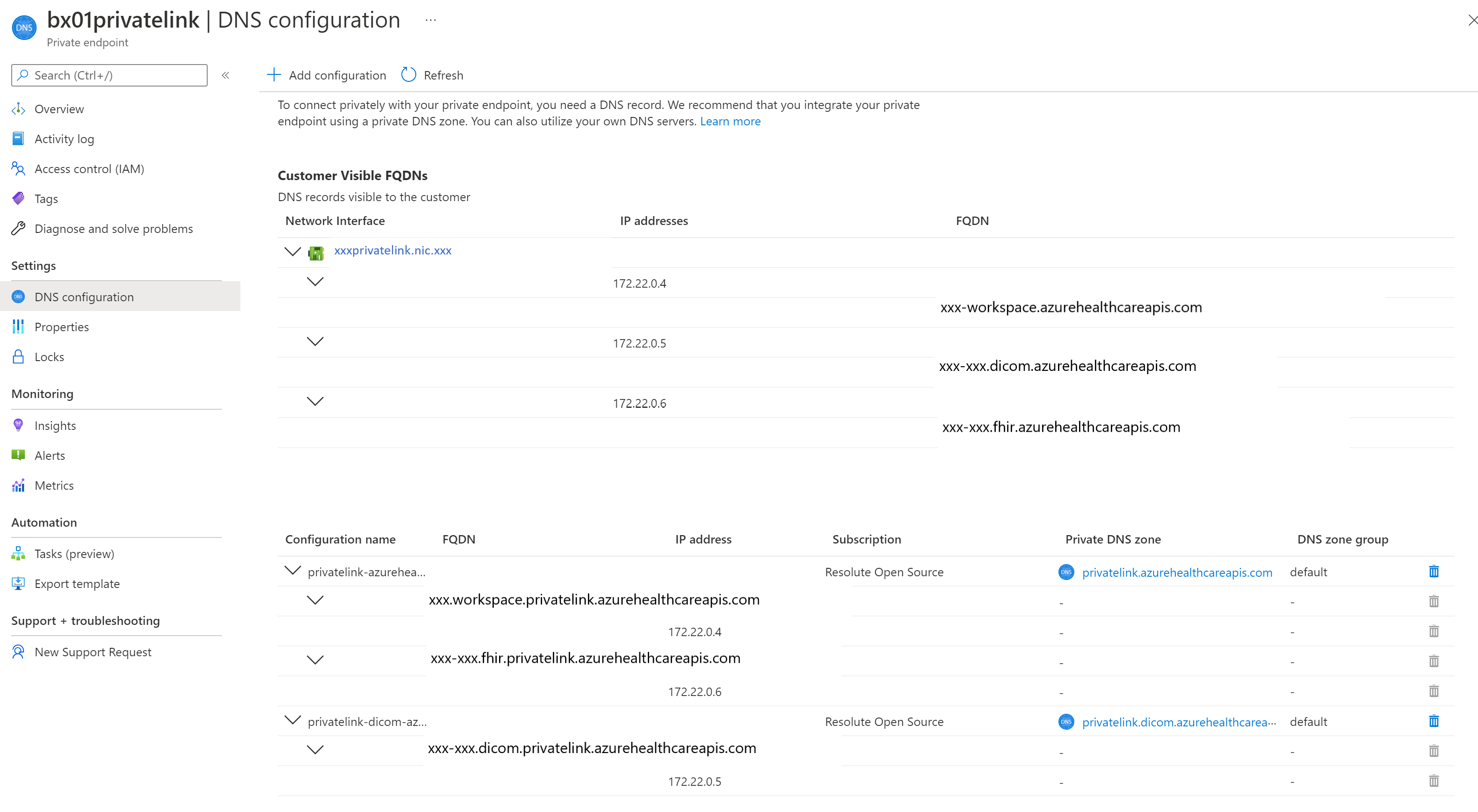

Private Link DNS の構成

デプロイが完了したら、リソース グループ内の Private Link リソースを選択します。 設定メニューから DNS 構成を開きます。 ワークスペースの DNS レコードとプライベート IP アドレス、および FHIR サービスと DICOM サービスを検索できます。

プライベート リンク マッピング

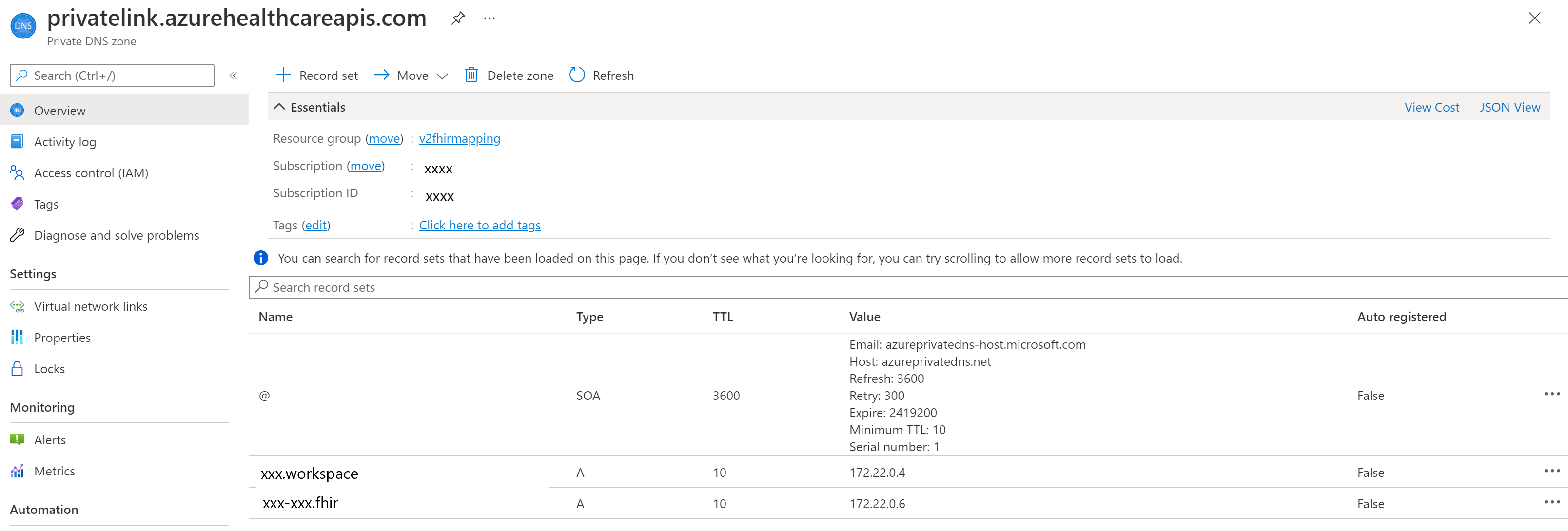

デプロイが完了したら、デプロイの一部として作成された新しいリソース グループを参照します。 2 つのプライベート DNS ゾーン レコードと、サービスごとに 1 つ表示されます。 ワークスペース内の FHIR および DICOM サービスの数が多い場合は、DNS ゾーン レコードが作成されます。

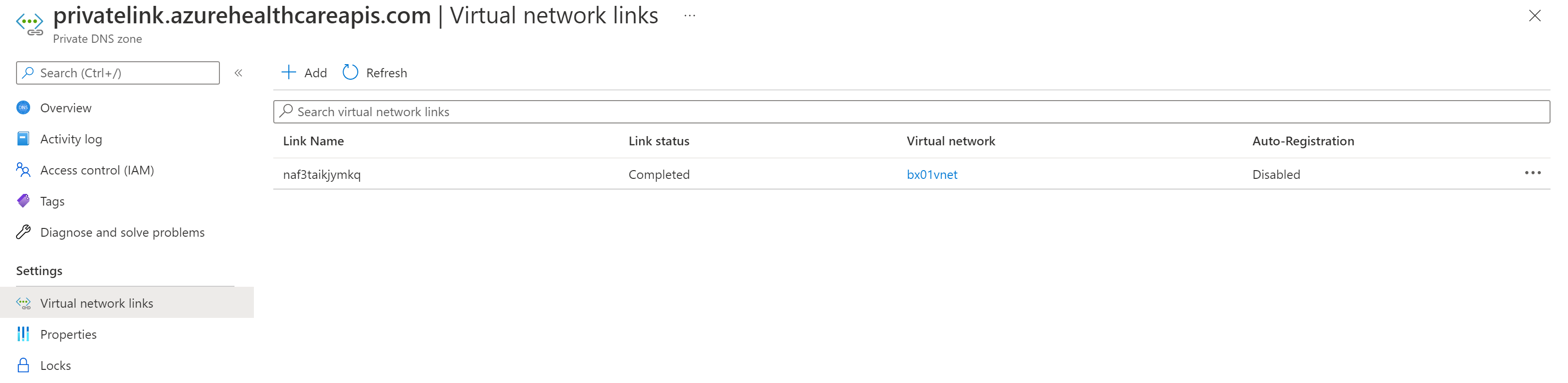

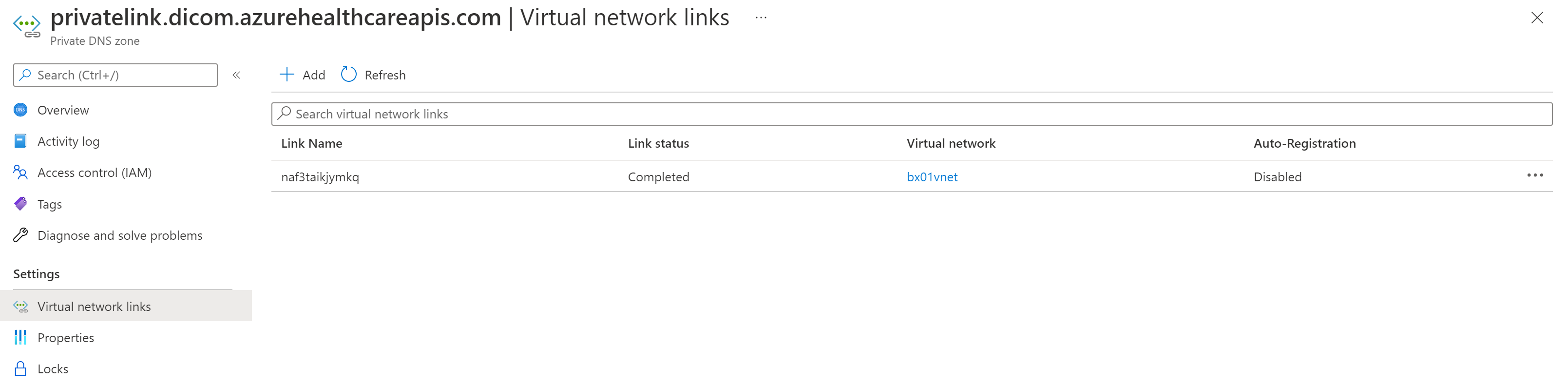

設定から [仮想ネットワーク] リンクを選択します。 FHIR サービスが仮想ネットワークにリンクされていることに注意してください。

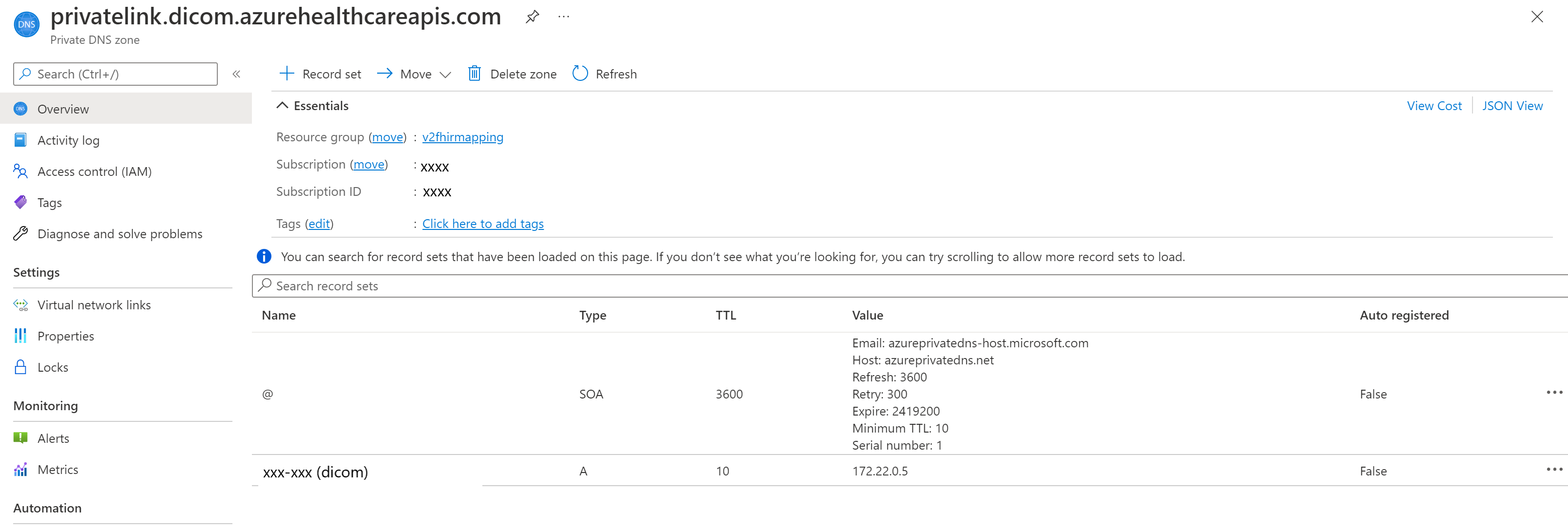

同様に、DICOM サービスのプライベート リンク マッピングを確認できます。

また、DICOM サービスが仮想ネットワークにリンクされていることを確認できます。

プライベート エンドポイントをテストする

パブリック ネットワーク アクセスを無効にした後にサービスがパブリック トラフィックを受信していないことを確認するには、FHIR サービスのエンドポイント、または DICOM サービスの /health/チェック エンドポイントを選択/metadataすると、403 Forbidden というメッセージが表示されます。

パブリック ネットワーク アクセス フラグを更新してからパブリック トラフィックがブロックされるまでに、最大 5 分かかることがあります。

重要

Private Link が有効になっているワークスペースに新しいサービスが追加されるたびに、プロビジョニングが完了するまで待ちます。 ワークスペースに新しく追加されたサービスの DNS A レコードが更新されない場合は、プライベート エンドポイントを更新します。 DNS A レコードがプライベート DNS ゾーンで更新されない場合、新しく追加されたサービスへの要求は Private Link を経由しません。

プライベート エンドポイントがサーバーにトラフィックを送信できるようにするには、

- プライベート エンドポイントが構成されている仮想ネットワークとサブネットに接続されている仮想マシン (VM) を作成します。 VM からのトラフィックで確実にプライベート ネットワークのみが使用されるようにするには、ネットワーク セキュリティ グループ (NSG) ルールを使用して送信インターネット トラフィックを無効にします。

- VM へのリモート デスクトップ プロトコル (RDP)。

- VM から FHIR サーバーの

/metadataエンドポイントにアクセスします。 応答として機能ステートメントを受け取るはずです。