Device Update for IoT Hub リソースの ネットワーク セキュリティ

この記事では、デバイス更新プログラムを管理するときに次のネットワーク セキュリティ機能を使用する方法について説明します。

- ネットワーク セキュリティ グループと Azure Firewall のサービス タグ

- Azure Virtual Networks のプライベート エンドポイント

重要

リンクされた IoT Hub でのパブリック ネットワーク アクセスの無効化は、Device Update ではサポートされていません。

サービス タグ

サービス タグは、指定された Azure サービスからの IP アドレス プレフィックスのグループを表します。 サービス タグに含まれるアドレス プレフィックスの管理は Microsoft が行い、アドレスが変化するとサービス タグは自動的に更新されます。これにより、ネットワーク セキュリティ規則に対する頻繁な更新の複雑さを最小限に抑えられます。 サービス タグの詳細については、サービス タグの概要に関する記事を参照してください。

サービス タグを使用して、ネットワーク セキュリティ グループまたは Azure Firewall でのネットワーク アクセス制御を定義できます。 セキュリティ規則を作成するときに、特定の IP アドレスの代わりにサービス タグを使用します。 規則の適切なソースまたはターゲットのフィールドにサービス タグ名 (たとえば AzureDeviceUpdate) を指定することにより、対応するサービスのトラフィックを許可または拒否できます。

| サービス タグ | 目的 | 受信または送信で使用できるか | リージョン別か | Azure Firewall と共に使用できるか |

|---|---|---|---|---|

| AzureDeviceUpdate | Device Update for IoT Hub。 | 両方 | いいえ | はい |

リージョン IP 範囲

IoT Hub IP ルールではサービス タグをサポートしていないため、代わりに AzureDeviceUpdate サービス タグ IP プレフィックスを使用する必要があります。 このタグは現在グローバルであるため、便宜上、次の表を提供しています。 場所はデバイス更新リソースの場所であることに注意してください。

| 場所 | IP 範囲 |

|---|---|

| オーストラリア東部 | 20.211.71.192/26,20.53.47.16/28,20.70.223.192/26,104.46.179.224/28,20.92.5.128/25,20.92.5.128/26 |

| 米国東部 | 20.119.27.192/26,20.119.28.128/26,20.62.132.240/28,20.62.135.128/27,20.62.135.160/28,20.59.77.64/26,20.59.81.64/26,20.66.3.208/28 |

| 米国東部 2 | 20.119.155.192/26,20.62.59.16/28,20.98.195.192/26,20.40.229.32/28,20.98.148.192/26,20.98.148.64/26 |

| 米国東部 2 EUAP | 20.47.236.192/26,20.47.237.128/26,20.51.20.64/28,20.228.1.0/26,20.45.241.192/26,20.46.11.192/28 |

| 北ヨーロッパ | 20.223.64.64/26,52.146.136.16/28,52.146.141.64/26,20.105.211.0/26,20.105.211.192/26,20.61.102.96/28,20.86.93.128/26 |

| 米国中南部 | 20.65.133.64/28,20.97.35.64/26,20.97.39.192/26,20.125.162.0/26,20.49.119.192/28,20.51.7.64/26 |

| 東南アジア | 20.195.65.112/28,20.195.87.128/26,20.212.79.64/26,20.195.72.112/28,20.205.49.128/26,20.205.67.192/26 |

| スウェーデン中部 | 20.91.144.0/26,51.12.46.112/28,51.12.74.192/26,20.91.11.64/26,20.91.9.192/26,51.12.198.96/28 |

| 英国南部 | 20.117.192.0/26,20.117.193.64/26,51.143.212.48/28,20.58.67.0/28,20.90.38.128/26,20.90.38.64/26 |

| 西ヨーロッパ | 20.105.211.0/26,20.105.211.192/26,20.61.102.96/28,20.86.93.128/26,20.223.64.64/26,52.146.136.16/28,52.146.141.64/26 |

| 米国西部 2 | 20.125.0.128/26,20.125.4.0/25,20.51.12.64/26,20.83.222.128/26,20.69.0.112/28,20.69.4.128/26,20.69.4.64/26,20.69.8.192/26 |

| 米国西部 3 | 20.118.138.192/26,20.118.141.64/26,20.150.244.16/28,20.119.27.192/26,20.119.28.128/26,20.62.132.240/28,20.62.135.128/27,20.62.135.160/28 |

注意

上記の IP プレフィックスは変更される可能性はほとんどありませんが、1 か月に 1 回は一覧を確認する必要があります。

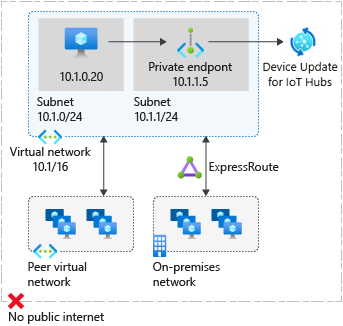

プライベート エンドポイント

プライベート エンドポイントを使用すると、パブリック インターネットを経由せずにプライベート リンク上で安全に仮想ネットワークから Device Update アカウントへのトラフィックを許可することができます。 プライベート エンドポイントは、VNet 内の Azure サービス用の特別なネットワーク インターフェイスです。 Device Update アカウントのプライベート エンドポイントを作成すると、VNet 上のクライアントと Device Update アカウントとの間の安全な接続が提供されます。 プライベート エンドポイントには、VNet の IP アドレス範囲から IP アドレスが割り当てられます。 プライベート エンドポイントと Device Update サービス間の接続には、セキュリティで保護されたプライベート リンクが使用されます。

Device Update リソースにプライベート エンドポイントを使用すると、次のことが可能になります。

- パブリック インターネットではなく、Microsoft のバックボーン ネットワーク経由で VNet から Device Update アカウントへのアクセスをセキュリティで保護する。

- VPN または ExpressRoutes とプライベート ピアリングを使用して VNet に接続するオンプレミス ネットワークから安全に接続する。

お使いの VNet で Device Update アカウント用プライベート エンドポイントを作成すると、承認を得るために同意要求がリソース所有者に送信されます。 プライベート エンドポイントの作成を要求しているユーザーがアカウントのオーナーでもある場合、この同意要求は自動的に承認されます。 それ以外の場合、接続は承認されるまで保留中の状態になります。 VNet 内のアプリケーションは、プライベート エンドポイント経由で Device Update サービスにシームレスに接続できます。その際、使用されるホスト名と承認メカニズムは、それを経由しない場合と同じものになります。 アカウントの所有者は、Azure portal でリソースの [プライベート エンドポイント] タブを使用して、同意要求とプライベート エンドポイントを管理できます。

プライベート エンドポイントに接続する

プライベート エンドポイントを使用する VNet 上のクライアントは、パブリック エンドポイントに接続するクライアントと同じホスト名と承認メカニズムを使用する必要があります。 DNS 解決により、VNet からアカウントへの接続が自動的にプライベート リンクでルーティングされます。 Device Update では、既定で、VNet に接続されているプライベート DNS ゾーンが作成され、プライベート エンドポイントに必要な更新も行われます。 ただし、独自の DNS サーバーを使用している場合は、DNS 構成に追加の変更が必要になることがあります。

プライベート エンドポイントの DNS の変更

プライベート エンドポイントを作成すると、リソースの DNS CNAME レコードは、プレフィックス privatelink を持つサブドメイン内のエイリアスに更新されます。 既定では、プライベート リンクのサブドメインに対応するプライベート DNS ゾーンが作成されます。

プライベート エンドポイントを持つ VNet の外部からアカウントのエンドポイント URL を解決すると、サービスのパブリック エンドポイントに解決されます。 アカウント 'Contoso' の DNS リソース レコードは、プライベート エンドポイントをホストしている VNet 外部から解決されると、次のようになります。

| 名前 | 型 | 値 |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | <Azure Traffic Manager プロファイル> |

プライベート エンドポイントをホストしている VNet から解決されると、アカウント エンドポイントの URL はプライベート エンドポイントの IP アドレスに解決されます。 アカウント 'Contoso' の DNS リソース レコードは、プライベート エンドポイントをホストしている VNet 内部から解決されると、次のようになります。

| 名前 | 型 | 値 |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | 10.0.0.5 |

この方法を使用すると、プライベート エンドポイントをホストしている VNet 上のクライアントと、VNet 外部のクライアントのアカウントにアクセスできます。

ネットワーク上でカスタム DNS サーバーを使用している場合、クライアントで、デバイス更新アカウントのエンドポイントの FQDN をプライベート エンドポイントの IP アドレスに解決できます。 プライベート リンク サブドメインを VNet のプライベート DNS ゾーンに委任するように DNS サーバーを構成するか、プライベート エンドポイントの IP アドレスを使用して accountName.api.privatelink.adu.microsoft.com の A レコードを構成します。

推奨される DNS ゾーン名は privatelink.adu.microsoft.com です。

プライベート エンドポイントとデバイス更新の管理

注意

このセクションは、パブリック ネットワーク アクセスが無効になっている Device Update アカウントと、手動で承認されたプライベート エンドポイント接続にのみ適用されます。

次の表では、プライベート エンドポイント接続のさまざまな状態と、デバイス更新の管理 (インポート、グループ化、デプロイ) に対する影響について説明します。

| 接続状態 | デバイスの更新プログラムを正常に管理する (はい/いいえ) |

|---|---|

| Approved | はい |

| 拒否 | いいえ |

| 保留中 | いいえ |

| [Disconnected](切断済み) | いいえ |

更新の管理を成功させるには、プライベート エンドポイントの接続状態が承認済みである必要があります。 接続が拒否された場合は、Azure portal を使用して承認することはできません。 唯一の方法は、接続を削除し、代わりに新しい接続を作成することです。