Azure Logic Apps で 1 つまたは複数の統合サービス環境に対して単一の IP アドレスを設定する

重要

2024 年 8 月 31 日に、ISE リソースは、同時に廃止される Azure Cloud Services (クラシック) に依存しているため廃止されます。 廃止日より前に、サービスの中断を回避できるように、ISE から Standard ロジック アプリにロジック アプリをエクスポートします。 Standard ロジック アプリ ワークフローは、シングルテナントの Azure Logic Apps で実行され、同じ機能に加えてさらに多くの機能を提供します。

2022 年 11 月 1 日から、新しい ISE リソースを作成できなくなります。 ただし、この日付より前に存在する ISE リソースは、2024 年 8 月 31 日までサポートされています。 詳細については、次のリソースを参照してください。

Azure Logic Apps を使用する場合は、Azure 仮想ネットワーク内のリソースにアクセスする必要があるロジック アプリをホストするために、統合サービス環境 (ISE) を使用できます。 IP 制限がある他のエンドポイントへのアクセスを必要とする ISE インスタンスが複数ある場合は、Azure Firewall またはネットワーク仮想アプライアンスを仮想ネットワークにデプロイし、そのファイアウォールまたはネットワーク仮想アプライアンスを経由して送信トラフィックをルーティングします。 その後、仮想ネットワーク内のすべての ISE インスタンスで、1 つの予測可能な静的パブリック IP アドレスを使用して、目的の送信先システムとの通信を行うことができます。 このようにすると、送信先システムで ISE ごとに追加のファイアウォールを設定する必要はありません。

このトピックでは Azure Firewall 経由で送信トラフィックをルーティングする方法について説明しますが、Azure Marketplace からのサードパーティのファイアウォールなどのネットワーク仮想アプライアンスにも、同様の概念を適用できます。 このトピックでは、複数の ISE インスタンスの設定に焦点を当てていますが、アクセスする必要がある IP アドレスの数をシナリオで制限する必要がある場合は、1 つの ISE に対してこの方法を使用することもできます。 ファイアウォールまたは仮想ネットワーク アプライアンスの追加コストが、シナリオにとって妥当かどうかを検討してください。 詳細については、「Azure Firewall の価格」を参照してください。

前提条件

ISE と同じ仮想ネットワークで実行される Azure Firewall。 ファイアウォールがない場合は、まず、仮想ネットワークに

AzureFirewallSubnetという名前のサブネットを追加します。 その後、仮想ネットワークにファイアウォールを作成してデプロイすることができます。Azure ルート テーブル。 ない場合は、まずルート テーブルを作成します。 ルーティングの詳細については、「仮想ネットワーク トラフィックのルーティング」を参照してください。

ルート テーブルを設定する

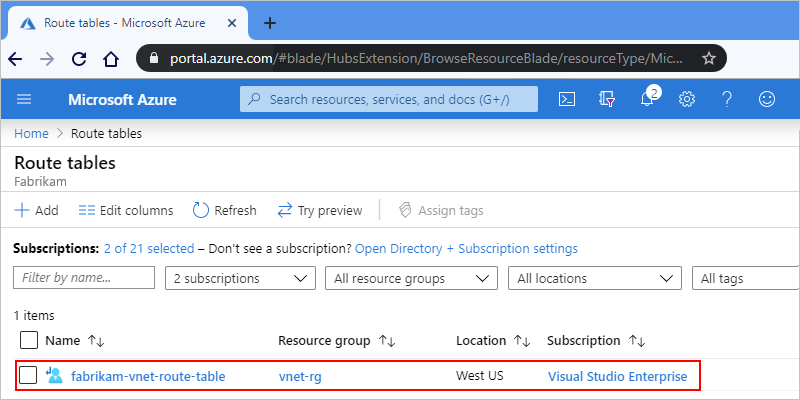

Azure portalで、ルート テーブルを選択します。次に例を示します。

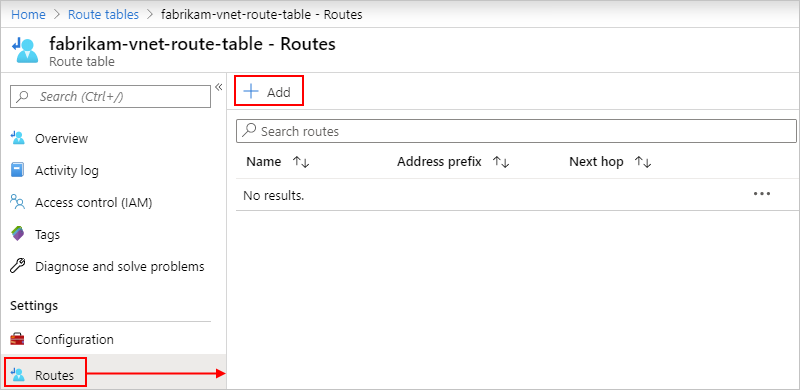

新しいルートを追加するには、ルート テーブル メニューで、[ルート]>[追加] の順に選択します。

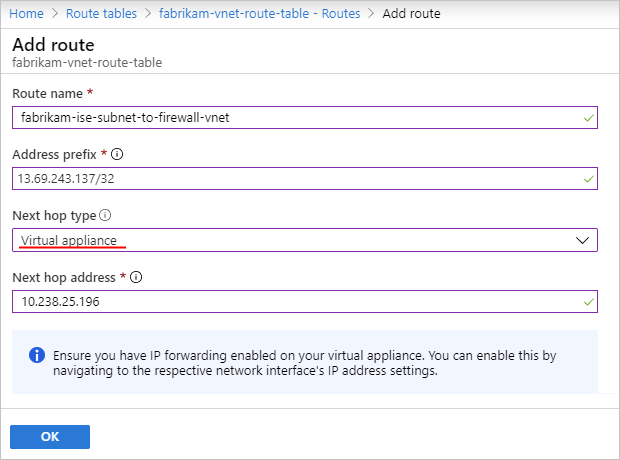

[ルートの追加] ウィンドウで、送信先システムへのすべての送信トラフィックは次の動作に従うというルールで、新しいルートを設定します。

仮想アプライアンスを次ホップの種類として使用する。

次ホップ アドレスとして、ファイアウォール インスタンスのプライベート IP アドレスに移動する。

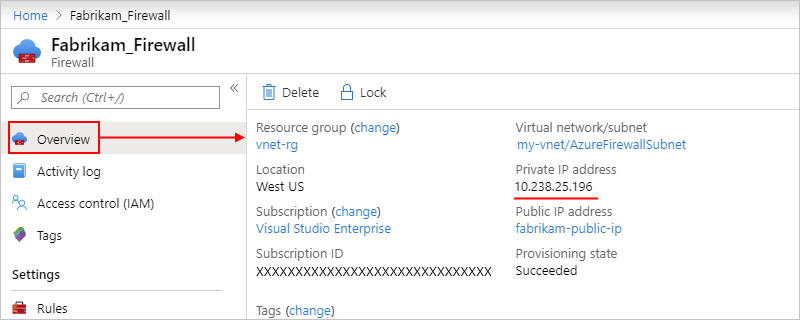

この IP アドレスを見つけるには、ファイアウォールのメニューで、 [概要] を選択し、 [プライベート IP アドレス] の下にあるアドレスを見つけます。次に例を示します。

このようなルールがどのように表示されるのか、次に例を示します。

プロパティ 値 説明 ルート名 <一意のルート名> ルート テーブル内のルートの一意の名前 アドレス プレフィックス <送信先アドレス> 送信トラフィックの送信先システムのアドレス プレフィックス。 このアドレスに必ず、クラスレス ドメイン間ルーティング (CIDR) 表記を使用してください。 この例では、このアドレス プレフィックスは SFTP サーバー用です。これについては、「ネットワーク ルールを設定する」セクションで説明しています。 次ホップの種類 仮想アプライアンス 送信トラフィックで使用される ホップの種類 次ホップ アドレス <ファイアウォール プライベート IP アドレス> ファイアウォールのプライベート IP アドレス

ネットワーク ルールを設定する

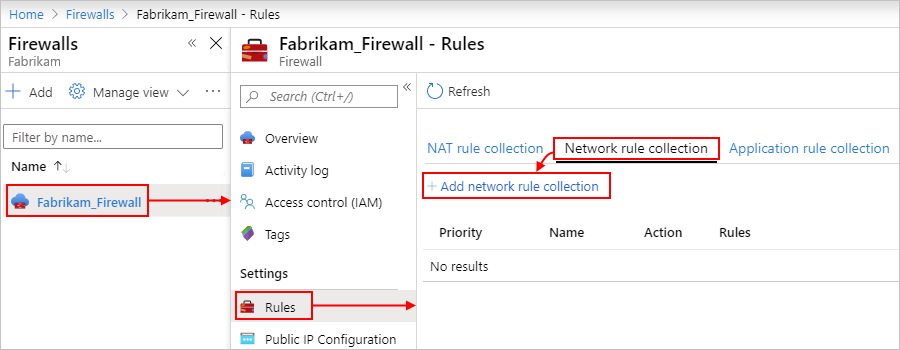

Azure portal で、ご利用のファイアウォールを探して選択します。 ファイアウォールのメニューで、 [設定] の下の [ルール] を選択します。 ルールのウィンドウで、[ネットワーク ルール コレクション]>[ネットワーク ルール コレクションの追加] の順に選択します。

コレクションで、送信先システムへのトラフィックを許可するルールを追加します。

たとえば、ISE で実行され、SFTP サーバーと通信する必要があるロジック アプリがあるとします。

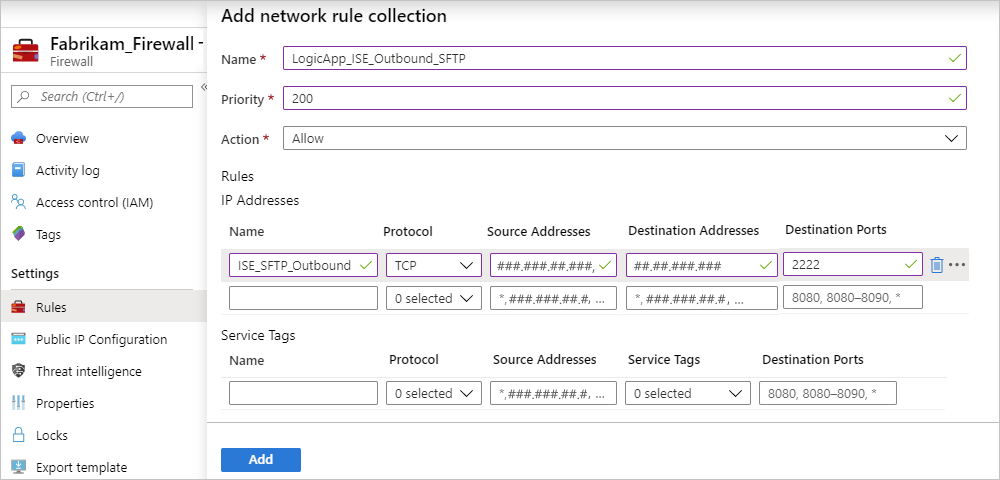

ISE_SFTP_Outboundという名前のネットワーク ルールが含まれた、LogicApp_ISE_SFTP_Outboundという名前のネットワーク ルール コレクションを作成します。 このルールは、トラフィックが仮想ネットワークで ISE が実行されているサブネットの IP アドレスから、ファイアウォールのプライベート IP アドレスを使用して送信先 SFTP サーバーへ送られることを許可します。

ネットワーク ルール コレクションのプロパティ

プロパティ 値 内容 名前 <ネットワーク ルール コレクション名> ネットワーク ルール コレクションの名前 優先順位 <優先順位のレベル> ルール コレクションを実行するために使用する優先順位。 詳細については、「Azure Firewall の概念をいくつか教えてください。」を参照してください。 操作 許可 このルールのために実行するアクションの種類 ネットワーク ルールのプロパティ

プロパティ 値 内容 名前 <ネットワーク ルール名> ネットワーク ルールの名前 プロトコル <接続プロトコル> 使用する接続プロトコル。 たとえば、NSG ルールを使用している場合は、 [TCP] だけではなく、 [TCP] と [UDP] の両方を選択します。 ソース アドレス <ISE サブネット アドレス> ISE が実行されているサブネットの IP アドレスと、ロジック アプリからのトラフィックの発生元 送信先アドレス <送信先 IP アドレス> 送信トラフィックの送信先システムの IP アドレス。 この例では、この IP アドレスは SFTP サーバー用です。 送信先ポート <送信先ポート> 送信先システムが受信通信に使用するポート ネットワーク ルールの詳細については、次の記事を参照してください。