クイック スタート:Azure portal を使用して仮想マシン ネットワーク トラフィック フィルターの問題を診断する

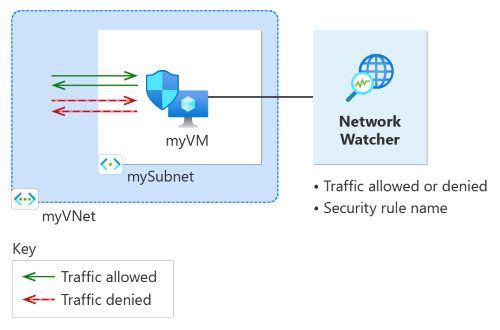

このクイックスタートでは、仮想マシンをデプロイし、Network Watcher の IP フローの確認を使用して、さまざまな IP アドレスとの間の接続をテストします。 IP フロー検証の結果を使用して、トラフィックのブロックと通信エラーの原因となっているセキュリティ規則を特定し、それを解決する方法を確認します。 また、ネットワーク インターフェイスの有効なセキュリティ規則を使用して、セキュリティ規則でトラフィックが許可または拒否されている理由を判断する方法についても説明します。

Azure サブスクリプションをお持ちでない場合は、開始する前に 無料アカウント を作成してください。

必須コンポーネント

- アクティブなサブスクリプションが含まれる Azure アカウント

Azure へのサインイン

Azure アカウントで Azure Portal にサインインします。

仮想マシンの作成

ポータルの上部にある検索ボックスに「仮想マシン」と入力します。 検索結果から [仮想マシン] を選択します。

[+ 作成] を選択し、[Azure 仮想マシン] を選択します。

[仮想マシンの作成] の [基本] タブに次の値を入力するか選択します。

設定 値 プロジェクトの詳細 サブスクリプション Azure サブスクリプションを選択します。 リソース グループ [新規作成] を選択します。

[名前] に「myResourceGroup」と入力します。

[OK] を選択します。インスタンスの詳細 仮想マシン名 「myVM」と入力します。 リージョン [(米国) 米国東部] を選択します。 可用性オプション [インフラストラクチャ冗長は必要ありません] を選択します。 セキュリティの種類 規定値である [標準] のままにします。 Image [Ubuntu Server 20.04 LTS - x64 Gen2] を選びます。 サイズ サイズを選択するか、既定の設定のままにします。 管理者アカウント 認証の種類 [パスワード] を選択します。 ユーザー名 ユーザー名を入力します。 Password パスワードを入力します。 パスワードの確認 パスワードを再入力します。 [ネットワーク] タブまたは [次へ: ディスク] を選択してから [次へ: ネットワーク] を選択します。

[ネットワーク] タブの [新規作成] を選択して、新しい仮想ネットワークを作成します。

[仮想ネットワークの作成] で、次の値を入力または選択します。

設定 値 名前 「myVNet」と入力します。 アドレス空間 アドレス範囲 「10.0.0.0/16」と入力します。 サブネット サブネット名 「mySubnet」と入力します。 アドレス範囲 「10.0.0.0/24」と入力します。 [OK] を選択します。

[ネットワーク] タブで、次の値を入力または選択します。

設定 値 パブリック IP [なし] を選択します。 NIC ネットワーク セキュリティ グループ [Basic] を選択します。 パブリック受信ポート [なし] を選択します。 Note

Azure によって、myVM 仮想マシンの既定のネットワーク セキュリティ グループが作成されます (Basic NIC ネットワーク セキュリティ グループを選択したため)。 次のセクションでは、この既定のネットワーク セキュリティ グループを使用して、仮想マシンとの間のネットワーク通信をテストします。

[Review + create](レビュー + 作成) を選択します。

設定を確認し、 [作成] を選択します。

IP フローの確認を使用してネットワーク通信をテストする

このセクションでは、Network Watcher の IP フローの確認機能を使用して、仮想マシンとの間のネットワーク通信をテストします。

ポータルの上部にある検索ボックスに、「network watcher」と入力します。 検索結果から [Network Watcher] を選択します。

[ネットワーク診断ツール] で、[IP フロー検証] を選択します。

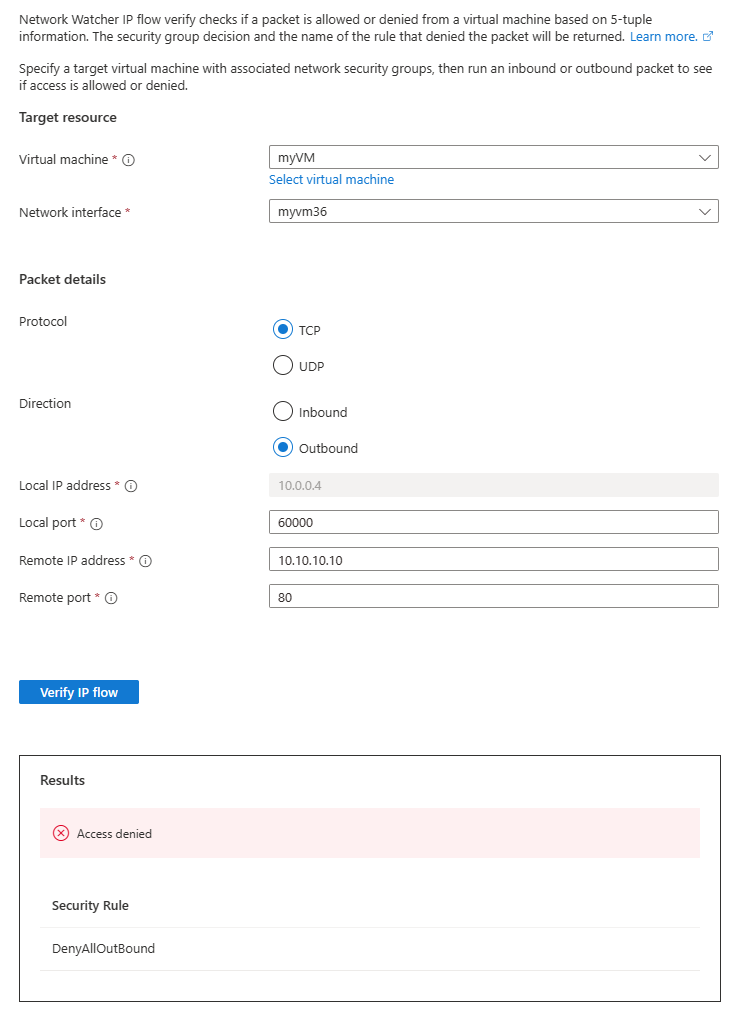

[IP フローの確認] ページで、次の値を入力または選択します。

設定 値 ターゲット リソース 仮想マシン myVM 仮想マシンを選択します。 ネットワーク インターフェイス myVM のネットワーク インターフェイスを選択します。 Azure portal を使用して仮想マシンを作成すると、portal では仮想マシンの名前と乱数を使用してネットワーク インターフェイスに名前が付けられます (myvm36 など)。 パケットの詳細 Protocol [TCP] を選択します。 Direction [送信] を選択します。 ローカル ポート 「60000」と入力します。 動的またはプライベート ポートには、IANA (Internet Assigned Numbers Authority) の範囲から任意のポート番号を選択します。 リモート IP アドレス 「13.107.21.200」と入力します。 この IP アドレスは、Web サイト www.bing.comの IP アドレスの 1 つです。リモート ポート 「80」と入力します Note

選択できる仮想マシンの一覧に仮想マシンが表示されない場合は、その仮想マシンが起動していることを確認してください。 停止した仮想マシンは、IP フローの確認テストで選択できません。

[IP フローの確認] ボタンを選択します。

数秒後にテスト結果が表示されます。これは、既定のセキュリティ規則 AllowInternetOutBound が原因で 13.107.21.200 へのアクセスが許可されていることを示します。

[リモート IP アドレス] を「10.0.1.10」に変更します。これは、myVNet アドレス空間のプライベート IP アドレスです。 その後、[IP フローの確認] ボタンをもう一度選択してテストを繰り返します。 2 番目のテスト結果は、既定のセキュリティ規則 AllowVnetOutBound が原因で 10.0.1.10 へのアクセスが許可されていることを示しています。

[リモート IP アドレス] を「10.10.10.10」に変更し、テストを繰り返します。 3 番目のテストの結果は、既定のセキュリティ規則 DenyAllOutBound が原因で 10.10.10.10 へのアクセスが拒否されていることを示しています。

[方向] を [受信] に、[ローカル ポート] を「80」に、[リモート ポート] を「60000」に変更してテストを繰り返します。 4 番目のテストの結果は、既定のセキュリティ規則 DenyAllInBound が原因で 10.10.10.10 からのアクセス拒否されていることを示しています。

セキュリティ規則の詳細を表示する

前のセクションの規則によって通信が許可または拒否された理由を特定するには、myVM 仮想マシンのネットワーク インターフェイスに対して有効なセキュリティ規則を確認します。

Network Watcher の [ネットワーク診断ツール] で、[有効なセキュリティ規則] を選択します。

次の情報を選択します。

設定 値 サブスクリプション Azure サブスクリプションを選択します。 リソース グループ [myResourceGroup] を選択します。 仮想マシン [myVM] を選択します。 Note

myVM 仮想マシンには、myVM を選択すると選択される 1 つのネットワーク インターフェイスがあります。 仮想マシンに複数のネットワーク インターフェイスがある場合は、有効なセキュリティ規則を確認したいネットワーク インターフェイスを選択します。

[送信の規則] で [AllowInternetOutBound] を選択して、このセキュリティ規則で許可されている宛先 IP アドレスのプレフィックスを確認します。

アドレスのプレフィックス「13.104.0.0/13」が AllowInternetOutBound 規則のアドレスのプレフィックスの中にあることがわかります。 このプレフィックスには、前のセクションの手順 4 でテストした IP アドレス 13.107.21.200 が含まれています。

同様に、他の規則をチェックして、各規則におけるソースと宛先の IP アドレスのプレフィックスを確認できます。

IP フローの確認では、Azure の既定のセキュリティ規則と構成されたセキュリティ規則がチェックされます。 チェックで期待どおりの結果が返ったにもかかわらず、まだネットワークの問題がある場合は、仮想マシンと通信対象のエンドポイントとの間にファイアウォールが存在しないこと、また仮想マシンのオペレーティング システムで通信を拒否しているファイアウォールがないことを確認してください。

リソースをクリーンアップする

リソース グループとそれに含まれるすべてのリソースが不要になったら、それらを削除します。

ポータル上部の [検索] ボックスに「myResourceGroup」と入力します。 検索結果から [myResourceGroup] を選択します。

[リソース グループの削除] を選択します。

[リソース グループの削除] に「myResourceGroup」と入力し、[削除] を選択します。

[削除] を選択して、リソース グループとそのすべてのリソースの削除を確認します。

![Network Watcher の [有効なセキュリティ規則] のスクリーンショット。](media/diagnose-vm-network-traffic-filtering-problem/effective-security-rules.png)