Azure portal を使用して送信接続のトラブルシューティングを行う

この記事では、Azure Network Watcher の接続のトラブルシューティング機能を使用して、接続の問題を診断およびトラブルシューティングする方法について説明します。 接続のトラブルシューティングの詳細については、「接続のトラブルシューティングの概要」を参照してください。

前提条件

アクティブなサブスクリプションが含まれる Azure アカウント。 無料でアカウントを作成できます。

トラブルシューティングする仮想マシン (VM) のリージョンで Network Watcher が有効になっている。 既定で、Azure では、リージョン内に仮想ネットワークを作成したときに、そのリージョン内で Network Watcher が有効になります。 詳細については、「Azure Network Watcher を有効または無効にする」を参照してください。

Network Watcher エージェント VM 拡張機能がインストールされている仮想マシンと、次の送信 TCP 接続:

- ポート 80 を経由する 169.254.169.254 への接続

- ポート 8037 を経由する 168.63.129.16 への接続

テスト対象の (ポート スキャナー診断テスト用の) ポートを経由する 168.63.129.16 からの受信 TCP 接続を持つ 2 番目の仮想マシン。

Note

接続のトラブルシューティングを使用する時点でまだインストールされていない場合は、Azure portal で Network Watcher Agent VM 拡張機能がソース仮想マシンに自動的にインストールされます。

- Windows 仮想マシンに拡張機能をインストールするには、Windows 用 Network Watcher エージェント VM 拡張機能に関するページを参照してください。

- Linux 仮想マシンに拡張機能をインストールするには、Linux 用 Network Watcher エージェント VM 拡張機能に関するページを参照してください。

- 既にインストールされている拡張機能を更新するには、Azure Network Watcher エージェント VM 拡張機能の最新バージョンへの更新に関するページを参照してください。

仮想マシンへの接続をテストする

このセクションでは、同じ仮想ネットワーク内のある仮想マシンから別の仮想マシンへのリモート デスクトップ ポート (RDP) 接続をテストします。

Azure portal にサインインします。

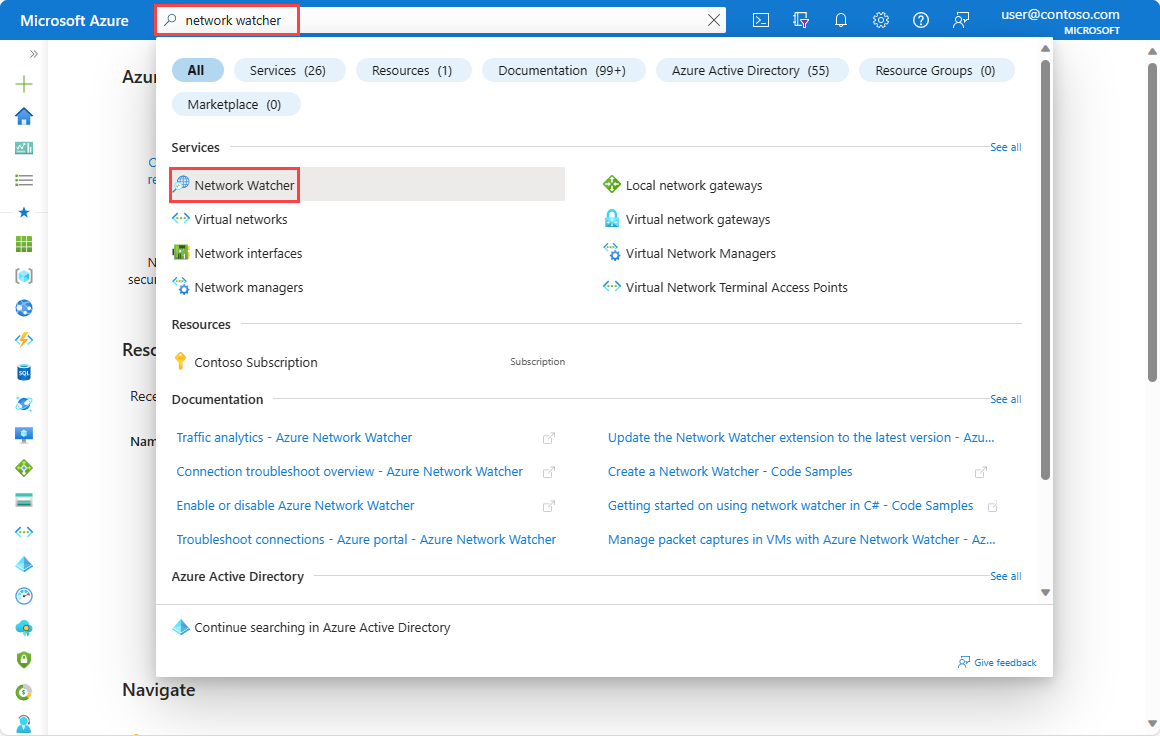

ポータルの上部にある検索ボックスに、「network watcher」と入力します。 検索結果から [Network Watcher] を選択します。

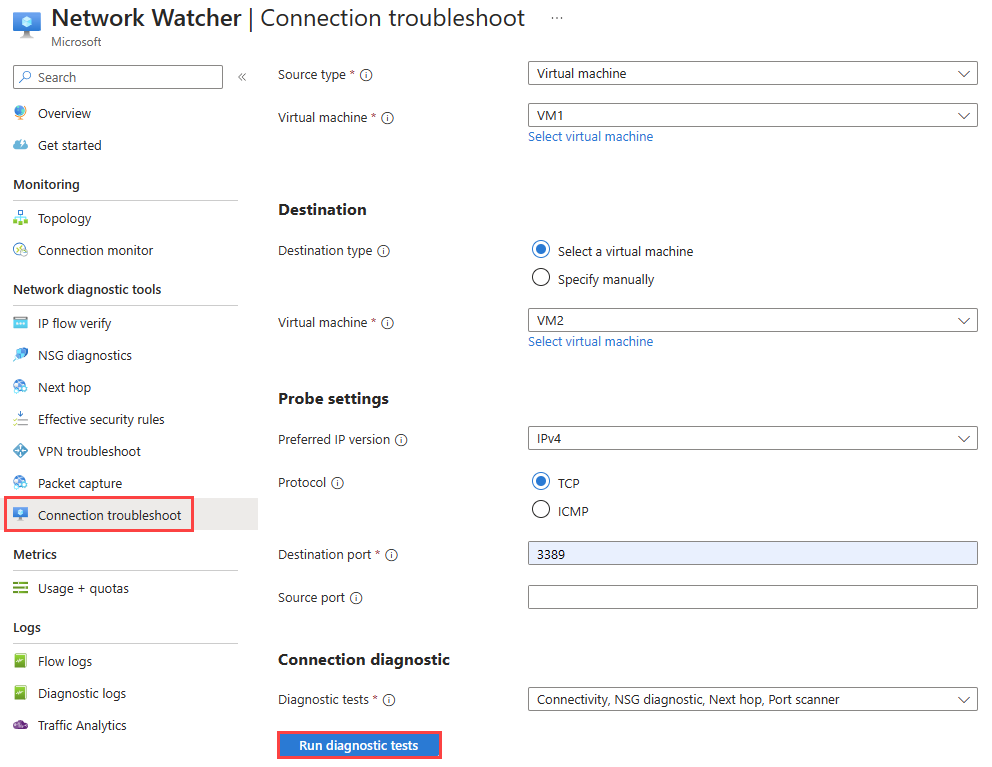

[ネットワーク診断ツール] で、[接続のトラブルシューティング] を選択します。 次の値を入力または選択します。

設定 値 ソース 送信元の種類 [仮想マシン] を選択します。 仮想マシン 接続のトラブルシューティングを行うソース仮想マシンを選択します。 宛先 変換先の型 [仮想マシンを選択する] を選択します。 仮想マシン 宛先仮想マシンを選択します。 プローブ設定 優先 IP バージョン [IPv4] を選択します。 その他の使用可能なオプションは、[両方] と [IPv6] です。 Protocol [TCP] を選択します。 その他の使用可能なオプションは、[ICMP] です。 宛先ポート 「3389」と入力します。 ポート 3389 が RDP の既定のポートです。 送信元ポート 空白のままにするか、テストする送信元ポート番号を入力します。 接続の診断 診断テスト [接続]、[NSG 診断]、[次ホップ]、[ポート スキャナー] を選択します。 [診断テストを実行する] を選択してください。

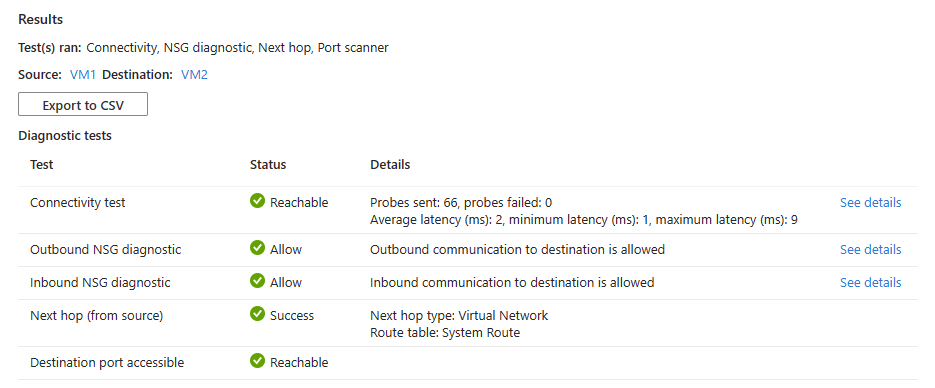

2 つの仮想マシンが問題なく通信している場合は、次の結果が表示されます。

- 66 個のプローブが宛先仮想マシンに正常に送信されました。 [詳細を表示] を選択して、次ホップの詳細を表示します。

- ソース仮想マシンからの送信接続が許可されています。 [詳細を表示] を選択して、ソース仮想マシンからの送信通信を許可しているセキュリティ規則を表示します。

- 宛先仮想マシンへの受信接続が許可されています。 [詳細を表示] を選択して、宛先仮想マシンへの受信通信を許可しているセキュリティ規則を表示します。

- Azure の既定のシステム ルートは、2 つの仮想マシン間でトラフィックをルーティングするために使用されます (ルート テーブル ID: システム ルート)。

- 宛先仮想マシンのポート 3389 は到達可能です。

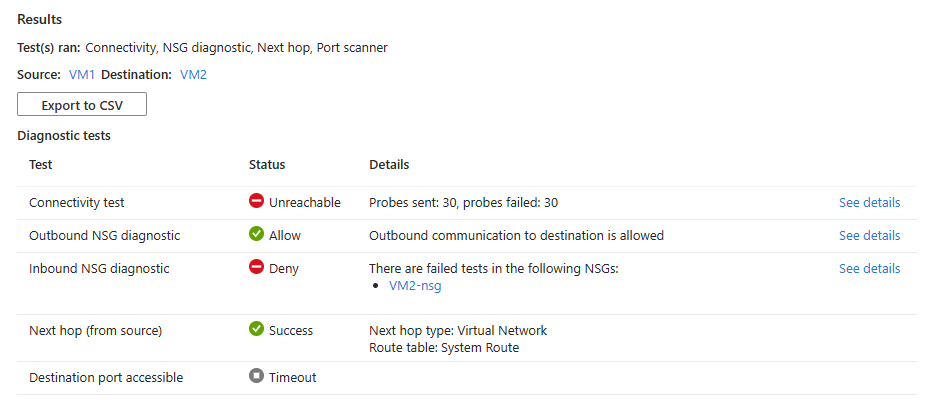

宛先仮想マシンに受信 RDP 接続を拒否しているネットワーク セキュリティ グループがある場合は、次の結果が表示されます。

- 30 個のプローブが送信されましたが、宛先仮想マシンに到達できませんでした。 [詳細を表示] を選択して、次ホップの詳細を表示します。

- ソース仮想マシンからの送信接続が許可されています。 [詳細を表示] を選択して、ソース仮想マシンからの送信通信を許可しているセキュリティ規則を表示します。

- 宛先仮想マシンへの受信接続が拒否されています。 [詳細を表示] を選択して、宛先仮想マシンへの受信通信を拒否しているセキュリティ規則を表示します。

- Azure の既定のシステム ルートは、2 つの仮想マシン間でトラフィックをルーティングするために使用されます (ルート テーブル ID: システム ルート)。

- 宛先仮想マシンのポート 3389 が到達不能になる原因は、宛先ポートへの受信通信を拒否しているセキュリティ規則にあります。

解決策: 受信 RDP トラフィックが許可されるように宛先仮想マシンのネットワーク セキュリティ グループを更新します。

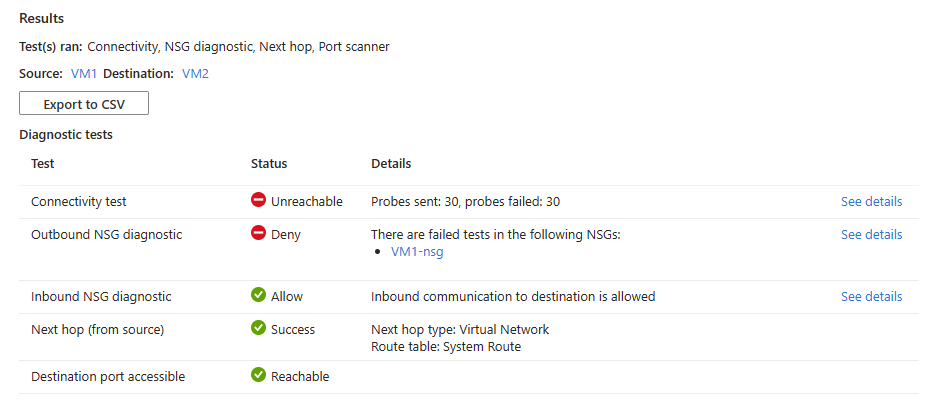

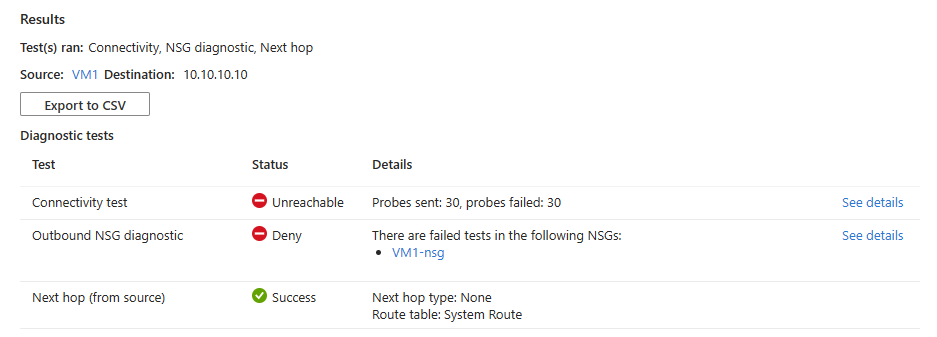

ソース仮想マシンに宛先への RDP 接続を拒否しているネットワーク セキュリティ グループがある場合は、次の結果が表示されます。

- 30 個のプローブが送信されましたが、宛先仮想マシンに到達できませんでした。 [詳細を表示] を選択して、次ホップの詳細を表示します。

- ソース仮想マシンからの送信接続が拒否されています。 [詳細を表示] を選択して、ソース仮想マシンからの送信通信を拒否しているセキュリティ規則を表示します。

- 宛先仮想マシンへの受信接続が許可されています。 [詳細を表示] を選択して、宛先仮想マシンへの受信通信を許可しているセキュリティ規則を表示します。

- Azure の既定のシステム ルートは、2 つの仮想マシン間でトラフィックをルーティングするために使用されます (ルート テーブル ID: システム ルート)。

- 宛先仮想マシンのポート 3389 は到達可能です。

解決策: 送信 RDP トラフィックが許可されるようにソース仮想マシンのネットワーク セキュリティ グループを更新します。

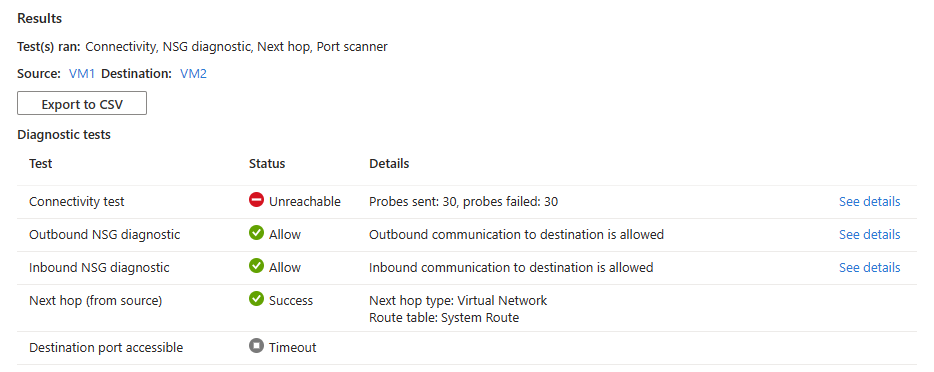

宛先仮想マシンのオペレーティング システムがポート 3389 での受信接続を受け入れない場合は、次の結果が表示されます。

- 30 個のプローブが送信されましたが、宛先仮想マシンに到達できませんでした。 [詳細を表示] を選択して、次ホップの詳細を表示します。

- ソース仮想マシンからの送信接続が許可されています。 [詳細を表示] を選択して、ソース仮想マシンからの送信通信を許可しているセキュリティ規則を表示します。

- 宛先仮想マシンへの受信接続が許可されています。 [詳細を表示] を選択して、宛先仮想マシンへの受信通信を許可しているセキュリティ規則を表示します。

- Azure の既定のシステム ルートは、2 つの仮想マシン間でトラフィックをルーティングするために使用されます (ルート テーブル ID: システム ルート)。

- 宛先仮想マシンのポート 3389 は到達不能です。 (オペレーティング システムのポート 3389 が受信 RDP 接続を受け入れていません)。

解決策: 受信 RDP トラフィックが受け入れられるように宛先仮想マシンのオペレーティング システムを構成します。

[CSV にエクスポート] を選択して、テスト結果を CSV 形式でダウンロードします。

Web アドレスへの接続をテストする

このセクションでは、仮想マシンと Web アドレス間の接続をテストします。

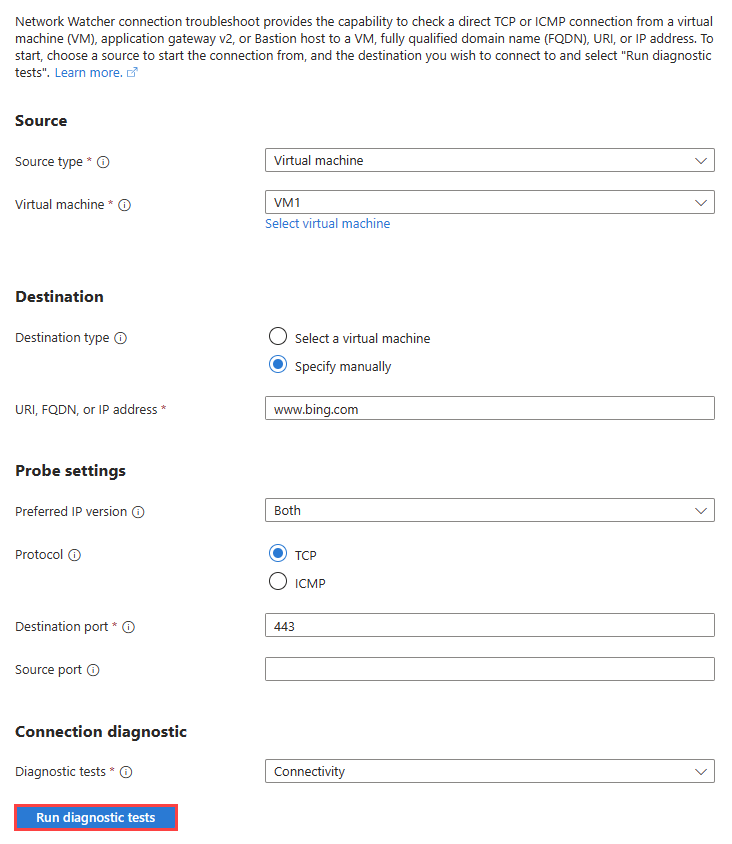

[接続のトラブルシューティング] ページで、次の操作を行います。 次の情報を入力または選択します。

設定 値 ソース 送信元の種類 [仮想マシン] を選択します。 仮想マシン 接続のトラブルシューティングを行うソース仮想マシンを選択します。 宛先 変換先の型 [手動で指定] を選択します。 URI、FQDN、または IP アドレス 接続をテストする宛先の Web アドレスを入力します。 この例では、 www.bing.comが使用されます。プローブ設定 優先 IP バージョン [両方]を選択 その他の使用可能なオプションは、[IPv4] と [IPv6] です。 Protocol [TCP] を選択します。 その他の使用可能なオプションは、[ICMP] です。 宛先ポート 「443」を入力します。 HTTPS のポート 443。 送信元ポート 空白のままにするか、テストする送信元ポート番号を入力します。 接続の診断 診断テスト [接続] を選択します。 [診断テストを実行する] を選択してください。

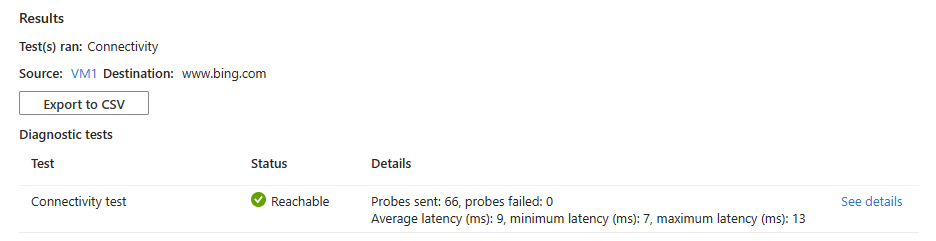

www.bing.comがソース仮想マシンから到達可能な場合は、次の結果が表示されます。

66 個のプローブが

www.bing.comに正常に送信されました。 [詳細を表示] を選択して、次ホップの詳細を表示します。セキュリティ規則が原因で

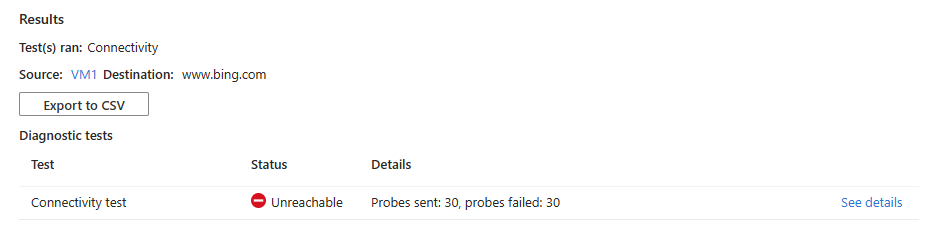

www.bing.comがソース仮想マシンから到達不能の場合は、次の結果が表示されます。

30 個のプローブが送信されましたが、

www.bing.comに到達できませんでした。 [詳細を表示] を選択して、次ホップの詳細とエラーの原因を表示します。解決策:

www.bing.comへの送信トラフィックが許可されるようにソース仮想マシンのネットワーク セキュリティ グループを更新します。

[CSV にエクスポート] を選択して、テスト結果を CSV 形式でダウンロードします。

IP アドレスへの接続をテストする

このセクションでは、ある仮想マシンと別の仮想マシンの IP アドレスとの間の接続をテストします。

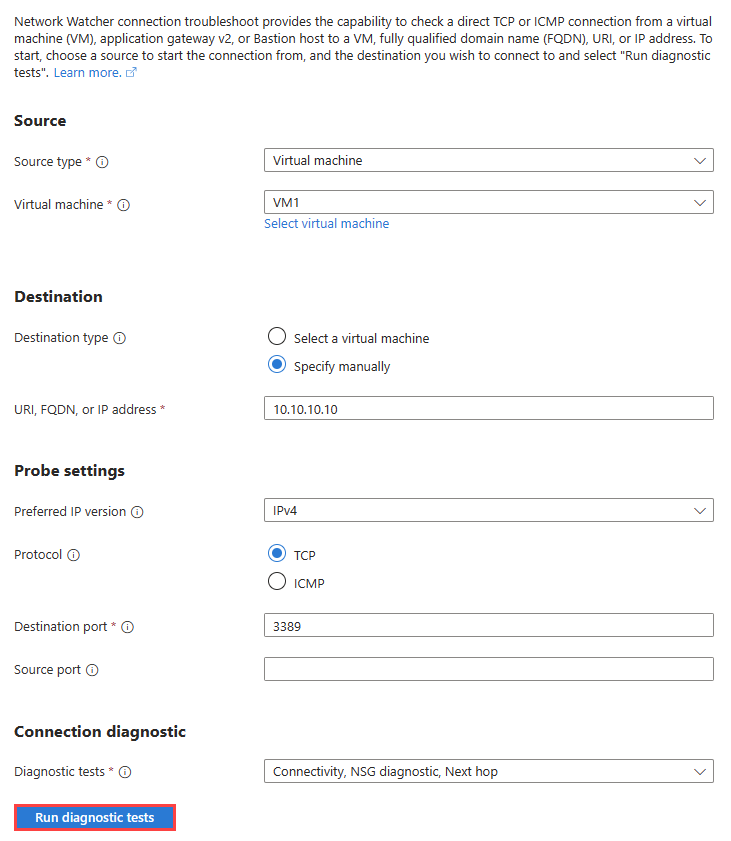

[接続のトラブルシューティング] ページで、次の操作を行います。 次の情報を入力または選択します。

設定 値 ソース 送信元の種類 [仮想マシン] を選択します。 仮想マシン 接続のトラブルシューティングを行うソース仮想マシンを選択します。 宛先 変換先の型 [手動で指定] を選択します。 URI、FQDN、または IP アドレス 接続をテストする宛先の IP アドレスを入力します。 この例では、 10.10.10.10が使用されます。プローブ設定 優先 IP バージョン [IPv4] を選択します。 その他の使用可能なオプションは、[両方] と [IPv6] です。 Protocol [TCP] を選択します。 その他の使用可能なオプションは、[ICMP] です。 宛先ポート 「3389」と入力します。 送信元ポート 空白のままにするか、テストする送信元ポート番号を入力します。 接続の診断 診断テスト [接続]、[NSG 診断]、[次ホップ] を選択します。 [診断テストを実行する] を選択してください。

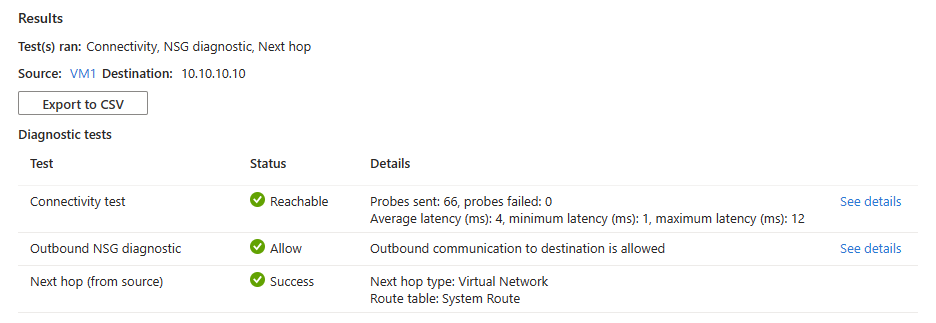

IP アドレスが到達可能な場合は、次の結果が表示されます。

- 66 個のプローブが正常に送信され、平均待機時間は 4 ミリ秒でした。 [詳細を表示] を選択して、次ホップの詳細を表示します。

- ソース仮想マシンからの送信接続が許可されています。 [詳細を表示] を選択して、ソース仮想マシンからの送信通信を許可しているセキュリティ規則を表示します。

- Azure の既定のシステム ルートは、同じ仮想ネットワーク内またはピアリングされた仮想ネットワーク内にある IP アドレスにトラフィックをルーティングするために使用されます。 (ルート テーブル ID: システム ルートと次ホップの種類: 仮想ネットワーク)。

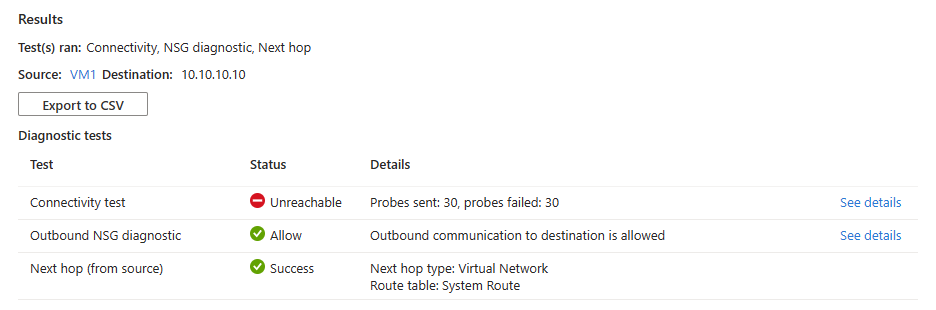

宛先仮想マシンが実行されていないことが原因で IP アドレスが到達不能になる場合は、次の結果が表示されます。

- 30 個のプローブが送信されましたが、宛先仮想マシンに到達できませんでした。 [詳細を表示] を選択して、次ホップの詳細を表示します。

- ソース仮想マシンからの送信接続が許可されています。 [詳細を表示] を選択して、ソース仮想マシンからの送信通信を許可しているセキュリティ規則を表示します。

- Azure の既定のシステム ルートは、同じ仮想ネットワーク内またはピアリングされた仮想ネットワーク内にある IP アドレスにトラフィックをルーティングするために使用されます。 (ルート テーブル ID: システム ルートと次ホップの種類: 仮想ネットワーク)。

解決策: 宛先仮想マシンを起動します。

ソース仮想マシンのルーティング テーブルに IP アドレスへのルートがない場合 (たとえば、IP アドレスが VM の仮想ネットワークまたは VM のピアリングされた仮想ネットワークのアドレス空間にない場合) は、次の結果が表示されます。

- 30 個のプローブが送信されましたが、宛先仮想マシンに到達できませんでした。 [詳細を表示] を選択して、次ホップの詳細を表示します。

- ソース仮想マシンからの送信接続が拒否されています。 [詳細を表示] を選択して、ソース仮想マシンからの送信通信を拒否しているセキュリティ規則を表示します。

- IP アドレスへのルートがないため、次ホップの種類が [なし] になっています。

解決策: ルート テーブルをソース仮想マシンのサブネットへの正しいルートに関連付けます。

[CSV にエクスポート] を選択して、テスト結果を CSV 形式でダウンロードします。