Network Fabric Services の概要

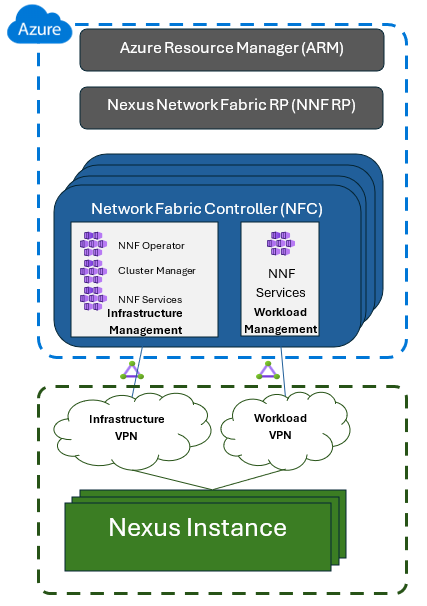

Network Fabric コントローラー (NFC) は、次の図に示すように、Nexus Network Fabric (NNF) サービスのホストとして機能します。 これらのサービスにより、オンプレミスのアプリケーションとサービスに対してセキュリティで保護されたインターネット アクセスが可能になります。 オンプレミス アプリケーションと NNF サービス間の通信は、特殊な Express Route サービス (VPN) を介して容易になります。 このセットアップにより、オンプレミスのサービスは、一方の端で Express Route 経由で NNF サービスに接続し、もう一方の端でインターネット ベースのサービスにアクセスできます。

Nexus Network Fabric プロキシ管理によるセキュリティの強化

Nexus Network Fabric は、Nexus インフラストラクチャとそれに関連するワークロードを保護するように設計された堅牢なクラウドネイティブ プロキシを採用しています。 このプロキシは主に、データ流出攻撃の防止と、NNF インスタンス接続の URL の制御された許可リストのメインを維持することに重点を置きます。 NNF プロキシは、クラウド下のプロキシと組み合わせて、ワークロード ネットワークに包括的なセキュリティを提供します。 このシステムには、すべてのインフラストラクチャ トラフィックを処理するインフラストラクチャ管理プロキシと、ワークロードとパブリックエンドポイントまたは Azure エンドポイント間の通信を容易にするために専用のワークロード管理プロキシという 2 つの異なる側面があります。

Managed Network Time Protocol (NTP) を使用した最適化された時刻同期

ネットワーク タイム プロトコル (NTP) は、パケット交換ネットワーク経由でコンピューター システムの時刻設定を調整する重要なネットワーク プロトコルです。 Azure Operator Nexus インスタンスでは、NTP は、すべてのコンピューティング ノードとネットワーク デバイスで一貫した時刻設定を確保するためにインストルメント化されています。 このレベルの同期は、インフラストラクチャ内で動作するネットワーク関数 (NSG) にとって重要です。 これは、システムの整合性と調整を維持メイン、テレメトリとセキュリティ対策の有効性に大きく貢献します。

Nexus Network Fabric リソース

Nexus Network Fabric の主要なリソースを次に示します。

InternetGateways

InternetGateways は、仮想ネットワークとインターネットの間の接続ブリッジとして機能する、ネットワーク アーキテクチャの重要なリソースです。 これにより、仮想ネットワーク内の仮想マシンやその他のエンティティが外部サービスとシームレスに通信できるようになります。 これらのサービスは、Web サイトや API からさまざまなクラウド サービスまで多岐に及び、InternetGateways は汎用的で不可欠なコンポーネントとなっています。

プロパティ

| Property | 内容 |

|---|---|

| Name | インターネット ゲートウェイの一意識別子として機能します。 |

| 場所 | インターネット ゲートウェイがデプロイされる Azure リージョンを指定し、リージョンのコンプライアンスと最適化を確保します。 |

| サブネット | インターネット ゲートウェイにリンクされているサブネットを定義し、サービスするネットワーク セグメントを決定します。 |

| パブリック IP アドレス | パブリック IP アドレスをゲートウェイに割り当てて、外部ネットワークの対話を有効にします。 |

| Routes | ゲートウェイ経由のトラフィックを管理するためのルーティング規則と構成の概要を示します。 |

ユース ケース

- インターネット アクセス: 更新、ダウンロード、外部サービスへのアクセスに不可欠な、仮想ネットワーク リソースのインターネット接続を容易にします。

- ハイブリッド接続: オンプレミス ネットワークと Azure リソース間のセキュリティで保護された接続を可能にするハイブリッド シナリオに最適です。

- 負荷分散: 複数のゲートウェイ間でトラフィックを均等に分散することで、ネットワークのパフォーマンスと可用性を向上させます。

- セキュリティの適用: 送信トラフィックの制限や暗号化の義務など、堅牢なセキュリティ ポリシーの実装を有効にします。

InternetGatewayRules

InternetGatewayRules は、Managed Network Fabric のインターネット ゲートウェイに関連付けられている一連の規則を表します。 これらの規則は、インターネット ゲートウェイを通過する際にトラフィックを許可または制限するためのガイドラインを確立し、ネットワーク トラフィック管理のフレームワークを提供します。

プロパティ

| Property | 内容 |

|---|---|

| Name | 各ルールの一意識別子として機能します。 |

| Priority | 優先順位の高いルールが優先されるルールの評価順序を設定します。 |

| アクション | ルールの条件に一致するトラフィックのアクション (許可、拒否など) を決定します。 |

| 送信元 IP アドレス範囲 | ルールに適用できる発信元 IP アドレス範囲を識別します。 |

| 宛先 IP アドレス範囲 | ルールのターゲット IP アドレス範囲を定義します。 |

| プロトコル | ルールに関連するネットワーク プロトコル (TCP、UDP など) を指定します。 |

| ポート範囲 | 該当する場合は、ルールのポート範囲を詳しく説明します。 |

ユース ケース

トラフィック フィルタリング: InternetGatewayRules を使用すると、組織は特定の条件に基づいて受信と送信の両方のネットワーク トラフィックを制御できます。 たとえば、特定の IP 範囲をブロックしたり、特定のプロトコルのみを許可したりすることができます。

セキュリティ ポリシーの適用: これらの規則は、ネットワーク セキュリティを強化するためにトラフィックを制限するなど、セキュリティ対策を実装する上で有用です。 組織は、既知の悪意のある IP 範囲をブロックしたり、特定のサービスの特定のポートにトラフィックを制限したりする可能性があります。

コンプライアンス保証: 規則は、トラフィックの種類を制限することで規制基準に準拠するためにも利用でき、データのプライバシーとアクセス制御に役立ちます。

トラフィック負荷分散: InternetGatewayRules は、複数のゲートウェイにネットワーク トラフィックを分散して、リソース使用率を最適化できます。 これには、ビジネス ニーズに基づくトラフィックの優先順位付けや調整が含まれます。

よく寄せられる質問

HTTP エンドポイントのサポートは利用できますか?

Azure の既定の構成では、セキュリティで保護された通信を確保するために HTTPS エンドポイントのみがサポートされています。 HTTP エンドポイントは、このセキュリティ対策の一部としてサポートされていません。 Azure メインでは、HTTPS に優先順位を付けることで、データの整合性とプライバシーに関する高い基準が維持されます。

データ流出に対するセーフ対策を行う方法

データ流出に対するセキュリティを強化するために、プロキシ上の特定の完全修飾 Doメイン 名 (FQDN) の許容量をAzure サポートします。 この追加のセキュリティ対策により、承認されたトラフィックによってのみネットワークにアクセスでき、承認されていないデータ移動の可能性を大幅に最小限に抑えることができます。