Azure portal を使用したサイトの作成

Azure Private 5G Core プライベート モバイル ネットワークには、1 つまたは複数のサイトが含まれます。 各サイトは、パケット コア インスタンスをホストする Azure Stack Edge デバイスを含む物理的なエンタープライズの場所 (Contoso Corporation のシカゴ工場など) を表します。 この攻略ガイドでは、Azure portal を使用してプライベート モバイル ネットワークにサイトを作成する方法について説明します。

前提条件

- 新しいサイトのために「プライベート モバイル ネットワークをデプロイするために前提となるタスクを完了する」の手順を実行します。

- 「サイトに必要な情報を収集する」のすべての情報を収集します。

- パケット コアの現在のバージョンと、それが Azure Stack Edge (ASE) で現在実行しているバージョンでサポートされているかどうかについては、リリース ノートを参照してください。 ASE のバージョンが最新のパケット コアと互換性がない場合は、Azure Stack Edge Pro GPU を更新してください。

- プライベート モバイル ネットワークの作成に使用したアクティブなサブスクリプションへのアクセス権を持つアカウントを使用して、Azure portal にサインインできることを確認します。 このアカウントには、サブスクリプション スコープでの組み込み共同作成者または所有者ロールが必要です。

- 新しいサイトで 4G のユーザー機器 (UE) がサポートされる場合、スライス/サービスの種類 (SST) の値が 1 で、空のスライス差別化要因 (SD) を持つネットワーク スライスを作成しておく必要があります。

モバイル ネットワーク サイト リソースを作成する

この手順では、パケット コア インスタンスをホストする Azure Stack Edge デバイスの物理的なエンタープライズの場所を表すモバイル ネットワーク サイト リソースを作成します。

Azure portal にサインインします。

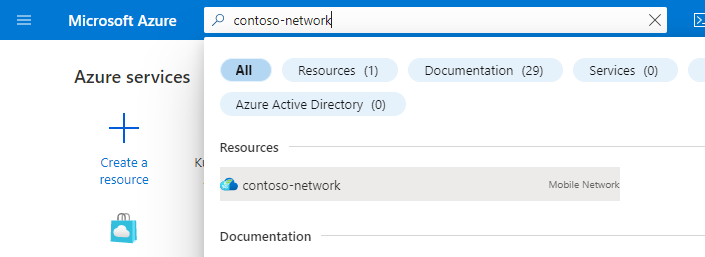

サイトの追加先のプライベート モバイル ネットワークを表すモバイル ネットワーク リソースを検索して選択します。

[作業の開始] タブで、[サイトの作成] を選択します。

![Azure portal のスクリーンショット。[作業の開始] タブが表示されていて、[サイトの作成] ボタンが強調表示されています。](media/create-sites-button.png)

サイトリソース値の収集で収集した情報を使用して、[基本] 構成タブのフィールドに入力し、[次へ: パケットコア]> を選択します。

![Azure portal のスクリーンショット。サイト リソースの [基本] 構成タブが表示されています。](media/create-a-site/create-site-basics-tab.png)

[パケット コア] 構成タブが表示されます。次のようにフィールドを設定します。

「パケット コア構成値を収集する」で収集した情報を使用して、Technology type (テクノロジの種類) と Azure Stack Edge デバイス、Custom location (カスタムの場所) のフィールドに入力します。

高可用性 (HA) デプロイの場合は、Azure Stack Edge デバイスとして ASE 2 ノード クラスターを指定します。

[バージョン] フィールドで、推奨されるパケット コア バージョンを選択します。

注意

選択されているパケット コア バージョンと現在の Azure Stack Edge のバージョンの間の非互換性に関する警告が表示された場合は、まず ASE を更新する必要があります。 警告プロンプトから [ASE のアップグレード] を選択し、「Azure Stack Edge Pro GPU を更新する」の手順に従います。 ASE の更新を完了したら、この手順の先頭に戻ってサイト リソースを作成します。

Platform フィールドで AKS-HCI が選択されていることを確認します。

必要に応じて、チェックボックスを使用して、Microsoft サポートへの境界ネットワーク関数ログの自動バックホールを無効にすることができます。

「アクセス ネットワークの値を収集する」で収集した情報を使用して、[アクセス ネットワーク] セクションのフィールドに入力します。

Note

ASE N2 仮想サブネットと ASE N3 仮想サブネット (このサイトで 5G UE がサポートされる場合)、ASE S1-MME 仮想サブネットと ASE S1-U 仮想サブネット (このサイトで 4G UE がサポートされる場合)、または ASE N 2/S1-MME 仮想サブネットと ASE N3/S1-U 仮想サブネット (このサイトで 4G と 5G の両方の UE がサポートされる場合) は、Azure Stack Edge Pro GPU デバイスのポート 5 の対応する仮想ネットワーク名と一致する必要があります。

[アタッチされたデータ ネットワーク] セクションで、[データ ネットワークのアタッチ] を選択します。 既存のデータ ネットワークを使用するか、または新しいデータ ネットワークを作成するかを選択してから、「データ ネットワーク値を収集する」で収集した情報を使用してフィールドに入力します。 次のことを考慮してください。

- ASE N6 仮想サブネット (このサイトで 5G UE がサポートされる場合)、ASE SGi 仮想サブネット (このサイトで 4G UE がサポートされる場合)、または ASE N6/SGi 仮想サブネット (このサイトで 4G と 5G UE の組み合わせがサポートされる場合) は、Azure Stack Edge Pro デバイスのポート 5 または 6 の対応する仮想ネットワーク名と一致する必要があります。

- DNS サーバーを構成しない場合は、[UE の DNS アドレスを指定する] チェックボックスをクリアします。

- NAPT を無効のままにする場合は、対応する接続されたデータ ネットワークの適切なユーザー プレーン データ IP アドレスを介して UE IP プールへの静的ルートを使用してデータ ネットワーク ルーターを構成してください。

フィールドへの入力を完了したら、[アタッチ] を選択します。

「アクセス ネットワークの値を収集する」で収集した情報を使用して、[アクセス ネットワーク] セクションのフィールドに入力します。

Note

ASE N2 仮想サブネットと ASE N3 仮想サブネット (このサイトで 5G UE がサポートされる場合)、ASE S1-MME 仮想サブネットと ASE S1-U 仮想サブネット (このサイトで 4G UE がサポートされる場合)、または ASE N2/S1-MME 仮想サブネットと ASE N3/S1-U 仮想サブネット (このサイトで 4G と 5G の両方の UE がサポートされる場合) は、Azure Stack Edge Pro デバイスのポート 3 の対応する仮想ネットワーク名と一致する必要があります。

リモート認証ダイヤルイン ユーザー サービス (RADIUS) 認証を使用することを決定した場合は、[RADIUS サーバー構成] セクションの [有効にする] を選択し、「RADIUS 値の収集」で収集した情報を使用してフィールドに入力します。

[アタッチされたデータ ネットワーク] セクションで、[データ ネットワークのアタッチ] を選択します。 既存のデータ ネットワークを使用するか、または新しいデータ ネットワークを作成するかを選択してから、「データ ネットワーク値を収集する」で収集した情報を使用してフィールドに入力します。 次のことを考慮してください。

- ASE N6 仮想サブネット (このサイトで 5G UE がサポートされる場合)、ASE SGi 仮想サブネット (このサイトで 4G UE がサポートされる場合)、または ASE N6/SGi 仮想サブネット (このサイトで 4G と 5G UE の組み合わせがサポートされる場合) は、Azure Stack Edge Pro デバイスのポート 3 または 4 の対応する仮想ネットワーク名と一致する必要があります。

- DNS サーバーを構成しない場合は、[UE の DNS アドレスを指定する] チェックボックスをクリアします。

- NAPT を無効のままにする場合は、対応する接続されたデータ ネットワークの適切なユーザー プレーン データ IP アドレスを介して UE IP プールへの静的ルートを使用してデータ ネットワーク ルーターを構成してください。

フィールドへの入力を完了したら、[アタッチ] を選択します。

構成する追加のデータ ネットワークごとに、前の手順を繰り返します。

[診断] タブに移動します。UE メトリック監視を有効にする場合は、[UE メトリック監視] ドロップダウンから [有効]を選択します。 UE 使用の追跡値の収集に関する記事で収集した情報を使用して、[Azure イベント ハブの名前空間]、[イベント ハブ名]、[ユーザー割り当てマネージド ID] の値を入力します。

診断パケットの収集を構成するか、このサイトの HTTPS 証明書にユーザー割り当てマネージド ID を使用することに決めた場合は、[次へ: ID >] を選択します。

このサイトの診断パケット収集を構成しない場合、または HTTPS 証明書にユーザー割り当てのマネージド ID を使用しない場合は、この手順をスキップできます。- [+ 追加] を選択して、ユーザー割り当てのマネージド ID を構成します。

- [マネージド ID の選択] サイド パネルで

- ドロップダウンから [サブスクリプション] を選択します。

- ドロップダウンから [マネージド ID] を選択します。

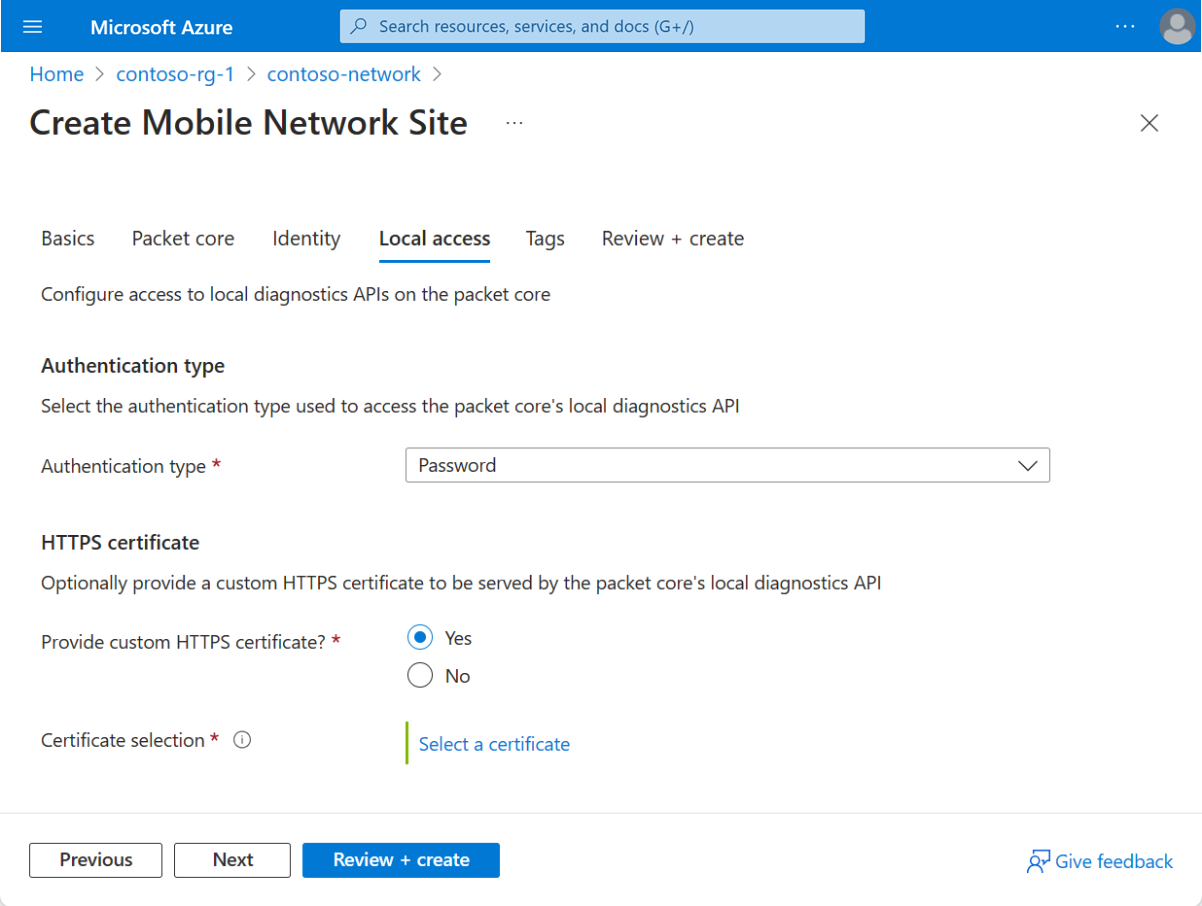

[ローカル監視値を収集する] でカスタム HTTPS 証明書を指定することにした場合は、[次へ: ローカル アクセス]> を選択します。 この段階でカスタム HTTPS 証明書を指定しないことにした場合は、この手順をスキップできます。

- [カスタム HTTPS 証明書を指定しますか?] で、[はい] を選択します。

- [ローカル監視値を収集する] で収集した情報を使用して、証明書を選択します。

[ローカル アクセス] セクションで、フィールドを次のように設定します。

- 認証の種類 で、ローカル監視ツールの認証方法を選択するを使用することに決めた認証方法を選択します。

- [カスタム HTTPS 証明書を提供しますか?] の [ローカル監視値の収集]でカスタム HTTPS 証明書を提供することに決めたかどうかに基づいて、[はい] または [いいえ] を選択します。 [はい] を選択した場合は、ローカル監視値を収集で収集した情報を使用して証明書を選択します。

[Review + create](レビュー + 作成) を選択します。

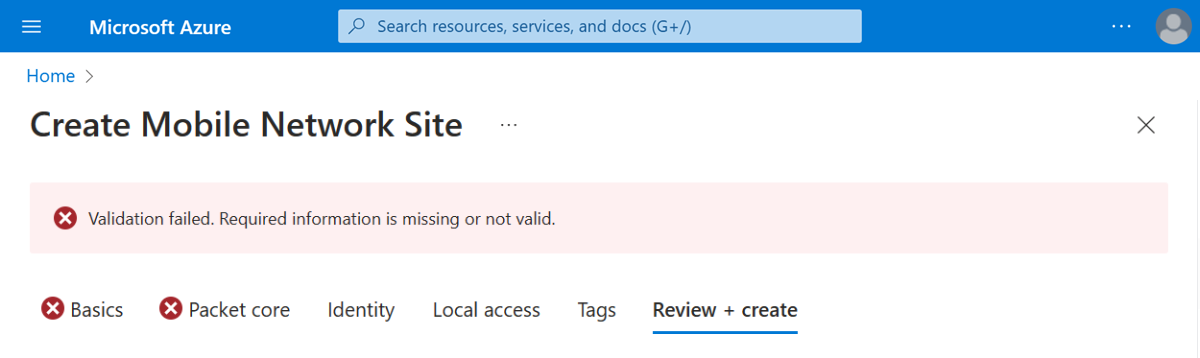

これで、入力した構成値が Azure によって検証されます。 値が検証に合格したことを示すメッセージが表示されます。

検証に失敗した場合、エラー メッセージが表示され、無効な構成が含まれる [構成] タブに赤い X のアイコンでフラグが設定されます。 [確認と作成] タブに戻る前に、フラグが付加されたタブを選択し、エラー メッセージを使用して無効な構成を修正してください。

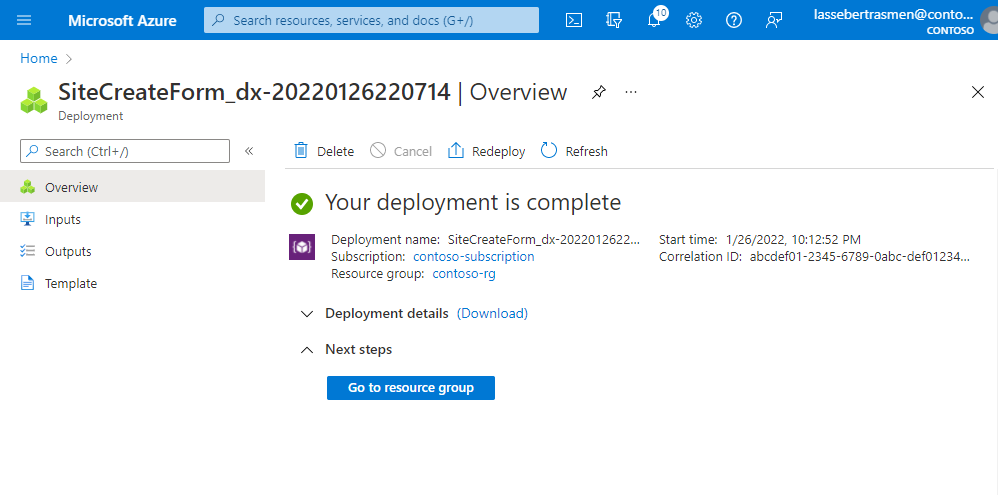

構成が検証されたら、[作成] を選択してサイトを作成できます。 サイトが作成されると、Azure portal で次の確認画面が表示されます。

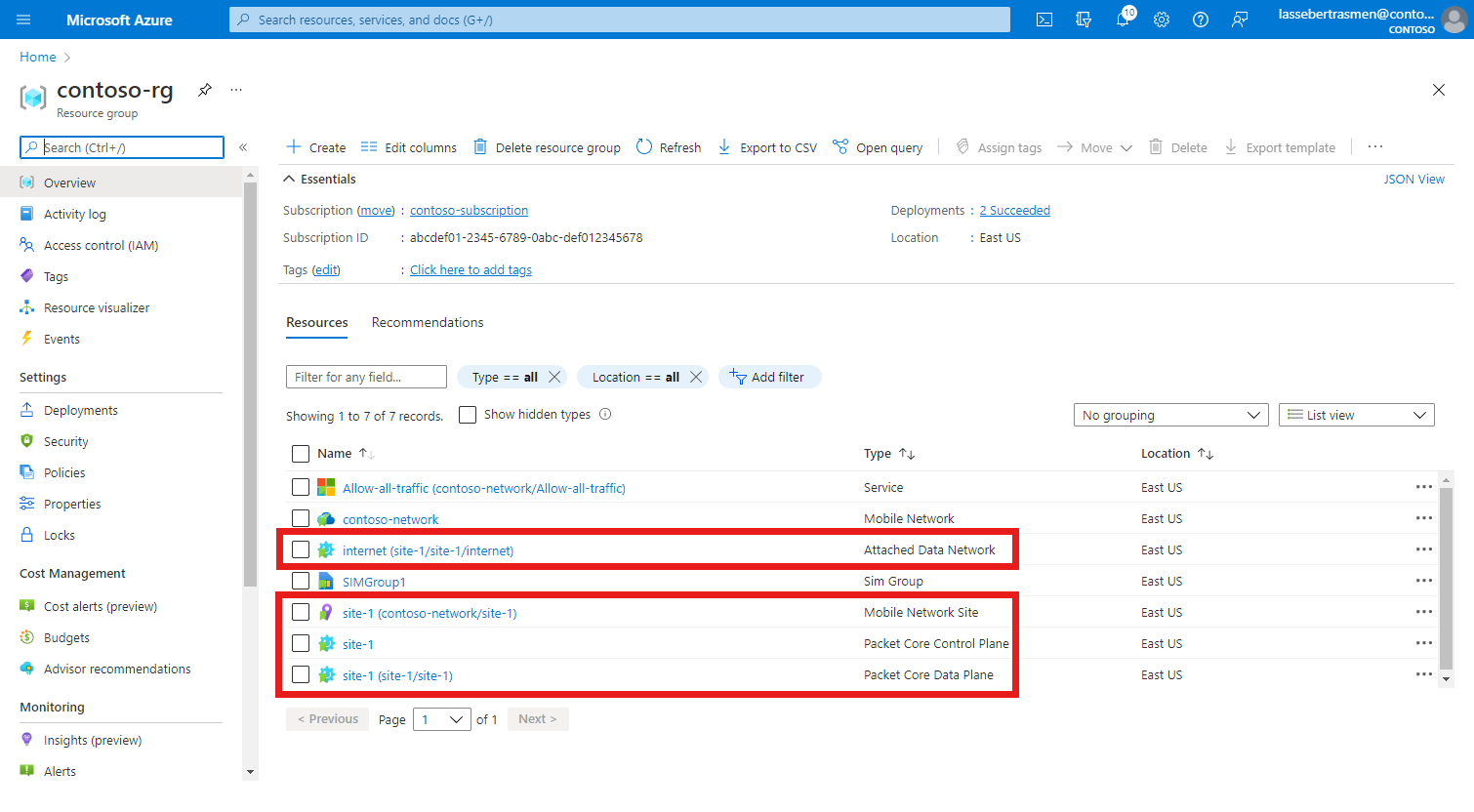

[リソースグループに移動] を選択し、次の新しいリソースが含まれていることを確認します。

- サイト全体を表すモバイル ネットワーク サイト リソース。

- サイト内のパケット コア インスタンスのコントロール プレーン機能を表すパケット コア コントロール プレーン リソース。

- サイト内のパケット コア インスタンスのデータ プレーン機能を表すパケット コア データ プレーン リソース。

- データ ネットワークを表す 1 つ以上のデータ ネットワーク リソース (新しいデータ ネットワークを作成することを選択した場合)。

- パケット コア インスタンスのデータ ネットワークへの接続のための構成を提供する 1 つ以上のアタッチされたデータ ネットワーク リソース。

サイトに追加のパケット コアを割り当てる場合は、新しいパケット コア リソースごとに、Azure portal を使用したサイトの追加の Packet Core インスタンスの作成に関するページを参照してください。

次のステップ

ローカル監視アクセス用に Microsoft Entra ID を設定する場合は、「ローカル監視ツール用に Microsoft Entra ID を有効にする」の手順に従ってください。

これをまだ行っていない場合は、ここでプライベート モバイル ネットワークのポリシー コントロール構成を設計する必要があります。 これにより、パケット コア インスタンスがトラフィックにサービスの品質 (QoS) 特性を適用する方法をカスタマイズできます。 また、特定のフローをブロックまたは制限することもできます。 プライベート モバイル ネットワークのポリシー制御構成の設計の詳細については、「ポリシー制御」を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示