サイトのローカル アクセス構成を変更する

Microsoft Entra ID またはローカル ユーザー名とパスワードを使用して、分散トレースおよびパケット コア ダッシュボードへのアクセスを認証できます。 さらに、自己署名証明書を使用するか独自の証明書を提供して、ローカル診断ツールへのアクセスを証明できます。

デプロイのセキュリティを強化するために、ローカルのユーザー名とパスワードではなく Microsoft Entra 認証を設定し、グローバルに知られていて信頼された証明機関 (CA) によって署名された証明書を提供することをお勧めします。

このハウツー ガイドでは、Azure portal を使用して、サイトのローカル監視ツールへのアクセスをセキュリティで保護するために使用される認証方法と証明書を変更する方法について説明します。

ヒント

代わりに、HTTPS 証明書用に構成されたユーザー割り当て ID を変更する場合は、「ローカル監視値を収集する」で収集した情報を使用して、ユーザー割り当て ID を新規作成するか既存のユーザー割り当て ID を編集します。

前提条件

- 「ローカル監視ツールの認証方法を選択する」および「ローカル監視値を収集する」を参照して、必要な値を収集し、それらが適切な形式であることを確認します。

- ローカル監視ツールにアクセスするためのカスタム HTTPS 証明書を追加または更新する場合は、グローバルに知られている信頼された CA によって署名され、Azure Key Vault に格納されている証明書が必要です。 証明書では、RSA または EC 型の秘密キーを使用して、エクスポート可能であることを確認する必要があります (詳細については、「エクスポート可能またはエクスポート不可能なキー」を参照してください)。

- ローカル監視の認証方法を更新する場合は、、ローカル コンピューターに Azure Arc 対応 Kubernetes クラスターへのコア kubectl アクセス権があることを確認します。 これにはコア kubeconfig ファイルが必要で、このファイルは「コア名前空間アクセス」に従って取得できます。

- プライベート モバイル ネットワークの作成に使用したアクティブなサブスクリプションへのアクセス権を持つアカウントを使用して、Azure portal にサインインできることを確認します。 このアカウントには、サブスクリプション スコープでの組み込み共同作成者または所有者ロールが必要です。

ローカル アクセス構成を確認する

この手順では、パケット コア インスタンスを表すパケット コア コントロール プレーン リソースに移動します。

Azure portal にサインインします。

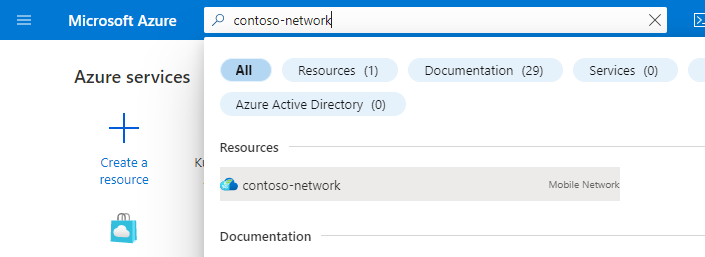

プライベート モバイル ネットワークを表すモバイル ネットワーク リソースを検索して選択します。

リソース メニューで [サイト] を選択します。

変更するパケット コア インスタンスが含まれているサイトを選択します。

[Network function](ネットワーク機能) 見出しの下で、[Packet Core](パケット コア) の横に表示されるパケット コア コントロール プレーン リソースの名前を選択します。

フィールドが表示されている Azure portal のスクリーンショット。](media/packet-core-field.png)

[ローカル アクセス] の見出しの下にあるフィールドを調べて、現在のローカル アクセスの構成と状態を確認します。

ローカル アクセス構成を変更する

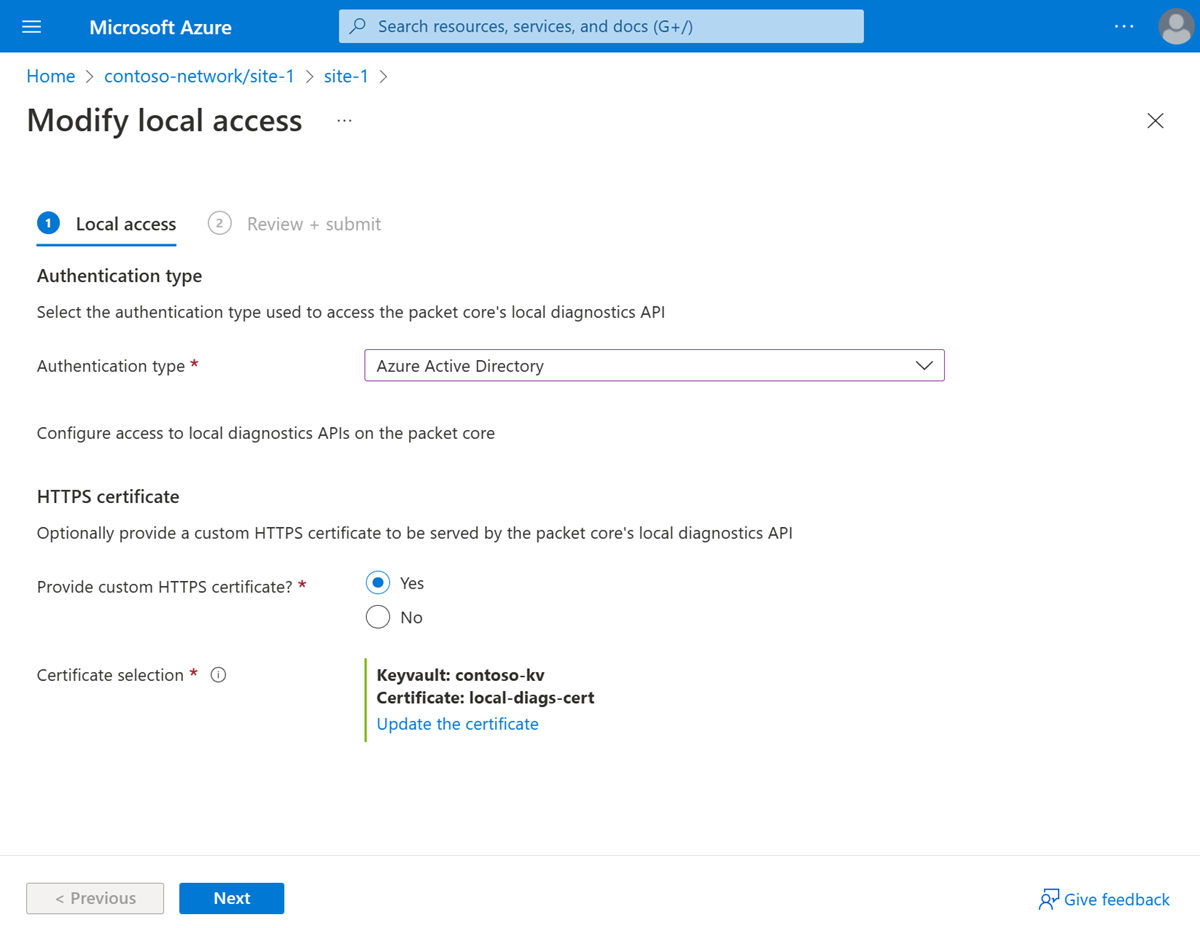

[ローカル アクセスを変更する] を選択します。

![[ローカル アクセスを変更する] オプションが表示されている Azure portal のスクリーンショット。](media/modify-local-access-configuration/modify-local-access.png)

[認証の種類] で、使用する認証方法を選択します。

[HTTPS 証明書] で、ローカル監視ツールにアクセスするためのカスタムの HTTPS 証明書を提供するかどうかを選択します。

[カスタム HTTPS 証明書を指定しますか?] で、[はい] を選択した場合は、「ローカル監視値を収集する」で収集した情報を使用して証明書を選択します。

[次へ] を選択します。

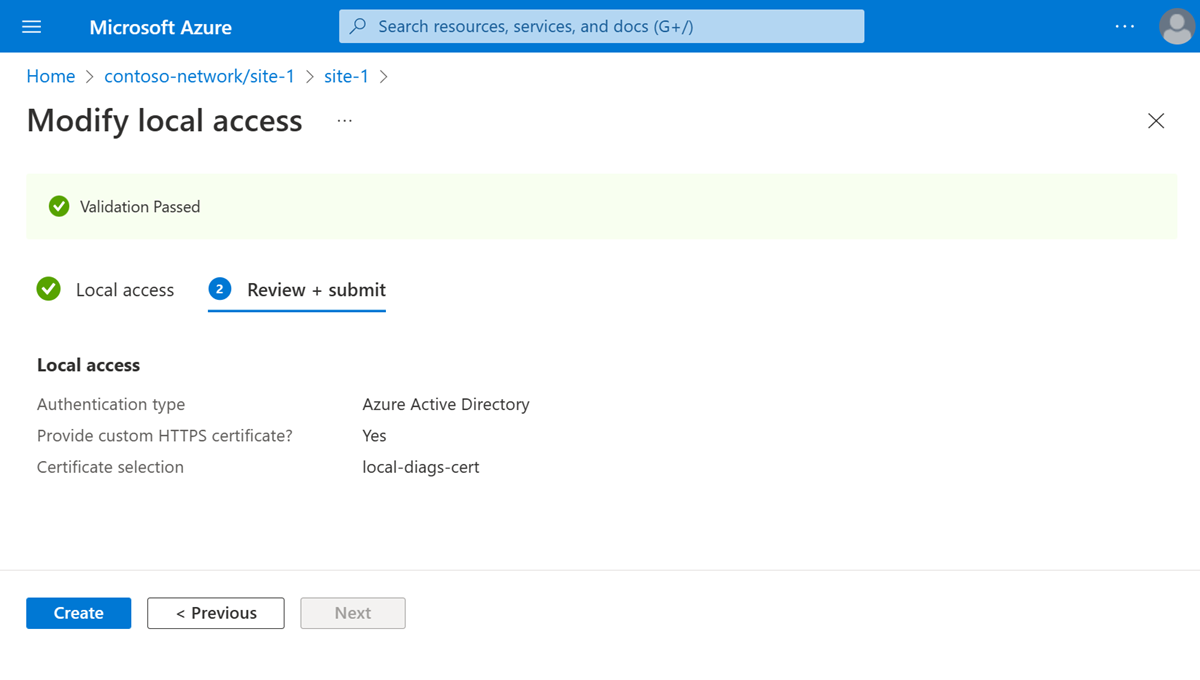

これで、入力した構成値が Azure によって検証されます。 値が検証に合格したことを示すメッセージが表示されます。

[作成] を選択します

Azure で、パケット コア インスタンスが新しいソフトウェア バージョンで再デプロイされます。 このデプロイが完了すると、Azure portal に確認画面が表示されます。

[リソースに移動] を選択します。 [ローカル アクセス] の下のフィールドに、更新された認証と証明書の情報が含まれていることを確認します。

カスタムの HTTPS 証明書を追加または更新した場合は、「分散トレース Web GUI にアクセスする」と「パケット コア ダッシュボードにアクセスする」に従って、ローカル監視ツールへの接続がブラウザーによって信頼されているかどうかを確認します。 以下の点に注意してください。

- Key Vault の変更がエッジの場所と同期するまでに最大 4 時間かかる場合があります。

- 場合によっては、変更を確認するためにブラウザー キャッシュをクリアする必要があります。

ローカル監視アクセス認証を構成する

ローカル監視アクセスの認証の種類を変更した場合は、この手順に従います。

ローカル ユーザー名とパスワードから Microsoft Entra ID に切り替えた場合は、「ローカル監視ツール用に Microsoft Entra ID を有効にする」の手順に従ってください。

Microsoft Entra ID からローカル ユーザー名とパスワードに切り替えた場合は、次のようにします。

[Azure Cloud Shell] にサインインし、[PowerShell] を選択します。 初めて Azure Cloud Shell 経由でクラスターにアクセスする場合は、「クラスターにアクセスする」に従って kubectl アクセスを構成します。

Kubernetes シークレット オブジェクトを削除します。

kubectl delete secrets sas-auth-secrets grafana-auth-secrets --kubeconfig=<core kubeconfig> -n core分散トレースとパケット コア ダッシュボード ポッドを再起動します。

パケット コア ダッシュボード ポッドの名前を取得します。

kubectl get pods -n core --kubeconfig=<core kubeconfig> | grep "grafana"前の手順の出力をコピーし、次のコマンドに置き換えてポッドを再起動します。

kubectl delete pod sas-core-search-0 <packet core dashboards pod> -n core --kubeconfig=<core kubeconfig>

「分散トレース Web GUI にアクセスする」と「パケット コア ダッシュボードにアクセスする」に従って、ローカル ユーザー名とパスワードを使用してローカル監視ツールにアクセスできるかどうかを確認します。