プライベート モバイル ネットワークの設計要件

この記事は、Azure Private 5G Core (AP5GC) に基づいてプライベート 4G または 5G ネットワークを実装するための設計と準備に役立ちます。 これらのネットワークの構築方法と、ネットワークの計画時に行う必要がある決定について理解することを目的としています。

Azure Private MEC と Azure Private 5G Core

Azure プライベート マルチアクセス エッジ コンピューティング (MEC) は、Microsoft のコンピューティング、ネットワーク、アプリケーション サービスを組み合わせて、エンタープライズ プレミス (エッジ) でデプロイするソリューションです。 これらのエッジ デプロイは、クラウドから一元的に管理します。 Azure Private 5G Core は Azure プライベート マルチアクセス エッジ コンピューティング (MEC) 内の Azure サービスであり、エンタープライズ エッジの 4G および 5G コア ネットワーク機能が提供されます。 エンタープライズ エッジ サイトで、デバイスはセルラー無線アクセス ネットワーク (RAN) を介して接続され、Azure Private 5G Core サービスを介してアップストリーム ネットワーク、アプリケーション、リソースに接続されます。 必要に応じて、デバイスで Azure Private MEC から提供されるローカル コンピューティング使用を利用して、すべて企業の管理下で非常に低遅延でデータ ストリームを処理できる場合があります。

プライベート モバイル ネットワークの要件

ユーザー機器 (UE) からプライベート セルラー ネットワークに接続できるようにするには、次の機能が存在する必要があります。

- UE は、無線アクセス ネットワーク (RAN) で使用されるプロトコルとワイヤレス スペクトル帯域と互換性がある必要があります。

- UE がサブスクライバー ID モジュール (SIM) を搭載している必要があります。 SIM は、デバイスの ID を格納する暗号要素です。

- エンタープライズ サイト内でサービスを必要とする UE が含まれるすべての部分に対して、セルラー信号の送受信を行う RAN が必要です。

- RAN およびアップストリーム ネットワークに接続されるパケット コア インスタンスが必要です。 パケット コアは、UE の SIM が RAN 経由で接続し、ネットワークからサービスを要求する際に認証する役割を担います。 たとえば、サービスの品質を設定するために、UE との間で生成されるデータ フローにポリシーを適用します。

- RAN、パケット コア、アップストリーム ネットワーク インフラストラクチャは、IP トラフィックを相互に渡すことができるようにイーサネット経由で接続する必要があります。

- パケット コアをホストするサイトでは、サービス管理、テレメトリ、診断、アップグレードを可能にするために、インターネットへの継続的な高速接続 (最低 100 Mbps) が必要です。

プライベート モバイル ネットワークを設計する

以降のセクションで、考慮が必要なネットワークの要素と、ネットワークのデプロイに備えて行う必要がある設計上の決定について説明します。

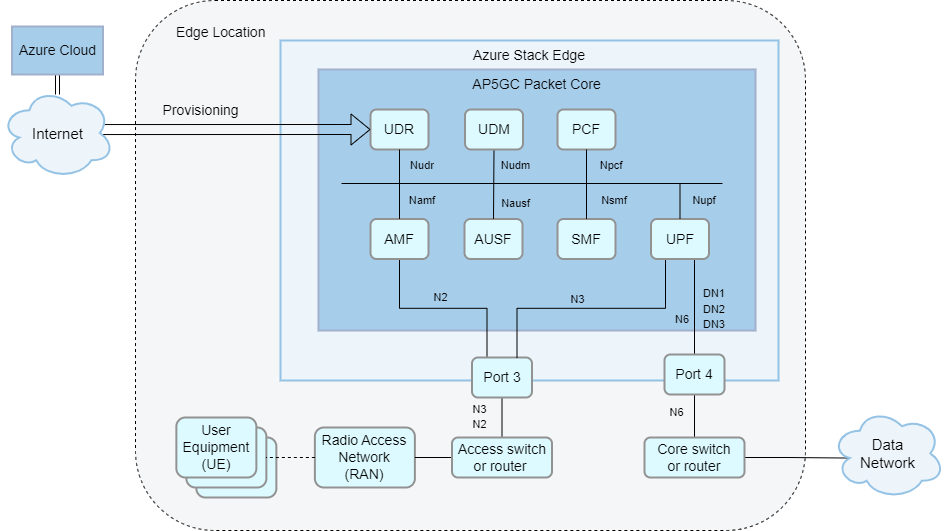

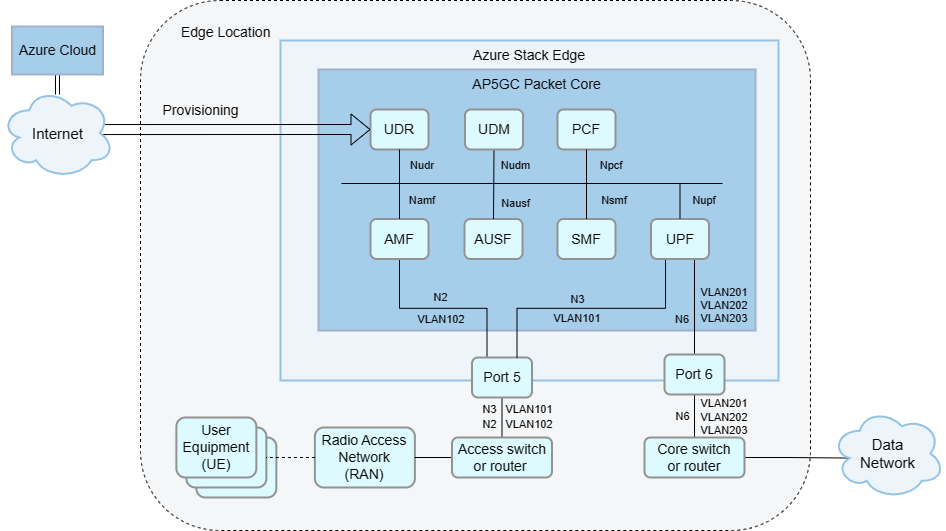

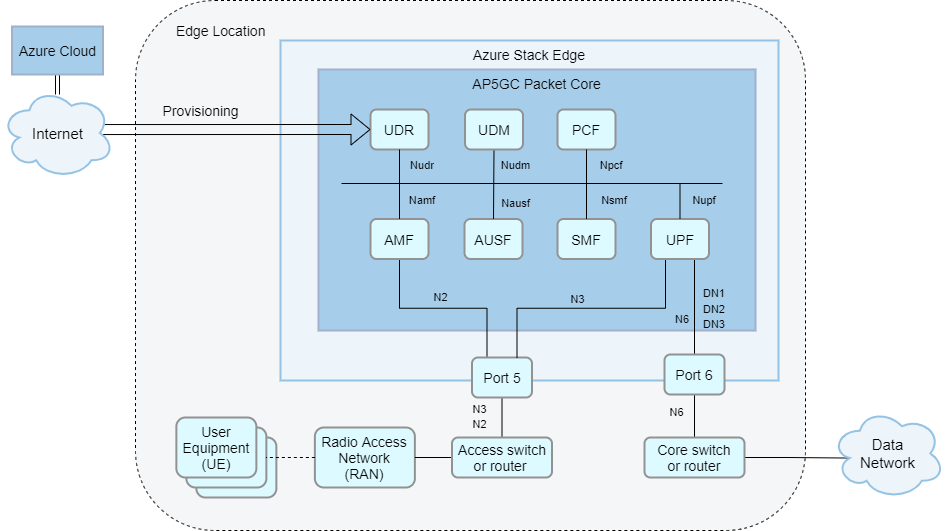

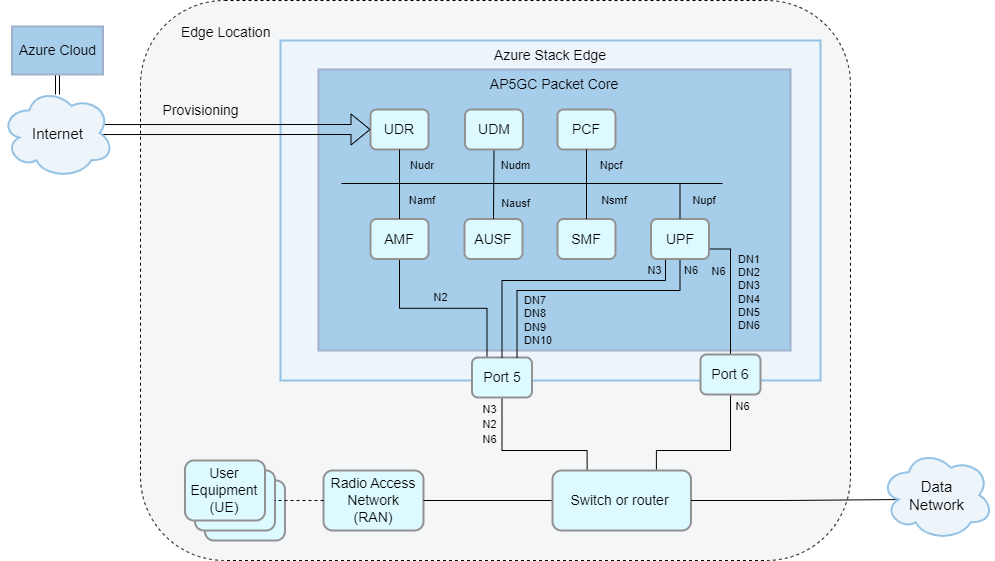

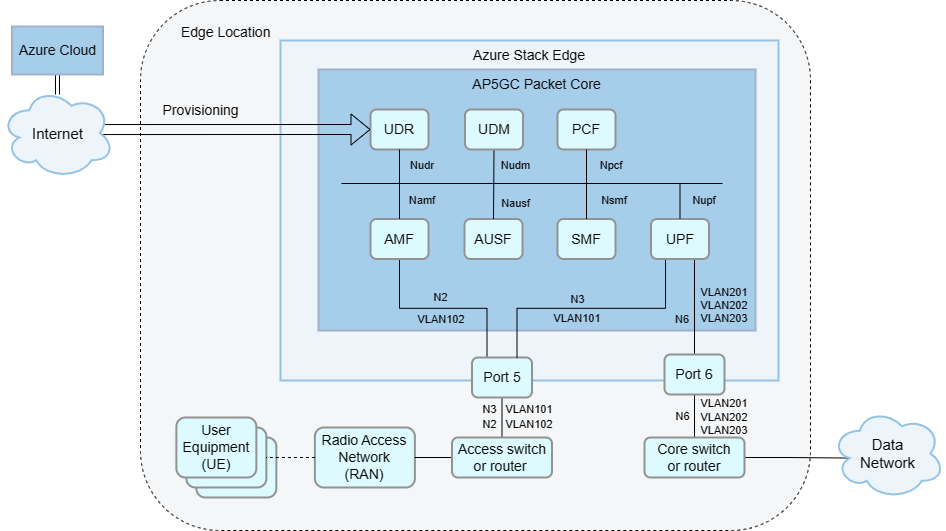

トポロジ

ローカル ネットワークの設計と実装は、AP5GC デプロイの基本部分です。 AP5GC パケット コアやその他のエッジ ワークロードをサポートするためのネットワーク設計の決定を行う必要があります。 このセクションでは、ネットワークを設計する際に考慮すべきいくつかの決定事項について説明し、いくつかのサンプル ネットワーク トポロジを提供します。 次の図は、基本的なネットワーク トポロジを示しています。

設計上の考慮事項

Azure Stack Edge Pro GPU (ASE) にデプロイすると、AP5GC では物理ポート 5 をアクセス シグナリングとデータに使用し (5G N2 および N3 参照ポイント/4G S1 および S1-U 参照ポイント)、ポート 6 をコア データに使用します (5G N6/4G SGi 参照ポイント)。

HA デプロイでは、データ ネットワークが VLAN によって分離される VLAN トランキングを使用する必要があります。 このセットアップでは、すべてのコア データでポート 6 が使用されます。 VLAN トランキングを使用せず、6 つ以上のデータ ネットワークが構成されている場合、残りのデータ ネットワークのコア データにはポート 5 が使用されます。

AP5GC では、ポート 5 と 6 のレイヤー 3 ルーターの有無に関係なく、デプロイがサポートされます。 これは小規模なエッジ サイトで余分なハードウェアを回避するのに役立ちます。

- ASE ポート 5 を RAN ノードに直接接続する (バックツーバック) ことも、レイヤー 2 スイッチを介して接続することもできます。 このトポロジを使用する場合は、ASE ネットワーク インターフェイスの既定のゲートウェイとして eNodeB/gNodeB アドレスを構成する必要があります。

- 同様に、ASE ポート 6 をレイヤー 2 スイッチを介してコア ネットワークに接続できます。 このトポロジを使用する場合は、アプリケーションまたはサブネット上の任意のアドレスを ASE 側のゲートウェイとして設定する必要があります。

- あるいは、これらの手法を組み合わせることができます。 たとえば、ASE ポート 6 のルーターと、ASE ポート 5 のフラット レイヤー 2 ネットワークを使用できます。 レイヤー 3 ルータがローカル ネットワークに存在する場合は、ASE の設定に一致するようにこれを構成する必要があります。

Azure Stack Edge 2 (ASE 2) にデプロイすると、AP5GC では物理ポート 3 をアクセス シグナリングとデータに使用し (5G N2 および N3 参照ポイント/4G S1 および S1-U 参照ポイント)、ポート 4 をコア データに使用します (5G N6/4G SGi 参照ポイント)。

HA デプロイでは、データ ネットワークが VLAN によって分離される VLAN トランキングを使用する必要があります。 このセットアップでは、すべてのコア データでポート 6 が使用されます。 VLAN トランキングを使用せず、6 を超えるデータ ネットワークが構成されている場合、残りのデータ ネットワークのコア データにはポート 3 が使用されます。

AP5GC では、ポート 3 と 4 のレイヤー 3 ルーターの有無に関係なく、デプロイがサポートされます。 これは小規模なエッジ サイトで余分なハードウェアを回避するのに役立ちます。

- ASE ポート 3 を RAN ノードに直接接続する (バックツーバック) ことも、レイヤー 2 スイッチを介して接続することもできます。 このトポロジを使用する場合は、ASE ネットワーク インターフェイスの既定のゲートウェイとして eNodeB/gNodeB アドレスを構成する必要があります。

- 同様に、ASE ポート 4 をレイヤー 2 スイッチを介してコア ネットワークに接続できます。 このトポロジを使用する場合は、アプリケーションまたはサブネット上の任意のアドレスを ASE 側のゲートウェイとして設定する必要があります。

- あるいは、これらの手法を組み合わせることができます。 たとえば、ASE ポート 4 のルーターと、ASE ポート 3 のフラット レイヤー 2 ネットワークを使用できます。 レイヤー 3 ルータがローカル ネットワークに存在する場合は、ASE の設定に一致するようにこれを構成する必要があります。

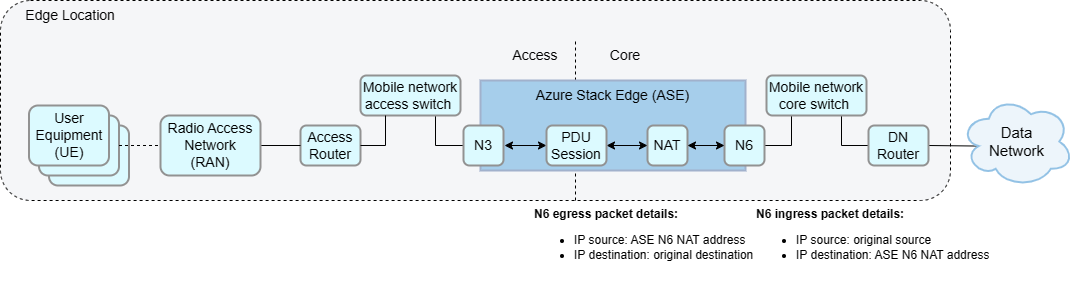

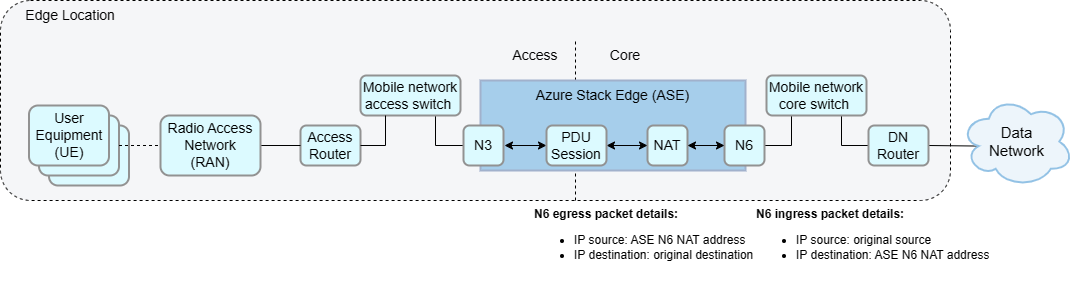

パケット コアでネットワーク アドレス変換 (NAT) が有効になっていない限り、ローカル レイヤー 3 ネットワーク デバイスは、対応するアタッチされたデータ ネットワークの適切な N6 IP アドレスを介して UE IP プールへの静的ルートを構成する必要があります。

ネットワーク トポロジの例

AP5GC で使用するためにネットワークを設定するには、複数の方法があります。 正確な設定は、ニーズとハードウェアによって異なります。 このセクションでは、ASE Pro GPU ハードウェアのネットワーク トポロジの例をいくつか示します。

N6 ネットワーク アドレス変換 (NAT) を使用したレイヤー 3 ネットワーク

このネットワーク トポロジでは、ASE は、モバイル ネットワーク コアとアクセス ゲートウェイ (ASE をデータ ネットワークとアクセス ネットワークにそれぞれ接続するルーター) への接続を提供するレイヤー 2 デバイスに接続されます。 このトポロジでは、最大 6 つのデータ ネットワークがサポートされます。 このソリューションは、レイヤー 3 のルーティングを簡略化するために一般的に使用されます。

N6 ネットワーク アドレス変換 (NAT) を使用しないレイヤー 3 ネットワーク

このネットワーク トポロジも同様のソリューションですが、UE IP アドレス範囲は、N6 NAT IP アドレスをネクスト ホップ アドレスとして持つデータ ネットワーク ルーターの静的ルートとして構成する必要があります。 前のソリューションと同様に、このトポロジでは最大 6 つのデータ ネットワークがサポートされます。

フラット レイヤー 2 ネットワーク

パケット コアには、レイヤー 3 ルーターやルーターに似た機能は必要ありません。 別のトポロジでは、レイヤー 3 ゲートウェイ ルーターの使用を完全に省略し、代わりに ASE がデータ ネットワークおよびアクセス ネットワークと同じサブネット内にあるレイヤー 2 ネットワークを構築できます。 このネットワーク トポロジは、レイヤー 3 のルーティングを必要としない場合に、安価な代替手段となる可能性があります。 そのためには、パケット コアでネットワーク アドレス ポート変換 (NAPT) を有効にする必要があります。

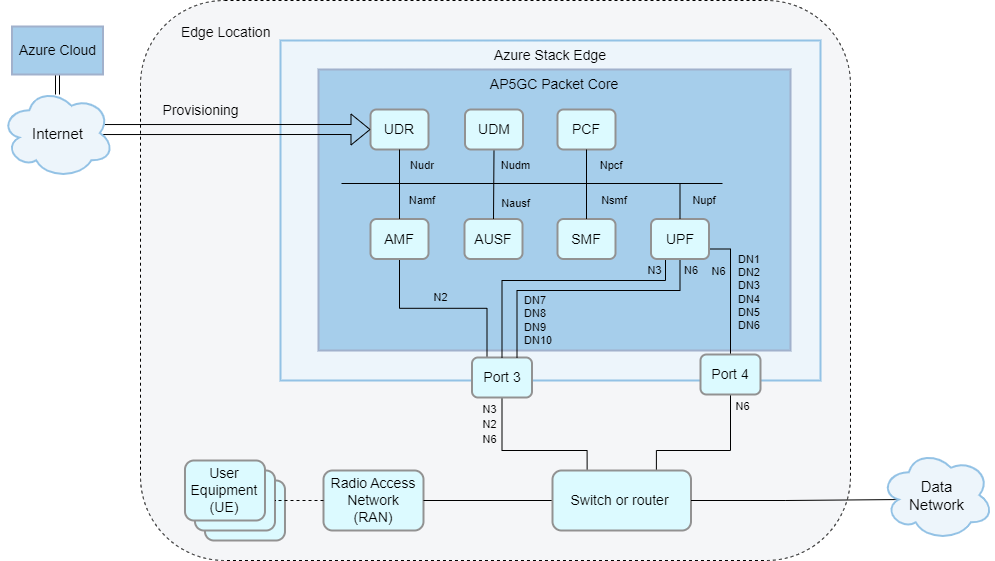

複数のデータ ネットワークを含むレイヤー 3 ネットワーク

- 複数のデータ ネットワークを使用するデプロイの設定には、VLAN トランキングを使用することをお勧めします。 この設定では、AP5GC は、最大 10 個のアタッチされたデータ ネットワークをサポートできます。各ネットワークは、ドメイン ネーム システム (DNS)、UE IP アドレス プール、N6 IP 構成、NAT についての独自の構成を持ちます。 1 つ以上のデータ ネットワークでサブスクライブされている UE をプロビジョニングし、データ ネットワーク固有のポリシーとサービス品質 (QoS) 構成を適用できます。 HA デプロイには VLAN トランキングが必要です。

- このトポロジでは、IP 情報のない単一の N6 仮想ネットワークが ASE に存在します。 すべての VLAN と IP の構成は、接続されている各データ ネットワークを構成するときに行われます。

VLAN を分離しない複数のデータ ネットワークを持つレイヤー 3 ネットワーク。

- AP5GC では、最大 10 個のアタッチされたデータ ネットワークをサポートできます。各ネットワークは、ドメイン ネーム システム (DNS)、UE IP アドレス プール、N6 IP 構成、および NAT についての独自の構成を持ちます。 1 つ以上のデータ ネットワークでサブスクライブされている UE をプロビジョニングし、データ ネットワーク固有のポリシーとサービス品質 (QoS) 構成を適用できます。

- このトポロジでは、N6 インターフェイスをデータ ネットワークごとに 1 つのサブネットとして分割するか、すべてのデータ ネットワークに対して 1 つのサブネットにする必要があります。 そのため、このオプションでは、データ ネットワーク IP 範囲または UE IP 範囲の重複を防ぐために、慎重な計画と構成が必要です。

VLAN と物理アクセス/コア分離を備えたレイヤー 3 ネットワーク (アクセス VLAN)

- また、ネットワークにレイヤー 3 ゲートウェイを追加するかどうかに関係なく、ASE トラフィックを複数の VLAN に分離することもできます。 トラフィックを別々の VLAN にセグメント化することには、柔軟なネットワーク管理やセキュリティの強化などの複数の利点があります。

- たとえば、管理トラフィック、アクセス トラフィック、データ トラフィック用に個別の VLAN を構成したり、アタッチされたデータ ネットワークごとに個別の VLAN を構成したりできます。

- VLAN は、ローカルのレイヤ 2 またはレイヤ 3 のネットワーク機器で構成する必要があります。 複数の VLAN が、ASE ポート 5 (アクセス ネットワーク) またはポート 6 (コア ネットワーク) から 1 つのリンクで実行されるため、これらの各リンクを VLAN トランクとして構成する必要があります。

VLAN トランキングのない 7 から 10 のデータ ネットワークを備えたレイヤー 3 ネットワーク。

- VLAN トランキングでは、すべての DN がポート 6 を介してルーティングされます。 HA デプロイには VLAN トランキングが必要です。

- VLAN トランキングがない場合、VLAN で分離されたデータ ネットワークを 6 つより多くデプロイする場合、追加の (最大 4 つの) データ ネットワークを ASE ポート 5 にデプロイする必要があります。 これには、アクセス トラフィックとコア トラフィックの両方を伝送する 1 つの共有スイッチまたは共有ルーターが必要です。 必要に応じて、VLAN タグを N2、N3、および各 N6 データ ネットワークに割り当てることができます。

- 同じポートに構成できるデータ ネットワークは 6 つ以下です。

- 最適なパフォーマンスを実現するには、予想される負荷が最も高いデータ ネットワークをポート 6 に構成する必要があります。

AP5GC で使用するためにネットワークを設定するには、複数の方法があります。 正確な設定は、ニーズとハードウェアによって異なります。 このセクションでは、ASE Pro 2 ハードウェアのネットワーク トポロジの例をいくつか示します。

N6 ネットワーク アドレス変換 (NAT) を使用したレイヤー 3 ネットワーク

このネットワーク トポロジでは、ASE は、モバイル ネットワーク コアとアクセス ゲートウェイ (ASE をデータ ネットワークとアクセス ネットワークにそれぞれ接続するルーター) への接続を提供するレイヤー 2 デバイスに接続されます。 このトポロジでは、最大 6 つのデータ ネットワークがサポートされます。 このソリューションは、レイヤー 3 のルーティングを簡略化するために一般的に使用されます。

N6 ネットワーク アドレス変換 (NAT) を使用しないレイヤー 3 ネットワーク

このネットワーク トポロジも同様のソリューションですが、UE IP アドレス範囲は、N6 NAT IP アドレスをネクスト ホップ アドレスとして持つデータ ネットワーク ルーターの静的ルートとして構成する必要があります。 前のソリューションと同様に、このトポロジでは最大 6 つのデータ ネットワークがサポートされます。

フラット レイヤー 2 ネットワーク

パケット コアには、レイヤー 3 ルーターやルーターに似た機能は必要ありません。 別のトポロジでは、レイヤー 3 ゲートウェイ ルーターの使用を完全に省略し、代わりに ASE がデータ ネットワークおよびアクセス ネットワークと同じサブネット内にあるレイヤー 2 ネットワークを構築できます。 このネットワーク トポロジは、レイヤー 3 のルーティングを必要としない場合に、安価な代替手段となる可能性があります。 そのためには、パケット コアでネットワーク アドレス ポート変換 (NAPT) を有効にする必要があります。

複数のデータ ネットワークを含むレイヤー 3 ネットワーク

- 複数のデータ ネットワークを使用するデプロイの設定には、VLAN トランキングを使用することをお勧めします。 この設定では、AP5GC は、最大 10 個のアタッチされたデータ ネットワークをサポートできます。各ネットワークは、ドメイン ネーム システム (DNS)、UE IP アドレス プール、N6 IP 構成、NAT についての独自の構成を持ちます。 1 つ以上のデータ ネットワークでサブスクライブされている UE をプロビジョニングし、データ ネットワーク固有のポリシーとサービス品質 (QoS) 構成を適用できます。 HA デプロイには VLAN トランキングが必要です。

- このトポロジでは、IP 情報のない単一の N6 仮想ネットワークが ASE に存在します。 すべての VLAN と IP の構成は、接続されている各データ ネットワークを構成するときに行われます。

VLAN を分離しない複数のデータ ネットワークを持つレイヤー 3 ネットワーク。

- AP5GC では、最大 10 個のアタッチされたデータ ネットワークをサポートできます。各ネットワークは、ドメイン ネーム システム (DNS)、UE IP アドレス プール、N6 IP 構成、および NAT についての独自の構成を持ちます。 1 つ以上のデータ ネットワークでサブスクライブされている UE をプロビジョニングし、データ ネットワーク固有のポリシーとサービス品質 (QoS) 構成を適用できます。

- このトポロジでは、N6 インターフェイスをデータ ネットワークごとに 1 つのサブネットとして分割するか、すべてのデータ ネットワークに対して 1 つのサブネットにする必要があります。 そのため、このオプションでは、データ ネットワーク IP 範囲または UE IP 範囲の重複を防ぐために、慎重な計画と構成が必要です。

VLAN と物理アクセス/コア分離を備えたレイヤー 3 ネットワーク (アクセス VLAN)

- また、ネットワークにレイヤー 3 ゲートウェイを追加するかどうかに関係なく、ASE トラフィックを複数の VLAN に分離することもできます。 トラフィックを別々の VLAN にセグメント化することには、柔軟なネットワーク管理やセキュリティの強化などの複数の利点があります。

- たとえば、管理トラフィック、アクセス トラフィック、データ トラフィック用に個別の VLAN を構成したり、アタッチされたデータ ネットワークごとに個別の VLAN を構成したりできます。

- VLAN は、ローカルのレイヤ 2 またはレイヤ 3 のネットワーク機器で構成する必要があります。 複数の VLAN が、ASE ポート 3 (アクセス ネットワーク) またはポート 4 (コア ネットワーク) から 1 つのリンクで実行されるため、これらの各リンクを VLAN トランクとして構成する必要があります。

VLAN トランキングのない 7 から 10 のデータ ネットワークを備えたレイヤー 3 ネットワーク。

- VLAN トランキングがない場合、VLAN で分離されたデータ ネットワークを 6 つより多くデプロイする場合、追加の (最大 4 つの) データ ネットワークを ASE ポート 3 にデプロイする必要があります。 これには、アクセス トラフィックとコア トラフィックの両方を伝送する 1 つの共有スイッチまたは共有ルーターが必要です。 必要に応じて、VLAN タグを N2、N3、および各 N6 データ ネットワークに割り当てることができます。 HA デプロイには VLAN トランキングが必要です。

- 同じポートに構成できるデータ ネットワークは 6 つ以下です。

- 最適なパフォーマンスを実現するには、予想される負荷が最も高いデータ ネットワークをポート 4 に構成する必要があります。

サブネットと IP アドレス

エンタープライズ サイトに既存の IP ネットワークがあり、プライベート セルラー ネットワークがそれと統合する必要が生じる場合があります。 これは、たとえば、次のようなことを意味します。

- AP5GC の IP サブネットと IP アドレスは、既存のサブネットと一致し、アドレスが競合しないものを選択する。

- IP ルーターを介すか、サブネットのプライベート RFC 1918 アドレス空間を使用して、新しいネットワークを分離する。

- UE をネットワークに接続するとき、UE によって特に使用できるように IP アドレス プールを割り当てる。

- ネットワーク アドレス ポート変換 (NAPT) を使用して、パケット コア自体、または境界ルーターなどのアップストリーム ネットワーク デバイスで使用する。

- 断片化を最小限に抑える最大転送単位 (MTU) を選択して、ネットワークのパフォーマンスを最適化する。

デプロイに使用される IPv4 サブネットを文書化し、ソリューション内の各要素に使用する IP アドレスと、接続時に UE に割り当てられる IP アドレスについて合意する必要があります。 トラフィックを許可するには、ルーターとファイアウォールをエンタープライズ サイトにデプロイ (または既存のものを構成) する必要があります。 また、ネットワーク内の NAPT または MTU の変更が必要な方法と場所にも同意し、関連するルーターまたはファイアウォールの構成を計画する必要があります。 詳細については、「プライベート モバイル ネットワークをデプロイするために前提となるタスクを完了する」を参照してください。

高可用性 (HA)

必要に応じて、Azure Stack Edge (ASE) デバイスのペアに高可用性 (HA) サービスとして Azure Private 5G Core をデプロイできます。 これには、ASE クラスターと次の間にゲートウェイ ルーター (厳密には、レイヤー 3 対応デバイス - ルーターまたは L3 スイッチ (ルーター/スイッチ ハイブリッド) のいずれか) が必要です。

- アクセス ネットワーク内の RAN 機器。

- データ ネットワーク。

詳細については、「プライベート モバイル ネットワークをデプロイするために前提となるタスクを完了する」を参照してください。

ネットワーク アクセス

プライベート 5G ネットワーク上の RAN と UE から到達可能なネットワークと資産に関する企業の規則を設計に反映する必要があります。 たとえば、ローカル ドメイン ネーム システム (DNS)、動的ホスト構成プロトコル (DHCP)、インターネット、Azure へのアクセスは許可するが、工場運転のローカル エリア ネットワーク (LAN) にはアクセスできないようにできます。 サイトに行かなくても問題をトラブルシューティングできるように、ネットワークへのリモート アクセスの手配が必要になる場合もあります。 また、管理のために、またはエンタープライズ サイト外の他のリソースやアプリケーションにアクセスするために、エンタープライズ サイトを Azure などのアップストリーム ネットワークに接続する方法も検討する必要があります。

どの IP サブネットとアドレスの相互通信を許可するかについて、エンタープライズ チームと合意する必要があります。 次に、この合意をローカル IP インフラストラクチャで実装するルーティング計画またはアクセス制御リスト (ACL) 構成を作成します。 また、仮想ローカル エリア ネットワーク (VLAN) を使用してレイヤー 2 の要素をパーティション分割し、接続されたポートを特定の VLAN に割り当てるようにスイッチ ファブリックを構成することもできます (たとえば、RAN アクセスに使用される Azure Stack Edge ポートをイーサネット スイッチに接続されている RAN ユニットと同じ VLAN に配置します)。 また、サポート担当者がソリューション内の各要素の管理インターフェイスにリモート接続できるようにする、仮想プライベート ネットワーク (VPN) などのアクセス機構を設定することについても企業と合意する必要があります。 管理とテレメトリのために、Azure Private 5G Core と Azure の間の IP リンクも必要です。

RAN コンプライアンス

エンタープライズ サイト全体で信号をブロードキャストするために使用する RAN は地域の規制に準拠している必要があります。 たとえば、これは次のようなことを意味します。

- RAN ユニットは、承認プロセスを完了し、国内または地域内の特定の周波数帯域で使用するための規制機関の承認を受けている。

- 特定の場所のスペクトルを使用して、たとえば、通信事業者や規制機関から、またはスペクトル アクセス システム (SAS) などの技術ソリューションを介して、RAN がブロードキャストするアクセス許可を得ている。

- サイト内の RAN ユニットは、高精度時間プロトコル (PTP) や GPS 位置情報サービスなど、高精度の計時ソースにアクセスできます。

RAN が承認されている国または地域と周波数帯域については、RAN パートナーに問い合わせてください。 ソリューションを提供する国および地域を網羅するために、場合により、複数の RAN パートナーを使用する必要があります。 RAN、UE、パケット コアはすべて標準プロトコルを使用して通信しますが、Microsoft では、エンタープライズ顧客でデプロイする前に、Azure Private 5G Core、UE、RAN の間で特定の 4G ロングターム エボリューション (LTE) または 5G スタンドアロン (SA) プロトコルの相互運用性テストを実行することをお勧めします。

RAN から、使用するように構成されている周波数帯域のすべての UE にパブリック ランド モバイル ネットワーク ID (PLMN ID) を転送します。 PLMN ID を定義し、スペクトルへのアクセスを確認する必要があります。 一部の国または地域では、国または地域の規制当局または大手通信事業者からスペクトルを取得する必要があります。 たとえば、バンド 48 Citizens Broadband Radio Service (CBRS) スペクトルを使用している場合は、RAN パートナーと協力してエンタープライズ サイトに Spectrum Access System (SAS) ドメイン プロキシをデプロイし、RAN から、ブロードキャストが承認されていることを継続的に確認できるようにする必要がある可能性があります。

最大転送単位 (MTU)

最大転送単位 (MTU) は IP リンクのプロパティであり、リンクの両端にあるインターフェイスで構成されます。 パケットがインターフェイスの構成済み MTU を超えると、送信前に IPv4 断片化を介して小さなパケットに分割され、宛先で再構成されます。 ただし、インターフェイスの構成済み MTU が、リンクのサポートされている MTU よりも大きい場合は、パケットが正しく転送されません。

IPv4 断片化によって引き起こされる転送の問題を回避するために、4G または 5G パケット コアから UE に対して、どの MTU を使用すべきか指示されます。 ただし、パケット コアによって通知される MTU が UE で常に尊重されるとは限りません。

UE からの IP パケットは RAN からトンネリングされ、カプセル化によるオーバーヘッドが加わります。 このため、UE の MTU 値は、転送の問題を回避するために、RAN とパケット コアの間で使用される MTU 値よりも小さくする必要があります。

通常、RAN は事前に 1500 MTU で構成されています。 パケット コアの既定の UE MTU は、カプセル化のオーバーヘッドを考慮し、1440 バイトです。 これらの値によって RAN 相互運用性が最大化されますが、特定の UE で既定の MTU が監視されず、IPv4 断片化が必要となりネットワークによって破棄される可能性のある大きなパケットが生成されるリスクがあります。 この問題の影響を受ける場合は、1560 以上の MTU を使用するように RAN を構成して、カプセル化のための十分なオーバーヘッドを許容し、標準の 1500 MTU を使用して UE での断片化を回避することを強くお勧めします。

パケット コアによって通知される UE MTU を変更することもできます。 MTU は、UE でサポートされている範囲内の値に設定し、RAN によって通知される MTU より 60 バイト少なく設定することをお勧めします。 以下の点に注意してください。

- データ ネットワーク (N6) は、UE MTU と一致するように自動的に更新されます。

- アクセス ネットワーク (N3) は、UE MTU に 60 を加えた値と一致するように自動的に更新されます。

- 1280 から 1930 バイトまでの値を構成できます。

パケット コアによって通知される UE MTU を変更するには、「パケット コア インスタンスを変更する」を参照してください。

信号受信可能範囲

UE は、サイトの任意の場所から RAN と通信できる必要があります。 つまり、サイト内を移動する UE (たとえば、屋内と屋外の間) をサポートするために、障害や機器を考慮することを含めて、信号が環境内で効果的に伝達する必要があります。

受信可能範囲が適切であることを確認するには、RAN パートナーおよび企業と共にサイト調査を実行する必要があります。 異なる環境での RAN ユニットの機能と制限 (1 つのユニットでサポートできる接続 UE の数など) を理解していることを確認してください。 UE がサイトを動き回る場合は、RAN が X2 (4G) または Xn (5G) ハンドオーバーをサポートしていることも確認する必要があります。これにより、UE が 2 つの RAN ユニットによって提供される受信可能範囲の間でシームレスに移行できるからです。 RAN で X2 (4G) または Xn (5G) がサポートされない場合、RAN では UE モビリティ用に S1 (4G) と N2 (5G) がサポートされる必要があります。 UE でこれらのハンドオーバー手法を使用して、プライベート エンタープライズ ネットワークと通信事業者から提供されるパブリック セルラー ネットワークとの間をローミングできないことに注意してください。

SIM

すべての UE で、サブスクライバー ID モジュール (SIM) 内にエンコードされている ID がネットワークに提示される必要があります。 SIM は、さまざまな物理フォーム ファクターと、ソフトウェアのみの形式 (eSIM) で使用できます。 SIM でエンコードされるデータは、RAN の構成と、Azure Private 5G Core 内のプロビジョニングされた ID データの構成と一致する必要があります。

UE と互換性があり、デプロイに使用する PLMN ID とキーを使ってプログラムされたファクターの SIM を取得します。 物理 SIM は、オープン マーケットで比較的低コストで広く入手できます。 eSIM を使用する場合は、セルラー ネットワークに接続する前に UE で自身を構成できるように、必要な eSIM 構成とプロビジョニング インフラストラクチャをデプロイする必要があります。 SIM パートナーから受け取るプロビジョニング データを使用して、Azure Private 5G Core で一致するエントリをプロビジョニングできます。 SIM データをセキュリティで保護する必要があるため、SIM のプロビジョニングに使用される暗号化キーは、一度設定すると読み取ることができません。そのため、Azure Private 5G Core でデータを再プロビジョニングする必要がある場合に備えて、それらを格納する方法を検討する必要があります。

オートメーションと統合

オートメーションやその他のプログラム手法を使用してエンタープライズ ネットワークを構築すると、時間を節約し、エラーを減らし、成果を向上させることができます。 これらの手法では、ネットワークの再構築が必要なサイト障害が発生した場合の復旧パスも提供されます。

"コードとしてのインフラストラクチャ" というプログラム手法をデプロイに採用することをお勧めします。 テンプレートまたは Azure REST API を使用して、プロジェクトの設計フェーズ中に収集した値を入力としてパラメーターを使用してデプロイを構築できます。 SIM データ、スイッチまたはルーターの構成、ネットワーク ポリシーなどのプロビジョニング情報をマシンが読み取り可能な形式で保存することで、障害が発生した場合は、最初に行ったのと同じ方法で構成を再適用できるようにする必要があります。 障害から復旧するもう 1 つのベスト プラクティスは、最初のユニットで障害が発生した場合に復旧時間を最小限に抑えるために、予備の Azure Stack Edge サーバーをデプロイすることです。その後、保存したテンプレートと入力を使用して、デプロイをすばやく再作成できます。 テンプレートを使用したネットワークのデプロイの詳細については、「クイックスタート: プライベート モバイル ネットワークとサイトをデプロイする - ARM テンプレート」を参照してください。

また、他の Azure 製品やサービスをプライベート エンタープライズ ネットワークと統合する方法も検討する必要があります。 これらの製品には、Microsoft Entra ID とロールベースのアクセス制御 (RBAC) が含まれます。テナント、サブスクリプション、リソースのアクセス許可が、お客様と企業の間に存在するビジネスモデル、および顧客システム管理に対する独自のアプローチとどのように一致するかについて検討する必要があります。 たとえば、Azure Blueprints を使用して、組織に最適なサブスクリプションとリソース グループ モデルを設定できます。