重要

Azure ロールの割り当てと Privileged Identity Management の統合は現在プレビュー段階です。

ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用される法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

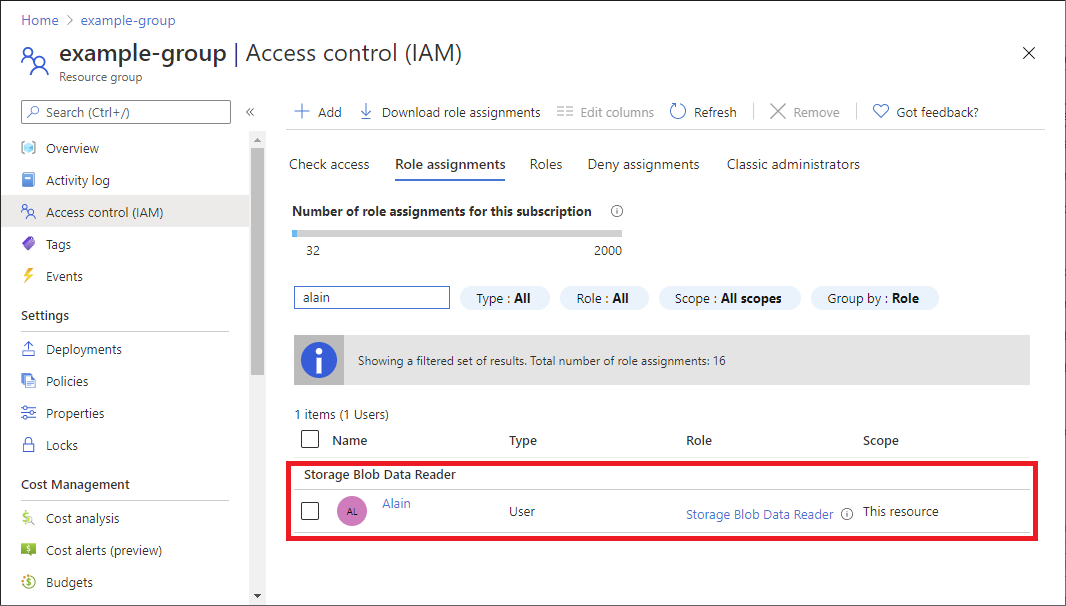

Microsoft Entra ID P2 または Azure Active Directory Identity Governance ライセンスをお持ちの場合、管理グループ、サブスクリプション、リソース グループのスコープに対して [割り当ての種類] タブが表示されます。 資格のある割り当てを使用して、ロールへの Just-In-Time アクセスを提供します。 この機能は段階的にデプロイされているため、テナントではまだ使用できない場合や、インターフェイスの外観が異なる場合があります。 詳細については、「Privileged Identity Management (PIM) との統合 (プレビュー)」をご覧ください。

PIM 機能を使用しない場合は、アクティブな割り当ての種類を選択し、永続的な割り当て期間オプションを選択します。 これらの設定により、プリンシパルがロール内で常にアクセス許可を持つロールの割り当てが作成されます。

![リソース グループの [概要] ページのスクリーンショット。](media/shared/rg-overview.png)

![リソース グループの [アクセス制御 (IAM)] ページのスクリーンショット。](media/shared/rg-access-control.png)

![[追加] > [ロールの割り当ての追加] メニューのスクリーンショット。](media/shared/add-role-assignment-menu.png)

![[ロールの割り当ての追加] ページで [ロール] タブが表示された状態のスクリーンショット。](media/shared/roles.png)

![[ロールの割り当ての追加] ページで [特権管理者ロール] タブが表示された状態のスクリーンショット。](media/shared/privileged-administrator-roles.png)

![[アクセス許可] タブが表示された [ロールの詳細の表示] ウィンドウのスクリーンショット。](media/role-assignments-portal/select-role-permissions.png)

![[ロールの割り当ての追加] ページで [メンバー] タブが表示された状態のスクリーンショット。](media/shared/members.png)

![[メンバーの選択] ウィンドウのスクリーンショット。](media/shared/select-members.png)

![[ロールの割り当ての追加] で [制約付き] オプションが表示された状態のスクリーンショット。](media/shared/condition-constrained.png)

![[ロールの割り当ての追加] ページで [条件の追加] タブが表示された状態のスクリーンショット。](media/shared/condition.png)

![割り当ての種類のオプションが表示された [ロールの割り当てを追加] のスクリーンショット。](media/shared/assignment-type-eligible.png)

![[Review + assign]\(確認と割り当て\) タブが表示された [ロールの割り当て] ページのスクリーンショット。](media/role-assignments-portal/review-assign.png)

![割り当ての種類のオプションが表示された [割り当ての編集] のスクリーンショット。](media/role-assignments-portal/assignment-type-edit.png)