パブリック エンドポイントを介した Azure SQL Managed Instance へのインデクサー接続

Azure AI Search のインデクサーは、パブリック エンドポイント経由で外部データ ソースに接続します。 SQL マネージド インスタンスへの接続に Azure SQL インデクサー を設定する場合は、この記事の手順に従って、パブリック エンドポイントが正しく設定されていることを確認します。

または、マネージド インスタンスがファイアウォールの内側にある場合は、代わりに共有プライベート リンクを作成します。

Note

Always Encrypted 列は現在、Azure AI Search インデクサーではサポートされていません。

パブリック エンドポイントを有効にする

この記事では、Azure AI Search でのインデクサー接続の手順について説明します。 より多くのバッググラウンドが必要な場合、代わりに「Azure SQL Managed Instance でパブリック エンドポイントを構成する」を参照してください。

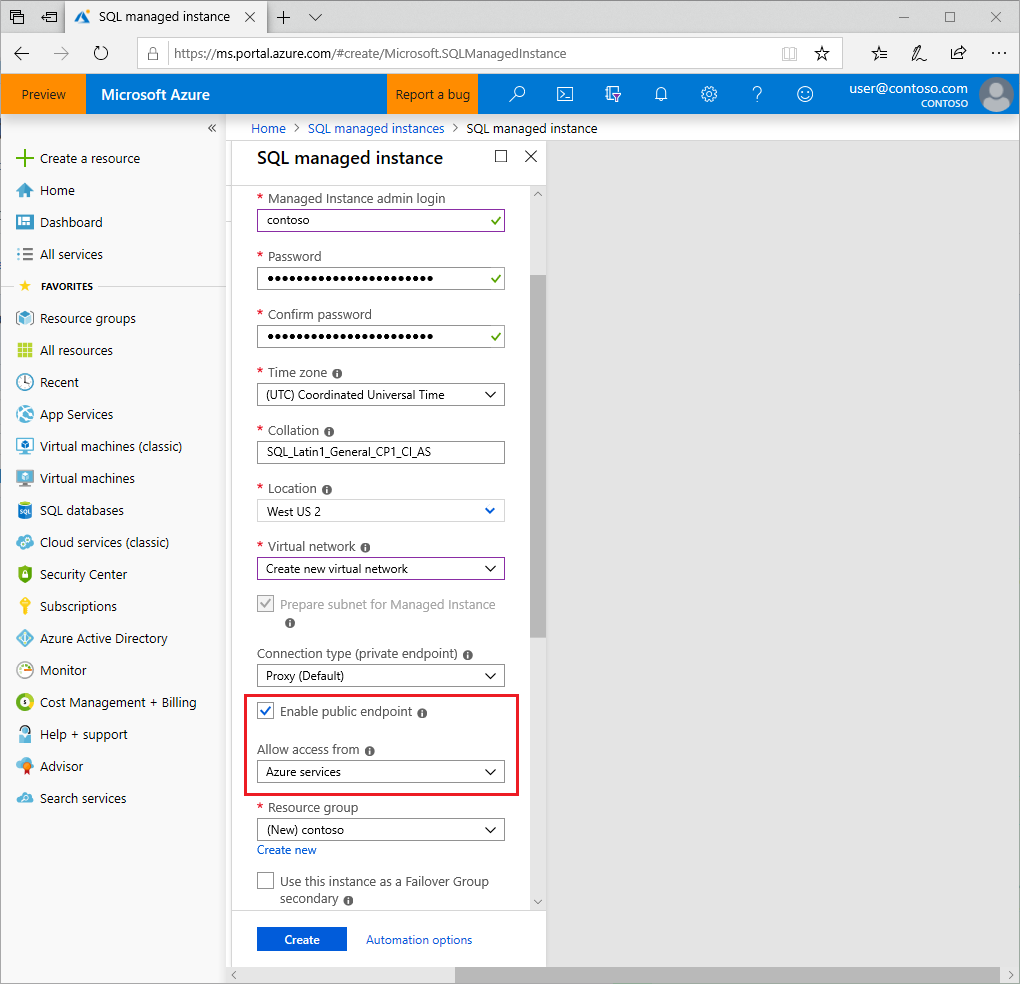

新しい SQL マネージド インスタンスで、[パブリック エンドポイントの有効化] オプションを選択した状態でリソースを作成します。

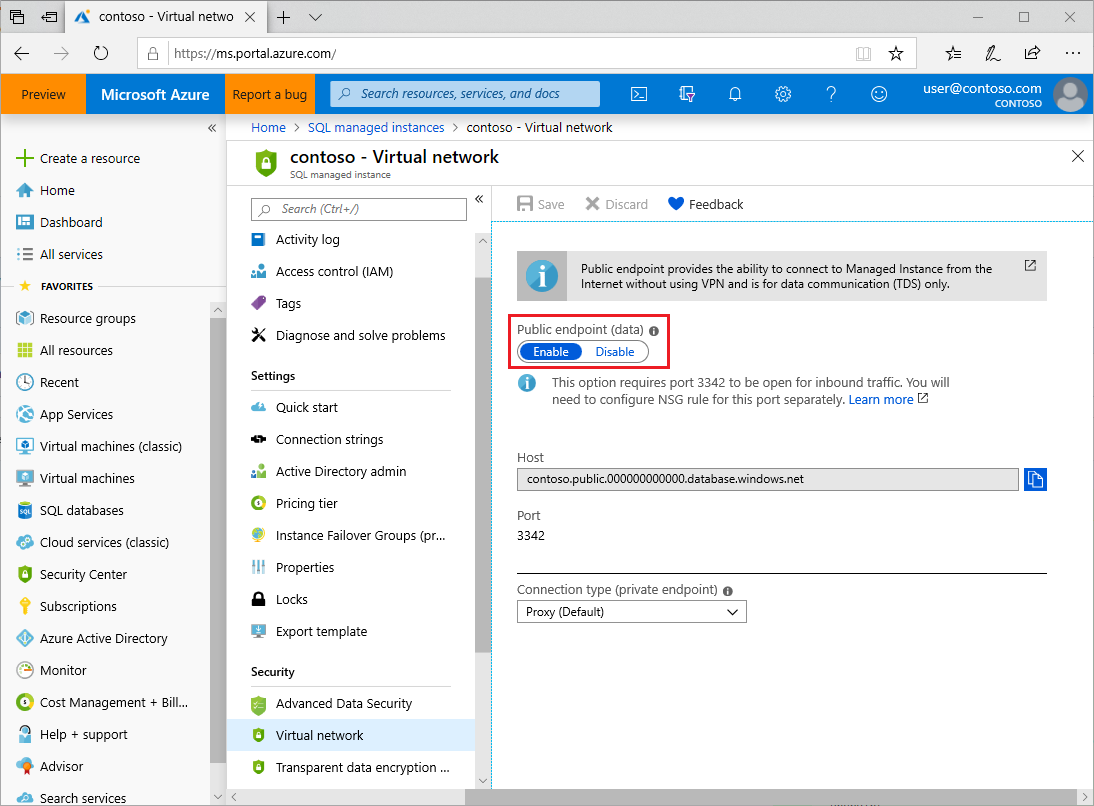

または、インスタンスが既に存在する場合は、[セキュリティ]>[仮想ネットワーク]>[パブリック エンドポイント]>[有効化] によって、既存の SQL マネージド インスタンスのパブリック エンドポイントを有効にできます。

NSG 規則を確認する

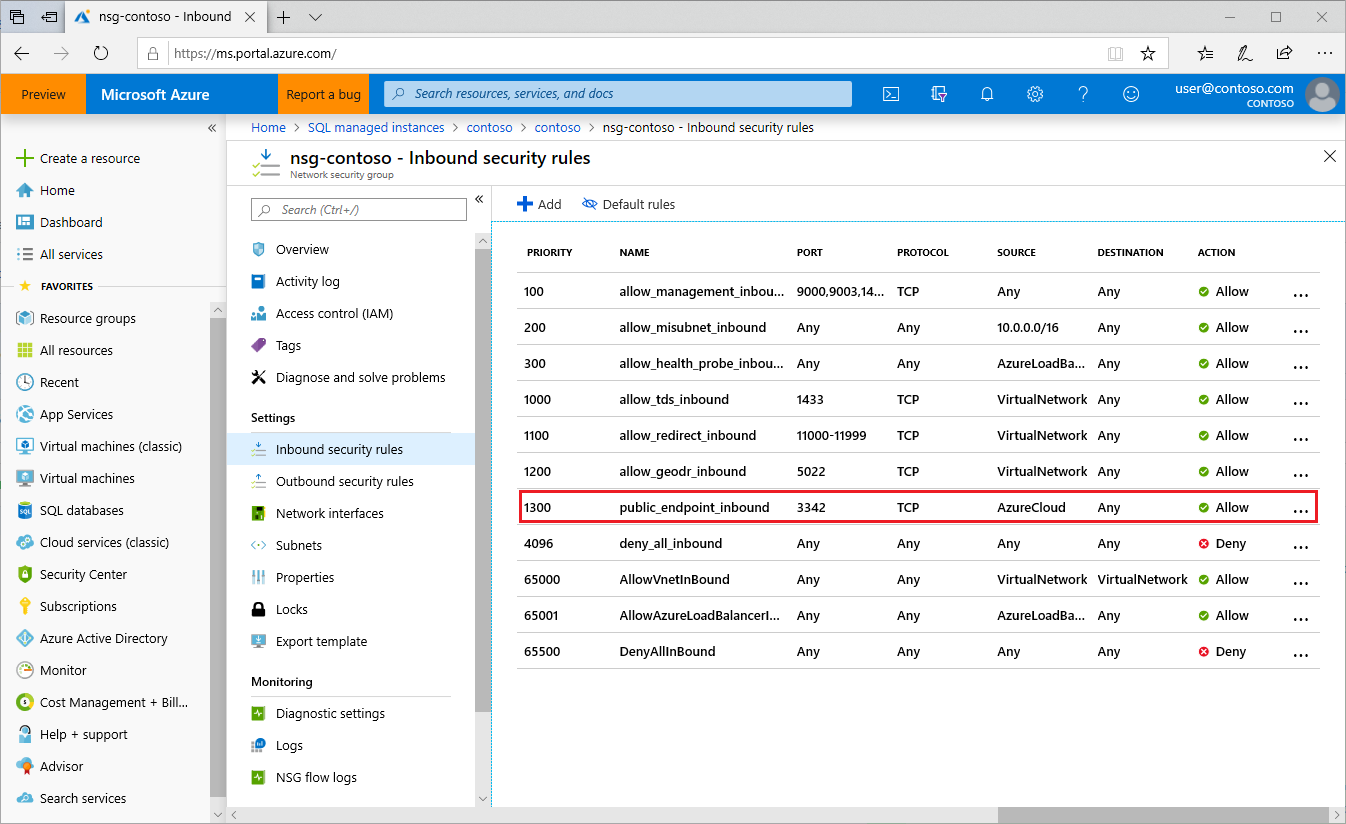

ネットワーク セキュリティ グループに、Azure サービスからの接続を許可する正しい受信セキュリティ規則が設定されていることを確認します。

エンドポイントへの受信アクセスを制限する

現在の規則 (public_endpoint_inbound) を次の 2 つの規則に置き換えることによって、パブリック エンドポイントへの受信アクセスを制限できます。

AzureCognitiveSearchサービス タグ ("SOURCE" =AzureCognitiveSearch、"NAME" =cognitive_search_inbound) からの受信アクセスを許可する検索サービスの IP アドレスからの受信アクセスを許可します。これは、完全修飾ドメイン名 (例:

<your-search-service-name>.search.windows.netなど) を ping することで取得できます。 ("SOURCE" =IP address、"NAME" =search_service_inbound)

各規則に対して、"PORT" = 3342、"PROTOCOL" = TCP、"DESTINATION" = Any、"ACTION" = Allow を設定します。

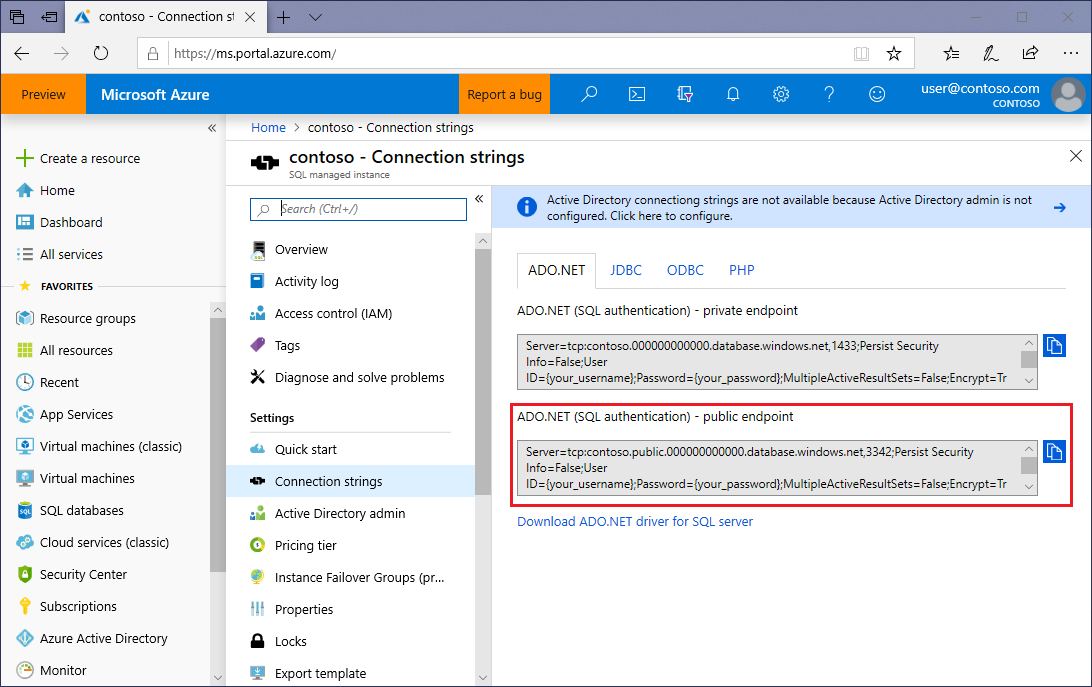

パブリック エンドポイントの接続文字列を取得する

検索インデクサーのデータ ソース接続内の使用する接続文字列をコピーします。 パブリック エンドポイントの接続文字列 (ポート 1433 ではなく、ポート 3342) をコピーしていることを確認します。

次のステップ

構成が終わり、Azure SQL インデクサーの設定に関する基本的な手順を使用して、SQL マネージド インスタンスをインデクサー データ ソースとして指定できるようになりました。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示