Azure で運用可能なセキュリティ

はじめに

概要

セキュリティはクラウドの最優先の課題であり、Azure セキュリティについての正確でタイムリーな情報を得ることがどれだけ重要かを、私たちは認識しています。 アプリケーションとサービスに Azure を使用する最大の理由の 1 つは、さまざまなセキュリティ ツールや機能を活用できることです。 これらのツールや機能により、Azure プラットフォーム上にセキュリティで保護されたソリューションを作成できるようになります。 Windows Azure では、透過的な説明責任を実現しつつ、顧客データの機密性、整合性、および可用性を提供する必要があります。

Microsoft Azure に実装されている多数のセキュリティ コントロールについて、お客様側と Microsoft 側の運用上の観点からご理解いただくために、このホワイト ペーパー「Azure で運用可能なセキュリティ」では、Windows Azure で使用できる運用上のセキュリティについて総合的に説明します。

Azure プラットフォーム

Azure は、オペレーティング システム、プログラミング言語、フレームワーク、ツール、データベース、デバイスにおいて幅広い選択肢をサポートするパブリック クラウド サービス プラットフォームです。 Docker を統合した Linux コンテナーの実行、JavaScript、Python、.NET、PHP、Java、Node.js によるアプリの構築、iOS、Android、Windows の各デバイスに対応したバックエンドの構築を行えます。 Azure パブリック クラウド サービスでは、何百万人もの開発者や IT プロフェッショナルから現在信頼が寄せられているのと同じテクノロジがサポートされています。

IT 資産を構築し、パブリック クラウド サービス プロバイダーに移行したとしましょう。このとき、移行したアプリケーションやデータをどこまで保護できるかは、採用したプロバイダーがクラウド ベースの資産のセキュリティ管理のためにどのようなサービスと体制を用意しているかに応じて変わってきます。

Azure のインフラストラクチャでは、数百万の顧客を同時にホストできるように施設からアプリケーションまでが設計されており、ビジネスのセキュリティ要件を満たす信頼性の高い基盤となっています。 また、Azure には構成可能な幅広いセキュリティ オプションと制御機能が用意されており、組織によるデプロイの独自の要件を満たすようにセキュリティをカスタマイズできます。 このドキュメントでは、Azure のセキュリティ機能を使用して、これらの要件をどのように満たすことができるかをわかりやすく説明します。

概要

Azure で運用可能なセキュリティとは、ユーザーのデータ、アプリケーション、および Microsoft Azure にあるその他の資産を保護するために使用できる、サービス、コントロール、機能を指します。 Azure で運用可能なセキュリティは、Microsoft セキュリティ開発ライフサイクル (SDL)、Microsoft セキュリティ レスポンス センター プログラム、およびサイバー セキュリティの脅威状況に対する深い認識など、Microsoft に固有のさまざまな機能の使用経験から得られた知識が組み込まれたフレームワーク上に構築されています。

このホワイト ペーパーでは、Microsoft Azure クラウド プラットフォーム内での Azure で運用可能なセキュリティに対する Microsoft の取り組みと、次のサービスについて説明します。

Microsoft Azure Monitor ログ

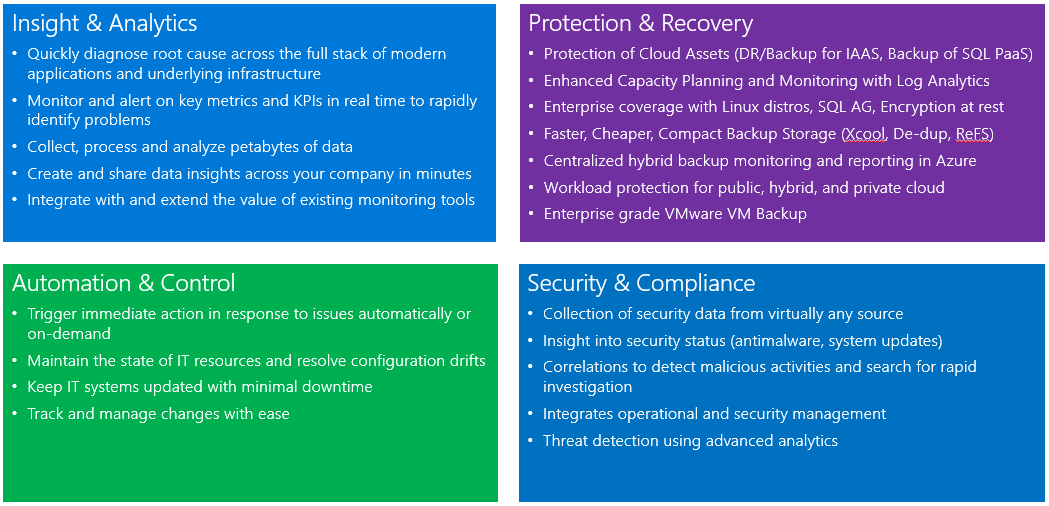

Microsoft Azure Monitor ログは、ハイブリッド クラウド向けの IT 管理ソリューションです。 Azure Monitor ログは単独で使用されるか、System Center の既存のデプロイを拡張するために使用され、ご自分のインフラストラクチャをクラウドベースで管理するための柔軟性と制御を最大限に実現します。

Azure Monitor ログを使用すれば、オンプレミス型、Azure、AWS、Windows Server、Linux、VMware、OpenStack など、あらゆるクラウドのインスタンスを競合ソリューションよりも低コストで管理できます。 クラウド中心に構築された Azure Monitor ログは、新しいビジネス課題に対応し、新しいワークロード、アプリケーション、およびクラウド環境にも対応する最も高速でコスト効率の良い新たな企業の管理方法を提供します。

Azure Monitor サービス

Azure Monitor ログのコア機能は、Azure で実行される一連のサービスによって提供されます。 サービスごとに固有の管理機能があり、サービスを組み合わせてさまざまな管理シナリオを実現できます。

| サービス | 説明 |

|---|---|

| Azure Monitor ログ | 物理マシンや仮想マシンなど、さまざまなリソースの可用性とパフォーマンスを監視、分析します。 |

| Automation | 手動プロセスを自動化し、物理マシンと仮想マシンの構成を適用します。 |

| バックアップ | 重要なデータのバックアップと復元を行います。 |

| Site Recovery | 重要なアプリケーションの高可用性を実現します。 |

Azure Monitor ログ

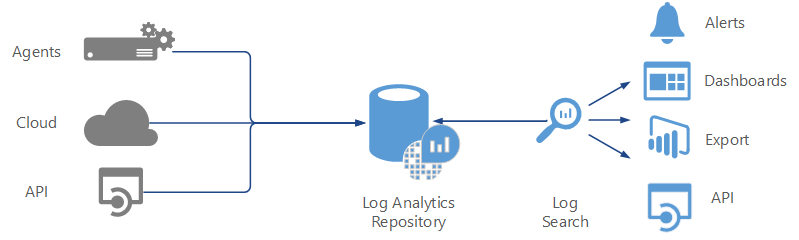

Azure Monitor ログは、管理対象リソースから中央リポジトリにデータを収集する監視サービスです。 このデータには、API 経由で提供されたイベント、パフォーマンス データ、カスタム データが含まれます。 一度収集されたデータは、アラート、分析、エクスポートに使用できます。

この方法を使用すると、さまざまなソースからのデータを統合できるため、Azure サービスから得たデータを既存のオンプレミス環境と組み合わせることが可能です。 さらに、データの収集とそのデータに対して実行される操作は明確に分離されているため、あらゆる種類のデータにすべての操作を実行できます。

Azure Monitor サービスは次の方法でクラウドベースのデータを安全に管理しています。

- データの分離

- データの保持

- 物理的なセキュリティ

- インシデント管理

- コンプライアンス

- セキュリティ基準認定

Azure Backup

Azure Monitor スイートの製品およびサービスの一部である Azure Backup は、データのバックアップと復元サービスを提供します。 アプリケーション データを保護し、長年にわたってデータを保管できます。設備投資は不要で、運用コストも最小限で済みます。 SQL Server や SharePoint などのアプリケーション ワークロードだけでなく、Windows の物理サーバーや仮想サーバーのデータもバックアップできます。 また、System Center Data Protection Manager (DPM) で Azure Backup を使用することで、保護データを Azure にレプリケートし、冗長性と長期保存を実現しています。

Azure Backup で保護されるデータは、特定の地域リージョンにあるバックアップ コンテナーに格納されます。 データは同じリージョン内でレプリケートされます。コンテナーのタイプによっては、回復性を高めるために別のリージョンにレプリケートされることもあります。

管理ソリューション

Azure Monitor は、オンプレミスのインフラストラクチャやクラウド インフラストラクチャの管理および保護に役立つ、Microsoft のクラウド ベースの IT 管理ソリューションです。

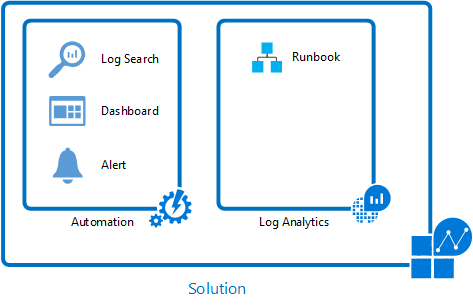

管理ソリューションは、1 つ以上の Azure Monitor サービスを使用する特定の管理シナリオが実装された、事前にパッケージ化された一連のロジックです。 さまざまなソリューションが Microsoft とパートナーによって提供されており、Azure サブスクリプションに簡単に追加して、Azure Monitor への投資の価値を高めることができます。 パートナーは、アプリケーションとサービスをサポートする独自のソリューションを作成し、Azure Marketplace またはクイック スタート テンプレートを使用してユーザーに提供できます。

複数のサービスを使用して追加の機能を提供するソリューションの良い例は、更新管理ソリューションです。 このソリューションでは、Windows と Linux 用の Azure Monitor ログ エージェントを使用して、各エージェントから必要な更新プログラムの情報を収集します。 このデータは、付属のダッシュボードを使ってデータを分析できる Azure Monitor ログ リポジトリに書き込まれます。

必要な更新プログラムをインストールするために、デプロイ作成時に Azure Automation の Runbook が使用されます。 このプロセスはすべてポータルで管理するため、根底にある詳細について配慮する必要はありません。

Microsoft Defender for Cloud

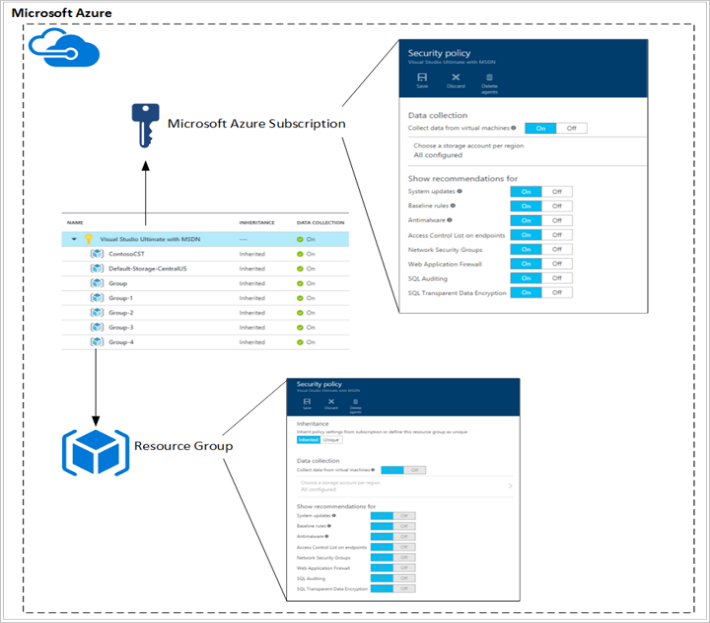

Microsoft Defender for Cloud は、Azure リソースを保護するのに役立ちます。 Azure サブスクリプション間のセキュリティ監視とポリシー管理を総合的に提供します。 サービス内では、Azure サブスクリプションに対してだけでなくリソース グループに対してもポリシーを定義できるので、より細かい定義が行えます。

セキュリティ ポリシーと推奨事項

セキュリティ ポリシーは、指定されたサブスクリプションまたはリソース グループ内のリソースに推奨されるコントロールのセットを定義します。

Defender for Cloud では、セキュリティに関する会社の要件、アプリケーションの種類、データの機密度に合わせてポリシーを定義できます。

右側の図に示すように、サブスクリプション レベルで有効になっているポリシーは、サブスクリプション内のすべてのリソース グループに自動的に反映されます。

データ コレクション

Defender for Cloud では、仮想マシン (VM) のセキュリティ状態へのアクセス、セキュリティ推奨事項の提供、脅威についての警告を行うために、その仮想マシンからデータを収集します。 最初に Defender for Cloud にアクセスするときは、サブスクリプション内のすべての VM に対してデータ収集が有効になっています。 データ収集は有効にしておくことをお勧めしますが、Defender for Cloud のポリシーでデータ収集をオフにして、オプトアウトすることもできます。

データ ソース

Microsoft Defender for Cloud では、次のソースからのデータを分析して、セキュリティの状態の可視化、脆弱性の特定、軽減策の提案、アクティブな脅威の検出を行います。

Azure サービス: デプロイされた Azure サービスの構成についての情報を、サービスのリソース プロバイダーと通信して使用します。

ネットワーク トラフィック: 送信元/送信先 IP/ポート、パケット サイズ、ネットワーク プロトコルなど、Microsoft のインフラストラクチャからサンプリングされたネットワーク トラフィック メタデータを使用します。

パートナー ソリューション: ファイアウォールやマルウェア対策ソリューションなど、統合されたパートナー ソリューションからのセキュリティの警告を使用します。

仮想マシン: 仮想マシンからの構成情報とセキュリティ イベントについての情報 (Windows のイベントおよび監査ログ、IIS ログ、syslog メッセージ、クラッシュ ダンプ ファイルなど) を使用します。

データ保護

Microsoft Defender for Cloud では、脅威の防止、検出、脅威への対応を支援するために、構成情報、メタデータ、イベント ログ、クラッシュ ダンプ ファイルなど、セキュリティ関連のデータを収集および処理します。 Microsoft ではコーディングからサービスの運用まで、厳密なコンプライアンスとセキュリティのガイドラインに準拠しています。

データの分離: データはサービス全体を通じて、各コンポーネントに論理的に分割されて保存されます。 すべてのデータは組織ごとにタグ付けされます。 このタグ付けはデータのライフ サイクルにおいて継続され、サービスの各層で強制されます。

データ アクセス: セキュリティに関する推奨事項を提供したり、潜在的なセキュリティの脅威を調査したりするために、Azure サービスによって収集または分析された情報 (クラッシュ ダンプ ファイル、プロセス作成イベント、VM ディスク スナップショット、アーティファクトなど) に Microsoft の担当者がアクセスする場合があります。これらの情報には、仮想マシンにある顧客データまたは個人データが意図せずに含まれる場合があります。 Microsoft は、Microsoft オンライン サービスの使用条件とプライバシーに関する声明を遵守しています。これらの文書には、Microsoft が宣伝や他の商業上の目的のために顧客データを使用したり、そのデータから情報を取り出したりしないと記載されています。

データの使用: Microsoft は、防止と検出の機能を強化するために、複数のテナントにわたって見られるパターンおよび脅威インテリジェンスを使用します。その際に、プライバシーに関する声明で説明されている誓約に従います。

データの場所

Microsoft Defender for Cloud は、クラッシュ ダンプ ファイルの一時的なコピーを収集し、悪用の試行と成功した侵害の証拠がないか分析します。 Microsoft Defender for Cloud は、この分析をワークスペースと同じ geo 内で行い、分析が完了すると、一時的なコピーを削除します。 マシン アーティファクトは、VM と同じリージョンに一元的に格納されます。

ストレージ アカウント: ストレージ アカウントは、仮想マシンが実行されているリージョンごとに指定されます。 そうすることで、データの収集元となる仮想マシンと同じリージョンにデータを格納することができます。

Microsoft Defender for Cloud ストレージ: パートナーの警告、推奨事項、セキュリティの正常性状態を含むセキュリティ警告に関する情報は、現在米国内に一元的に保存されます。 この情報には、仮想マシンから収集された関連の構成情報やセキュリティ イベントが含まれる場合があります。これらは、セキュリティ警告、推奨事項、またはセキュリティの正常性状態をユーザーに提供するために必要な情報です。

Azure Monitor

Azure Monitor ログのセキュリティと監査ソリューションによって、IT 管理者はすべてのリソースを能動的に監視できるようになるため、セキュリティ インシデントの影響を最小限に抑えることができます。 Azure Monitor ログ Security and Audit には、リソースを監視するために利用できるセキュリティ ドメインがあります。 セキュリティ ドメインによって各オプションへの速やかなアクセスが可能になるほか、セキュリティを監視するうえで、次に示すドメインの監視対象がさらに詳細になります。

- [Malware Assessment] (マルウェアの評価)

- [Update Assessment] \(更新の評価)

- ID とアクセス

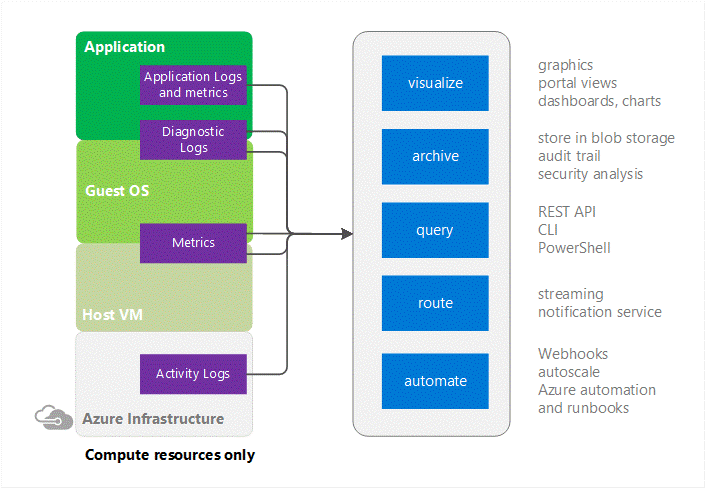

Azure Monitor では、特定の種類のリソースについての詳しい情報を提供しています。 Azure インフラストラクチャ (アクティビティ ログ) と個々の Azure リソース (診断ログ) から得られたデータの視覚化、クエリ、ルーティング、アラート、自動スケール、自動化を実行します。

クラウド アプリケーションは、動的なパーツを多数使った複雑な構成になっています。 監視では、アプリケーションを正常な状態で稼働させ続けるためのデータを取得できます。 また、潜在的な問題を防止したり、発生した問題をトラブルシューティングするのにも役立ちます。

さらに、監視データを使用して、アプリケーションに関する深い洞察を得ることもできます。 そのような知識は、アプリケーションのパフォーマンスや保守容易性を向上させたり、手作業での介入が必要な操作を自動化したりするうえで役立ちます。

[Azure Activity Log (Azure アクティビティ ログ)]

サブスクリプションのリソースに対して実行された操作を調査できるログです。 アクティビティ ログではサブスクリプションのコントロール プレーン イベントが報告されるため、以前は "監査ログ" または "操作ログ" と呼ばれていました。

![[Azure Activity Log (Azure アクティビティ ログ)]](media/operational-security/azure-operational-security-fig7.png)

アクティビティ ログを使用すると、サブスクリプションのリソースに対して発生する書き込み操作 (PUT、POST、DELETE) すべてについて、"いつ誰が何を" 行ったのかを確認できます。 さらに、操作の状態など、重要性の大きなプロパティを確認することもできます。 アクティビティ ログには、読み取り (GET) 操作や、クラシック モデルを使用するリソースに対する操作は含まれていません。

Azure 診断ログ

Azure 診断ログは、リソースによって出力され、そのリソースの操作に関する豊富なデータを提供します。 これらのログの内容は、リソースの種類によって異なります。

たとえば、Windows イベント システム ログは、VM、BLOB、テーブルの診断ログのカテゴリの 1 つであり、キューのログは、ストレージ アカウントの診断ログのカテゴリです。

診断ログは、アクティビティ ログ (以前は監査ログまたは操作ログと呼ばれていたもの) とは異なります。 アクティビティ ログでは、サブスクリプションのリソースに対して実行された操作を調査できます。 診断ログでは、リソース自体が実行した操作を調査できます。

メトリック

Azure Monitor では、テレメトリを使用して、Azure のワークロードのパフォーマンスと正常性を視覚的に確認できます。 Azure テレメトリ データの種類の中でも最も重要なのは、Azure リソースのほとんどから出力されるメトリックであり、これはパフォーマンス カウンターとも呼ばれます。 Azure Monitor では、このメトリックを複数の方法で構成して使用することで、監視やトラブルシューティングを実行できます。 テレメトリの重要なソースであるメトリックを使用すると、次の作業を行うことができます。

パフォーマンスを追跡する: VM、Web サイト、ロジック アプリなどのリソースのメトリックをポータルのグラフにプロットし、そのグラフをダッシュボードに固定することで、リソースのパフォーマンスを追跡できます。

問題の通知を受け取る: メトリックが特定のしきい値を超えたときに、リソースのパフォーマンスに影響する場合はその旨が通知されます。

自動化されたアクションを構成する: メトリックが特定のしきい値を超えたときに、リソースを自動スケールしたり、Runbook を起動したりします。

高度な分析を実行する: リソースのパフォーマンスや使用傾向も報告することもできます。

アーカイブする: コンプライアンスまたは監査の目的で、リソースのパフォーマンスや正常性の履歴をアーカイブします。

Azure Diagnostics

デプロイされたアプリケーションで診断データを収集できるようにする Azure 内の機能です。 さまざまなソースで診断拡張機能を使用することができます。 現時点でのサポート対象は、Azure クラウド サービスの Web ロールおよび Worker ロール、Microsoft Windows を実行している Azure Virtual Machines、および Service Fabric となっています。 その他の Azure サービスには、独自の独立した診断があります。

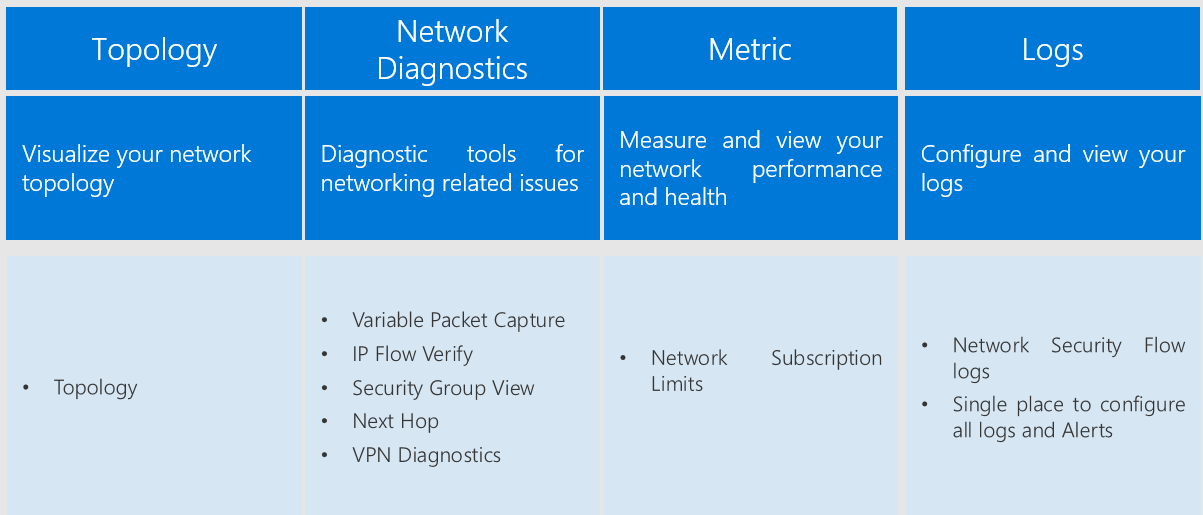

Azure Network Watcher

ネットワークの脆弱性を検出し、IT セキュリティおよび規制ガバナンス モデルへのコンプライアンスを確保するためには、ネットワーク セキュリティの監査が不可欠です。 セキュリティ グループ ビューでは、構成したネットワーク セキュリティ グループとセキュリティ ルール、および有効なセキュリティ ルールを取得できます。 適用済みのルール一覧に基づいて、開いているポートを特定し、ネットワークの脆弱性を評価できます。

Network Watcher は地域サービスであり、ネットワーク レベルで Azure 内と Azure 間の状態を監視して診断できます。 Network Watcher に搭載されているネットワークの診断および監視ツールを使用して、Azure 内のネットワークを把握および診断し、洞察を得ることができます。 このサービスには、パケット キャプチャ、次のホップ、IP フロー検証、セキュリティ グループ ビュー、NSG フロー ログなどが搭載されています。 シナリオ レベルの監視では、個別のネットワーク リソースの監視とは対照的に、ネットワーク リソースを隅から隅まで確認できます。

現在、Network Watcher が備える機能は次のとおりです。

監査ログ - ネットワークの構成の一環として実行された操作が記録されます。 これらのログは、Azure Portal で確認することも、Power BI などの Microsoft ツールやサードパーティ ツールを使用して取得することもできます。 監査ログは、ポータル、PowerShell、CLI、REST API で利用できます。 監査ログの詳細については、Resource Manager の監査操作に関するページを参照してください。 監査ログは、すべてのネットワーク リソースに対して実行された操作について用意されています。

IP フロー検証 - フロー情報の 5 タプル パケット パラメーター (宛先 IP、送信元 IP、宛先ポート、送信元ポート、プロトコル) に基づいてパケットが許可されたか拒否されたかを確認します。 パケットがネットワーク セキュリティ グループにより拒否された場合、そのパケットを拒否した規則とネットワーク セキュリティ グループが返されます。

次のホップ - Azure Network Fabric におけるルーティング対象パケットの次のホップを特定します。これにより、誤って構成されたユーザー定義のルーティングがあるかどうかを診断できます。

セキュリティ グループ ビュー - VM に適用されている有効な適用セキュリティ規則を確認できます。

NSG フロー ログ - ネットワーク セキュリティ グループのフロー ログにより、そのグループのセキュリティ規則で許可または拒否されるトラフィックに関係するログを記録できます。 フローは 5 タプル情報 (送信元 IP、宛先 IP送信元ポート、宛先ポート、プロトコル) で定義されます。

Azure Storage Analytics

Storage Analytics では、ストレージ サービスへの要求に関して集計されたトランザクション統計情報と容量データを含むメトリックを格納できます。 トランザクションは、API 操作レベルとストレージ サービス レベルの両方でレポートされます。容量は、ストレージ サービス レベルでレポートされます。 メトリック データは、ストレージ サービスの使用状況の分析、ストレージ サービスに対する要求に関する問題の診断、サービスを使用するアプリケーションのパフォーマンスの向上に利用できます。

Azure Storage Analytics では、ログが記録され、ストレージ アカウントのメトリック データを得ることができます。 このデータを使用して、要求のトレース、使用傾向の分析、ストレージ アカウントの問題の診断を行うことができます。 Storage Analytics Logging は、BLOB、Queue、Table の各サービスで使用できます。 Storage Analytics は、ストレージ サービスに対する要求の成功と失敗についての詳細な情報をログに記録します。

この情報を使って個々の要求を監視したり、ストレージ サービスに関する問題を診断したりできます。 要求は、ベスト エフォートでログに記録されます。 ログ エントリが作成されるのは、サービス エンドポイントに対して行われた要求がある場合に限られます。 たとえば、ストレージ アカウントの BLOB エンドポイントにはアクティビティが存在するが、Table エンドポイントや Queue エンドポイントには存在しない場合、Blob service に関連したログだけが作成されます。

Storage Analytics を使用するには、監視するサービスごとに Storage Analytics を個別に有効にする必要があります。 Storage Analytics は Azure Portal で有効にできます。詳細については、「Azure Portal でのストレージ アカウントの監視」を参照してください。 また、プログラムから REST API またはクライアント ライブラリを使用して有効にすることもできます。 サービスごとに Storage Analytics を個別に有効にするには、Set Service Properties 操作を使用します。

集計データは、既知の BLOB (ログの場合) と既知のテーブル (メトリックの場合) に格納されます。集計データには、Blob service と Table service の API を使用してアクセスできます。

ストレージ アカウントの合計の制限とは別に、Storage Analytics には、格納されたデータの量に関して 20 TB (テラバイト) の制限があります。 すべてのログは、Storage Analytics をストレージ アカウントに対して有効にしたときに自動的に作成される $logs という名前のコンテナー内のブロック BLOB に格納されます。

Storage Analytics によって実行される次の操作には料金が発生します。

- ログの BLOB の作成要求

- メトリックのテーブル エンティティの作成要求

Note

課金ポリシーとデータ保持ポリシーの詳細については、「Storage Analytics and Billing (Storage Analytics と課金)」を参照してください。 パフォーマンスを最適化するには、仮想マシンに接続する使用率が高いディスク数を制限して、スロットルを回避するようにします。 すべてのディスクの使用率が同時に高くならなければ、ストレージ アカウントは多数のディスクをサポートできます。

Note

ストレージ アカウントの制限について詳しくは、「Standard Storage アカウントのスケーラビリティ ターゲット」をご覧ください。

次のタイプの認証済み要求と匿名要求が記録されます。

| 認証済み | Anonymous |

|---|---|

| 成功した要求 | 成功した要求 |

| 失敗した要求 (タイムアウト、スロットル、ネットワーク、承認などに関する各種エラー) | Shared Access Signature (SAS) を使用した要求 (失敗した要求と成功した要求を含む) |

| Shared Access Signature (SAS) を使用した要求 (失敗した要求と成功した要求を含む) | クライアントとサーバーの両方のタイムアウト エラー |

| データの分析要求 | エラー コード 304 (変更されていません) で失敗した GET 要求 |

| Storage Analytics そのものによる要求 (ログの作成/削除など) は記録されません。 ログに記録されるデータの一覧については、「Storage Analytics によって記録される操作およびステータス メッセージ」および「Storage Analytics のログの形式」をご覧ください。 | その他の失敗した匿名要求は一切記録されません。 ログに記録されるデータの全一覧については、「Storage Analytics によって記録される操作やステータス メッセージ」および「Storage Analytics のログの形式」を参照してください。 |

Microsoft Entra ID

また、Microsoft Entra ID には、多要素認証、デバイスの登録、セルフサービスのパスワード管理、セルフサービスのグループ管理、特権を持つアカウントの管理、ロールベースのアクセス制御、アプリケーション使用状況の監視、機能豊富な監査、セキュリティの監視とアラートなど、一連の ID 管理機能が用意されています。

Microsoft Entra の多要素認証と条件付きアクセスにより、アプリケーションのセキュリティを強化できます。

セキュリティのレポート作成と監視機能により、アプリケーションの使用状況を監視し、高度な脅威からビジネスを保護します。

Microsoft Entra ID には、ディレクトリに関するセキュリティ レポート、アクティビティ レポート、監査レポート機能が含まれています。 Microsoft Entra 監査レポートは、Microsoft Entra ID 内に発生した特権アクションを識別する際に役立ちます。 特権アクションとしては、昇格の変更 (例: ロールの作成、パスワードのリセット)、ポリシー構成の変更 (例: パスワード ポリシー)、ディレクトリ構成の変更 (例: ドメインのフェデレーション設定の変更) などがあります。

レポートでは、イベント名、アクションを実行したアクター、変更によって影響を受けた対象リソース、日時 (UTC) に関する監査レコードが提供されます。 監査ログの表示に関するページに説明されているとおり、お客様は、Azure portal を使用して Microsoft Entra ID に関する監査イベントのリストを取得できます。 含まれているレポートの一覧を次に示します。

| セキュリティ レポート | アクティビティ レポート | 監査レポート |

|---|---|---|

| 不明なソースからのサインイン | アプリケーションの使用状況: 概要 | ディレクトリ監査レポート |

| 複数のエラー後のサインイン | アプリケーションの使用状況: 詳細 | |

| 複数の地域からのサインイン | アプリケーション ダッシュボード | |

| 不審なアクティビティのある IP アドレスからのサインイン | アカウント プロビジョニング エラー | |

| 不規則なサインイン アクティビティ | 個々のユーザー デバイス | |

| 感染している可能性があるデバイスからのサインイン | 個々のユーザー アクティビティ | |

| 異常なサインイン アクティビティがあるユーザー | グループのアクティビティ レポート | |

| パスワード リセット登録アクティビティ レポート | ||

| パスワード リセット アクティビティ |

これらのレポートのデータは、SIEM システム、監査、ビジネス インテリジェンス ツールなどのアプリケーションに役立ちます。 Microsoft Entra ID Reporting API は、プログラムからのデータ アクセスを可能にする一連の REST ベースの API です。 これらの API は、さまざまなプログラミング言語とツールから呼び出すことができます。

Microsoft Entra の監査レポート内のイベントは、180 日間保持されます。

Note

レポートの保持の詳細については、Microsoft Entra レポートの保持ポリシーに関するページを参照してください。

監査イベントを長期間保存する場合は、Reporting API を使用して監査イベントを定期的に別のデータ ストアにプルできます。

まとめ

この記事は、組織の IT インフラストラクチャの管理に役立つソフトウェアやサービスを提供しながら、お客様のプライバシーとデータを保護する方法についてまとめています。 Microsoft は、他者にデータを委託する場合、信頼には厳格なセキュリティが必要であることを把握しております。 Microsoft ではコーディングからサービスの運用まで、厳密なコンプライアンスとセキュリティのガイドラインに準拠しています。 Microsoft においてデータの保護は最優先事項になります。

この記事では、以下の内容について説明しています。

Azure Monitor スイートでのデータの収集、処理、および保護方法。

複数のデータ ソース間での迅速なイベント分析。 セキュリティ上のリスクを特定し、脅威と攻撃の範囲および影響を把握してセキュリティ違反による損害を軽減します。

悪意のある発信 IP トラフィックおよび脅威の種類を視覚化することによる、攻撃パターンの特定。 プラットフォームにかかわらず、お使いの環境全体でのセキュリティ対策について把握します。

セキュリティまたはコンプライアンスの監査に必要なすべてのログとイベント データの取得。 検索とエクスポートが可能な、完全なログとイベント データ セットによって、セキュリティ監査に必要な時間とリソースを削減できます。

- 資産を監視するための、次のようなセキュリティ関連のイベント、監査、および違反分析の収集。

- セキュリティ体制

- 注目すべき問題

- 脅威の概要

次の手順

Microsoft は、攻撃に強く、回復力のあるクラウド インフラストラクチャを確保することを考慮しながら、サービスとソフトウェアを設計しています。

Microsoft のセキュリティ データと分析を使用することにより、よりインテリジェントで効果的な脅威の検出を実行できます。

- Microsoft Defender for Cloud の計画および運用 組織のセキュリティ要件とクラウド管理モデルに応じて Defender for Cloud の利用を最適化できる、一連の手順とタスクについて説明します。