Azure でのランサムウェア対策

ランサムウェアと脅迫は、低コストで高い利益を得るビジネスとなっており、対象となる組織、国家や地域の安全、経済の安全、および公共の正常性と安全性に有害な影響を与えます。 PC をターゲットにした単純な構造の単一のランサムウェアが成長し、あらゆる種類の企業ネットワークとクラウド プラットフォームを狙ったさまざまな脅迫の手法が導入されています。

Microsoft では、Azure を使用しているお客様がランサムウェア攻撃から保護されるように、クラウドプラットフォームのセキュリティに多大な投資を行っており、Azure クラウド ワークロードを保護するために必要なセキュリティ制御を提供しています

Azure ネイティブのランサムウェア対策を活用し、この記事で推奨されているベスト プラクティスを実装することで、お客様の組織が Azure アセットに対するランサムウェア攻撃の防止、保護、検出に備える措置を講じることができます。

この記事では、主な Azure ネイティブ機能とランサムウェア攻撃に帯する防御について説明し、これらを積極的に使用して Azure クラウド上のアセットを保護する方法についてのガイダンスを示します。

増大する脅威

ランサムウェア攻撃は、今日の企業が直面している最も大きなセキュリティの課題の 1 つです。 ランサムウェア攻撃が成功すると、ビジネスのコア IT インフラストラクチャが機能停止状態になり、企業の物理的、経済的なセキュリティ、または安全性が悪影響を受ける可能性があります。 ランサムウェア攻撃は、あらゆる種類の企業を対象としています。 そのため、すべての企業が予防策を講じて対策を講じる必要があります。

最近の傾向として、攻撃の数は驚くほど増加しています。 2020 年は、企業に対するランサムウェア攻撃は落ち着いていましたが、2021 年は悪い予兆と共に始まりました。 5 月 7 日、コロニアル・パイプライン社に対する攻撃によって、ディーゼル、ガソリン、ジェット燃料のパイプライン輸送などのサービスが一時的に停止しました。 コロニアル・パイプライン社は、人口の密集する東部州に燃料を供給する重要な燃費ネットワークをシャットダウンしました。

これまで、サイバー攻撃は、特定の業界をターゲットとする高度な一連の行為と考えられてきました。このため、そこに含まれない業界は自分たちをサイバー犯罪の対象外と思い込み、サイバーセキュリティ脅威に関する背景情報を収集して対策を講じようとしてきませんでした。 ランサムウェアはこれまでの脅威の歴史における大きな転換点であり、サイバー攻撃がすべてのユーザーにとって現実のものであり、どこにでも存在する脅威となりました。 ファイルの暗号化や消失、および恐ろしいランサム ノート (身代金要求文書) は、多くの役員チームにとって最も重大な脅威となりました。

ランサムウェアの経済モデルは、ランサムウェア攻撃が単なるマルウェア インシデントであるという誤った認識を利用したものです。 実際のランサムウェアは、ネットワークを攻撃する敵対関係の人間による侵害です。

多くの組織にとって、ランサムウェアのインシデント後に最初から再構築するための費用は、要求された元の身代金よりもはるかに高くなります。 脅威の状況とランサムウェアの動作についてわからないこともあるため、身代金を支払うことは、業務に戻るためのビジネス上の意思決定のようにも考えられます。 ただし、実際の損害は、サイバー犯罪者が将来の犯罪活動のためにネットワークにバックドアを残したまま、公開または販売する目的でファイルを盗み出したときに発生することがよくあります。このようなリスクは、身代金が支払われるかどうかにかかわらず持続します。

ランサムウェアについて

ランサムウェアとは、コンピューターに感染し、感染したシステムまたは特定のファイルにユーザーのアクセスを制限して、身代金を要求するマルウェアの一種です。 ターゲットのシステムが侵害されると、通常はほとんどの操作がロックされ、画面上のアラートが表示されます。通常は、システムがロックされたか、すべてのファイルが暗号化されたことを示します。 次に、システムの制限またはファイルの暗号の解除と引き換えに、光学な身代金の支払いが要求されます。

通常、ランサムウェアは、組織の IT システムまたはインフラストラクチャの弱点や脆弱性を悪用することで目的を達成します。 この攻撃は、実行されたことが非常に明白であるため、企業が攻撃を受けたか、インシデントを宣言する必要があるかどうかを確認するための調査があまり行われません。 例外は、公表されることが好ましくない素材と引き換えに身代金を要求するスパムメールです。 この場合、特異性を持つ情報が電子メールに含まれていない限り、このような種類のインシデントはスパムとして扱う必要があります。

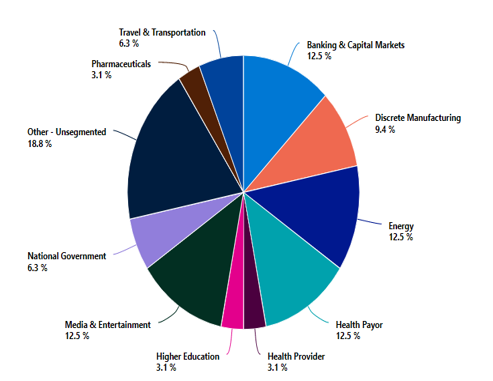

データを含んでいる IT システムを運用する企業や組織はすべて、攻撃を受ける可能性があります。 個人のユーザーもランサムウェア攻撃の対象となる可能性がありますが、ほとんどの攻撃の対象は企業です。 2021 年 5 月のコロニアル ランサムウェア攻撃はかなりの注目を集めましたが、Microsoft 検出対応チーム (DART) のランサムウェア エンゲージメント データは、エネルギー部門が金融、ヘルスケア、エンターテインメント部門と並んで最も狙われやすい部門の 1 つであることを示しています。 また、パンデミック中に病院やヘルスケア企業を攻撃しないという取り決めが続いているものの、ヘルスケアは人間が操作するランサムウェアの最大の標的となっています。

アセットの特定方法

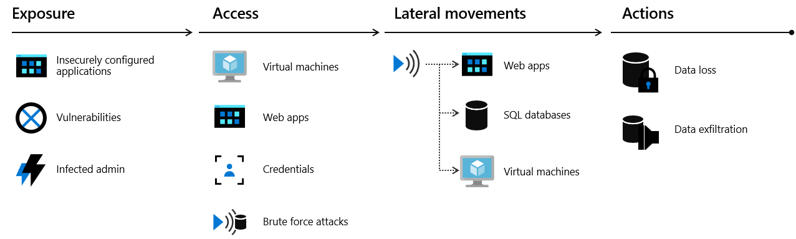

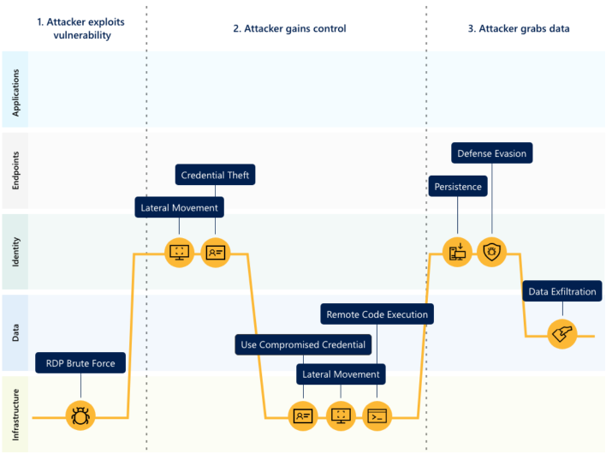

クラウド インフラストラクチャを攻撃する場合、敵対者は多くの場合、顧客データまたは企業の機密情報へのアクセスを試みるために複数のリソースを攻撃します。 クラウドの「キルチェーン」モデルでは、攻撃者が、準備、潜入、横断的侵害、活動 4 つのステップのプロセスを通じて、パブリック クラウドで実行中のリソースへのアクセスを試みる方法を説明しています。

- 「準備」段階では、攻撃者は、インフラストラクチャにアクセスする機会を求めます。 たとえば、攻撃者は、正当なユーザーがアクセスできるように、顧客向けアプリケーションが開いている必要があることを把握しています。 このようなアプリケーションはインターネットに公開されるため、攻撃を受けやすくなります。

- 攻撃者は、公開を悪用して、パブリック クラウド インフラストラクチャにアクセスしようとします。 これは、侵害を受けたユーザーの資格情報、侵害されたインスタンス、または誤って構成されたリソースによって実行できます。

- 「横断的侵害」段階では、攻撃者はアクセスできるリソースとそのアクセスの範囲を特定します。 インスタンスへの攻撃が成功すると、攻撃者はデータベースやその他の機密情報にアクセスできるようになります。 次に、攻撃者はその他の資格情報を検索します。 Microsoft Defender for Cloud のデータによれば、攻撃を迅速に通知するセキュリティ ツールがない場合、組織が侵害を発見するのに平均 101 日かかります。 一方、侵害後、たった 24 ~ 48 時間で、攻撃者は通常、ネットワークを完全に制御できるようになります。

- 「横断的侵害」の後に攻撃者がとる行動は、「横断的侵害」の段階でアクセスできたリソースによって大きく異なります。 攻撃者は、データ流出やデータ損失を引き起こしたり、他の攻撃を開始したりする可能性があります。 データ損失における企業の平均的な財務的影響は現在、123 万ドルに達しています。

攻撃が成功する理由

ランサムウェア攻撃が成功する理由はいくつかあります。 多くの場合、脆弱な企業はランサムウェア攻撃の被害を受ける可能性があります。 次に、攻撃の重要な成功要因をいくつか示します。

- 多くの企業がデジタルアウトレットを通じてより多くのサービスを提供するにつれて、攻撃対象領域も増加している

- 既製のマルウェアであるサービスとしてのランサムウェア (Ransomware-as-a-Service、RaaS) の入手は非常に簡単である

- 脅迫の支払いに暗号通貨が利用されるようになったことで、新しい悪用の手法が生まれた

- さまざまな職場 (地元の学区、警察署、パトカーなど) にコンピューターが取り入れられ、その使用が拡大し、それぞれがマルウェアのアクセス ポイントになる可能性があり、結果として攻撃をうける可能性がある

- 古くなった、時代遅れのインフラストラクチャシステムとソフトウェアが依然として広く使用されている

- 不十分なパッチ管理処理

- サポート終了日が近づいているか、終了日を過ぎた古いオペレーティング システムが使用されている

- IT フットプリントを最新化するためのリソースの不足

- 知識格差

- スキル持つスタッフの不足と、主要な担当者への過度の依存

- 不十分なセキュリティ アーキテクチャ

攻撃者は、リモート デスクトップ プロトコル (RDP) を経由したブルート フォース攻撃などのさまざまな手法を利用して、脆弱性を悪用します。

支払いを行う必要がありますか

この厄介な要求に直面したときの最善の選択肢が何かについては、さまざまな意見があります。 連邦捜査局 (FBI) は、身代金を支払うのではなく、攻撃を受ける前からデータを保護するために警戒し、積極的な対策を講じることを勧めています。 サイバー犯罪者が、身代金が支払われても、システムのロックとデータの暗号化を解除するとは限らないと主張しているからです。 FBI が身代金の支払いを勧めないもう 1 つの理由は、サイバー犯罪者に身代金を支払うことが、サイバー犯罪者が今後も組織を攻撃する動機付けとなることです

しかし、一部の被害者は、身代金を支払った後にシステムとデータへのアクセスが保証されていないにもかかわらず、要求に対して支払うことを選択します。 このような組織は、支払うことでシステムとデータを取り戻し、迅速に通常の業務を再開できることを願って、リスクを承知で賭けに出るのです。 このとき、生産性の損失、時間の経過に伴う収益の減少、機密データの漏洩、潜在的な評判の低下などの付随コストの削減などが想定されます。

身代金の支払いを防ぐ最善の方法は、予防策を実施して、ツールを飽和状態にすることで、攻撃者がシステムにハッキングするために全体的または段階的に実行するすべてのステップから組織を保護し、犠牲にならないようにすることです。 さらに、影響を受けた資産を回復できる手段を備えることで、タイムリーに事業運営を回復できるようになります。 Azure Cloud には、すべての方法をガイドする強力なツールセットが用意されています。

ビジネスの一般的なコストはいくらですか

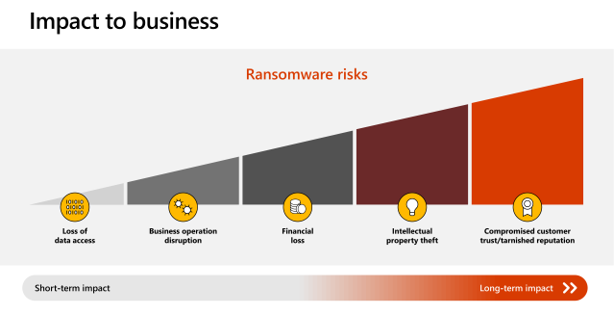

組織に対するランサムウェア攻撃の影響は、正確に定量化するのが困難です。 ただし、範囲と種類に応じて、影響は多次元的で、次のように広く表現されています。

- データ アクセスの損失

- 事業運営の中断

- 財務上の損失

- 知的財産権の盗難

- 顧客の信頼の低下とイメージの悪化

コロニアル・パイプラインは、データの暗号化を解除するために約 440 万ドルの身代金を支払いました。 これには、ダウンタイム、生産性の損失、売上の損失、サービスの復元のコストは含まれていません。 さらに広く見れば、地元の町や都市を含むあらゆる種類の多数の企業や組織に影響を与える「ノックオン効果」が重大な影響です。 経済的にも大きな影響が見られます。 Microsoft によると、ランサムウェアからの回復に関連する世界的なコストは、2021 年に 200 億ドルを超えると予測されています。

次の手順

「ランサムウェア攻撃に対する Azure の防御 ホワイト ペーパー」をご覧ください。

このシリーズの他の記事:

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示