SOC プロセスを更新する

セキュリティ オペレーション センター (SOC) は、人、プロセス、テクノロジを統合する組織内の一元的な部門です。 SOC は、組織の全体的なサイバーセキュリティ フレームワークを実装します。 SOC は、サイバーセキュリティ インシデントの監視、アラート、防止、検出、分析、対応を行う組織的な取り組みと連携します。 SOC マネージャーが率いる SOC チームには、インシデント レスポンダー、レベル 1、2、3 の SOC アナリスト、脅威ハンター、インシデント対応マネージャーが含まれる場合があります。

SOC チームは、ネットワーク、デバイス、アプリケーション、動作、アプライアンス、インフォメーション ストアなど、組織全体の IT インフラストラクチャからのテレメトリを使用します。 その後、チームはデータを相互に関連付けて分析し、データを管理する方法と実行するアクションを決定します。

Microsoft Sentinel に正常に移行するには、SOC が使用するテクノロジだけでなく、SOC のタスクとプロセスも更新する必要があります。 この記事では、Microsoft Sentinel への移行の一環として、SOC とアナリストのプロセスを更新する方法について説明します。

アナリスト ワークフローの更新

Microsoft Sentinel には、インシデントの割り当てからクローズまで、一般的なアナリスト ワークフローに対応するさまざまなツールが用意されています。 アナリストは、利用可能なツールの一部またはすべてを柔軟に使用して、インシデントのトリアージと調査を行うことができます。 組織が Microsoft Sentinel に移行すると、アナリストはこれらの新しいツールセット、機能、ワークフローに適応する必要があります。

Microsoft Sentinel のインシデント

Microsoft Sentinel では、インシデントとは、インシデントをトリガーするのに十分な忠実性があると Microsoft Sentinel が判断したアラートのコレクションです。 そのため、Microsoft Sentinel では、アナリストは最初に [インシデント] ページでインシデントをトリアージし、さらに詳しく掘り下げる必要がある場合はアラートの分析に進みます。 SIEM のインシデント用語と管理領域を Microsoft Sentinel と比較します。

アナリスト ワークフロー ステージ

この表では、アナリスト ワークフローの主要なステージについて説明し、ワークフロー内の各アクティビティに関連する特定のツールを示します。

| 割り当て | トリアージ | 調査 | 対応 |

|---|---|---|---|

| インシデントを割り当てる: • [インシデント] ページで手動で •プレイブックや自動化ルールを使用して自動的に |

次を使用してインシデントをトリアージします。 • [インシデント] ページのインシデント詳細 • [インシデント] ページの [エンティティ] タブ内のエンティティ情報 • Jupyter Notebooks |

以下を使用してインシデントを調査する: • 調査グラフ • Microsoft Sentinel ブック • Log Analytics クエリのウィンドウ |

以下を使用してインシデントに対応する: •プレイブックと自動化ルール • Microsoft Teams ウォー ルーム |

次のセクションでは、用語とアナリスト ワークフローの両方を特定の Microsoft Sentinel 機能にマップします。

割り当て

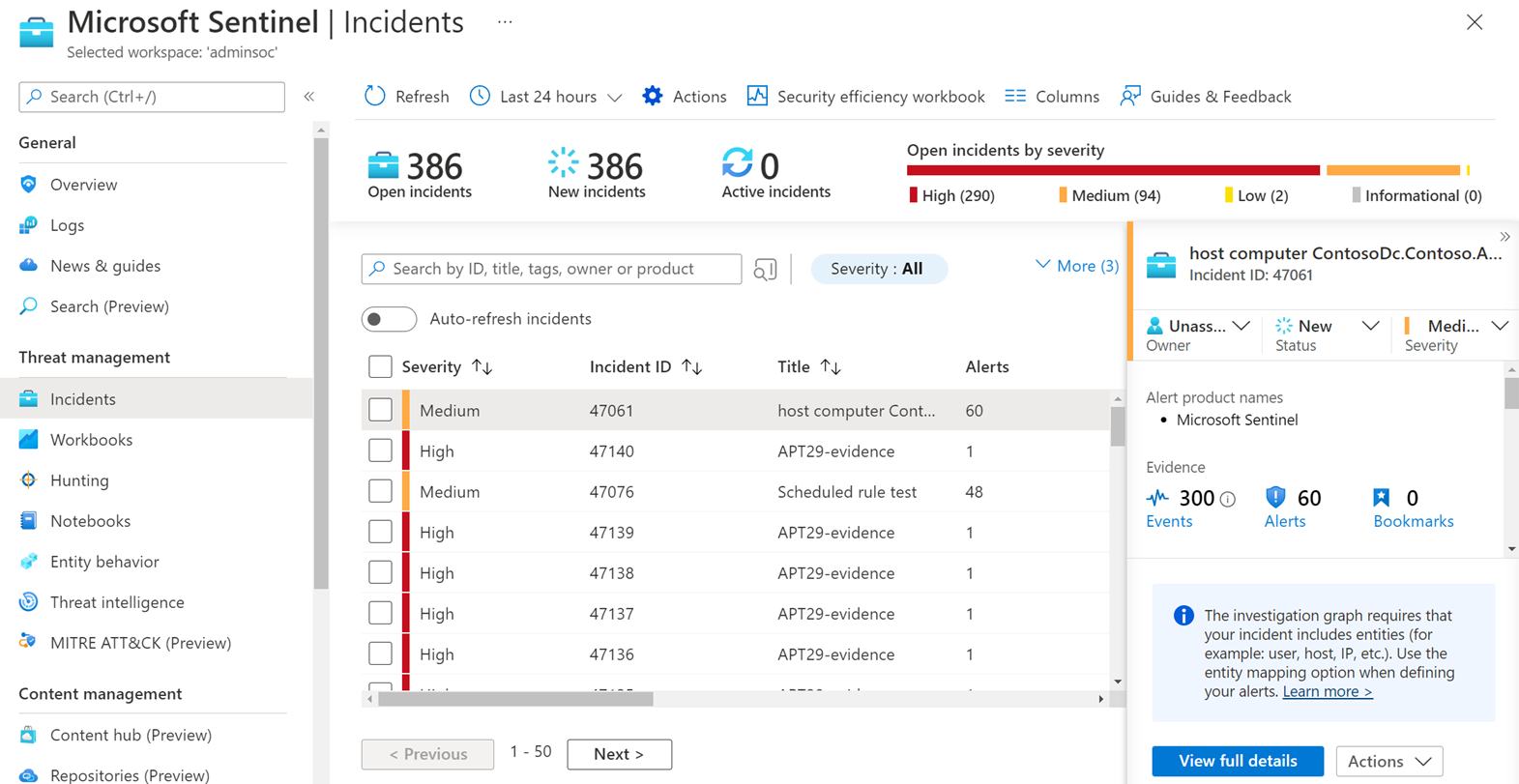

Microsoft Sentinel の [インシデント] ページを使用してインシデントを割り当てます。 [インシデント] ページには、インシデント プレビューと、1 つのインシデントの詳細ビューが含まれています。

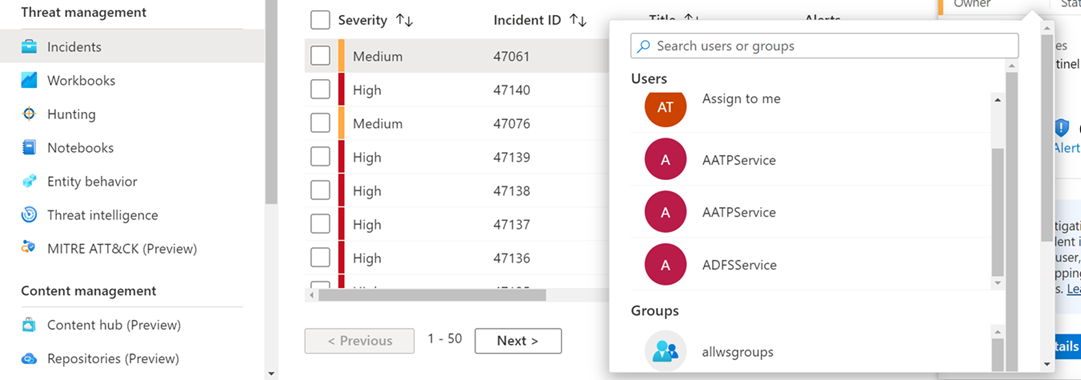

インシデントを割り当てるには:

- 手動。 [所有者] フィールドを関連するユーザー名に設定します。

- 自動。 Microsoft Teams と Logic Apps に基づくカスタム ソリューション、または自動化ルールを使用します。

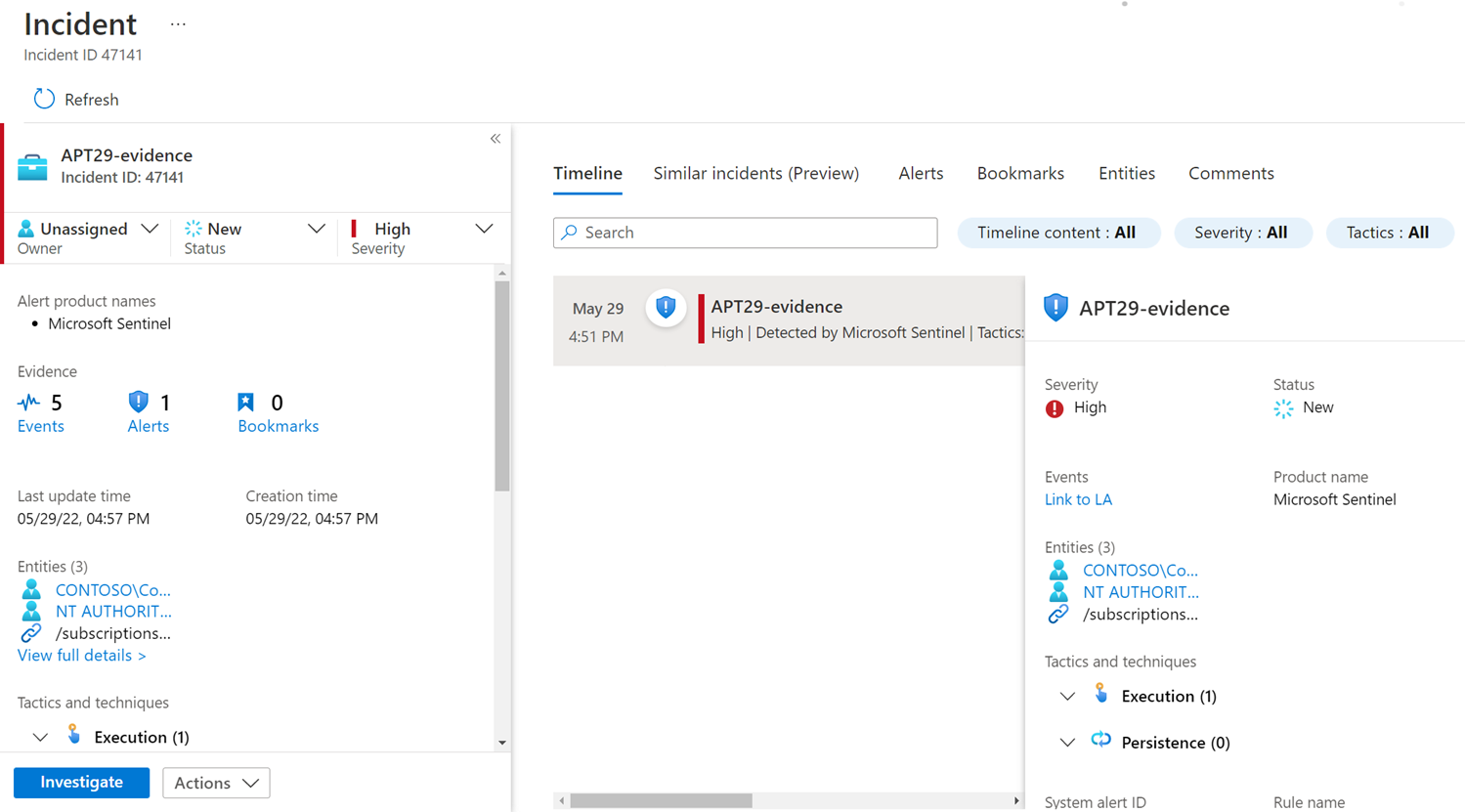

トリアージ

Microsoft Sentinel でトリアージ演習を実施するには、専門知識のレベルと調査中のインシデントの性質に応じて、さまざまな Microsoft Sentinel 機能から始めることができます。 一般的な開始点として、[インシデント] ページで [View full details](完全な詳細を表示する) を選択します。 インシデントを構成するアラートを調べること、ブックマークを確認すること、エンティティを選択して特定のエンティティにドリルダウンすること、コメントを追加することができるようになりました。

インシデント レビューを続行するための推奨アクションを次に示します。

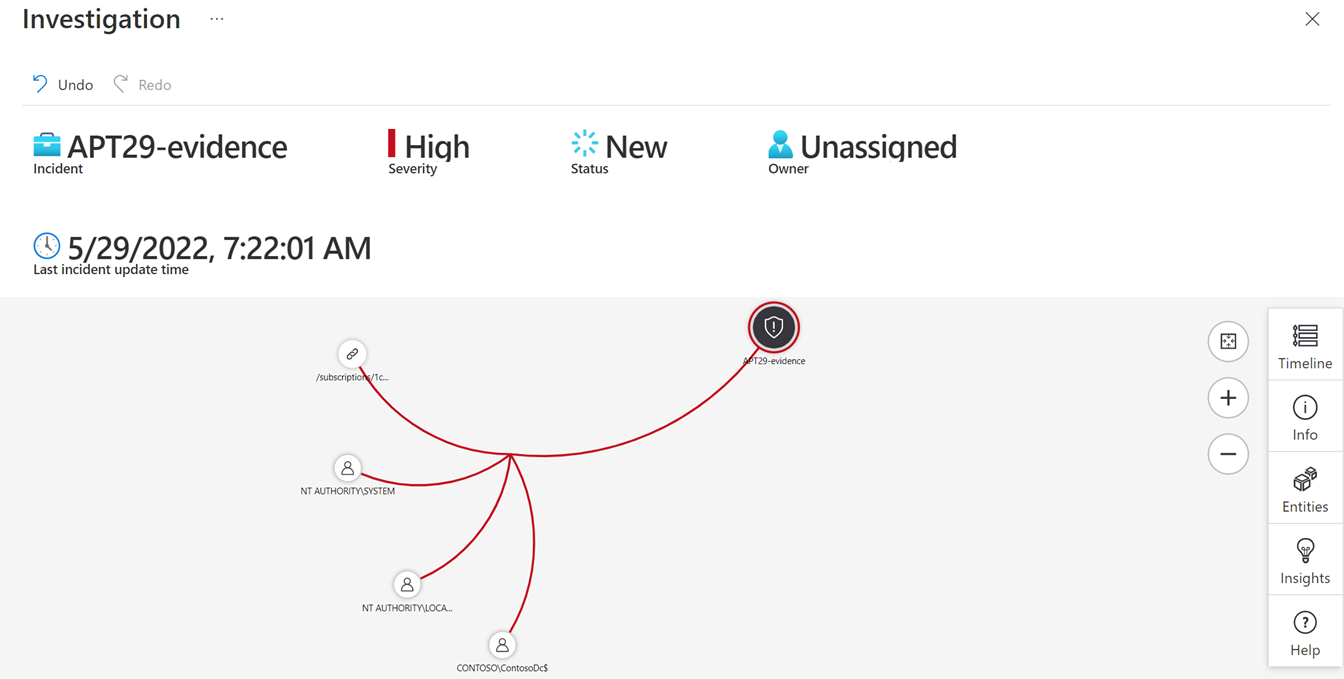

- インシデントと関連エンティティ間の関係を視覚的に表現する場合は、[調査] を選択します。

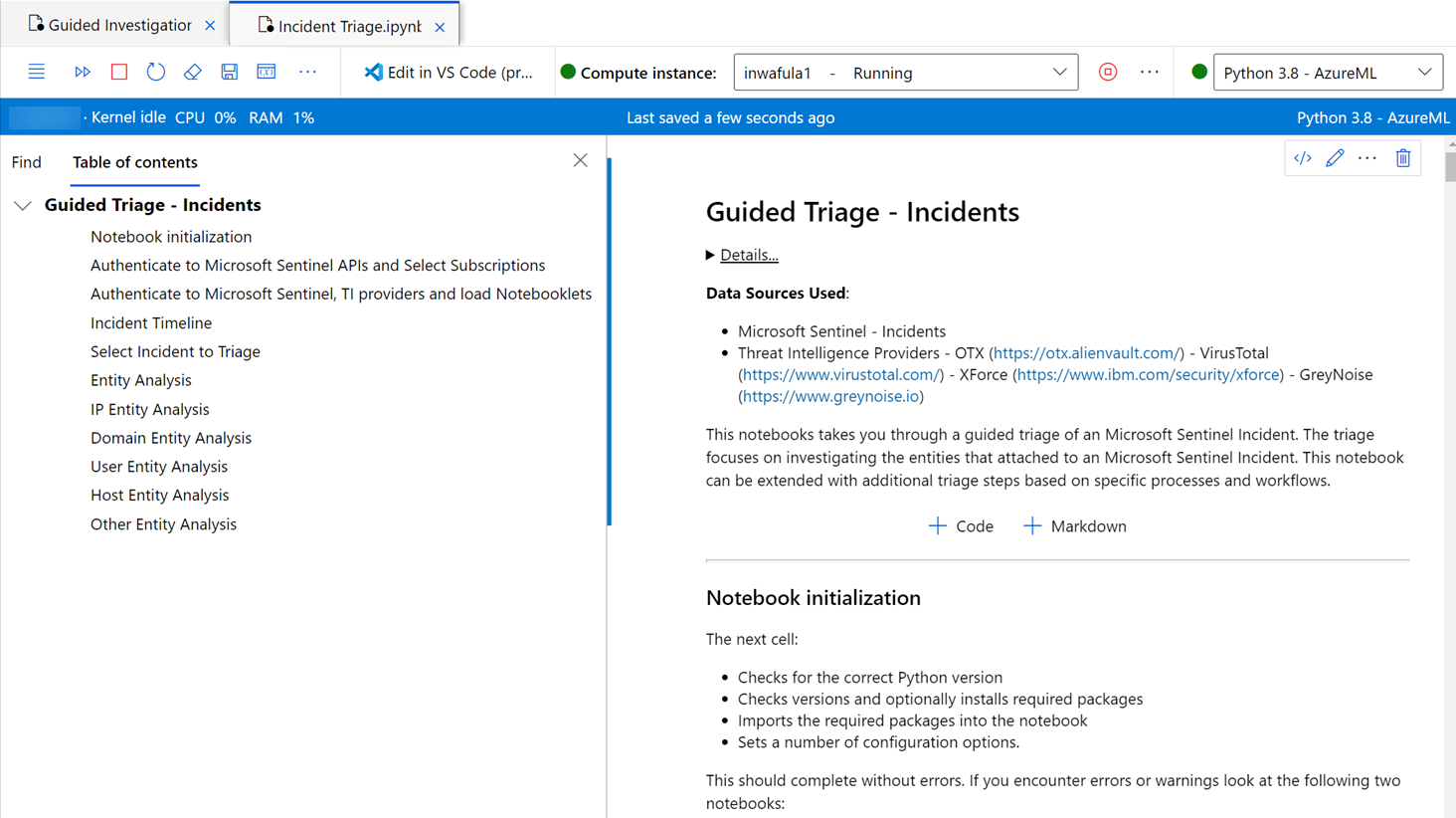

- Jupyter Notebook を使用して、特定のエンティティに対して詳細なトリアージ演習を実行します。 この演習では、インシデント トリアージ ノートブックを使用できます。

トリアージを迅速化する

トリアージを迅速化するには、次の機能を使用します。

- 簡単なフィルター処理を行う場合は、[インシデント] ページで、特定のエンティティに関連付けられているインシデントを検索します。 [インシデント] ページのエンティティによるフィルター処理は、従来の SIEM インシデント キューのエンティティ列でフィルター処理するよりも高速です。

- トリアージを迅速化するには、[アラートの詳細] 画面を使用して、インシデント名と説明に重要なインシデント情報 (関連するユーザー名、IP アドレス、ホストなど) を含めます。 たとえば、インシデントの名前を

Ransomware activity detected in DC01に動的に変更できます。DC01は重要なアセットで、カスタマイズ可能なアラート プロパティを使用して動的に識別されます。 - より詳細な分析を行う場合は、[インシデント] ページでインシデントを選択し、[証拠] の下の [イベント] を選択して、インシデントをトリガーした特定のイベントを表示します。 イベント データは、生イベントではなく、分析ルールに関連付けられているクエリの出力として表示されます。 ルール移行エンジニアは、この出力を使用して、アナリストが正しいデータを取得できるようにすることができます。

- 詳細なエンティティ情報については、[インシデント] ページでインシデントを選択し、[エンティティ] でエンティティ名を選択して、エンティティのディレクトリ情報、タイムライン、分析情報を表示します。 エンティティをマップする方法をご確認ください。

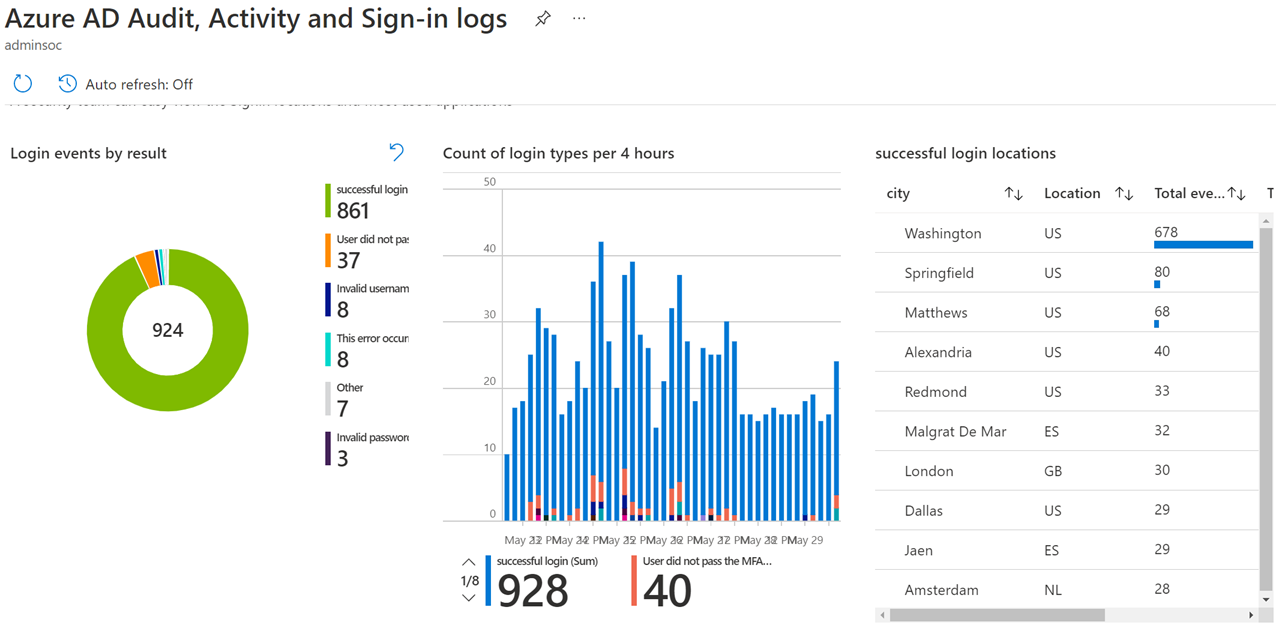

- 関連するブックにリンクするには、[Incident preview](インシデント プレビュー) を選択します。 ブックをカスタマイズして、インシデントに関する追加情報、または関連付けられているエンティティとカスタム フィールドを表示できます。

調査

調査グラフを使用して、インシデントを詳しく調査します。 [インシデント] ページでインシデントを選択し、[調査] を選択して調査グラフを表示します。

調査グラフを使用すると、次のことができます。

- 関連データとすべての関連するエンティティを関連付けることによって、潜在的なセキュリティ脅威の範囲を理解し、根本原因を特定します。

- エンティティの詳細を確認し、さまざまな展開オプションから選択します。

- 生データから自動的に抽出されたリレーションシップを表示することで、さまざまなデータ ソース間の接続を簡単に確認できます。

- 組み込みの探索クエリを使用して調査範囲を拡大し、脅威の全範囲を明らかにします。

- 定義済みの探索オプションを使用して、脅威の調査中に適切な質問をするのに役立ちます。

調査グラフからブックを開いて、調査作業をさらにサポートすることもできます。 Microsoft Sentinel には、特定のユース ケースに合わせてカスタマイズできるブック テンプレートがいくつか含まれています。

対応

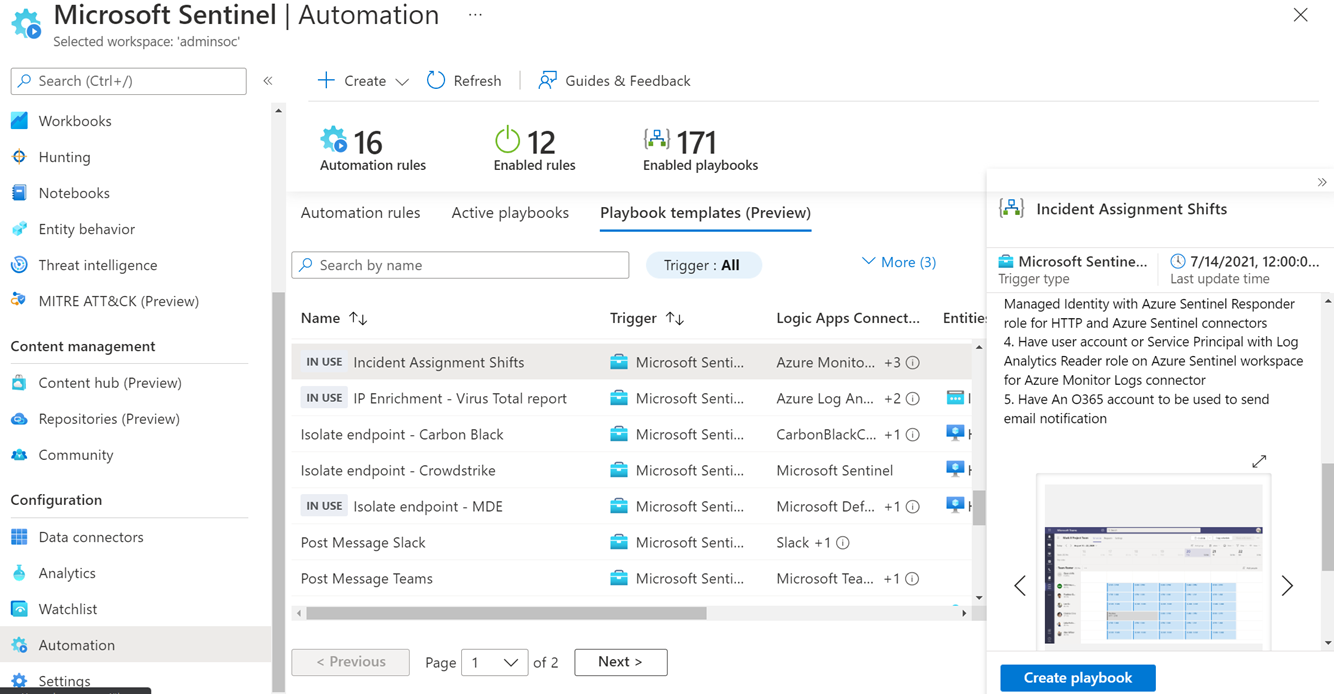

Microsoft Sentinel の自動応答機能を使用して、複雑な脅威に対応し、アラート疲れを軽減します。 Microsoft Sentinel は、Logic Apps プレイブックと自動化ルールを使用して自動応答を提供します。

次のいずれかのオプションを使用してプレイブックにアクセスします。

- [Automation](自動化) > [プレイブック テンプレート] タブ

- Microsoft Sentinel コンテンツ ハブ

- Microsoft Sentinel の GitHub リポジトリ

これらのソースには、さまざまな複雑さのユース ケースの大部分をカバーする、さまざまなセキュリティ指向のプレイブックが含まれています。 プレイブックの作業を効率化するには、[Automation](自動化) > [プレイブック テンプレート] にあるテンプレートを使用します。 テンプレートを使用すると、Microsoft Sentinel インスタンスにプレイブックを簡単にデプロイし、組織のニーズに合わせてプレイブックを変更できます。

SOC プロセスを Microsoft Sentinel 機能にマップするには、「SOC プロセス フレームワーク」を参照してください。

SIEM の概念を比較する

この表を使用して、従来の SIEM の主な概念と Microsoft Sentinel の概念を比較します。

| ArcSight | QRadar | Splunk | Microsoft Sentinel |

|---|---|---|---|

| Event | Event | Event | Event |

| 相関イベント | 相関イベント | 注目すべきイベント | アラート: |

| インシデント | 攻撃 | 注目すべきイベント | インシデント |

| 攻撃の一覧 | タグ | [インシデント] ページ | |

| ラベル | SOAR のカスタム フィールド | Tags | Tags |

| Jupyter Notebooks | Jupyter Notebooks | Microsoft Sentinel ノートブック | |

| ダッシュボード | ダッシュボード | ダッシュボード | Workbooks |

| 相関ルール | 構成ブロック | 相関ルール | 分析ルール |

| インシデント キュー | [攻撃] タブ | インシデント レビュー | [インシデント] ページ |

次のステップ

移行後は、Microsoft の Microsoft Sentinel リソースを調べてスキルを伸ばし、Microsoft Sentinel を最大限に活用してください。

また、統合された脅威保護のために Microsoft Defender XDR と Microsoft Defender for Cloud と共に Microsoft Sentinel を使用して、脅威保護を強化することも検討してください。 Microsoft Sentinel によって提供される幅広い可視性を活用しながら、詳細な脅威分析を深く掘り下げてください。

詳細については、次を参照してください。