Microsoft Sentinel でブックを使用してデータを視覚化および監視する

Microsoft Sentinel にデータ ソースを接続した後、Microsoft Sentinel のブックを使ってデータを可視化し、監視します。 Microsoft Sentinel のブックは、Azure Monitor のブックが基になっており、ログとクエリに関する分析を含むテーブルとグラフを、Azure で既に使用できるツールに追加します。

Microsoft Sentinel では、自分のデータについてのカスタム ブックを作成したり、パッケージ化されたソリューションやコンテンツ ハブからのスタンドアロン コンテンツで利用できる、既存のブック テンプレートを使ったりできます。 各ブックは他のものと同様に Azure リソースであり、Azure ロールベースのアクセス制御 (RBAC) をそれに割り当てて、アクセスできるユーザーを定義および制限できます。

この記事では、ブックを使用して Microsoft Sentinel でデータを視覚化する方法について説明します。

重要

Microsoft Sentinel が、Microsoft Defender ポータルの Microsoft 統合セキュリティ オペレーション プラットフォーム内で一般提供されました。 詳しくは、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

前提条件

Microsoft Sentinel ワークスペースのリソース グループに対して、少なくともブックの閲覧者またはブックの共同作成者のアクセス許可が必要です。

Microsoft Sentinel に表示されるブックは、Microsoft Sentinel ワークスペースのリソース グループ内に保存され、作成されたワークスペースごとにタグ付けされます。

ブック テンプレートを使用するには、ブックを含むソリューションをインストールするか、コンテンツ ハブからスタンドアロン アイテムとしてブックをインストールします。 詳細については、「Microsoft Sentinel のそのまま使えるコンテンツを検出して管理する」を参照してください。

テンプレートからブックを作成する

コンテンツ ハブからインストールされたテンプレートを使用して、ブックを作成します。

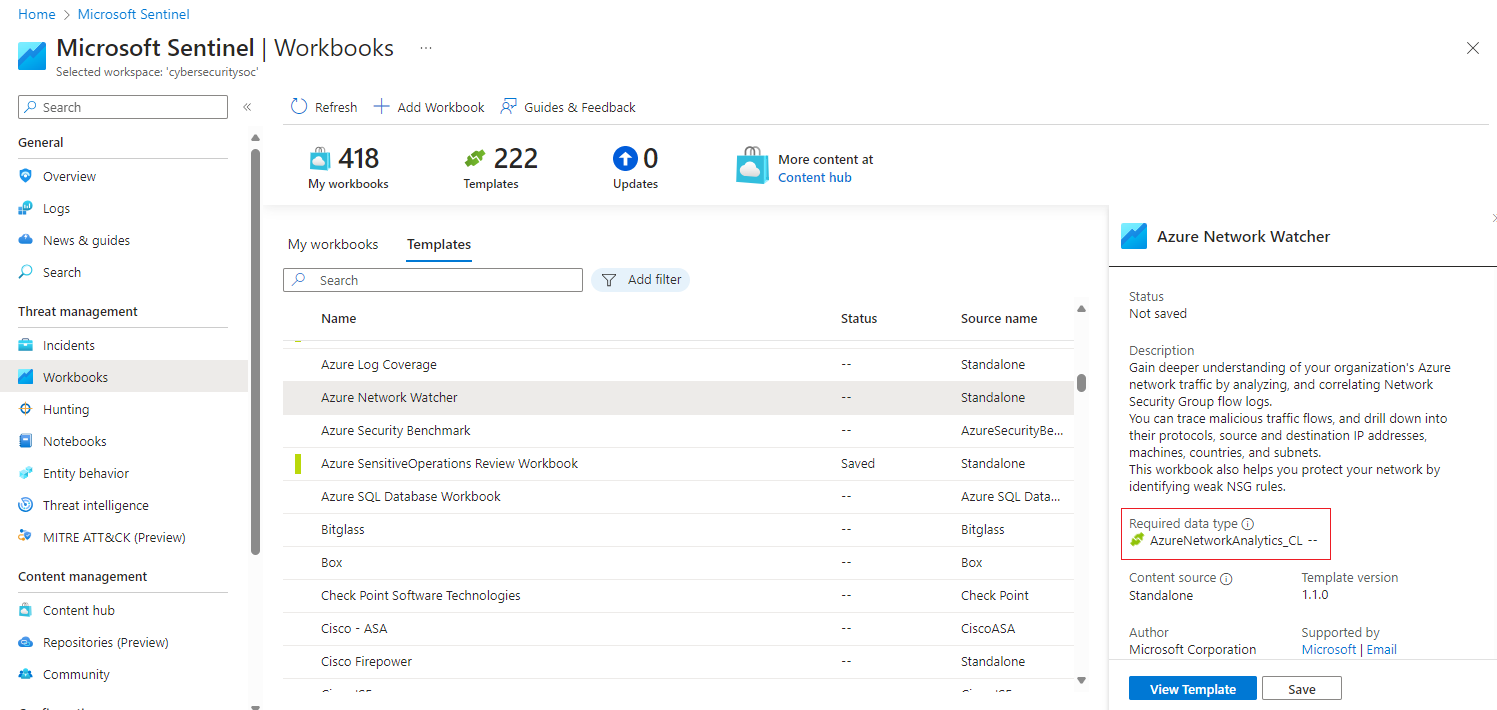

Azure portal の Microsoft Sentinel では、[脅威の管理] で、[Workbooks] を選択します。

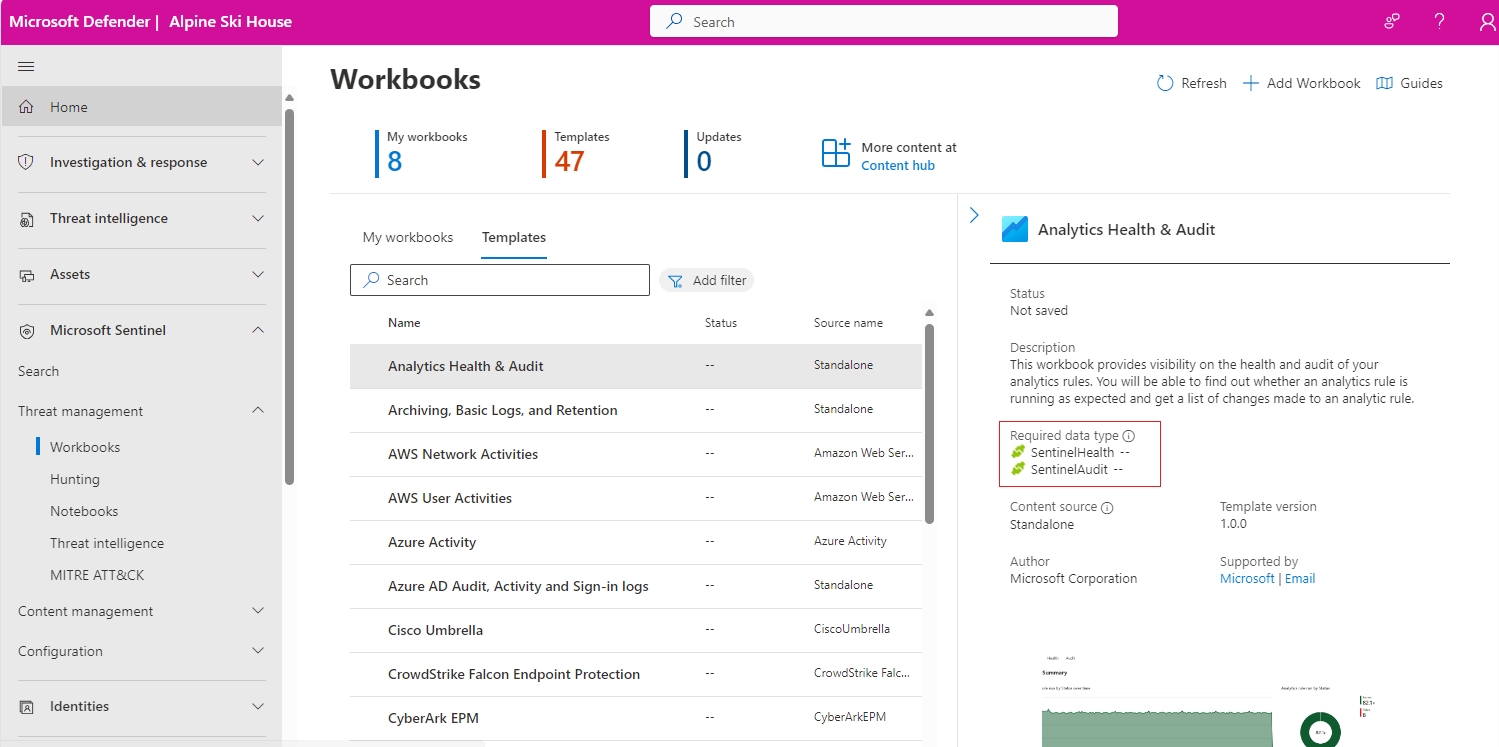

Defender ポータルの Microsoft Sentinel では、[Microsoft Sentinel]>[脅威の管理]>[Workbooks] を選択します。[ブック] に移動し、[テンプレート] を選び、インストールされたブックの一覧を表示します。

どのテンプレートが接続したデータ型に関連するかを確認するには、各ブックの必要なデータ型フィールド (使用可能な場合) を確認します。

テンプレートの詳細ウィンドウから [保存] を選択し、テンプレートの JSON ファイルを保存する場所を選択します。 この操作により、関連するテンプレートに基づいて Azure リソースが作成され、データではなく、ブックの JSON ファイルが保存されます。

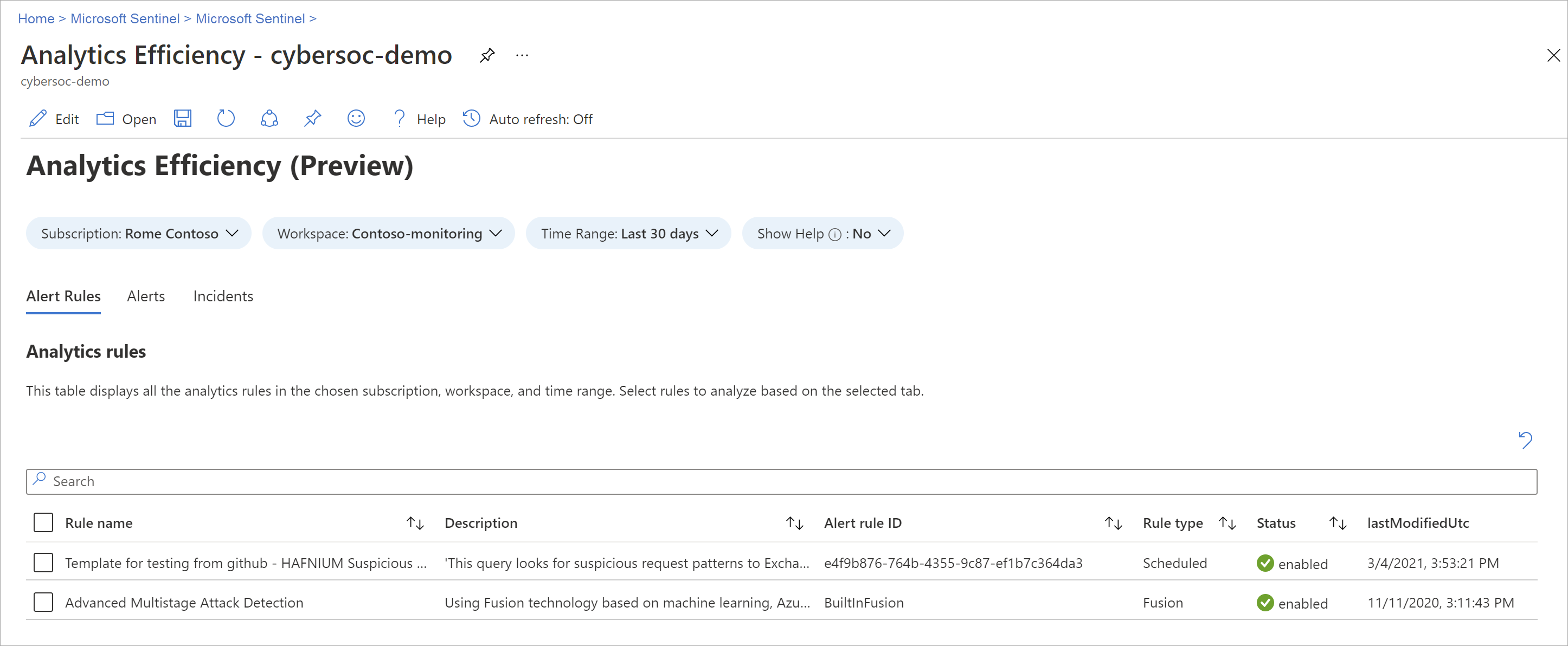

テンプレートの詳細ペインから [保存されたブックの表示] を選択します。

必要に応じてブックをカスタマイズするには、ブックのツールバーの [編集] ボタンを選択します。

たとえば、TimeRange フィルターを選ぶと、現在の選択とは異なる時間範囲のデータが表示されます。 ブックの特定の領域を編集するには、[編集] を選ぶか省略記号 ([...]) を選んで、要素を追加したり、領域を移動、複製、または削除したりします。

ブックを複製するには、[名前を付けて保存] を選びます。 同じサブスクリプションとリソース グループの下に、複製を別の名前で保存します。 複製されたブックは、 [マイ ブック] タブに表示されます。

完了したら、 [保存] を選択して変更を保存します。

詳細については、以下を参照してください:

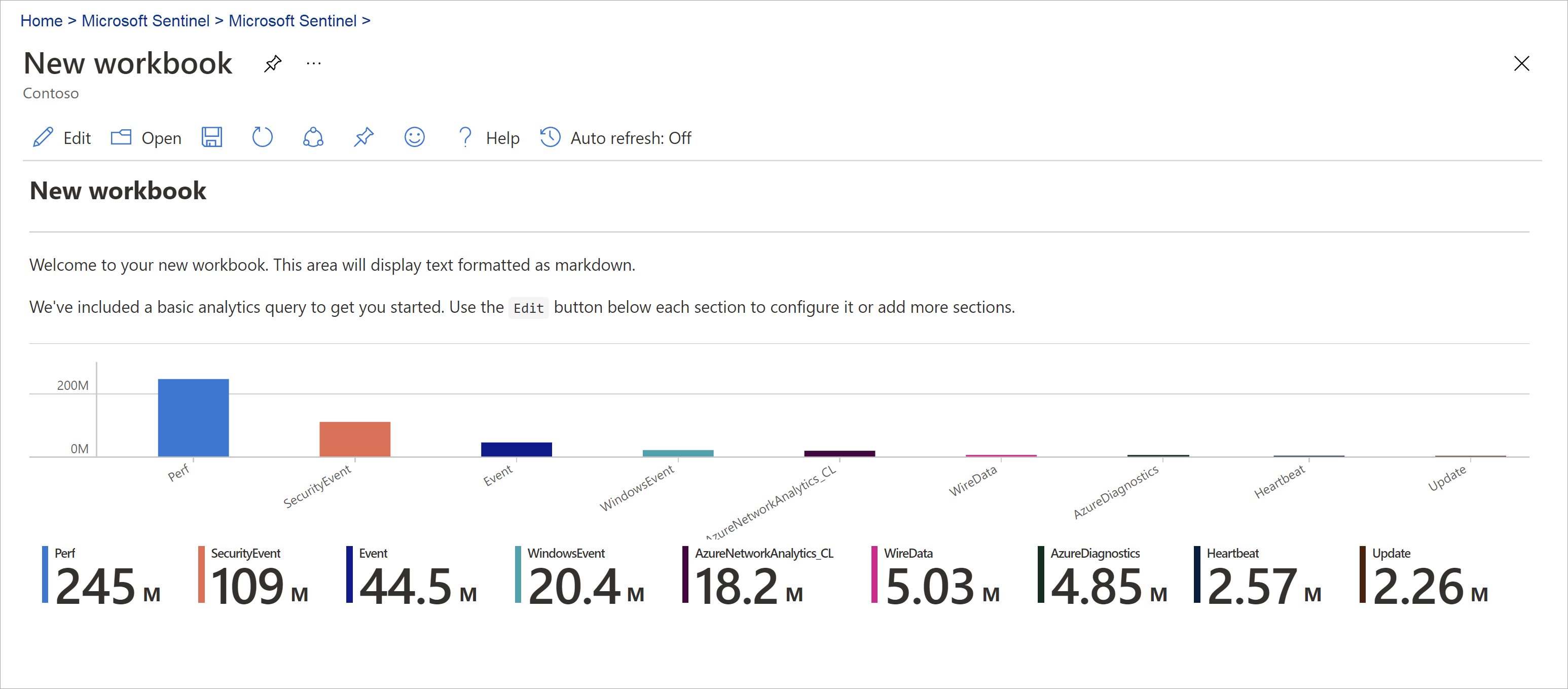

新しいブックを作成する

Microsoft Sentinel でブックを一から作成します。

Azure portal の Microsoft Sentinel では、[脅威の管理] で、[Workbooks] を選択します。

Defender ポータルの Microsoft Sentinel では、[Microsoft Sentinel]>[脅威の管理]>[Workbooks] を選択します。[ブックの追加] を選択します。

ブックを編集するには、 [編集] を選択し、必要に応じてテキスト、クエリ、およびパラメーターを追加します。 ブックをカスタマイズする方法の詳細については、「Azure Monitor ブックを使用した対話型レポートの作成」を参照してください。

クエリを作成するときに、[データ ソース] を [ログ] に、[リソース タイプ] を [Log Analytics] に設定してから、1 つ以上のワークスペースを選択します。

クエリでは、組み込みのテーブルではなく、Advanced Security Information Model (ASIM) パーサーを使用することをお勧めします。 クエリにより、単一のデータ ソースではなく、現在または未来に使用する関連するデータ ソースがサポートされます。

ブックを作成したら、Microsoft Sentinel ワークスペースのサブスクリプションとリソース グループの下にブックを保存します。

組織内の他のユーザーがブックを使用できるようにする場合は、 [保存先] で [共有レポート] を選択します。 このブックを自分だけが使用できるようにする場合は、 [個人用レポート] を選択します。

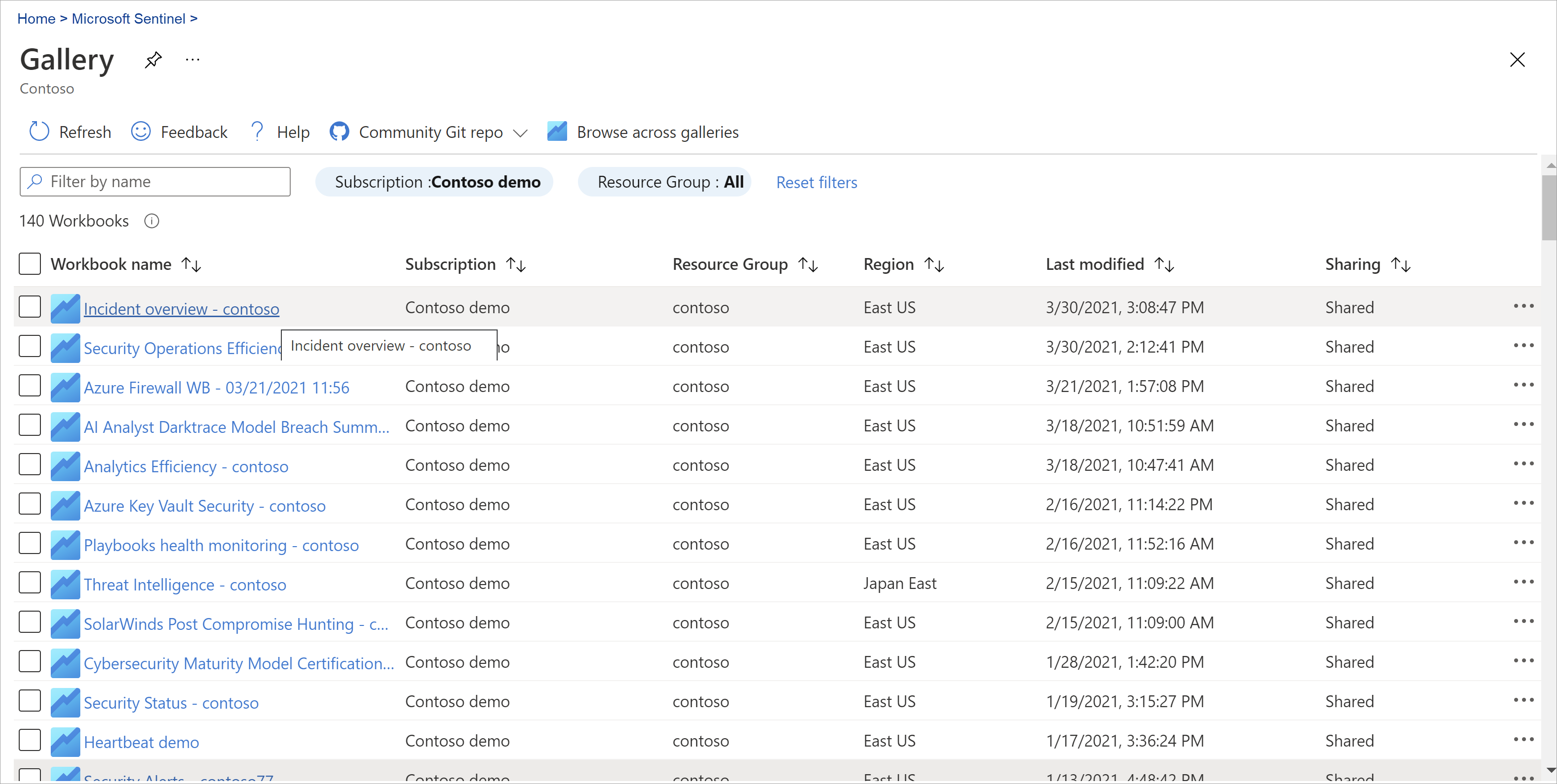

ワークスペース内のブックを切り替えるには、いずれかのブックのツール バーで [開く]

を選択します。 この画面は、切り替えることができる他のブックの一覧に切り替わります。

を選択します。 この画面は、切り替えることができる他のブックの一覧に切り替わります。開くブックを選択します。

ブックの新しいタイルを作成する

Microsoft Sentinel のブックにカスタム タイルを追加するには、最初に Log Analytics でタイルを作成します。 詳しくは、Log Analytics でのビジュアル データに関する記事をご覧ください。

タイルを作成したら、[ピン留め] を選んでから、タイルを表示するブックを選びます。

ブック データの更新

ブックを更新して、更新されたデータを表示します。 ツールバーで、次のいずれかのオプションを選択します。

更新して、ブックのデータを手動で更新します。

更新して、ブックのデータを手動で更新します。 自動更新は、構成された間隔で自動的に更新するようにブックを設定します。

自動更新は、構成された間隔で自動的に更新するようにブックを設定します。サポートされる自動更新間隔の範囲は 5 分から 1 日です。

ブックの編集中は自動更新が一時停止します。間隔は、編集モードから表示モードに戻るたびに再起動されます。

データを手動で更新すると、自動更新の間隔も再起動されます。

既定では、自動更新はオフになっています。 パフォーマンスを最適化するために、ブックを閉じるたびに自動更新がオフになります。 これは、バックグラウンドで実行されません。 次にブックを開いたときに、必要に応じて自動更新をオンにしてください。

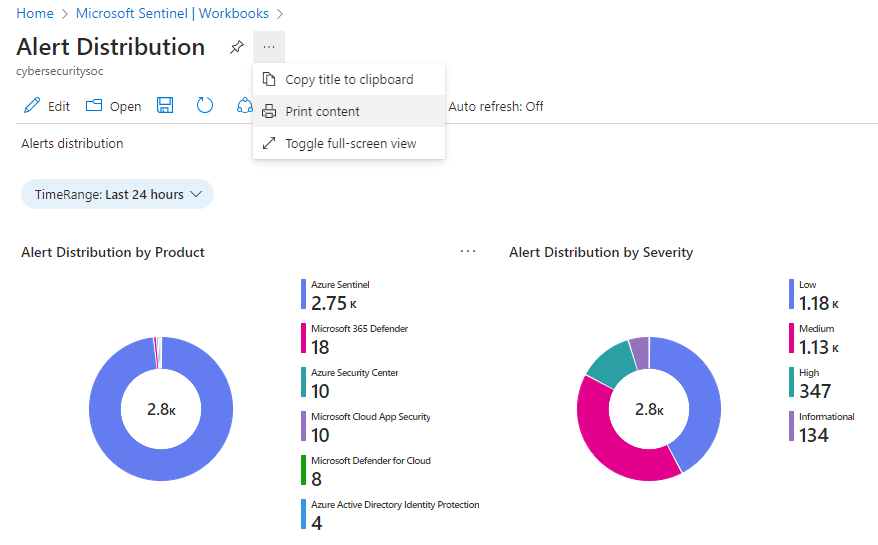

ブックを印刷または PDF として保存する

ブックを印刷する、または PDF として保存するには、ブックのタイトルの右側にあるオプション メニューを使用します。

オプション >

[コンテンツを印刷する] を選択します。

[コンテンツを印刷する] を選択します。印刷画面で、必要に応じて印刷設定を調整するか、 [PDF として保存] を選択してローカルに保存します。

次に例を示します。

ブックを削除する方法

保存されたブック (保存されたテンプレートまたはカスタマイズされたブック) を削除するには、削除する保存済みブックを選択し、[削除] を選択します。 この操作により、保存されたブックは削除されます。 これにより、ブック リソースだけでなく、テンプレートに対して行ったすべての変更も削除されます。 元のテンプレートは引き続き使用できます。

ブックに関する推奨事項

このセクションでは、Microsoft Sentinel のブックの使用に関する基本的な推奨事項を確認します。

Microsoft Entra ID のブックを追加する

Microsoft Sentinel で Microsoft Entra ID を使う場合は、Microsoft Sentinel 用の Microsoft Entra ソリューションをインストールして、次のブックを使うことをお勧めします。

- Microsoft Entra サインインは、時間の経過と共にサインインを分析し、異常があるかどうかを表示します。 このブックには、アプリケーション、デバイス、および場所ごとに失敗したサインインが示されるため、異常が発生した場合は一目でわかります。 複数の失敗したサインインに注意してください。

- Microsoft Entra 監査ログでは、ユーザーの変更 (追加、削除など)、グループの作成、変更などの管理アクティビティを分析します。

ファイアウォールのブックを追加する

ファイアウォール用のブックを追加するには、コンテンツ ハブから適切なソリューションをインストールすることをお勧めします。

たとえば、Microsoft Sentinel 用の Palo Alto ファイアウォール ソリューションをインストールして、Palo Alto ブックを追加します。 このブックでは、ファイアウォールのトラフィックを分析し、ファイアウォールのデータと脅威イベントの間の相関関係を示し、エンティティ全体の疑わしいイベントを強調表示します。

さまざまな用途に異なるブックを作成する

ペルソナの役割と目的に基づいて、ブックを使うペルソナの種類ごとに異なる視覚化を作成することをお勧めします。 たとえば、ファイアウォール データを含むネットワーク管理者用のブックを作成します。

または、確認する頻度、毎日確認することがあるかどうか、1 時間に 1 回確認する必要がある項目などに基づいて、ブックを作成します。 たとえば、Microsoft Entra のサインインを 1 時間ごとに調べて、異常を見つけることが必要な場合があります。

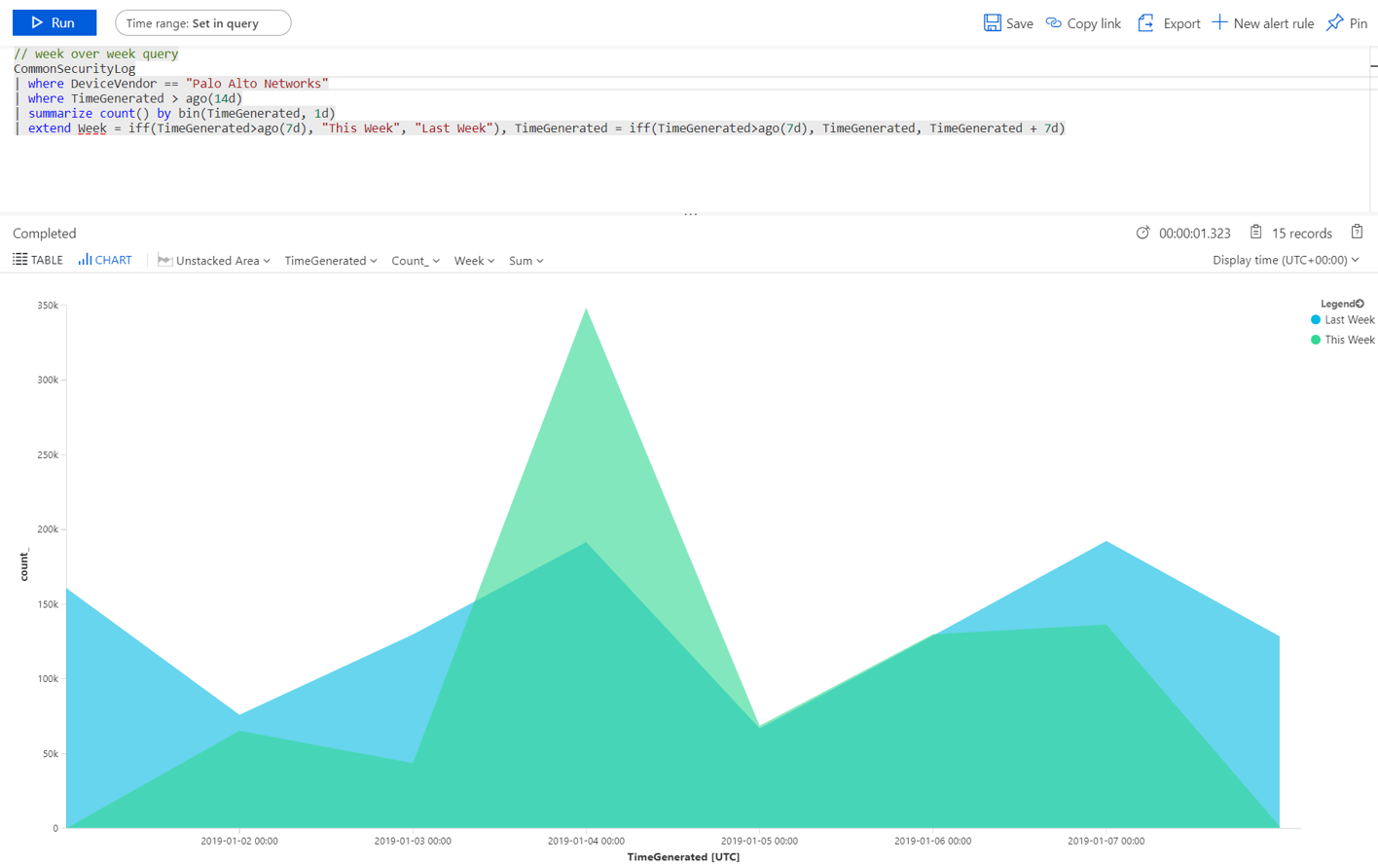

数週間のトラフィックの傾向を比較するためのサンプル クエリ

数週間のトラフィックの傾向を比べる視覚エフェクトを作成するには、次のクエリを使います。 環境に応じて、クエリを実行するデバイス ベンダーとデータ ソースを切り替えます。

次のサンプル クエリでは、Windows の SecurityEvent テーブルを使っています。 他のファイアウォールでは、AzureActivity または CommonSecurityLog テーブルで実行するように切り替えることができます。

// week over week query

SecurityEvent

| where TimeGenerated > ago(14d)

| summarize count() by bin(TimeGenerated, 1d)

| extend Week = iff(TimeGenerated>ago(7d), "This Week", "Last Week"), TimeGenerated = iff(TimeGenerated>ago(7d), TimeGenerated, TimeGenerated + 7d)

複数のソースからのデータを使うサンプル クエリ

複数のソースからのデータを組み込んだクエリを作成することをお勧めします。 たとえば、作成された新しいユーザーの Microsoft Entra 監査ログを調べてから、Azure ログをチェックして作成後 24 時間以内にユーザーがロールの割り当ての変更を始めたかどうかを確認するクエリを作成します。 その疑わしいアクティビティは、次のクエリを使って視覚エフェクトに表示されます。

AuditLogs

| where OperationName == "Add user"

| project AddedTime = TimeGenerated, user = tostring(TargetResources[0].userPrincipalName)

| join (AzureActivity

| where OperationName == "Create role assignment"

| project OperationName, RoleAssignmentTime = TimeGenerated, user = Caller) on user

| project-away user1

関連記事

詳細については、以下を参照してください: