特定の仮想ネットワークから Azure Service Bus 名前空間へのアクセスを許可する

Service Bus と仮想ネットワーク サービス エンドポイントの統合により、メッセージング機能へのアクセスを、仮想ネットワークにバインドされている仮想マシンなどのワークロードから保護し、ネットワーク トラフィック パスを両端で保護できます。

少なくとも 1 つの仮想ネットワーク サブネット サービス エンドポイントにバインドするように構成した後、それぞれの Service Bus 名前空間は、承認された仮想ネットワークを除くどこからのトラフィックも受け入れなくなります。また、任意で、特定のインターネット IP アドレスからトラフィックを受け入れなくなります。 仮想ネットワークの観点からは、サービス エンドポイントに Service Bus 名前空間をバインドすると、仮想ネットワーク サブネットからメッセージング サービスへの分離されたネットワーク トンネルが構成されます。

その結果、メッセージング サービス エンドポイントの監視可能なネットワーク アドレスがパブリック IP 範囲内にあるにもかかわらず、サブネットにバインドされたワークロードとそれぞれの Service Bus 名前空間の間にプライベートな分離された関係が確立されます。

重要なポイント

仮想ネットワークは、Premium レベルの Service Bus 名前空間でのみサポートされます。 Service Bus で仮想ネットワーク サービス エンドポイントを使用するときには、Standard レベルと Premium レベルの Service Bus 名前空間が混在するアプリケーションでこれらのエンドポイントを有効にしないでください。 これは Standard レベルでは仮想ネットワークがサポートされないためです。 エンドポイントは、Premium レベルの名前空間のみに制限されます。

仮想ネットワーク統合を実装すると、他の Azure サービスが Service Bus と対話するのを防ぐことができます。 例外として、ネットワーク サービス エンドポイントが有効になっている場合でも、特定の信頼できるサービスからの Service Bus リソースへのアクセスを許可できます。 信頼できるサービスの一覧については、信頼できるサービスに関するセクションを参照してください。

仮想ネットワーク上には、次の Microsoft サービスが必要です

- Azure App Service

- Azure Functions

ある仮想ネットワークの指定された IP アドレスまたはサブネットからのトラフィックのみを許可するには、名前空間に少なくとも 1 つの IP 規則または仮想ネットワーク規則を指定します。 IP 規則も仮想ネットワーク規則も指定しない場合は、パブリック インターネット経由で (アクセス キーを使用して) 名前空間にアクセスできます。

仮想ネットワークの統合によって有効になる高度なセキュリティのシナリオ

厳格でコンパートメント化されたセキュリティを要求し、仮想ネットワーク サブネットがコンパートメント化されたサービス間のセグメント化を提供するソリューションでも、一般に、それらのコンパートメント内に存在するサービス間の通信パスが必要です。

TCP/IP 上で HTTPS を搬送するものを含め、コンパートメント間の直接の IP ルートには、ネットワーク レイヤーから上のレイヤーの脆弱性を悪用されるリスクがあります。 メッセージング サービスは、隔離された通信パスを提供し、そこではメッセージがパーティ間を移動するときにディスクにも書き込まれます。 両方とも同じ Service Bus インスタンスにバインドされている 2 つの異なる仮想ネットワーク内のワークロードは、それぞれのネットワークの分離境界の整合性を維持しながら、メッセージを介して効率よく確実に通信できます。

つまり、セキュリティ対策されたクラウド ソリューションは、信頼性が高くスケーラブルな Azure の業界をリードする非同期メッセージング機能にアクセスできるだけでなく、メッセージングを使用して、セキュリティで保護されたソリューション コンパートメント間に通信パスを作成できます。この通信パスは、HTTPS やその他の TLS で保護されたソケット プロトコルを含むピアツーピア通信モードよりも本質的に安全です。

Service Bus を仮想ネットワークにバインドする

"仮想ネットワーク規則" は、Azure Service Bus サーバーが特定の仮想ネットワーク サブネットからの接続を許可するかどうかを制御するファイアウォール セキュリティ機能です。

仮想ネットワークへの Service Bus 名前空間のバインドは、2 ステップのプロセスです。 まず、仮想ネットワーク サブネットに仮想ネットワーク サービス エンドポイントを作成し、サービス エンドポイントの概要に関する記事で説明しているように、そのエンドポイントを Microsoft.ServiceBus に対して有効にする必要があります。 サービス エンドポイントを追加した後、Service Bus 名前空間を "仮想ネットワーク規則" にバインドします。

仮想ネットワーク規則は、Service Bus 名前空間と仮想ネットワーク サブネットの関連付けです。 ルールが存在する間、サブネットにバインドされているすべてのワークロードには、Service Bus 名前空間へのアクセス権が付与されます。 Service Bus 自体は送信接続を確立することはなく、アクセス許可を取得する必要はないので、このルールを有効にすることでサブネットへのアクセス権が付与されることはありません。

Note

ネットワーク サービス エンドポイントにより、仮想ネットワークで実行されているアプリケーションに、Service Bus 名前空間へのアクセスが提供されることに注意してください。 仮想ネットワークにより、エンドポイントの到達可能性は制御されますが、Service Bus エンティティ (キュー、トピック、またはサブスクリプション) で実行できる操作は制御されません。 アプリケーションが名前空間とそのエンティティで実行できる操作を認可するには、Microsoft Entra ID を使用します。 詳細については、Service Bus エンティティにアクセスするために Microsoft Entra ID を使用してアプリケーションを認証および認可する方法に関する記事を参照してください。

Azure Portal の使用

名前空間を作成するときは、名前空間へのパブリックのみ (すべてのネットワークから) またはプライベートのみ (プライベート エンドポイントを介してのみ) のアクセスを許可できます。 名前空間が作成されたら、(ネットワーク サービス エンドポイントを使用して) 特定の IP アドレスまたは特定の仮想ネットワークからのアクセスを許可できます。

名前空間の作成時にパブリック アクセスを構成する

パブリック アクセスを有効にするには、名前空間の作成ウィザードの [ネットワーク] ページで [パブリック アクセス] を選択します。

![[パブリック アクセス] オプションが選択された名前空間の作成ウィザードの [ネットワーク] ページを示すスクリーンショット。](media/service-bus-ip-filtering/create-namespace-public-access.png)

名前空間を作成したら、[Service Bus 名前空間] ページの左側のメニューで [ネットワーク] を選択します。 [すべてのネットワーク] オプションが選択されていることがわかります。 [選択したネットワーク] オプションを選択し、特定の IP アドレスまたは特定の仮想ネットワークからのアクセスを許可できます。 次のセクションでは、アクセスを許可するネットワークの指定について詳しく説明します。

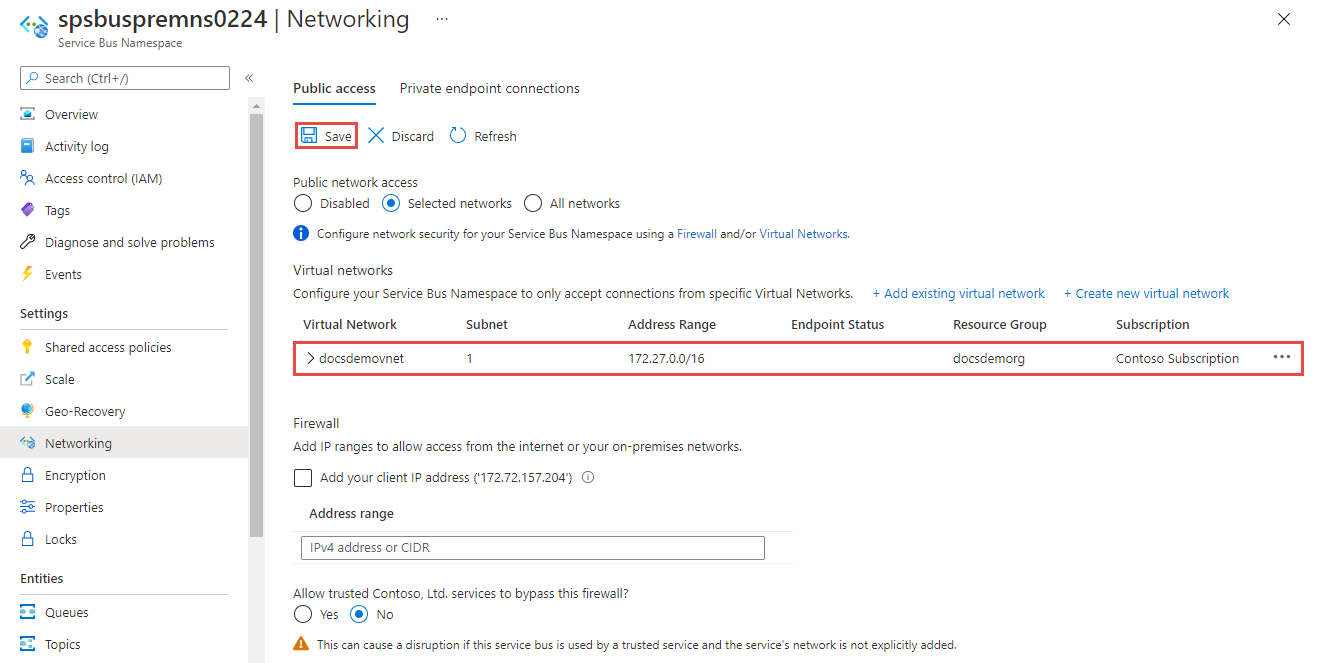

既存の名前空間に選択したネットワークを構成する

このセクションでは、Azure portal を使用して仮想ネットワーク サービス エンドポイントを追加する方法を示します。 アクセスを制限するには、この Event Hubs 名前空間に対して仮想ネットワーク サービス エンドポイントを統合する必要があります。

Azure portal で、ご利用の Service Bus 名前空間に移動します。

左側のメニューで、 [設定] の下にある [ネットワーク] オプションを選択します。

Note

[ネットワーク] タブは premium 名前空間に対してのみ表示されます。

[ネットワーク] ページの [パブリック ネットワーク アクセス] では、次の 3 つのオプションのいずれかを設定できます。 指定した IP アドレスからのアクセスのみを許可するには、[選択されたネットワーク] オプションを選択します。

[すべてのネットワーク] (既定)。 このオプションを選択すると、アクセス キーを使用して、すべてのネットワークからパブリックにアクセスできるようになります。 [すべてのネットワーク] オプションを選択した場合、Service Bus は、あらゆる IP アドレスからの (アクセス キーを使用した) 接続を受け入れます。 この設定は、IP アドレス範囲 0.0.0.0/0 を受け入れる規則と同じです。

![既定のオプション [すべてのネットワーク] が選択されている Service Bus の名前空間の [ネットワーク] タブのスクリーンショット。](media/service-bus-ip-filtering/firewall-all-networks-selected.png)

Disabled。 このオプションでは、名前空間へのパブリック アクセスが無効になります。 名前空間には、プライベート エンドポイント経由でのみアクセスできます。

![パブリック アクセスが無効になっている名前空間の [ネットワーク] ページを示すスクリーンショット。](media/service-bus-ip-filtering/public-access-disabled-page.png)

信頼された Microsoft サービスがファイアウォールをバイパスすることを許可するかどうかを選択します。 Azure Service Bus の信頼できる Microsoft サービスの一覧については、信頼された Microsoft サービスのセクションを参照してください。

[選択されたネットワーク]。 このオプションでは、選択されたネットワークからアクセス キーを使用して名前空間にパブリック アクセスできます。

重要

[選択されたネットワーク] を選択した場合は、少なくとも 1 つの IP ファイアウォール規則、または対象の名前空間にアクセスできる仮想ネットワークを追加してください。 この名前空間へのすべてのトラフィックをプライベート エンドポイント経由のみに制限する場合は、[無効] を使用します。

特定の仮想ネットワークにアクセスを制限するには、 [選択されたネットワーク] オプションを選択します (まだ選択されていない場合)。

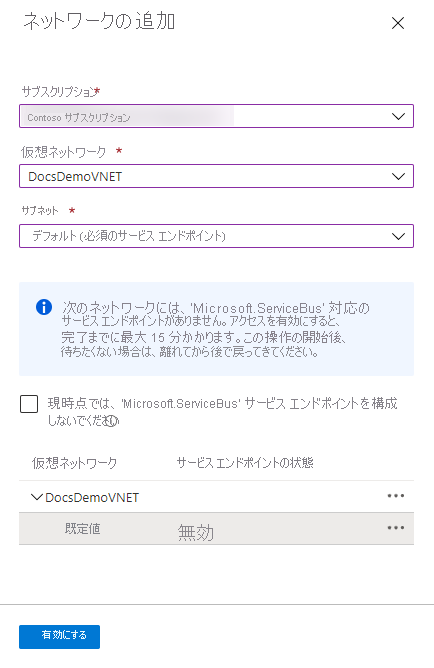

ページの [仮想ネットワーク] セクションで、 [+ 既存の仮想ネットワークを追加] を選択します。 新しい仮想ネットワークを作成する場合は、[+ 新しい仮想ネットワークの作成] を選択します。

警告

このページで [選択されたネットワーク] オプションを選択し、1 つ以上の IP ファイアウォール規則または仮想ネットワークを追加しない場合は、パブリック インターネット経由で (アクセス キーを使用して) 名前空間にアクセスできます。

仮想ネットワークの一覧から仮想ネットワークを選択し、サブネットを選択します。 仮想ネットワークを一覧に追加する前に、サービス エンドポイントを有効にする必要があります。 サービス エンドポイントが有効になっていない場合は、有効にするよう求められます。

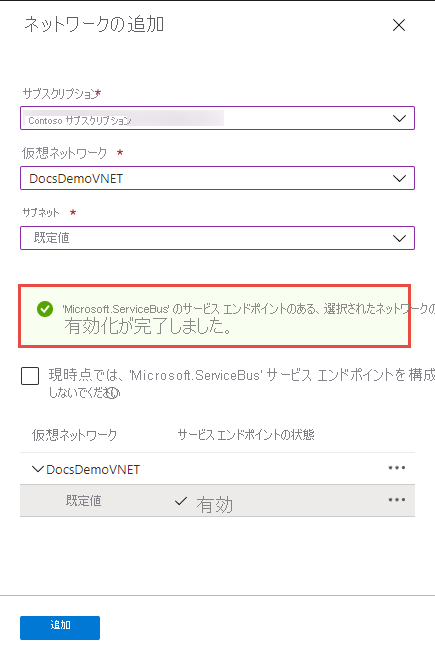

Microsoft.ServiceBus に対して、サブネットのサービス エンドポイントが有効になると、次の成功メッセージが表示されます。 ページの下部にある [追加] を選択して、ネットワークを追加します。

注意

サービス エンドポイントを有効にできない場合は、Resource Manager テンプレートを使用して、不足している仮想ネットワーク サービス エンドポイントを無視してもかまいません。 この機能はポータルでは使用できません。

ツール バーの [保存] を選択して設定を保存します。 ポータルの通知に確認が表示されるまで、数分間待機します。 [保存] ボタンは無効になっているはずです。

Note

特定の IP アドレスまたは範囲からのアクセスを許可する方法については、特定の IP アドレスまたは範囲からのアクセスの許可に関するページを参照してください。

信頼できる Microsoft サービス

[信頼された Microsoft サービスがこのファイアウォールをバイパスすることを許可する] 設定を有効にした場合、次のサービスに Service Bus リソースへのアクセス権が与えられます。

| 信頼できるサービス | サポートされる使用シナリオ |

|---|---|

| Azure Event Grid | Azure Event Grid が Service Bus 名前空間のキューまたはトピックにイベントを送信できるようにします。 次の手順も行う必要があります。

詳細については、「マネージド ID を使用したイベント配信」を参照してください |

| Azure Stream Analytics | Azure Stream Analytics ジョブが Service Bus キューからトピックにデータを出力できるようにします。 重要: Stream Analytics ジョブは、マネージド ID を使用して Service Bus 名前空間にアクセスするように構成する必要があります。 Service Bus 名前空間で Azure Service Bus データ送信者ロールに ID を追加します。 |

| Azure IoT Hub | IoT ハブで Service Bus 名前空間のキューまたはトピックにメッセージを送信できるようにします。 次の手順も行う必要があります。 |

| Azure API Management | API Management サービスを使用すると、Service Bus 名前空間の Service Bus キューまたはトピックにメッセージを送信できます。

|

| Azure IoT Central | IoT Central を使用すると、Service Bus 名前空間の Service Bus キューまたはトピックにデータをエクスポートできます。 次の手順も行う必要があります。

|

| Azure Digital Twins | Azure Digital Twins が Service Bus 名前空間の Service Bus トピックにデータをエグレスできるようにします。 次の手順も行う必要があります。

|

| Azure Monitor ([診断設定] と [アクション グループ]) | Azure Monitor が Service Bus 名前空間の Service Bus に診断情報とアラート通知を送信できるようにします。 Azure Monitor では、Service Bus 名前空間からデータの読み取りと書き込みを実施できます。 |

| Azure Synapse | Azure Synapse が Synapse ワークスペースのマネージド ID を使用して Service Bus に接続できるようにします。 Service Bus 名前空間で Azure Service Bus データ送信者、受信者または所有者ロールに ID を追加します。 |

Azure Service Bus のその他の信頼できるサービスは次のとおりです。

- Azure Data Explorer

- Azure Health Data Services

- Azure Arc

- Azure Kubernetes

- Azure Machine Learning

- Microsoft Purview

- Microsoft Defender for Cloud

- Azure Provider Hub

Resource Manager テンプレートの使用

次の Resource Manager テンプレートの例では、既存の Service Bus 名前空間に仮想ネットワーク規則を追加します。 ネットワーク規則では、仮想ネットワーク内のサブネットの ID を指定します。

この ID は、仮想ネットワーク サブネットの Resource Manager の完全修飾パスです。 たとえば、仮想ネットワークの既定のサブネットの場合は /subscriptions/{id}/resourceGroups/{rg}/providers/Microsoft.Network/virtualNetworks/{vnet}/subnets/default です。

注意

defaultAction の既定値は Allow です。 仮想ネットワークまたはファイアウォール規則を追加するときは、必ず defaultAction を Deny に設定します。

テンプレート:

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"servicebusNamespaceName": {

"type": "string",

"metadata": {

"description": "Name of the Service Bus namespace"

}

},

"virtualNetworkName": {

"type": "string",

"metadata": {

"description": "Name of the Virtual Network Rule"

}

},

"subnetName": {

"type": "string",

"metadata": {

"description": "Name of the Virtual Network Sub Net"

}

},

"location": {

"type": "string",

"metadata": {

"description": "Location for Namespace"

}

}

},

"variables": {

"namespaceNetworkRuleSetName": "[concat(parameters('servicebusNamespaceName'), concat('/', 'default'))]",

"subNetId": "[resourceId('Microsoft.Network/virtualNetworks/subnets/', parameters('virtualNetworkName'), parameters('subnetName'))]"

},

"resources": [{

"apiVersion": "2022-10-01-preview",

"name": "[parameters('servicebusNamespaceName')]",

"type": "Microsoft.ServiceBus/namespaces",

"location": "[parameters('location')]",

"sku": {

"name": "Premium",

"tier": "Premium",

"capacity": 1

},

"properties": {

"premiumMessagingPartitions": 1,

"minimumTlsVersion": "1.2",

"publicNetworkAccess": "Enabled",

"disableLocalAuth": false,

"zoneRedundant": true

}

},

{

"apiVersion": "2022-07-01",

"name": "[parameters('virtualNetworkName')]",

"location": "[parameters('location')]",

"type": "Microsoft.Network/virtualNetworks",

"properties": {

"addressSpace": {

"addressPrefixes": [

"10.0.0.0/23"

]

},

"subnets": [{

"name": "[parameters('subnetName')]",

"properties": {

"addressPrefix": "10.0.0.0/23",

"serviceEndpoints": [{

"service": "Microsoft.ServiceBus"

}]

}

}]

}

},

{

"apiVersion": "2022-10-01-preview",

"name": "[variables('namespaceNetworkRuleSetName')]",

"type": "Microsoft.ServiceBus/namespaces/networkruleset",

"dependsOn": [

"[concat('Microsoft.ServiceBus/namespaces/', parameters('servicebusNamespaceName'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"virtualNetworkRules": [{

"subnet": {

"id": "[variables('subNetId')]"

},

"ignoreMissingVnetServiceEndpoint": false

}],

"ipRules": [],

"trustedServiceAccessEnabled": false

}

}

],

"outputs": {}

}

テンプレートをデプロイするには、Azure Resource Manager の手順に従います。

重要

IP 規則も仮想ネットワーク規則も指定されていない場合は、defaultAction を deny に設定しても、すべてのトラフィックが名前空間に送られます。 名前空間には、パブリック インターネット経由で (アクセス キーを使用して) アクセスできます。 指定された IP アドレスまたは仮想ネットワークのサブネットからのトラフィックのみを許可するには、名前空間に少なくとも 1 つの IP 規則または仮想ネットワーク規則を指定します。

Azure CLI の使用

az servicebus namespace network-rule-set add、list、update、remove の各コマンドを使用して、Service Bus 名前空間の仮想ネットワーク規則を管理します。

Azure PowerShell の使用

Service Bus 名前空間のネットワーク規則を追加、一覧表示、削除、更新、削除するには、次のAzure PowerShell コマンドを使用します。

Set-AzServiceBusNetworkRuleSetを使用して仮想ネットワーク規則を追加します。New-AzServiceBusVirtualNetworkRuleConfigとSet-AzServiceBusNetworkRuleSetを組み合わせて仮想ネットワーク規則を追加します。

既定のアクションとパブリック ネットワーク アクセス

REST API

defaultAction プロパティの既定値は、defaultActionの API バージョンでは Deny でした。 ただし、拒否規則は、IP フィルターまたは仮想ネットワーク規則を設定しない限り、適用されません。 つまり、IP フィルターと仮想ネットワーク規則が一切ない場合、これは Allow として扱われます。

API バージョン 2021-06-01-preview 以降では、サービス側の適用を正確が反映されるよう、defaultAction プロパティの既定値は Allow です。 既定のアクションが Deny に設定されている場合は、IP フィルターと仮想ネットワーク規則が適用されます。 既定のアクションが Allow に設定されている場合は、IP フィルターと仮想ネットワーク規則は適用されません。 ルールをオフにしてから再度有効にしたときも、サービスではルールが記憶されています。

API バージョン 2021-06-01-preview 以降では、publicNetworkAccess という名前の新しいプロパティも導入されています。 これを Disabled に設定した場合は、操作がプライベート リンクのみに制限されます。 Enabled に設定した場合は、パブリック インターネット上で操作が許可されます。

これらのプロパティの詳細については、プライベート エンドポイント接続の作成または更新に関するページを参照してください。

Note

上記の設定ではいずれも、SAS または Microsoft Entra 認証による要求の検証がバイパスされません。 認証チェックは、常に、defaultAction、publicNetworkAccess、privateEndpointConnections の設定で構成されたネットワーク チェックをサービスが検証した後に実行されます。

Azure portal

Azure portal は常に、最新の API バージョンを使用してプロパティを取得し、設定します。 2021-01-01-preview およびそれ以前を使用して以前に名前空間を構成し、defaultAction を Deny に設定して IP フィルターと仮想ネットワーク規則をまったく指定していなかった場合、以前はポータルで名前空間の [ネットワーク] ページの [選択されたネットワーク] がオンになっていました。 現在は、[すべてのネットワーク] オプションがオンになっています。

![Azure portal の [ネットワーク] ページのスクリーンショット。[ファイアウォールと仮想ネットワーク] タブで、すべてのネットワークからのアクセスを許可するオプションが選択されています。](media/service-bus-ip-filtering/firewall-all-networks-selected.png)

関連するコンテンツ

仮想ネットワークについて詳しくは、以下のリンクをご覧ください。

![ツール バーの [既存の仮想ネットワークの追加] ボタンの選択を示す画像。](media/service-endpoints/add-vnet-menu.png)