概要: SMB を使用した Azure ファイル共有へのオンプレミスの Active Directory Domain Services 認証

Azure Files では、次の方法で Kerberos 認証プロトコルを使用したサーバー メッセージ ブロック (SMB) 経由の Windows ファイル共有の ID ベース認証がサポートされています。

- オンプレミス Active Directory Domain Services (AD DS)

- Microsoft Entra Domain Services

- ハイブリッド ユーザー ID 用の Microsoft Entra Kerberos

認証のための適切な AD ソースを選択するために、「しくみ」のセクションを確認することを強くお勧めします。 設定は、選択するドメイン サービスによって異なります。 この記事では、Azure ファイル共有での認証用にオンプレミス AD DS を有効にして構成する方法に重点を置いて説明します。

Azure Files を初めて使用する場合は、計画ガイドに目を通すことをお勧めします。

適用対象

| ファイル共有の種類 | SMB | NFS |

|---|---|---|

| Standard ファイル共有 (GPv2)、LRS/ZRS | ||

| Standard ファイル共有 (GPv2)、GRS/GZRS | ||

| Premium ファイル共有 (FileStorage)、LRS/ZRS |

サポートされるシナリオと制限

- Azure Files のオンプレミス AD DS 認証に使用される AD DS ID は、Microsoft Entra ID に同期されているか、既定の共有レベルのアクセス許可を使用している必要があります。 パスワード ハッシュの同期はオプションです。

- Azure File Sync によって管理されている Azure ファイル共有がサポートされます。

- AD と AES 256 暗号化 (推奨) および RC4-HMAC を使用した Kerberos 認証がサポートされています。 AES 128 Kerberos 暗号化はまだサポートされていません。

- シングル サインオン エクスペリエンスがサポートされます。

- Windows 8/Windows Server 2012 以降の OS バージョンを実行している Windows クライアント、または Linux VM (Ubuntu 18.04+ または同等の RHEL または SLES VM) 上でのみサポートされます。

- ストレージ アカウントの登録先の AD フォレストに対してサポートされのみます。 同じフォレスト内の異なるドメインに属するユーザーは、適切なアクセス許可がある限り、ファイル共有と基になるディレクトリ/ファイルにアクセスできる必要があります。

- 既定では、単一のフォレストからのみ、AD DS 資格情報を使用して Azure ファイル共有にアクセスできます。 別のフォレストから Azure ファイル共有にアクセスする必要がある場合、適切なフォレストの信頼が構成されていることを確認してください。 詳細については、「複数の Active Directory フォレストで Azure Files を使用する」を参照してください。

- Azure RBAC を使用してコンピューター アカウント (マシン アカウント) に共有レベルのアクセス許可を割り当てることはサポートされていません。 既定の共有レベルのアクセス許可を使用して、コンピューター アカウントに共有へのアクセスを許可するか、代わりにサービス ログオン アカウントの使用を検討できます。

- Network File System (NFS) ファイル共有に対する認証はサポートされていません。

SMB 経由の Azure ファイル共有に対して AD DS を有効にすると、AD DS に参加しているマシンでは、既存の AD DS 資格情報を使用して Azure ファイル共有をマウントできます。 この機能は、オンプレミス マシンでホストされているか、Azure で仮想マシン (VM) にホストされている AD DS 環境で有効にすることができます。

ビデオ

いくつかの一般的なユース ケースで ID ベース認証を設定できるように、次のシナリオに関するステップ バイ ステップ ガイダンスを含む 2 本の動画を公開しました。 Azure Active Directory は Microsoft Entra ID になりましたので注意してください。 詳細については、Azure AD の新しい名前に関するページを参照してください。

| オンプレミスのファイル サーバーの Azure Files への置き換え (ファイルと AD 認証のためのプライベート リンクに関する設定を含む) | Azure Virtual Desktop のプロファイル コンテナーとして Azure Files を使用する (AD 認証と FSLogix 構成に関する設定を含む) |

|---|---|

|

|

前提条件

Azure ファイル共有に対する AD DS 認証を有効にする前に、次の前提条件を完了していることを確認します。

AD DS 環境を選択または作成し、オンプレミスの Microsoft Entra Connect 同期アプリケーションまたは Microsoft Entra Connect クラウド同期 (Microsoft Entra 管理センターからインストールできる軽量エージェント) のいずれかを使用して Microsoft Entra ID に同期します。

新規または既存のオンプレミスの AD DS 環境で機能を有効にすることができます。 アクセスに使用される ID は、Microsoft Entra ID と同期されているか、既定の共有レベルのアクセス許可を使用している必要があります。 アクセスする Microsoft Entra テナントとファイル共有は、同じサブスクリプションに関連付けられている必要があります。

オンプレミス マシンまたは Azure VM をオンプレミスの AD DS にドメイン参加させます。 ドメインに参加させる方法については、「コンピューターをドメインに参加させる」を参照してください。

マシンがドメイン参加していない場合でも、マシンからオンプレミスの AD ドメイン コントローラーへのネットワーク接続が妨げられず、ユーザーが明示的な資格情報を提供している場合は、認証に AD DS を使用できます。 詳細については、「ドメイン参加していない VM または別の AD ドメインに参加している VM からファイル共有をマウントする」を参照してください。

Azure ストレージ アカウントを選択または作成します。 最適なパフォーマンスが得られるように、共有にアクセスする予定のクライアントと同じリージョンに、ストレージ アカウントをデプロイすることをお勧めします。 次に、ストレージ アカウント キーを使用して、Azure ファイル共有をマウントします。 ストレージ アカウント キーを使ってマウントすると、接続が検証されます。

ファイル共有を含むストレージ アカウントが、ID ベース認証用にまだ構成されていないことを確認します。 ストレージ アカウントで AD ソースが既に有効になっている場合、オンプレミス AD DS を有効にする前に無効にする必要があります。

Azure Files への接続に問題が発生した場合は、Windows での Azure Files マウント エラーに対して発行したトラブルシューティング ツールに関する記事を参照してください。

Azure ファイル共有への AD DS 認証を有効にして構成するには、事前に、関連するネットワーク構成を行います。 詳細については、「Azure Files のネットワークに関する考慮事項」を参照してください。

リージョン別の提供状況

AD DS を使用した Azure Files 認証は、すべての Azure パブリック、China および Gov リージョンで利用できます。

概要

ファイル共有上でネットワーク構成を有効にする予定の場合は、AD DS 認証を有効にする前に、ネットワークの考慮事項に関する記事に目を通して、関連する構成を完了することをお勧めします。

Azure ファイル共有の AD DS 認証を有効にすると、オンプレミスの AD DS の資格情報を使用して Azure ファイル共有に対する認証を行うことができます。 さらに、アクセス許可より適切に管理して、きめ細かいアクセス制御を行うことができます。 これを行うには、オンプレミスの Microsoft Entra Connect 同期アプリケーションまたは Microsoft Entra Connect クラウド同期 (Microsoft Entra 管理センターからインストールできる軽量エージェント) のいずれかを使用してオンプレミスの AD DS の ID を Microsoft Entra ID に同期する必要があります。 Windows ACL を使用してファイルまたはディレクトリ レベルのアクセスを管理しながら、Microsoft Entra ID に同期されるハイブリッド ID に共有レベルのアクセス許可を割り当てます。

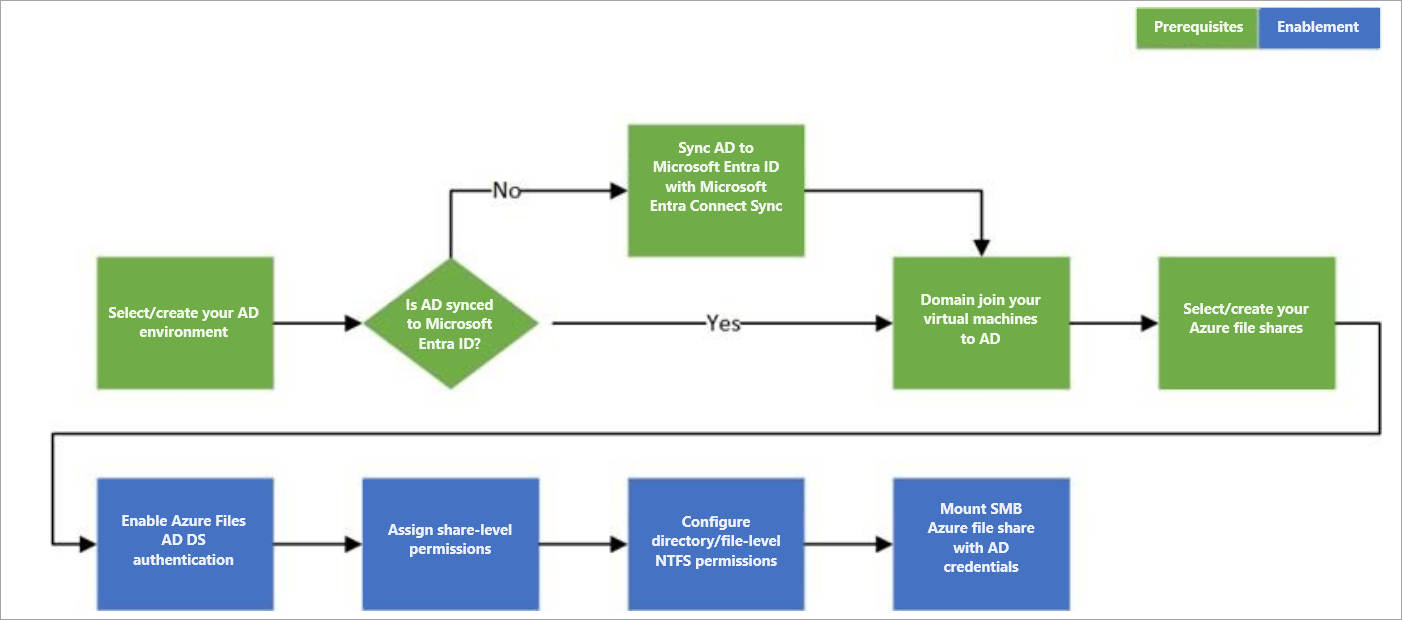

以下の手順に従って、AD DS 認証用に Azure Files を設定します。

次の図は、SMB を使用して Azure ファイル共有の AD DS 認証を有効にするためのエンドツーエンドのワークフローを示しています。

Azure ファイル共有へのアクセスに使用される ID は、Azure ロールベースのアクセス制御 (Azure RBAC) モデルを使用して共有レベルのファイル アクセス許可を適用するために、Microsoft Entra ID に同期する必要があります。 または、既定の共有レベルのアクセス許可を使用できます。 既存のファイル サーバーから引き継がれたファイルまたはディレクトリの Windows スタイルの DACL は保持され、適用されます。 これにより、エンタープライズ AD DS 環境とのシームレスな統合が提供されます。 オンプレミス ファイル サーバーを Azure ファイル共有に置き換えると、既存のユーザーは、使用されている資格情報を変更することなく、シングル サインオン エクスペリエンスで現在のクライアントから Azure ファイル共有にアクセスできるようになります。

次のステップ

開始するには、ストレージ アカウントの AD DS 認証を有効にする必要があります。