Azure Synapse Analytics のセキュリティに関するホワイト ペーパー: 概要

要約: Azure Synapse Analytics は Microsoft の制限のない分析プラットフォームであり、エンタープライズ データ ウェアハウスとビッグ データ処理を、システム統合を必要としない単一のマネージド環境に統合します。 Azure Synapse は、以下のものを使用して、分析ライフ サイクル用のエンド ツー エンドのツールを提供します。

- データ統合用のパイプライン。

- ビッグ データ処理用の Apache Spark プール。

- ログと時系列の分析用のデータ エクスプローラー。

- Azure Data Lake を使用するデータ探索用のサーバーレス SQL プール。

- エンタープライズ データ ウェアハウス用の専用 SQL プール (旧称 SQL DW)。

- Power BI、Azure Cosmos DB、Azure Machine Learning との緊密な統合。

Azure Synapse のデータのセキュリティとプライバシーは必須です。 このホワイト ペーパーの目的は、エンタープライズレベルかつ業界最高水準である Azure Synapse のセキュリティ機能の包括的な概要を示すことです。 このホワイト ペーパーは、次の 5 つのセキュリティ層に対応する一連の記事で構成されています。

- データ保護

- アクセス制御

- 認証

- ネットワークのセキュリティ

- 脅威の防止

このホワイト ペーパーでは、すべてのエンタープライズ セキュリティ上の利害関係者を対象にしています。 これには、セキュリティ管理者、ネットワーク管理者、Azure 管理者、ワークスペース管理者、データベース管理者が含まれます。

執筆者: Vengatesh Parasuraman、Fretz Nuson、Ron Dunn、Khendr'a Reid、John Hoang、Nithesh Krishnappa、Mykola Kovalenko、Brad Schacht、Pedro Matinez、Mark Pryce-Maher、Arshad Ali

テクニカル レビュー担当者: Nandita Valsan、Rony Thomas、Abhishek Narain、Daniel Crawford、Tammy Richter Jones

適用対象: Azure Synapse Analytics、専用 SQL プール (旧称 SQL DW)、サーバーレス SQL プール、および Apache Spark プール。

重要

このホワイト ペーパーは、Azure SQL Database、Azure SQL Managed Instance、Azure Machine Learning、または Azure Databricks には適用されません。

はじめに

頻繁に見出しに登場するデータ侵害、マルウェア感染、悪意のあるコード インジェクションなどが、クラウドの最新化を目指す企業にとってのセキュリティ上の懸念の詳細なリストに含まれています。 企業のお客様は、失敗するわけにはいかないので、懸念を解消できるクラウド プロバイダーまたはサービス ソリューションを必要とします。

セキュリティに関する一般的な質問には、次のようなものがあります。

- どのユーザーが何のデータを表示できるかを制御できますか?

- ユーザーの ID を確認するためのオプションは何ですか?

- データはどのように保護されますか?

- ネットワークとデータの整合性、機密性、およびアクセスを保護するために使用できるネットワーク セキュリティ テクノロジは何ですか?

- 脅威を検出して通知するツールは何ですか?

このホワイト ペーパーの目的は、これらの一般的なセキュリティの質問や他の多くの質問に対する回答を提供することです。

コンポーネント アーキテクチャ

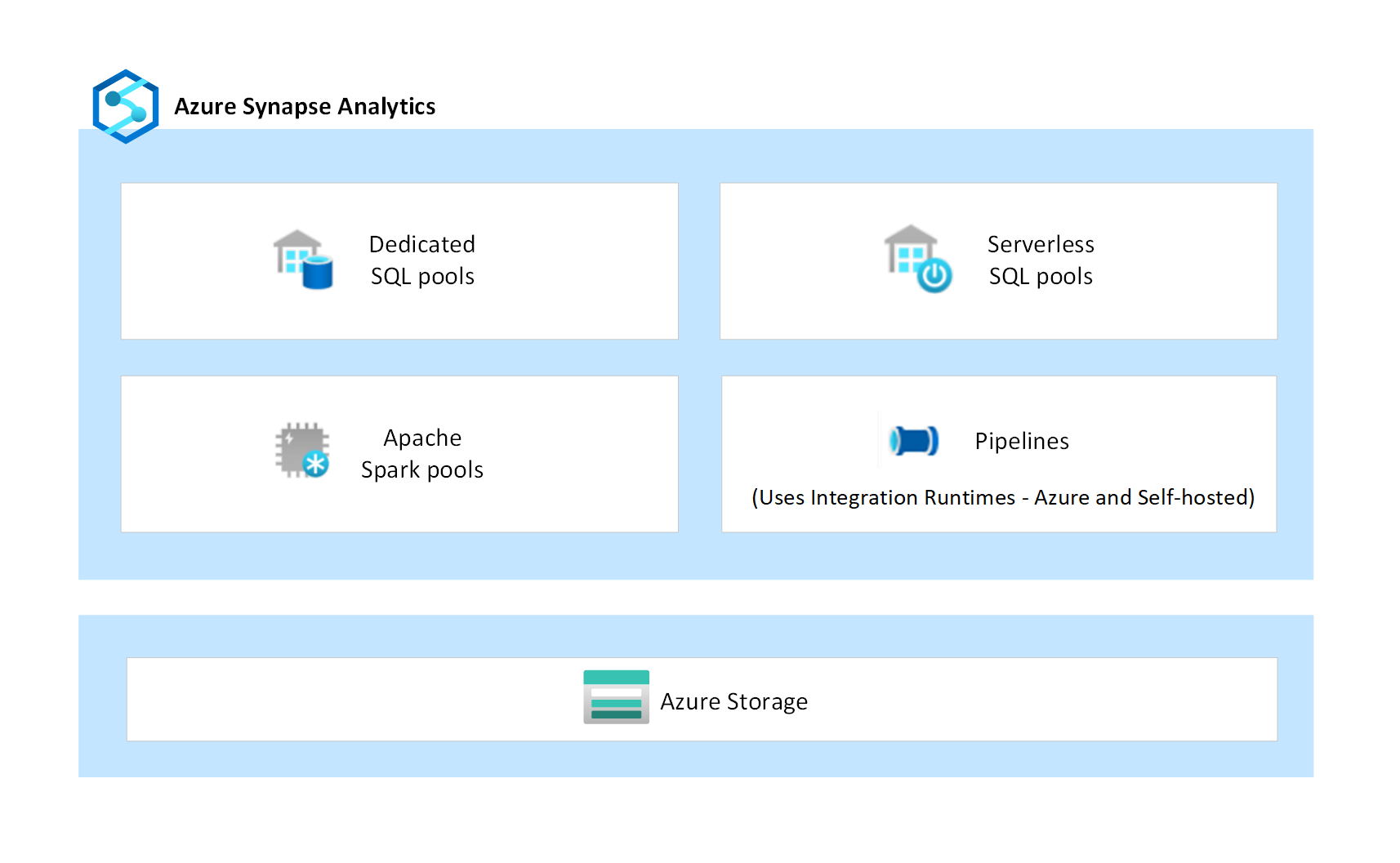

Azure Synapseは、サービスとしてのプラットフォーム (PaaS) 分析サービスであり、専用 SQL プール、サーバーレス SQL プール、Apache Spark プール、データ統合パイプラインなど、複数の独立したコンポーネントをまとめています。 これらのコンポーネントは、連携して、シームレスな分析プラットフォーム エクスペリエンスを提供するように設計されています。

専用 SQL プールは、SQL ワークロードにエンタープライズ データ ウェアハウス機能を提供するプロビジョニングされたクラスターです。 データは、こちらも PaaS サービスである Azure Storage を利用したマネージド ストレージに取り込まれます。 コンピューティングはストレージから分離されており、お客様はデータとは無関係にコンピューティングをスケーリングできます。 また、専用 SQL プールでは、外部テーブルを使用して、カスタマー マネージド Azure Storage アカウント経由でデータ ファイルに直接クエリを実行することもできます。

サーバーレス SQL プールは、SQL インターフェイスを提供するオンデマンド クラスターで、カスタマー マネージド Azure Storage アカウント経由で、直接データにクエリと分析を行います。 サーバーレスであるため、マネージド ストレージはなく、クエリのワークロードに応じて、コンピューティング ノードが自動的にスケーリングされます。

Azure Synapse の Apache Spark は、オープンソースである Apache Spark を Microsoft がクラウドに実装したものの 1 つです。 Spark インスタンスは、Spark プールで定義されているメタデータ構成に基づいてオンデマンドでプロビジョニングされます。 各ユーザーは、各自のジョブを実行するための専用 Spark インスタンスを取得します。 Spark インスタンスによって処理されるデータ ファイルは、お客様がご自身の Azure Storage アカウントで管理します。

パイプラインは、データ移動とデータ変換を大規模に実行するアクティビティの論理グループです。 データ フロー は、ローコードのユーザー インターフェイスを使用して開発されたパイプライン内の変換アクティビティです。 大規模なデータ変換を実行できます。 バックグラウンドで、データ フローは、Azure Synapse の Apache Spark クラスターを使用して、自動生成されたコードを実行します。 パイプラインとデータ フローはコンピューティング専用サービスであり、どちらにも、関連付けられているマネージド ストレージはありません。

パイプラインは、データ移動およびディスパッチ アクティビティを実行するためのスケーラブルなコンピューティング インフラストラクチャとして、Integration Runtime (IR) を使用します。 データ移動アクティビティは IR で実行されますが、ディスパッチ アクティビティは、Azure SQL Database、Azure HDInsight、Azure Databricks、Azure Synapse の Apache Spark クラスターなど、さまざまなコンピューティング エンジンで実行されます。 Azure Synapse は、Azure Integration Runtime とセルフホステッド IR の 2 種類の IR に対応しています。 Azure IR は、フル マネージドで、スケーラブルかつオンデマンドのコンピューティング インフラストラクチャを提供します。 セルフホステッド IR は、オンプレミスのマシンまたは Azure クラウドの仮想マシン内のお客様のネットワークに、お客様によってインストールおよび構成されます。

お客様は、ご自身の Synapse ワークスペースを マネージド ワークスペース仮想ネットワークに関連付けることを選択できます。 マネージド ワークスペース仮想ネットワークに関連付けられると、パイプライン、データ フロー、Apache Spark プールで使用されている Azure IR と Apache Spark クラスターは、マネージド ワークスペース仮想ネットワーク内にデプロイされます。 このセットアップにより、パイプラインと Apache Spark ワークロードのワークスペース間のネットワーク分離が保証されます。

次の図は、Azure Synapse のさまざまなコンポーネントを示しています。

コンポーネントの分離

図に示されている Azure Synapse の各コンポーネントには、独自のセキュリティ機能が用意されています。 セキュリティ機能は、コンピューティングと処理される関連データを安全に保護するために、データ保護、アクセス制御、認証、ネットワーク セキュリティ、脅威の防止を提供します。 さらに、PaaS サービスである Azure Storage は独自のセキュリティを提供します。これはお客様が各自のストレージ アカウント内で設定し管理します。 このコンポーネント分離レベルにより、いずれかのコンポーネントにセキュリティの脆弱性があった場合に、露出を最小限に抑えられます。

セキュリティ層

Azure Synapse は、データをエンド ツー エンドで保護するための多層セキュリティ アーキテクチャを実装します。 次の 5 つの層があります。

- 機密データを識別して分類し、保存データと移動中のデータを暗号化するためのデータ保護。

- ユーザーがデータを操作する権限を決定するためのアクセス制御。

- ユーザーとアプリケーションの ID を証明するための認証。

- プライベート エンドポイントと仮想プライベート ネットワークでネットワーク トラフィックを分離するためのネットワークのセキュリティ。

- 異常なアクセスの場所、SQL インジェクション攻撃、認証攻撃など、潜在的なセキュリティ上の脅威を識別するための脅威の防止。

次の手順

このホワイト ペーパー シリーズの次の記事では、データ保護について説明します。