Windows VM 用の Azure Disk Encryption

適用対象: ✔️ Windows VM ✔️ フレキシブル スケール セット

Azure Disk Encryption は、データを保護して、組織のセキュリティおよびコンプライアンス コミットメントを満たすのに役立ちます。 Windows の BitLocker 機能を使用して、Azure 仮想マシン (VM) の OS とデータ ディスクにボリューム暗号化が提供されます。これは、ディスク暗号化キーとシークレットを制御および管理できるように、Azure Key Vault に統合されています。

Azure Disk Encryption は、Virtual Machines と同じように、ゾーン回復性を備えています。 詳細については、「Availability Zones をサポートする Azure サービス」を参照してください。

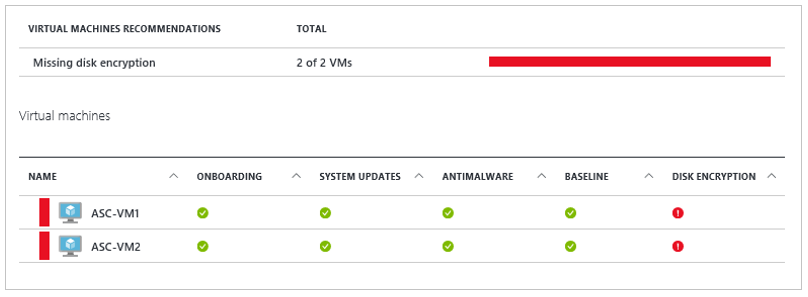

Microsoft Defender for Cloud を使用している場合、暗号化されていない VM があると警告されます。 アラートは高重要度として表示され、このような VM は暗号化することをお勧めします。

警告

- これまで Microsoft Entra ID で Azure Disk Encryption を使って VM を暗号化していた場合は、引き続きこのオプションを使用して VM を暗号化する必要があります。 詳細については、「Microsoft Entra ID での Azure Disk Encryption (以前のリリース)」を参照してください。

- 特定の推奨事項により、データ、ネットワーク、またはコンピューティング リソースの使用量が増え、その結果、ライセンスまたはサブスクリプション コストの追加が必要になる可能性があります。 サポートされているリージョンにおいて Azure でリソースを作成するための有効なアクティブ Azure サブスクリプションが必要です。

- Azure Disk Encryption を使用して暗号化された VM またはディスクを、BitLocker を使用して手動で暗号化解除しないでください。

Azure CLI を使用した Windows VM の作成および暗号化のクイックスタートまたはAzure PowerShell を使用した Windows VM の作成および暗号化のクイックスタートのページでは、Windows 用 Azure Disk Encryption の基礎について数分で学習できます。

サポートされている VM とオペレーティング システム

サポートされている VM

Windows VM は、さまざまなサイズで利用できます。 Azure Disk Encryption は、第 1 世代と第 2 世代の VM でサポートされています。 Azure Disk Encryption は、Premium Storage を使用した VM でも利用できます。

Azure Disk Encryption は、Basic、A シリーズ VM、またはメモリが 2 GB 未満の仮想マシンでは利用できません。 例外の詳細については、「Azure Disk Encryption: 制限」を参照してください。

サポートされるオペレーティング システム

BitLocker をサポートし、BitLocker の要件を満たすように構成されているすべてのバージョンの Windows。 詳細については、「BitLocker の概要」をご覧ください。

Note

Windows Server 2022 と Windows 11 では、RSA 2048 ビット キーをサポートしていません。 詳細情報については、「FAQ: キー暗号化キーにはどのサイズを使用すべきですか?」を参照してください。

Windows Server 2012 R2 Core と Windows Server 2016 Core には、暗号化用に VM 上に bdehdcfg コンポーネントをインストールする必要があります。

Windows Server 2008 R2 には、暗号化用に .NET Framework 4.5 をインストールする必要があります。Windows Update から、オプションの更新プログラムである Windows Server 2008 R2 x64 ベース システム用の Microsoft .NET Framework 4.5.2 (KB2901983) を使用してインストールすることができます。

ネットワーク要件

Azure Disk Encryption を有効にするには、VM が次のネットワーク エンドポイントの構成要件を満たす必要があります。

- キー コンテナーに接続するためのトークンを取得するには、Windows VM で Microsoft Entra エンドポイント [login.microsoftonline.com] に接続できる必要があります。

- 暗号化キーをご利用のキー コンテナーに書き込むには、Windows VM がキー コンテナー エンドポイントに接続できる必要があります。

- Windows VM は、Azure 拡張リポジトリをホストする Azure ストレージ エンドポイントと、VHD ファイルをホストする Azure ストレージ アカウントに接続できる必要があります。

- セキュリティ ポリシーで Azure VM からインターネットへのアクセスが制限されている場合は、上記の URI を解決し、IP への送信接続を許可するための特定のルールを構成することができます。 詳細については、「ファイアウォールの内側にある Azure Key Vault へのアクセス」を参照してください。

グループ ポリシーの要件

Azure Disk Encryption では、Windows VM に対して BitLocker 外部キー保護機能が使用されます。 ドメインに参加している VM の場合は、TPM 保護機能を適用するグループ ポリシーをプッシュしないでください。 "互換性のある TPM が装備されていない BitLocker を許可する" のグループ ポリシーについては、BitLocker グループ ポリシー リファレンスに関するページをご覧ください。

カスタム グループ ポリシーを使用するドメインに参加している仮想マシンの Bitlocker ポリシーには、[BitLocker 回復情報のユーザー記憶域を構成する] -> >[256 ビットの回復キーを許可する] の設定を含める必要があります。 BitLocker のカスタム グループ ポリシー設定に互換性がない場合、Azure Disk Encryption は失敗します。 正しいポリシー設定がないマシンでは、新しいポリシーを適用し、新しいポリシーを強制的に更新します (gpupdate.exe /force)。 再起動が必要になる場合があります。

Microsoft BitLocker Administration and Monitoring (MBAM) グループ ポリシー機能は、Azure Disk Encryption と互換性がありません。

警告

Azure Disk Encryption では、回復キーは保存されません。 [対話型ログオン: コンピューター アカウントのロックアウトのしきい値] セキュリティ設定が有効になっている場合、マシンを回復するには、シリアル コンソールから回復キーを指定する必要があります。 適切な回復ポリシーが有効になっていることを確認する手順については、Bitlocker 回復ガイドの計画に関する記事を参照してください。

BitLocker によって使用される AES-CBC アルゴリズムがドメイン レベル グループ ポリシーでブロックされると、Azure Disk Encryption は失敗します。

暗号化キーのストレージ要件

Azure Disk Encryption では、ディスク暗号化キーとシークレットを制御および管理するために、Azure Key Vault が必要です。 ご利用のキー コンテナーと VM は、同じ Azure リージョンおよびサブスクリプションに存在している必要があります。

詳細については、「Azure Disk Encryption 用のキー コンテナーの作成と構成」をご覧ください。

用語

次の表では、Azure Disk Encryption のドキュメントで使用される一般的な用語の一部を定義します。

| 用語 | 定義 |

|---|---|

| Azure Key Vault | Key Vault は、Federal Information Processing Standards (FIPS) に照らして検証されたハードウェア セキュリティ モジュールに基づく、暗号化キー管理サービスです。 これらの標準は、暗号化キーと機密性の高いシークレットを保護するために役立ちます。 詳細については、Azure Key Vault のドキュメントと「Azure Disk Encryption 用のキー コンテナーの作成と構成」をご覧ください。 |

| Azure CLI | Azure CLI は、コマンド ラインから Azure リソースを管理できるように最適化されています。 |

| BitLocker | BitLocker は、Windows VM でディスク暗号化を有効にするために使用される、業界で認められた Windows ボリューム暗号化テクノロジです。 |

| キー暗号化キー (KEK) | シークレットを保護またはラップするために使用できる非対称キー (RSA 2048) です。 ハードウェア セキュリティ モジュール (HSM) で保護されたキーまたはソフトウェアで保護されたキーを指定できます。 詳細については、Azure Key Vault のドキュメントと「Azure Disk Encryption 用のキー コンテナーの作成と構成」をご覧ください。 |

| PowerShell コマンドレット | 詳しくは、Azure PowerShell コマンドレットに関するページをご覧ください。 |