Azure 環境内の Oracle Database 12c データベースのディザスター リカバリー

適用対象: ✔️ Linux VM

前提条件

- Oracle Data Guard の設計と Azure 環境について理解していること

目標

- ディザスター リカバリー (DR) の要件を満たすトポロジと構成を設計すること

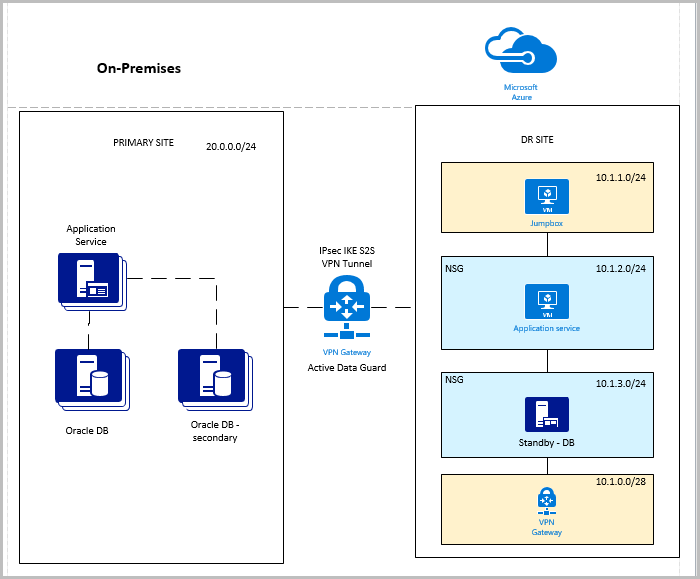

シナリオ 1:Azure 上のプライマリ サイトと DR サイト

Oracle データベースがプライマリ サイトにセットアップされています。 DR サイトは別のリージョンにあります。 Oracle Data Guard はこれらのサイト間での迅速な回復に使用されます。 また、プライマリ サイトにはレポートの作成や他の用途のためにセカンダリ データベースが用意されています。

トポロジ

Azure のセットアップの概要を以下に示します。

- 2 つのサイト (プライマリ サイトと DR サイト)

- 2 つの仮想ネットワーク

- Data Guard を備えた 2 つの Oracle データベース (プライマリとスタンバイ)

- Golden Gate または Data Guard を備えた 2 つの Oracle データベース (プライマリ サイトのみ)

- 2 つのアプリケーション サービス (プライマリ サイトに 1 つ、DR サイトに 1 つ)

- プライマリ サイト上のデータベースおよびアプリケーション サービスに使用されている "可用性セット"

- 各サイトに 1 つのジャンプボックス (プライベート ネットワークへのアクセスを制限し、管理者によるサインインのみを許可)

- 別個のサブネット上にあるジャンプボックス、アプリケーション サービス、データベース、および VPN ゲートウェイ

- アプリケーションおよびデータベースのサブネットに適用されている NSG

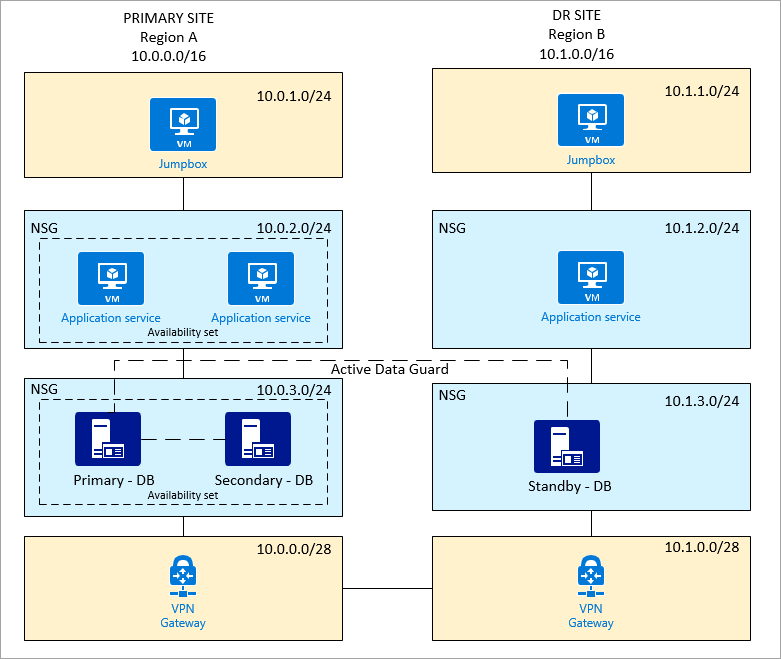

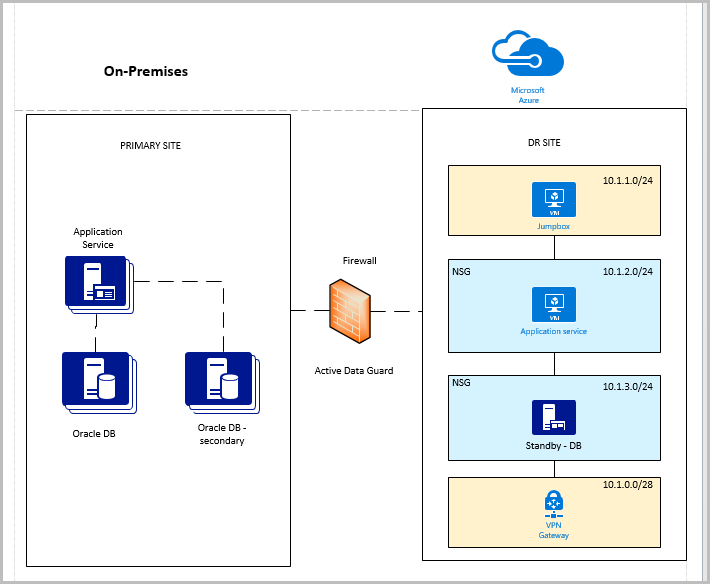

シナリオ 2: オンプレミスのプライマリ サイトと Azure 上の DR サイト

Oracle データベースがオンプレミスにセットアップされています (プライマリ サイト)。 DR サイトは Azure にあります。 Oracle Data Guard はこれらのサイト間の迅速な回復に使用されます。 また、プライマリ サイトにはレポートの作成や他の用途のためにセカンダリ データベースが用意されています。

このセットアップには 2 つのアプローチがあります。

アプローチ 1: オンプレミスと Azure を直接接続する (ファイアウォールの TCP ポートを開く必要がある)

直接接続は、外部に TCP ポートが公開されるため、お勧めしません。

トポロジ

Azure セットアップの概要は次のとおりです。

- 1 つの DR サイト

- 1 つの仮想ネットワーク

- Data Guard を備えた 1 つの Oracle データベース (アクティブ)

- DR サイトに 1 つのアプリケーション サービス

- 1 つのジャンプボックス (プライベート ネットワークへのアクセスを制限し、管理者によるサインインのみを許可)

- 別個のサブネット上にあるジャンプボックス、アプリケーション サービス、データベース、および VPN ゲートウェイ

- アプリケーションおよびデータベースのサブネットに適用されている NSG

- 受信 TCP ポート 1521 (またはユーザー定義ポート) を許可するNSG ポリシー/ルール

- オンプレミス (DB またはアプリケーション) の IP アドレスから仮想ネットワークへのアクセスのみを制限するための NSG ポリシー/ルール

アプローチ 2: サイト間 VPN

サイト対サイト VPN は、より優れたアプローチです。 VPN の設定に関する詳細については、「CLI を使用したサイト間 VPN 接続を持つ仮想ネットワークの作成」を参照してください。

トポロジ

Azure セットアップの概要は次のとおりです。

- 1 つの DR サイト

- 1 つの仮想ネットワーク

- Data Guard を備えた 1 つの Oracle データベース (アクティブ)

- DR サイトに 1 つのアプリケーション サービス

- 1 つのジャンプボックス (プライベート ネットワークへのアクセスを制限し、管理者によるサインインのみを許可)

- ジャンプボックス、アプリケーション サービス、データベース、および VPN ゲートウェイは別個のサブネット上にある

- アプリケーションおよびデータベースのサブネットに適用されている NSG

- オンプレミスと Azure 間のサイト間 VPN 接続