Azure での既定の送信アクセス

Azure では、明示的な送信接続が定義されていない仮想ネットワークで作成された仮想マシンには、既定の送信パブリック IP アドレスが割り当てられます。 この IP アドレスにより、リソースからインターネットへの送信接続が可能になります。 このアクセスは、既定の送信アクセスと呼ばれます。

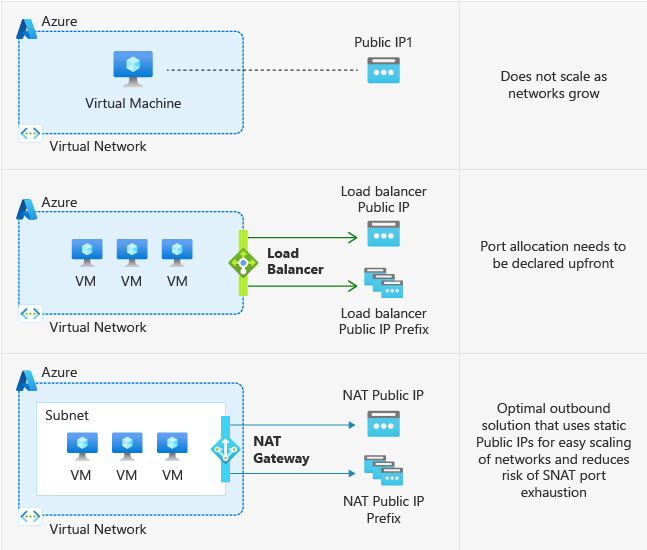

仮想マシンの明示的な送信接続の例を次に示します。

NAT Gateway に関連付けられているサブネット内に作成されている。

アウトバウンド規則が定義されている標準ロード バランサーのバックエンド プール内にデプロイされている。

基本的なパブリック ロード バランサーのバックエンド プール内にデプロイされている。

パブリック IP アドレスが明示的に関連付けられている仮想マシン。

既定の送信アクセスの提供方法

アクセスに使用されるパブリック IPv4 アドレスは、既定の送信アクセス IP と呼ばれます。 この IP は暗黙的であり、Microsoft に属しています。 この IP アドレスは変更される可能性があるため、実稼働ワークロードでこれに依存することはお勧めしません。

既定の送信アクセスが提供されるタイミング

Azure に仮想マシンをデプロイし、それが明示的な送信接続を持っていなかった場合に、既定の送信アクセス IP が割り当てられます。

重要

2025 年 9 月 30 日に、新しいデプロイの既定の送信アクセスは廃止されます。 詳細については、公式告知を参照してください。 次のセクションで説明する明示的な形式の接続のいずれかを使用することをお勧めします。

既定の送信アクセスを無効にすることが推奨される理由

既定でのセキュリティ保護

- ゼロ トラスト ネットワーク セキュリティ原則を使用して、既定でインターネットへの仮想ネットワークを開くことはお勧めしません。

明示的と暗黙的

- 仮想ネットワーク内のリソースにアクセスを許可する場合は、暗黙的ではなく明示的な接続方法を使用することをお勧めします。

IP アドレスの損失

- 顧客は、既定の送信アクセス IP を所有していません。 この IP は変更される可能性があり、IP への依存はいずれも今後問題を引き起こす可能性があります。

既定の送信アクセスを使うと機能しない構成の例:

- 複数の NIC が同じ VM にある場合は、既定の送信 IP がすべての NIC で常に同じにはなりません。

- 仮想マシン スケール セットをスケールアップまたはスケールダウンすると、個々のインスタンスに割り当てられた既定の送信 IP が変更される可能性があります。

- 同様に、既定の送信 IP は、仮想マシン スケール セット内の VM インスタンス間で一貫または連続していません。

パブリック接続の明示的な方法 (および既定の送信アクセスを無効にする) に切り替えるにはどうすれば良いですか?

既定の送信アクセスをオフにする方法は複数あります。 以降のセクションでは、使用可能なオプションについて説明します。

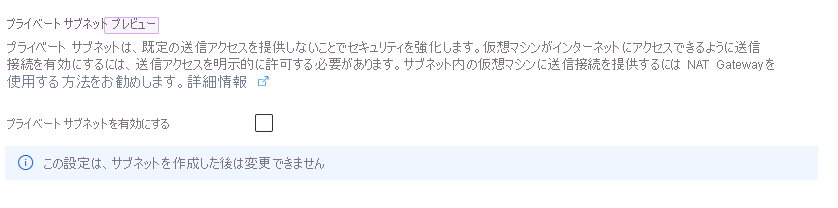

プライベート サブネット パラメーターを使用する (パブリック プレビュー)

重要

現在、プライベート サブネットはパブリック プレビューです。 このプレビュー バージョンはサービス レベル アグリーメントなしで提供されています。運用環境のワークロードに使用することはお勧めできません。 特定の機能はサポート対象ではなく、機能が制限されることがあります。 詳しくは、Microsoft Azure プレビューの追加使用条件に関するページをご覧ください。

非公開でサブネットを作成すると、そのサブネット上の仮想マシンは既定の送信アクセスを使用してパブリック エンドポイントに接続できなくなります。

プライベート サブネットを作成するパラメータは、サブネットの作成時にのみ設定できます。

プライベート サブネット上の VM は、明示的な送信接続を使用してインターネットに引き続きアクセスできます。

Note

特定のサービスは、明示的なエグレスのメソッドがないプライベート サブネット内の仮想マシンでは機能しません (Windows ライセンス認証や Windows 更新プログラムなど)。

プライベート サブネット機能を追加する

- Azure portal で、Virtual Network の作成エクスペリエンスの一部としてサブネットを作成するときに、次に示すように、プライベート サブネットを有効にするオプションが選択されていることを確認します。

PowerShell を使用して、New-AzVirtualNetworkSubnetConfig でサブネットを作成する場合は、

DefaultOutboundAccessオプションを使用して "$false" を選択しますCLI を使用して、az network vnet subnet create でサブネットを作成する場合は、

--default-outboundオプションを使用し、"false" を選択しますAzure Resource Manager テンプレートを使用して、

defaultOutboundAccessパラメータの値を "false" に設定します

プライベート サブネットの制限事項

Windows を含む仮想マシン操作システムをアクティブ化/更新するために利用するには、明示的な送信接続方法が必要です。

委任されたサブネットをプライベートとしてマークすることはできません。

現在、既存のサブネットをプライベートに変換することはできません。

アップストリームのファイアウォール/ネットワーク仮想アプライアンスにトラフィックを送信する既定のルート (0/0) を持つユーザー定義ルート (UDR) を使用する構成では、このルートをバイパスするすべてのトラフィック (たとえば、サービス タグ付けされた宛先など) がプライベート サブネットで中断されます。

明示的な送信接続の方法を追加する

Virtual machines のサブネットに NAT ゲートウェイを関連付ける。

アウトバウンド規則で構成された標準ロード バランサーを関連付ける。

Standard パブリック IP を仮想マシンのネットワーク インターフェイスのいずれかに関連付ける (複数のネットワーク インターフェイスがある場合、Standard パブリック IP を持つ NIC が 1 つだと、仮想マシンの既定の送信アクセスが禁止されます)。

Virtual Machine Scale Sets のフレキシブル オーケストレーション モードを使用する

- フレキシブル スケール セットは、既定でセキュリティによって保護されています。 フレキシブル スケール セットを使用して作成されたインスタンスには、既定の送信アクセス IP が関連付けられていないため、明示的な送信方法が必要です。 詳細については、仮想マシン スケール セットのフレキシブル オーケストレーション モードに関するページをご覧ください

重要

ロード バランサーバックエンド プールが IP アドレスで構成されている場合、継続的な既知の問題により、既定のアウトバウンド アクセスが使われます。 アウトバウンドのニーズが厳しい既定の構成とアプリケーションのセキュリティ保護のためには、ロード バランサーのバックエンド プール内の VM に NAT ゲートウェイを関連付け、トラフィックをセキュリティで保護します。 詳細については、既存の既知の問題に関する記事を参照してください。

送信アクセスが必要な場合に、推奨される方法

NAT ゲートウェイは、明示的な送信接続を持たせるために推奨される方法です。 ファイアウォールの使用によっても、このアクセスを提供できます。

制約

Windows ライセンス認証と Windows 更新にはパブリック接続が必要です。 明示的な形式のパブリック送信接続を設定することをお勧めします。

既定の送信アクセス IP では、フラグメント化されたパケットはサポートされていません。

既定の送信アクセス IP では、ICMP ping はサポートされていません。

次のステップ

Azure および Azure NAT Gateway の送信接続の詳細については、以下をご覧ください。