ネットワーク セキュリティ グループの作成、変更、削除

ネットワーク セキュリティ グループ (NSG) でセキュリティ規則を使用すると、仮想ネットワーク サブネットとネットワーク インターフェイスに出入りするネットワーク トラフィックの種類をフィルター処理できます。 NSG の詳細については、ネットワーク セキュリティ グループの概要に関するページを参照してください。 次に、ネットワーク トラフィックのフィルター処理のチュートリアルを完了して、NSG について少し経験してみてください。

前提条件

Azure アカウントとアクティブなサブスクリプションをお持ちでない場合は、無料で作成できます。 この記事の残りの部分を始める前に、次のタスクのいずれかを完了してください。

ポータル ユーザー: Azure アカウントで Azure Portal にサインインします。

PowerShell ユーザー: Azure Cloud Shell でコマンドを実行するか、コンピューターからローカルで PowerShell を実行します。 Cloud Shell は無料のインタラクティブ シェルです。この記事の手順は、Azure Cloud Shell を使って実行することができます。 一般的な Azure ツールがプレインストールされており、アカウントで使用するように構成されています。 Cloud Shell のブラウザー タブで、[環境の選択] ドロップダウン リストを見つけます。 まだ選択されていない場合は、[PowerShell] を選択します。

PowerShell をローカルで実行している場合は、Azure PowerShell モジュール バージョン 1.0.0 以降を使用してください。 インストールされているバージョンを確認するには、

Get-Module -ListAvailable Az.Networkを実行します。 インストールまたはアップグレードする必要がある場合は、Azure PowerShell モジュールのインストールに関するページを参照してください。Connect-AzAccountを実行して Azure にサインインします。Azure CLI ユーザー: Cloud Shell でコマンドを実行するか、コンピューターからローカルで Azure CLI を実行します。 Cloud Shell は無料のインタラクティブ シェルです。この記事の手順は、Azure Cloud Shell を使って実行することができます。 一般的な Azure ツールがプレインストールされており、アカウントで使用するように構成されています。 Cloud Shell のブラウザー タブで、[環境の選択] ドロップダウン リストを見つけます。 まだ選択されていない場合は、[Bash] を選択します。

Azure CLI をローカルで実行している場合は、Azure CLI バージョン 2.0.28 以降を使用してください。 インストールされているバージョンを確認するには、

az --versionを実行します。 インストールまたはアップグレードが必要な場合は、Azure CLI のインストールに関するページを参照してください。az loginを実行して Azure にサインインします。

適切なアクセス許可を持つネットワーク共同作成者ロールまたはカスタム ロールを割り当てます。

ネットワーク セキュリティ グループを操作する

NSG の作成、すべて表示、詳細表示、変更、削除を行うことができます。 また、NSG のネットワーク インターフェイスまたはサブネットへの関連付けや、関連付けの解除をすることもできます。

ネットワーク セキュリティ グループの作成

Azure リージョンおよびサブスクリプションごとに作成できる NSG の数は制限されています。 詳しくは、「Azure サブスクリプションとサービスの制限、クォータ、制約」をご覧ください。

ポータルの上部にある検索ボックスに、「ネットワーク セキュリティ グループ」と入力します。 検索結果から [ネットワーク セキュリティ グループ] を選択します。

[+ 作成] を選択します。

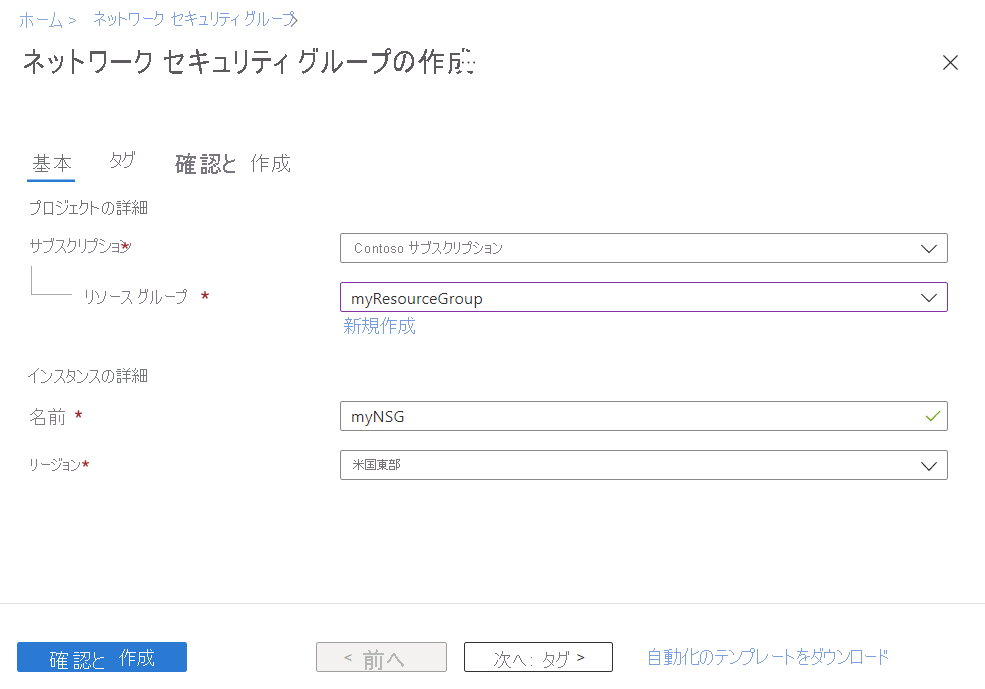

[ネットワーク セキュリティ グループの作成] ページの [基本] タブで、次の値を入力または選択します。

設定 アクション プロジェクトの詳細 サブスクリプション Azure サブスクリプションを選択します。 Resource group 既存のリソース グループを選択するか、[新規作成] を選択して新しく作成します。 この例では、 myResourceGroupリソース グループを使用します。インスタンスの詳細 ネットワーク セキュリティ グループ名 作成する NSG の名前を入力します。 リージョン 希望するリージョンを選択します。

[Review + create](レビュー + 作成) を選択します。

"検証に成功しました" というメッセージが表示されたら、 [作成] を選択します。

すべてのネットワーク セキュリティ グループを表示する

ポータルの上部にある検索ボックスに、「ネットワーク セキュリティ グループ」と入力します。 検索結果で [ネットワーク セキュリティ グループ] を選択すると、サブスクリプション内の NSG の一覧が表示されます。

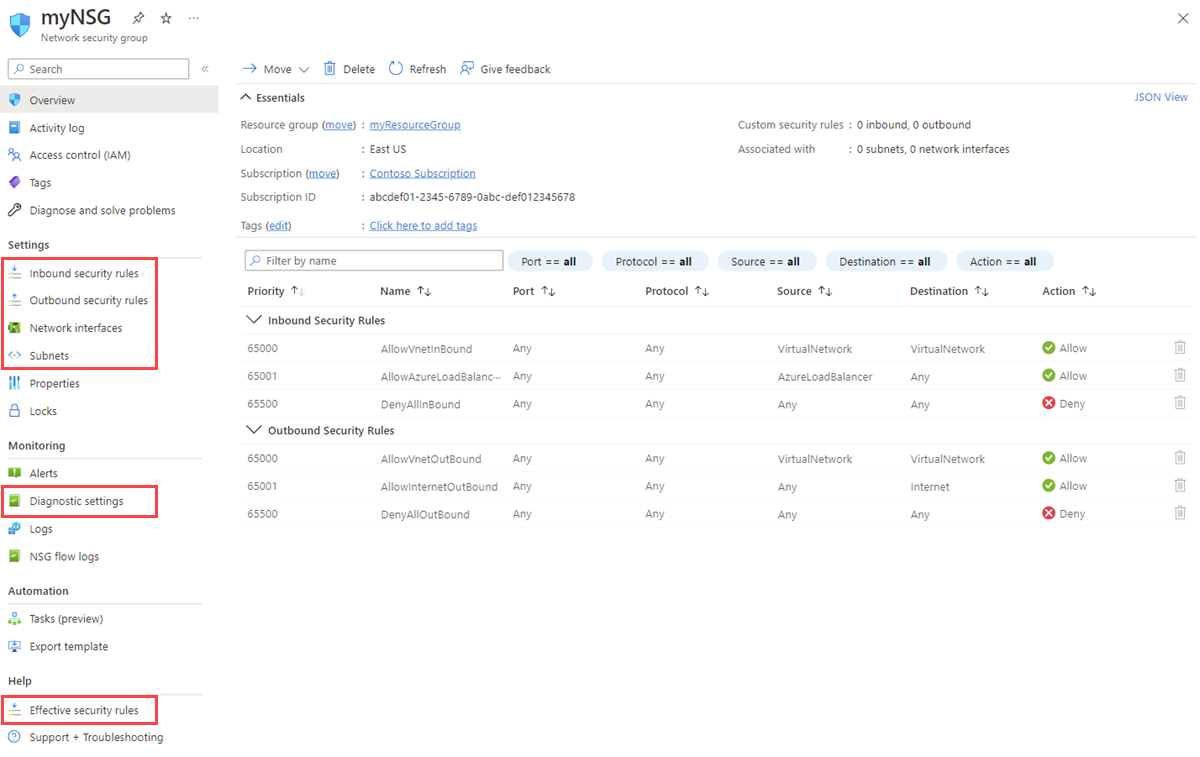

ネットワーク セキュリティ グループの詳細を表示する

ポータルの上部にある検索ボックスに「ネットワーク セキュリティ グループ」と入力し、検索結果の "ネットワーク セキュリティ グループ" を選びます。

NSG の名前を選択します。

- [設定] で、NSG が関連付けられている [受信セキュリティ規則]、[送信セキュリティ規則]、[ネットワーク インターフェイス]、[サブネット] を表示します。

- [監視] で、[診断設定] を有効または無効にします。 詳細については、「ネットワーク セキュリティ グループのリソース ログ」を参照してください。

- [ヘルプ] で、[有効なセキュリティ規則] を表示します。 詳細については、「仮想マシン (VM) のネットワーク トラフィック フィルターの問題を診断する」を参照してください。

記載されている一般的な Azure 設定の詳細については、次の記事を参照してください。

ネットワーク セキュリティ グループを変更する

NSG に対する最も一般的な変更は次のとおりです。

- ネットワーク インターフェイスに対してネットワーク セキュリティ グループを関連付ける、または関連付けを解除する

- サブネットに対してネットワーク セキュリティ グループを関連付ける、または関連付けを解除する

- セキュリティ規則を作成する

- セキュリティ規則を削除する

ネットワーク インターフェイスに対してネットワーク セキュリティ グループを関連付ける、または関連付けを解除する

NSG の関連付けと関連付けの解除の詳細については、「ネットワーク セキュリティ グループを関連付けるか関連付けを解除する」を参照してください。

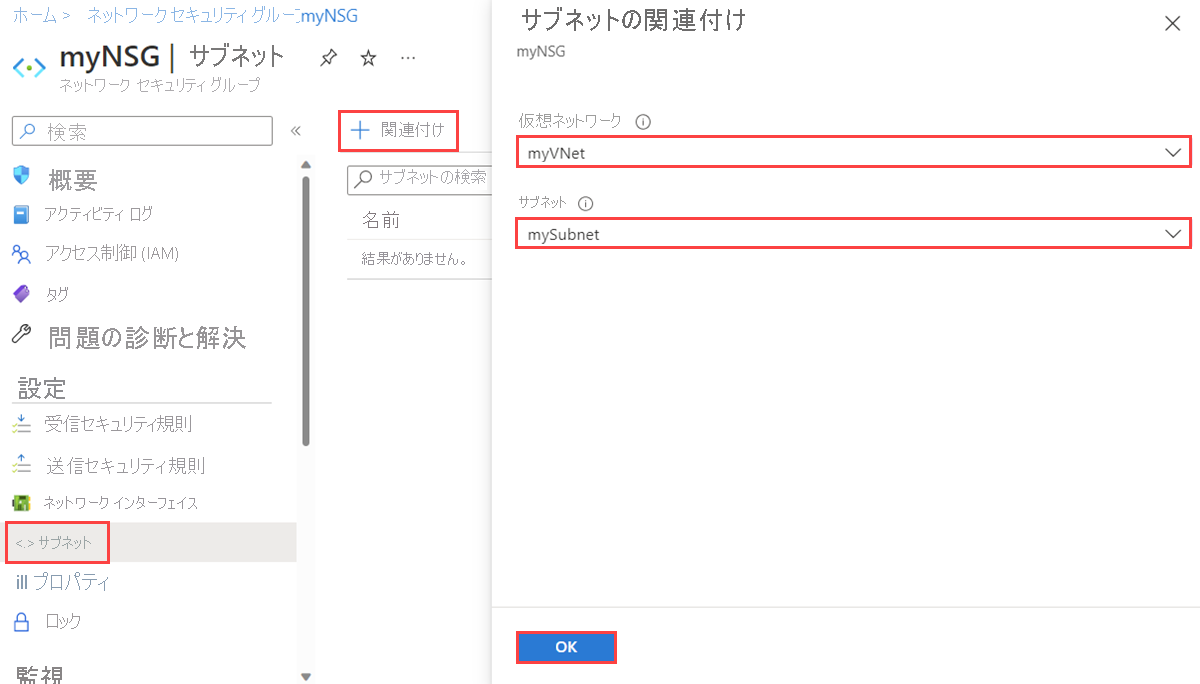

サブネットに対してネットワーク セキュリティ グループを関連付ける、または関連付けを解除する

ポータルの上部にある検索ボックスに、「ネットワーク セキュリティ グループ」と入力します。 次に、検索結果で [ネットワーク セキュリティ グループ] を選択します。

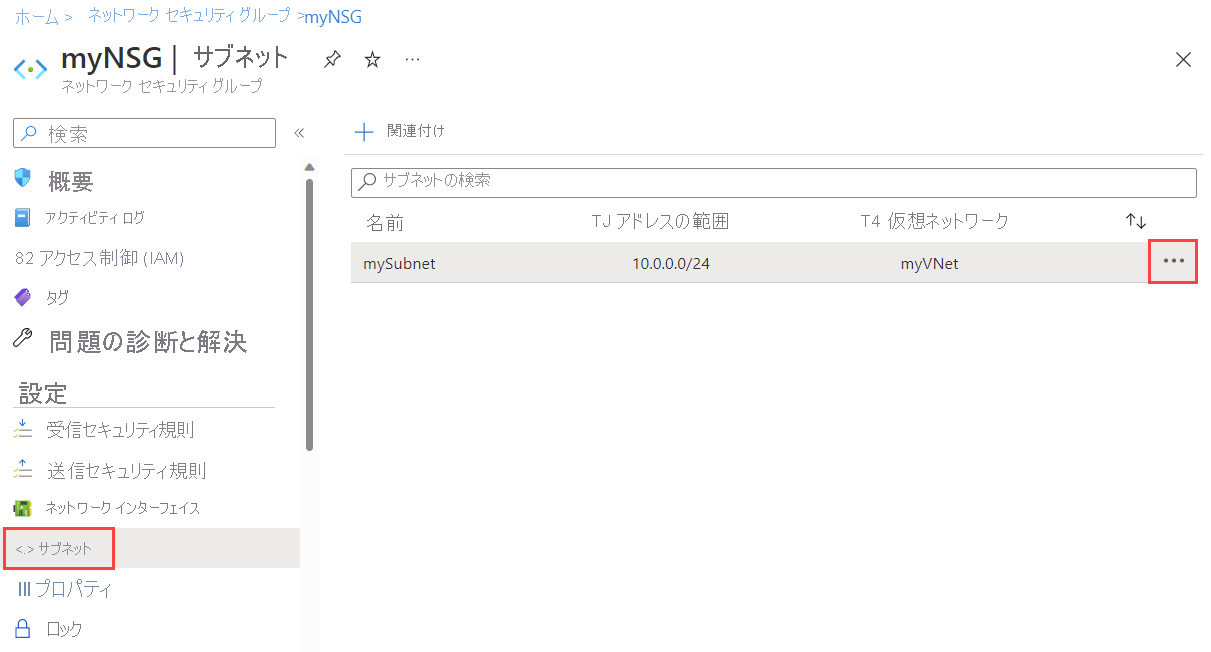

NSG の名前を選択してから、[サブネット] を選択します。

NSG をサブネットに関連付けるには、[+関連付け] を選択します。 次に、NSG を関連付ける仮想ネットワークとサブネットを選択します。 [OK] を選択します。

NSG をサブネットから関連付けを解除するには、NSG を関連付け解除するサブネットの横にある 3 つのドットを選択し、[関連付けの解除] を選択します。 [はい] を選択します。

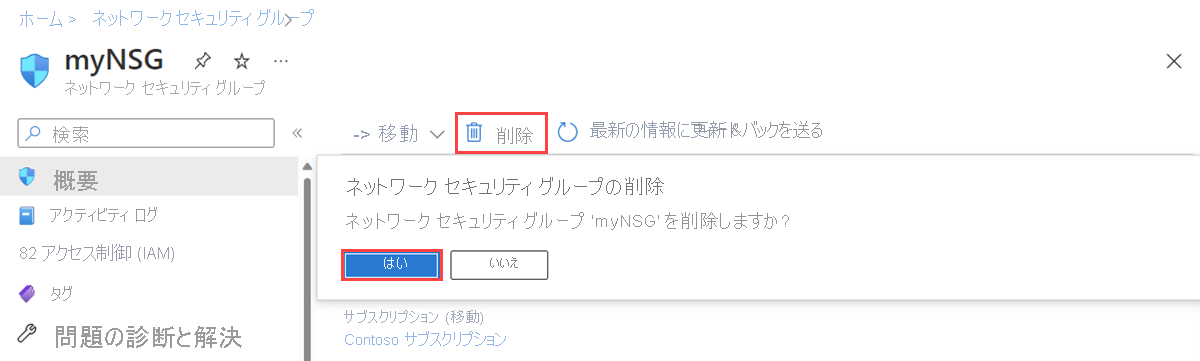

ネットワーク セキュリティ グループを削除する

NSG がサブネットまたはネットワーク インターフェイスに関連付けられている場合は、削除できません。 NSG を削除する前に、すべてのサブネットおよびネットワーク インターフェイスから NSG の関連付けを解除します。

ポータルの上部にある検索ボックスに、「ネットワーク セキュリティ グループ」と入力します。 次に、検索結果で [ネットワーク セキュリティ グループ] を選択します。

削除する NSG を選択します。

削除を選択し、確認のダイアログ ボックスではいを選択します。

セキュリティ規則を操作する

NSG には 0 個以上のセキュリティ規則が含まれます。 セキュリティ規則の作成、すべて表示、詳細の表示、変更、削除を行うことができます。

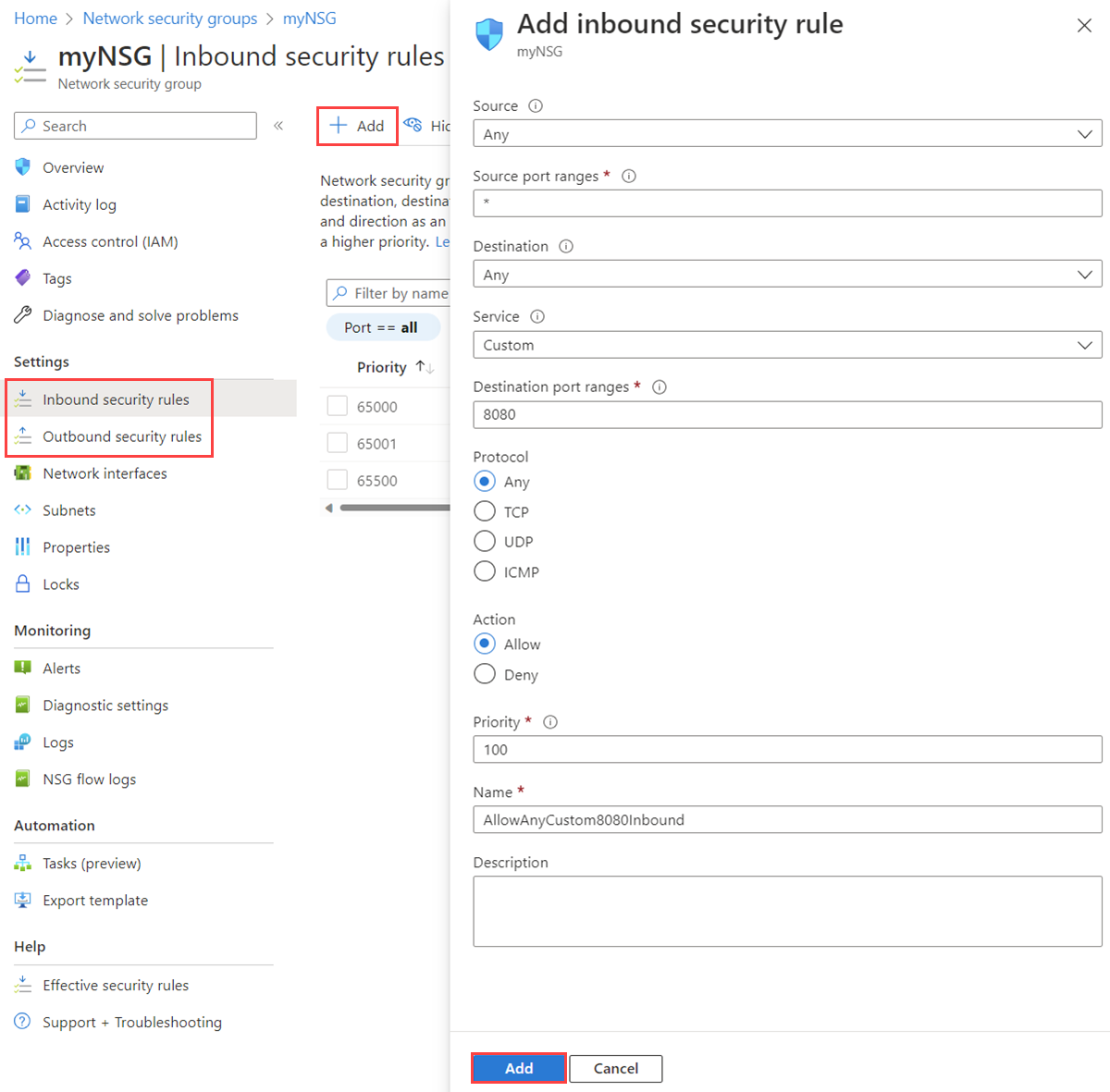

セキュリティ規則を作成する

各 Azure の場所とサブスクリプションに対して作成できる NSG ごとの規則の数は制限されています。 詳しくは、「Azure サブスクリプションとサービスの制限、クォータ、制約」をご覧ください。

ポータルの上部にある検索ボックスに、「ネットワーク セキュリティ グループ」と入力します。 次に、検索結果で [ネットワーク セキュリティ グループ] を選択します。

セキュリティ規則を追加する NSG の名前を選択します。

[受信セキュリティ規則] または [送信セキュリティ規則] を選びます。

既存の規則が一覧表示されます (追加していないものが含まれることもあります)。 NSG を作成すると、その中にいくつかの既定のセキュリティ規則が作成されます。 詳細については、「既定のセキュリティ規則」を参照してください。 既定の規則は削除できませんが、優先順位の高い規則を使用してオーバーライドできます。

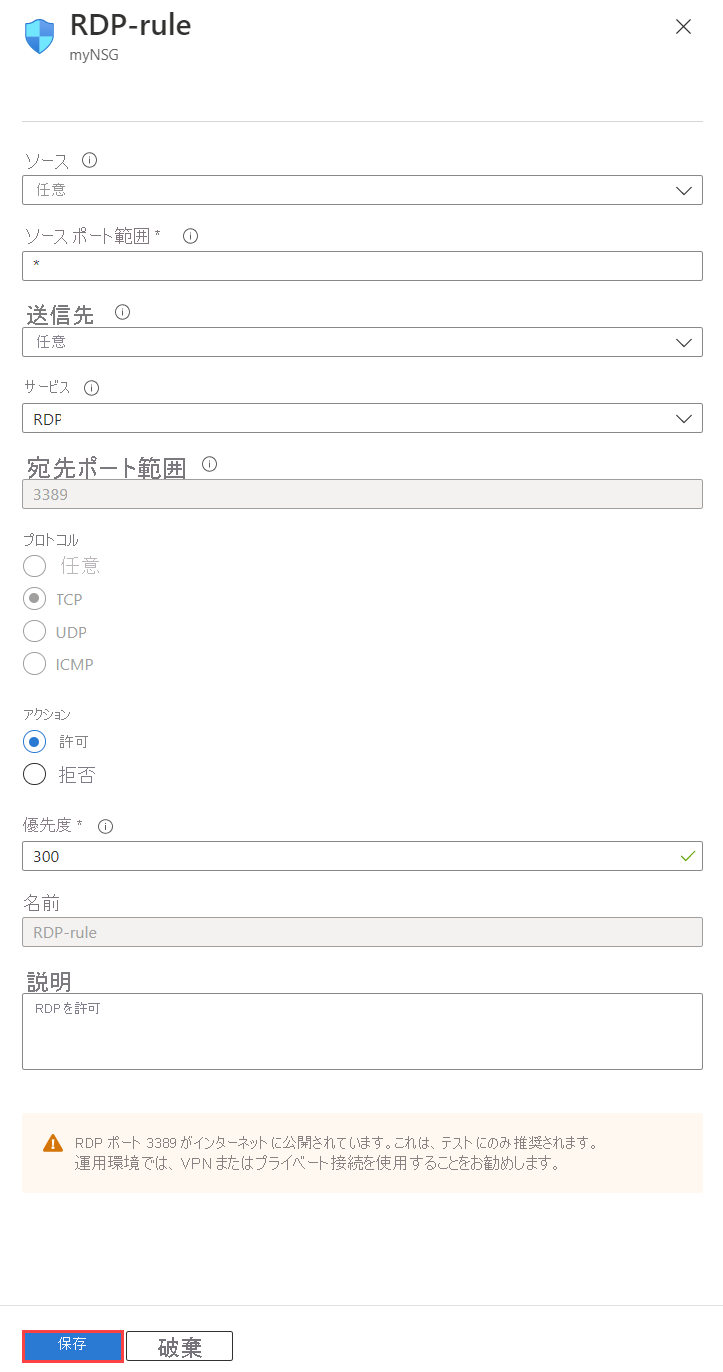

[+ 追加] を選びます。 次の設定の値を選択または追加し、[追加] を選択します。

設定 値 詳細 ソース つぎのいずれかです。 - [任意]

- [IP アドレス]

- マイ IP アドレス

- サービス タグ

- アプリケーション セキュリティ グループ

[IP アドレス] を選択した場合は、[ソース IP アドレス/CIDR 範囲] も指定する必要があります。

[サービス タグ] を選択した場合は、[ソース サービス タグ] も選択する必要があります。

[アプリケーション セキュリティ グループ] を選択した場合は、既存のアプリケーション セキュリティ グループも選択する必要があります。 [ソース] と [宛先] の両方に対して [アプリケーション セキュリティ グループ] を選択した場合は、両方のアプリケーション セキュリティ グループ内のネットワーク インターフェイスが同じ仮想ネットワーク内にある必要があります。 アプリケーション セキュリティ グループの作成方法を参照してください。

ソース IP アドレス/CIDR 範囲 IP アドレスおよびクラスレス ドメイン間ルーティング (CIDR) 範囲のコンマ区切りリスト [ソース] を [IP アドレス] に設定すると、この設定が表示されます。 単一の値またはコンマで区切った複数の値のリストを指定する必要があります。 複数の値の例は、

10.0.0.0/16, 192.188.1.1です。 指定できる値の数には制限があります。 詳しくは、Azure での制限に関するページをご覧ください。指定した IP アドレスが Azure VM に割り当てられている場合は、そのパブリック IP アドレスではなく、そのプライベート IP アドレスを指定します。 Azure によってセキュリティ規則が処理されるのは、受信セキュリティ規則の場合はパブリック IP アドレスがプライベート IP アドレスに変換された後、送信規則の場合はプライベート IP アドレスがパブリック IP アドレスに変換される前です。 Azure の IP アドレスの詳細については、「パブリック IP アドレス」と「プライベート IP アドレス」を参照してください。

ソース サービス タグ ドロップダウン リストからのサービ スタグ この設定は、セキュリティ規則の [ソース] を [サービス タグ] に設定した場合に表示されます。 サービス タグは、IP アドレスのカテゴリに対する定義済みの識別子です。 利用可能なサービス タグと各タグが表していることの詳細については、「サービス タグ」を参照してください。 ソース アプリケーションのセキュリティ グループ 既存のアプリケーションのセキュリティ グループ この設定は、 [ソース] を [アプリケーションのセキュリティ グループ] に設定した場合に表示されます。 ネットワーク インターフェイスと同じリージョンに存在するアプリケーションのセキュリティ グループを選択します。 アプリケーション セキュリティ グループの作成方法を参照してください。 ソース ポート範囲 つぎのいずれかです。 - 単一のポート (例:

80) - ポートの範囲 (例:

1024-65535) - 単一つのポートまたはポート範囲 (またはその両方) のコンマ区切りのリスト (例:

80, 1024-65535) - 任意のポートでトラフィックを許可する場合はアスタリスク (

*)

この設定では、規則でトラフィックを許可または拒否するポートを指定します。 指定できるポートの数には制限があります。 詳しくは、Azure での制限に関するページをご覧ください。 宛先 つぎのいずれかです。 - [任意]

- [IP アドレス]

- サービス タグ

- アプリケーション セキュリティ グループ

[IP アドレス] 選択した場合は、[宛先 IP アドレス/CIDR 範囲] も指定する必要があります。

[サービス タグ] を選択した場合は、[宛先サービス タグ] も選択する必要があります。

[アプリケーション セキュリティ グループ] を選択した場合は、既存のアプリケーション セキュリティ グループも選択する必要があります。 [ソース] と [宛先] の両方に対して [アプリケーション セキュリティ グループ] を選択した場合は、両方のアプリケーション セキュリティ グループ内のネットワーク インターフェイスが同じ仮想ネットワーク内にある必要があります。 アプリケーション セキュリティ グループの作成方法を参照してください。

宛先 IP アドレス/CIDR 範囲 IP アドレスと CIDR 範囲のコンマ区切りのリスト [宛先] を [IP アドレス] に変更すると、この設定が表示されます。 [ソース] や [ソース IP アドレス/CIDR 範囲] と同じように、単一のアドレス、複数のアドレス、または範囲を指定できます。 指定できる数には限りがあります。 詳しくは、Azure での制限に関するページをご覧ください。

指定した IP アドレスが Azure VM に割り当てられている場合は、そのパブリック IP アドレスではなく、必ずそのプライベート IP アドレスを指定します。 Azure によってセキュリティ規則が処理されるのは、受信セキュリティ規則の場合はパブリック IP アドレスがプライベート IP アドレスに変換された後、送信規則の場合はプライベート IP アドレスがパブリック IP アドレスに変換される前です。 Azure の IP アドレスの詳細については、「パブリック IP アドレス」と「プライベート IP アドレス」を参照してください。

宛先サービス タグ ドロップダウン リストからのサービ スタグ この設定は、セキュリティ規則の [宛先] を [サービス タグ] に設定した場合に表示されます。 サービス タグは、IP アドレスのカテゴリに対する定義済みの識別子です。 利用可能なサービス タグと各タグが表していることの詳細については、「サービス タグ」を参照してください。 宛先アプリケーションのセキュリティ グループ 既存のアプリケーションのセキュリティ グループ この設定は、 [宛先] を [アプリケーションのセキュリティ グループ] に設定した場合に表示されます。 ネットワーク インターフェイスと同じリージョンに存在するアプリケーションのセキュリティ グループを選択します。 アプリケーション セキュリティ グループの作成方法を参照してください。 サービス ドロップダウン リストの宛先プロトコル この設定では、セキュリティ規則の宛先プロトコルとポート範囲を指定します。 [RDP] などの定義済みサービスを選択するか、[カスタム] を選択して [宛先ポート範囲] でポート範囲を指定できます。 宛先ポート範囲 つぎのいずれかです。 - 単一のポート (例:

80) - ポートの範囲 (例:

1024-65535) - 単一つのポートまたはポート範囲 (またはその両方) のコンマ区切りのリスト (例:

80, 1024-65535) - 任意のポートでトラフィックを許可する場合はアスタリスク (

*)

[ソース ポート範囲] と同様に、1 つまたは複数のポートおよび範囲を指定できます。 指定できる数には限りがあります。 詳しくは、Azure での制限に関するページをご覧ください。 プロトコル [任意] 、 [TCP] 、 [UDP] 、または [ICMP] 規則を、伝送制御プロトコル (TCP)、ユーザー データグラム プロトコル (UDP)、またはインターネット制御メッセージ プロトコル (ICMP) に制限できます。 既定では、規則はすべてのプロトコル ([すべて]) に適用されます。 操作 [許可] または [拒否] この設定では、指定したソースと宛先の構成に対して、この規則でアクセスを許可するか拒否するかを指定します。 優先順位 NSG 内のすべてのセキュリティ規則に対して一意である 100 から 4,096 の値 Azure では、優先順位の順序でセキュリティ規則が処理されます。 数値が小さいほど、優先度は高くなります。 規則を作成するときに、間を空けて優先順位を指定することをお勧めします (100、200、300 など)。 間を空けることにより、将来規則を追加しやすくなり、既存の規則よりも高いまたは低い優先順位を与えることができます。 名前 NSG 内の規則の一意の名前 名前の最大長は 80 文字です。 先頭は文字または数字、末尾は文字、数字、またはアンダースコアでなければなりません。 名前に使用できるのは、文字、数字、アンダースコア、ピリオド、またはハイフンのみです。 説明 テキストの説明 必要に応じて、セキュリティ規則の説明文を指定できます。 説明は 140 文字以内にする必要があります。

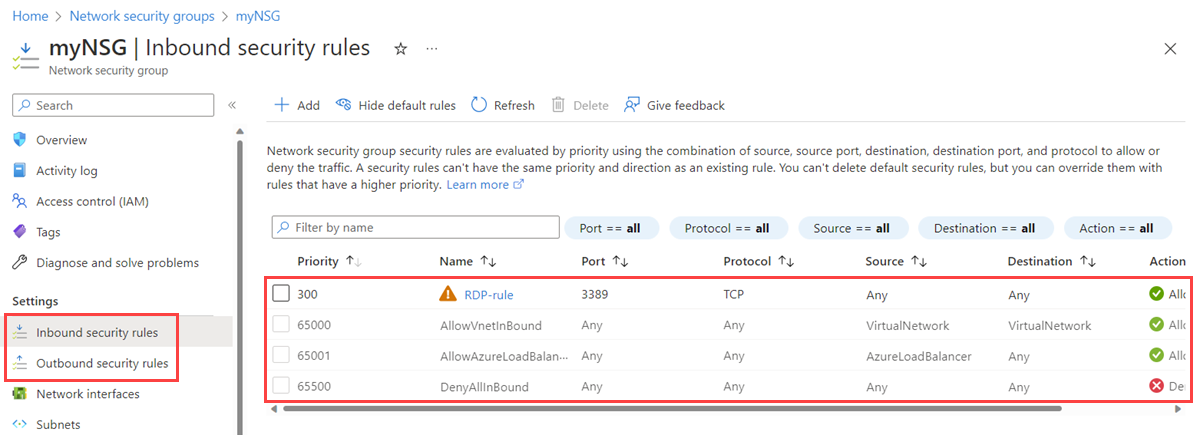

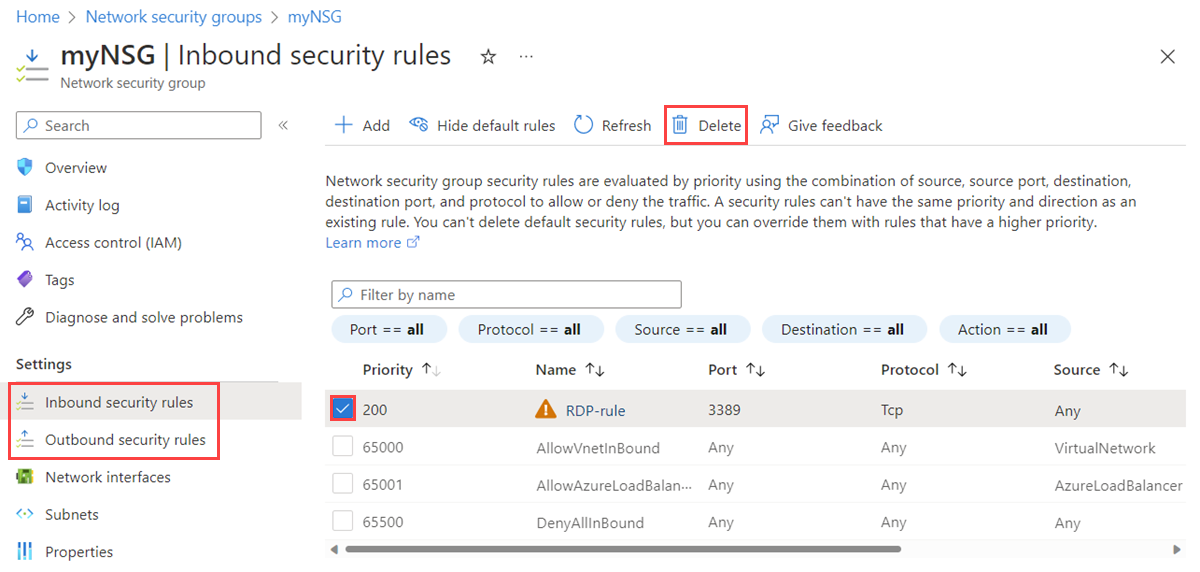

すべてのセキュリティ規則を表示する

NSG には 0 個以上の規則が含まれます。 規則を表示するときの情報の一覧の詳細については、「セキュリティ規則」を参照してください。

ポータルの上部にある検索ボックスに、「ネットワーク セキュリティ グループ」と入力します。 次に、検索結果で [ネットワーク セキュリティ グループ] を選択します。

規則を表示する NSG の名前を選択します。

[受信セキュリティ規則] または [送信セキュリティ規則] を選びます。

一覧には、作成した規則と NSG の既定のセキュリティ規則が含まれています。

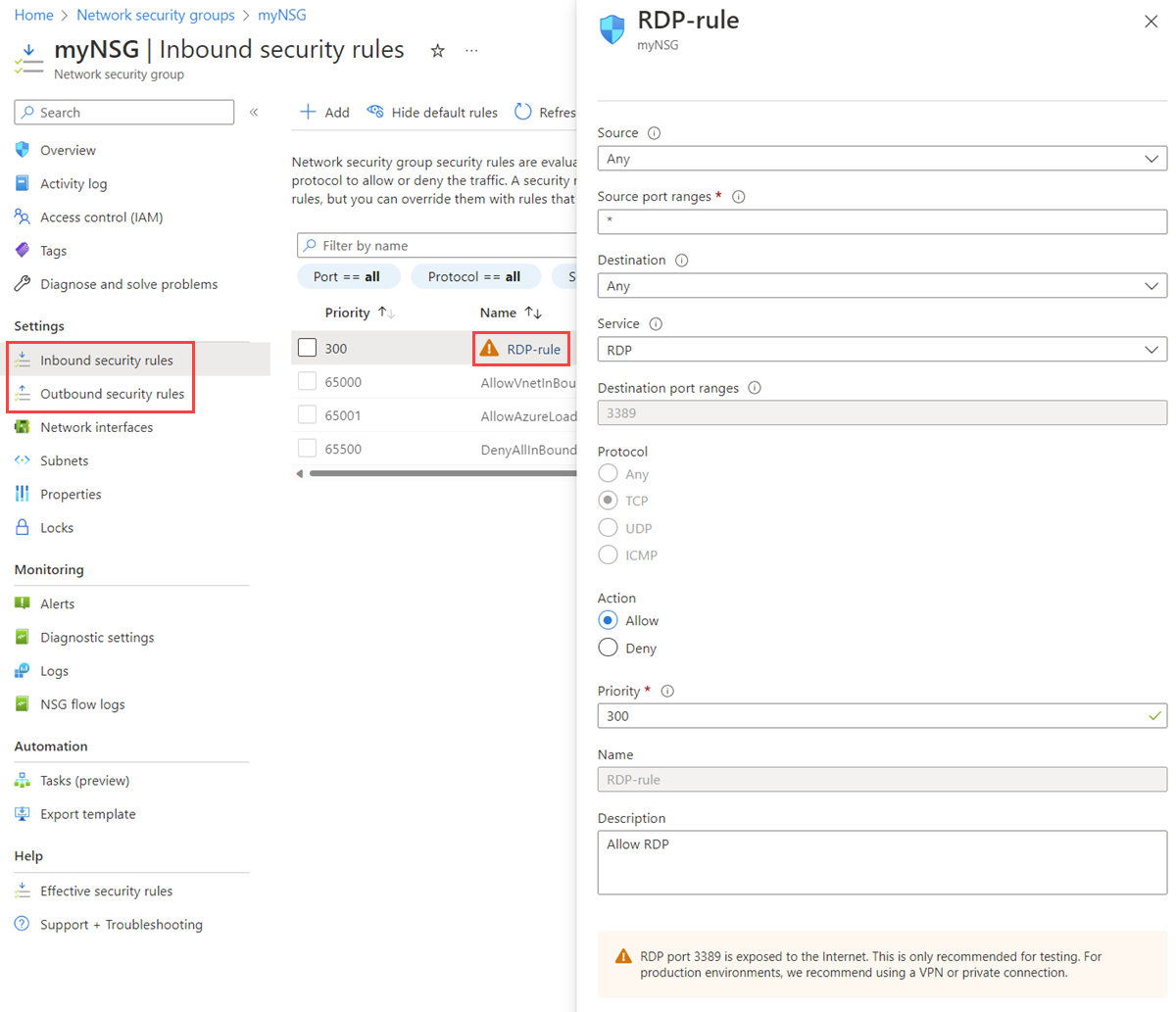

セキュリティ規則の詳細を表示する

ポータルの上部にある検索ボックスに、「ネットワーク セキュリティ グループ」と入力します。 次に、検索結果で [ネットワーク セキュリティ グループ] を選択します。

規則を表示する NSG の名前を選択します。

[受信セキュリティ規則] または [送信セキュリティ規則] を選びます。

詳細を表示する規則を選択します。 すべての設定の詳細については、セキュリティ規則の設定に関する記事をご覧ください。

Note

この手順は、カスタム セキュリティ規則にのみ適用されます。 既定のセキュリティ規則を選択した場合は機能しません。

セキュリティ規則を変更する

ポータルの上部にある検索ボックスに、「ネットワーク セキュリティ グループ」と入力します。 次に、検索結果で [ネットワーク セキュリティ グループ] を選択します。

規則を表示する NSG の名前を選択します。

[受信セキュリティ規則] または [送信セキュリティ規則] を選びます。

変更する規則を選択します。

必要に応じて設定を変更し、 [保存] を選択します。 すべての設定の詳細については、セキュリティ規則の設定に関する記事をご覧ください。

Note

この手順は、カスタム セキュリティ規則にのみ適用されます。 既定のセキュリティ規則を変更することは許可されていません。

セキュリティ規則を削除する

ポータルの上部にある検索ボックスに、「ネットワーク セキュリティ グループ」と入力します。 次に、検索結果で [ネットワーク セキュリティ グループ] を選択します。

規則を表示する NSG の名前を選択します。

[受信セキュリティ規則] または [送信セキュリティ規則] を選びます。

削除する規則を選択します。

[削除] を選択してから、 [はい] を選択します。

Note

この手順は、カスタム セキュリティ規則にのみ適用されます。 既定のセキュリティ規則を削除することは許可されていません。

アプリケーション セキュリティ グループを操作する

アプリケーション セキュリティ グループには、0 個または複数個のネットワーク インターフェイスが含まれます。 詳細については、「アプリケーション セキュリティ グループ」を参照してください。 アプリケーション セキュリティ グループ内のすべてのネットワーク インターフェイスは、同じ仮想ネットワークに存在している必要があります。 アプリケーション セキュリティ グループにネットワーク インターフェイスを追加する方法については、「アプリケーション セキュリティ グループにネットワーク インターフェイスを追加する」を参照してください。

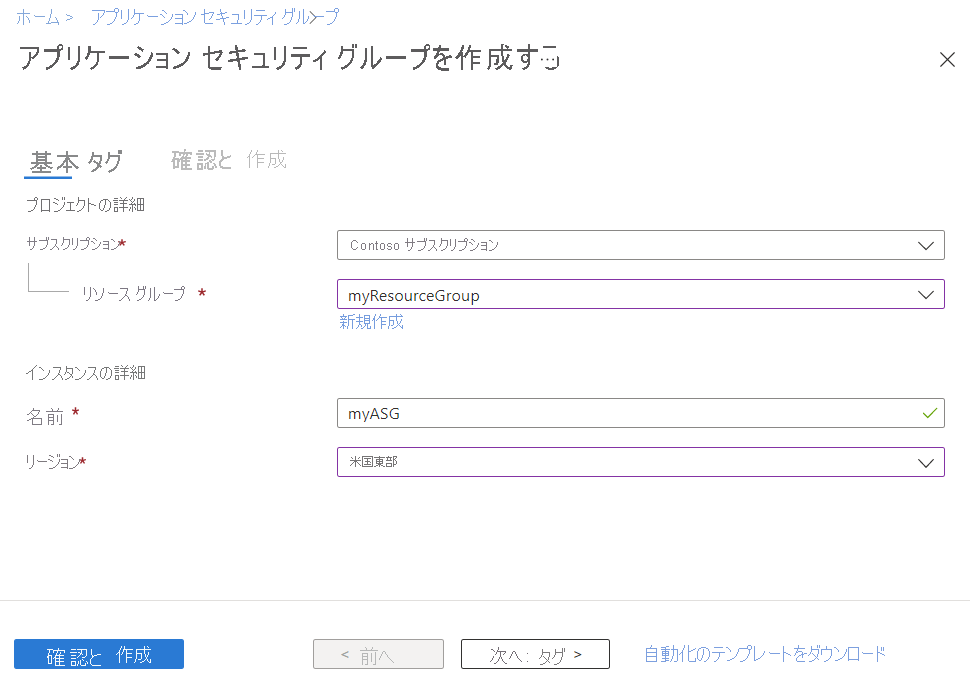

アプリケーション セキュリティ グループを作成する

ポータルの上部にある検索ボックスに、「アプリケーションのセキュリティ グループ」と入力します。 次に、検索結果で [アプリケーション セキュリティ グループ] を選択します。

[+ 作成] を選択します。

[アプリケーション セキュリティ グループの作成] ページの [基本] タブで、次の値を入力または選択します。

設定 アクション プロジェクトの詳細 サブスクリプション Azure サブスクリプションを選択します。 Resource group 既存のリソース グループを選択するか、[新規作成] を選択して新しく作成します。 この例では、 myResourceGroupリソース グループを使用します。インスタンスの詳細 Name 作成しているアプリケーション セキュリティ グループの名前を入力します。 リージョン アプリケーション セキュリティ グループを作成するリージョンを選択します。

[Review + create](レビュー + 作成) を選択します。

"検証に成功しました" というメッセージが表示されたら、 [作成] を選択します。

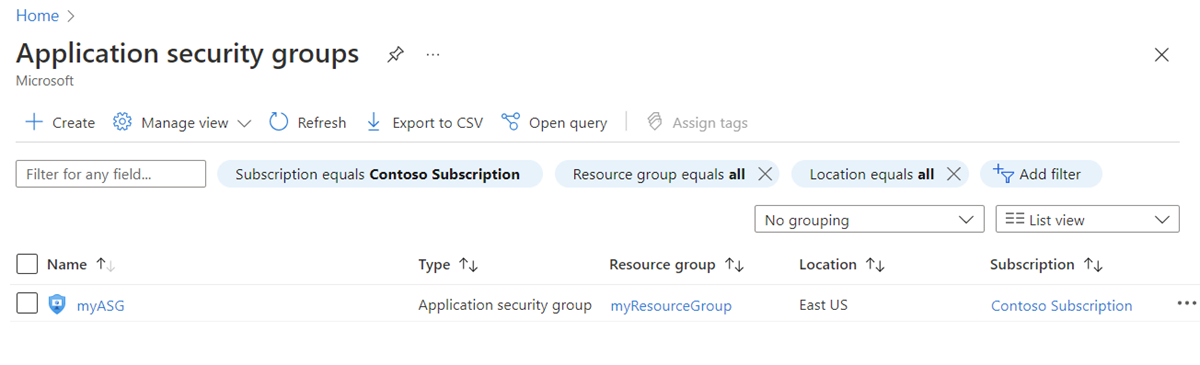

すべてのアプリケーション セキュリティ グループを表示する

ポータルの上部にある検索ボックスに、「アプリケーションのセキュリティ グループ」と入力します。 次に、検索結果で [アプリケーション セキュリティ グループ] を選択します。 Azure portal に、アプリケーション セキュリティ グループの一覧が表示されます。

特定のアプリケーション セキュリティ グループの詳細を表示する

ポータルの上部にある検索ボックスに、「アプリケーションのセキュリティ グループ」と入力します。 次に、検索結果で [アプリケーション セキュリティ グループ] を選択します。

詳細を表示するアプリケーション セキュリティ グループを選択します。

アプリケーション セキュリティ グループを変更する

ポータルの上部にある検索ボックスに、「アプリケーションのセキュリティ グループ」と入力します。 次に、検索結果で [アプリケーション セキュリティ グループ] を選択します。

変更するアプリケーション セキュリティ グループを選択します。

[リソース グループ] または [サブスクリプション] の横にある [移動] を選択して、リソース グループまたはサブスクリプションをそれぞれ変更します。

[タグ] の横にある [編集] を選択して、タグを追加または削除します。 詳細については、「タグを使用して Azure リソースと整理階層を整理する」を参照してください。

Note

アプリケーションのセキュリティ グループの場所は変更できません。

[アクセス制御 (IAM)] を選び、アプリケーションのセキュリティ グループに対するアクセス許可の割り当てまたは削除を行います。

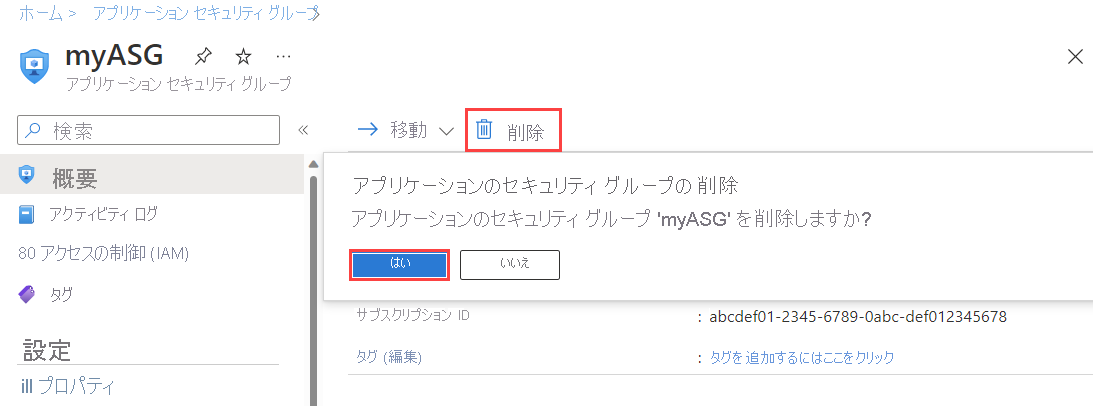

アプリケーション セキュリティ グループを削除する

アプリケーションのセキュリティ グループにネットワーク インターフェイスが含まれる場合は、アプリケーションのセキュリティ グループを削除できません。 アプリケーションのセキュリティ グループからすべてのネットワーク インターフェイスを削除するには、ネットワーク インターフェイスの設定を変更するか、ネットワーク インターフェイスを削除します。 詳細については、「アプリケーション セキュリティ グループに対して追加または削除を実行する」または「ネットワーク インターフェイスの削除」を参照してください。

ポータルの上部にある検索ボックスに、「アプリケーションのセキュリティ グループ」と入力します。 次に、検索結果で [アプリケーション セキュリティ グループ] を選択します。

削除するアプリケーション セキュリティ グループを選択します。

[削除] を選択し、 [はい] を選んでアプリケーション セキュリティ グループを削除します。

アクセス許可

NSG、セキュリティ規則、アプリケーション セキュリティ グループを管理するには、アカウントにネットワーク共同作成者ロールを割り当てる必要があります。 次の表に示すように、適切なアクセス許可が割り当てられたカスタム ロールを使用することもできます。

Note

ネットワーク共同作成者ロールがリソース グループ レベルで割り当てられている場合、サービス タグの完全な一覧が表示され "ない" ことがあります。 完全な一覧を表示するには、代わりにサブスクリプション スコープでこのロールを割り当てます。 リソース グループに対してネットワーク共同作成者ロールのみを許可できる場合は、アクセス許可 Microsoft.Network/locations/serviceTags/read および Microsoft.Network/locations/serviceTagDetails/read のカスタム ロールを作成することもできます。 これらをサブスクリプション スコープで割り当て、リソース グループ スコープでネットワーク共同作成者ロールを割り当てます。

ネットワーク セキュリティ グループ

| アクション | Name |

|---|---|

Microsoft.Network/networkSecurityGroups/read |

NSG を取得します。 |

Microsoft.Network/networkSecurityGroups/write |

NSG を作成または更新します。 |

Microsoft.Network/networkSecurityGroups/delete |

NSG を削除します。 |

Microsoft.Network/networkSecurityGroups/join/action |

NSG をサブネットまたはネットワーク インターフェイスに関連付けます。 |

Note

NSG に対して write 操作を実行するには、サブスクリプション アカウントに、Microsoft.Network/networkSecurityGroups/write アクセス許可に加えて、少なくともリソース グループに対する read アクセス許可が必要です。

ネットワーク セキュリティ グループの規則

| アクション | Name |

|---|---|

Microsoft.Network/networkSecurityGroups/securityRules/read |

規則を取得します。 |

Microsoft.Network/networkSecurityGroups/securityRules/write |

規則を作成または更新します。 |

Microsoft.Network/networkSecurityGroups/securityRules/delete |

規則を削除します。 |

アプリケーション セキュリティ グループ

| アクション | Name |

|---|---|

Microsoft.Network/applicationSecurityGroups/joinIpConfiguration/action |

IP 構成をアプリケーション セキュリティ グループに結合します。 |

Microsoft.Network/applicationSecurityGroups/joinNetworkSecurityRule/action |

セキュリティ規則をアプリケーション セキュリティ グループに結合します。 |

Microsoft.Network/applicationSecurityGroups/read |

アプリケーションのセキュリティ グループを取得します。 |

Microsoft.Network/applicationSecurityGroups/write |

アプリケーション セキュリティ グループを作成または更新します。 |

Microsoft.Network/applicationSecurityGroups/delete |

アプリケーション セキュリティ グループを削除します。 |

関連するコンテンツ

- ネットワーク インターフェイスをアプリケーションのセキュリティ グループに追加または削除します。

- 仮想ネットワークの Azure Policy 定義を作成して割り当てます。