仮想ハブのルーティングについて

仮想ハブのルーティング機能は、Border Gateway Protocol (BGP) を使用してゲートウェイ間のすべてのルーティングを管理するルーターによって提供されます。 仮想ハブには、サイト間 VPN ゲートウェイ、ExpressRoute ゲートウェイ、ポイント対サイト ゲートウェイ、Azure Firewall などの複数のゲートウェイを含めることができます。 また、このルーターは、仮想ハブに接続する仮想ネットワーク間の転送接続を提供し、最大 50 Gbps の合計スループットをサポートできます。 これらのルーティング機能は、Standard Virtual WAN のお客様に適用されます。

ルーティングを構成する方法については、「仮想ハブのルーティングを構成する方法」を参照してください。

ルーティングの概念

次のセクションでは、仮想ハブのルーティングでの主要な概念について説明します。

ハブ ルート テーブル

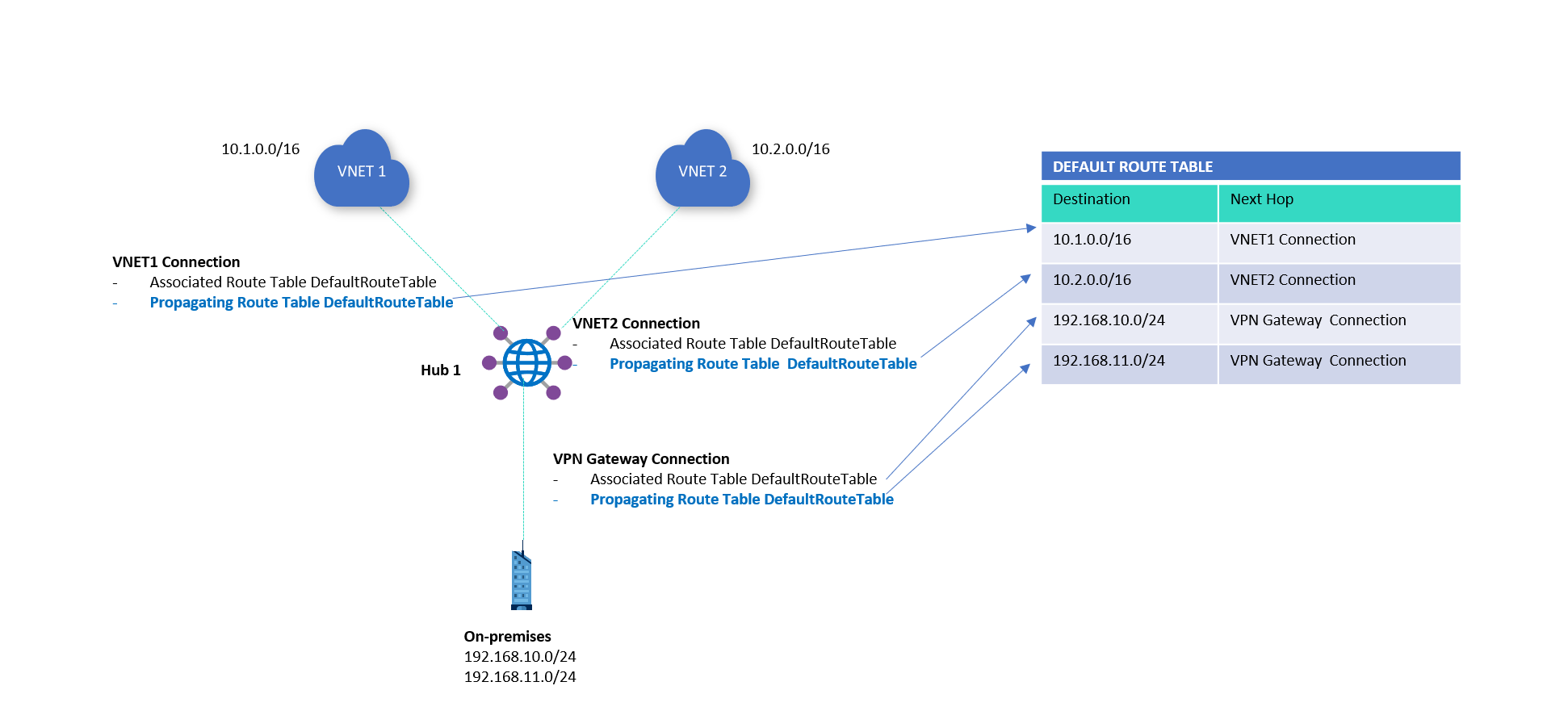

仮想ハブ ルート テーブルには、1 つ以上のルートを含めることができます。 ルートには、その名前、ラベル、宛先の種類、宛先プレフィックスの一覧、およびルーティングされるパケットの次ホップ情報が含まれます。 通常、接続は、ルート テーブルに関連付けられたり伝達したりするルーティング構成を持ちます。

ハブのルーティング インテントとポリシー

ルーティング インテントとルーティング ポリシーを使うと、インターネット接続トラフィックとプライベート (Virtual WAN ハブと仮想ネットワーク内のポイント対サイト、サイト間、ExpressRoute、ネットワーク仮想アプライアンス) トラフィックを、Virtual WAN ハブにデプロイされた Azure Firewall、次世代ファイアウォール NVA、またはサービスとしてのソフトウェア ソリューションを経由して送信するように、Virtual WAN ハブを構成できます。 ルーティング ポリシーには、インターネット トラフィックとプライベート トラフィックの 2 種類のルーティング ポリシーがあります。 各 Virtual WAN ハブは、最大で 1 つのインターネット トラフィック ルーティング ポリシーと 1 つのプライベート トラフィック ルーティング ポリシーを持つことができ、それぞれにネクスト ホップのリソースがあります。

プライベート トラフィックには、ブランチと仮想ネットワークの両方のアドレス プレフィックスが含まれますが、ルーティング ポリシーでは、それらはルーティング インテントの概念の 1 つのエンティティと見なされます。

インターネット トラフィック ルーティング ポリシー: インターネット トラフィック ルーティング ポリシーが Virtual WAN ハブで構成されていると、その Virtual WAN ハブへのすべてのブランチ (ユーザー VPN (ポイント対サイト VPN)、サイト間 VPN、ExpressRoute) と仮想ネットワーク接続では、インターネットへのトラフィックが、ルーティング ポリシーの一部として指定された Azure Firewall リソースまたはサードパーティのセキュリティ プロバイダーに転送されます。

プライベート トラフィック ルーティング ポリシー: プライベート トラフィック ルーティング ポリシーが Virtual WAN ハブで構成されていると、ハブ間のトラフィックを含めて、Virtual WAN ハブを出入りするすべてのブランチおよび仮想ネットワーク トラフィックは、プライベート トラフィック ルーティング ポリシーで指定されている Azure Firewall のネクスト ホップ リソースに転送されます。

詳しくは、「Virtual WAN ハブのルーティング インテントとルーティング ポリシーの構成方法」をご覧ください。

つながり

接続は、ルーティング構成を持つ Resource Manager のリソースです。 4 種類の接続は次のとおりです。

- VPN 接続:VPN サイトを仮想ハブ VPN ゲートウェイに接続します。

- ExpressRoute 接続: ExpressRoute 回線を仮想ハブの ExpressRoute ゲートウェイに接続します。

- P2S 構成接続: ユーザー VPN (ポイント対サイト) 構成を仮想ハブのユーザー VPN (ポイント対サイト) ゲートウェイに接続します。

- ハブ仮想ネットワーク接続: 仮想ネットワークを仮想ハブに接続します。

仮想ネットワーク接続のルーティング構成は、セットアップ中に設定できます。 既定では、すべての接続は既定のルート テーブルに関連付けられ、伝達します。

関連付け

各接続は、1 つのルート テーブルに関連付けられています。 ルート テーブルに接続を関連付けることにより、ルート テーブルにルートとして示されている宛先に (その接続からの) トラフィックを送信できます。 接続のルーティング構成には、関連付けられているルート テーブルが表示されます。 複数の接続を同じルート テーブルに関連付けることができます。 すべての VPN、ExpressRoute、およびユーザー VPN 接続は、同じ (既定の) ルート テーブルに関連付けられます。

既定では、すべての接続は、仮想ハブ内の既定のルート テーブルに関連付けられます。 各仮想ハブには独自の既定のルート テーブルがあり、これを編集して任意の数の静的ルートを追加できます。 静的に追加されたルートは、同じプレフィックスに対する動的に学習されたルートより優先されます。

伝達

接続は、ルート テーブルにルートを動的に伝達します。 VPN 接続、ExpressRoute 接続、または P2S 構成接続では、ルートは、BGP を使用して仮想ハブからオンプレミス ルーターに伝達されます。 ルートは、1 つまたは複数のルート テーブルに伝達できます。

各仮想ハブでは、None ルート テーブルも使用できます。 None ルート テーブルに伝達するということは、接続から伝達する必要があるルートがないことを意味します。 VPN、ExpressRoute、およびユーザー VPN 接続は、ルートを同じルート テーブルのセットに伝達します。

ラベル

ラベルは、ルート テーブルを論理的にグループ化するためのメカニズムを提供します。 接続から複数のルート テーブルにルートを伝達するときに特に役立ちます。 たとえば、既定のルート テーブルには、'Default' という組み込みのラベルがあります。 ユーザーが接続ルートを 'Default' ラベルに伝達すると、Virtual WAN 内のすべてのハブのすべての既定のルート テーブルに自動的に反映されます。

仮想ネットワーク接続の伝達先のラベルの一覧でラベルが指定されていない場合、仮想ネットワーク接続は自動的に 'Default' ラベルに伝達されます。

仮想ネットワーク接続での静的ルートの構成

静的ルートを構成すると、仮想ハブにアタッチされたスポーク仮想ネットワークにプロビジョニングされているネットワーク仮想アプライアンス (NVA) のものである可能性がある次ホップ IP 経由で、ハブからのトラフィックを誘導するメカニズムが提供されます。 静的ルートは、ルート名、宛先プレフィックスの一覧、および次ホップ IP で構成されます。

静的ルートの削除

静的ルートを削除するには、そのルートが配置されているルート テーブルからそのルートを削除する必要があります。 手順については、「ルートを削除する」を参照してください。

既存のルートのルート テーブル

ルート テーブルに、関連付けと伝達の機能が備わりました。 既存のルート テーブルは、これらの機能を持たないルート テーブルです。 ハブ ルーティングに既存のルートがあり、新しい機能を使いたい場合は、以下のことを考慮してください。

仮想ハブに既存のルートがある Standard Virtual WAN:

Azure portal のハブの [ルーティング] セクションにルートが既にある場合、まずそれらを削除してから、新しいルート テーブルを作成する必要があります (Azure portal のハブの [ルート テーブル] セクションにあります)。

仮想ハブに既存のルートがある Basic Virtual WAN:

Azure portal のハブの [ルーティング] セクションにルートが既にある場合、まずそれらを削除してから、お使いの Basic Virtual WAN を Standard Virtual WAN にアップグレードします。 「Virtual WAN を Basic から Standard にアップグレードする」を参照してください。

ハブのリセット

仮想ハブのリセットは、Azure portal でのみ使用できます。 リセットを行うと、ルート テーブル、ハブ ルーター、または仮想ハブ リソース自体などの失敗したリソースを、適切なプロビジョニング状態に戻すことができます。 Microsoft にサポートを問い合わせる前に、ハブをリセットすることを検討してください。 この操作では、仮想ハブ内のいずれのゲートウェイもリセットされません。

その他の考慮事項

Virtual WAN ルーティングを構成するときは、次の点を考慮してください。

- すべてのブランチ接続 (ポイント対サイト、サイト間、および ExpressRoute) が既定のルート テーブルに関連付けられている必要があります。 これにより、すべてのブランチが同じプレフィックスを学習します。

- すべてのブランチ接続が、同じルート テーブルのセットにルートを伝達する必要があります。 たとえば、ブランチが既定のルート テーブルに伝達するように決定した場合、この構成はすべてのブランチで一貫している必要があります。 その結果、既定のルート テーブルに関連付けられているすべての接続が、すべてのブランチに到達できるようになります。

- 複数のリージョンで Azure Firewall を使用する場合は、すべてのスポーク仮想ネットワークが、同じルート テーブルに関連付けられている必要があります。 たとえば、VNet のサブセットが Azure Firewall を通過する一方で、他の VNet が同じ仮想ハブ内の Azure Firewall をバイパスすることはできません。

- 1 つの仮想ネットワーク接続で複数のネクスト ホップ IP アドレスを指定できます。 ただし、仮想ネットワーク接続では、ネクスト ホップ IP を使用するルートの 1 つがパブリック IP アドレスまたは 0.0.0.0/0 (インターネット) であることが示されている '場合' は、スポーク仮想ネットワーク内の '同じ' ネットワーク仮想アプライアンスへの '複数または唯一の' ネクスト ホップ IP はサポートされません。

- 0\.0.0.0/0 ルートに関連するすべての情報は、ローカル ハブのルート テーブルに限定されます。 このルートは、ハブ間で伝達されません。

- Virtual WAN を使用してスポーク内にルートをプログラムできるのは、プレフィックスが仮想ネットワークのプレフィックスよりも短い (特定性が低い) 場合のみです。 たとえば、上の図で、スポーク VNET1 のプレフィックスは 10.1.0.0/16 です。この場合、 Virtual WAN では、仮想ネットワーク プレフィックス (10.1.0.0/16) またはいずれかのサブネット (10.1.0.0/24、10.1.1.0/24) に一致するルートを挿入できません。 つまり、Virtual WAN は、同じ仮想ネットワーク内の 2 つのサブネット間のトラフィックを引き付けられません。

- (同じラベルへの伝達が有効な限り) 同じ仮想 WAN 上の 2 つのハブが相互にルートを通知することは事実ですが、これは動的ルーティングにのみ適用されます。 静的ルートを定義した後は、このようになりません。

- 静的ルートを構成するときは、ハブ ルーター IP をネクスト ホップとして使わないでください。

- VNet および UDR のルートから Azure BGP コミュニティを削除する予定がある場合は、これらのルートを仮想 WAN にアドバタイズし直さないでください。 これを行ってしまうと、ルーティングの問題と停止が発生します。

次のステップ

- ルーティングを構成する方法については、「仮想ハブのルーティングを構成する方法」を参照してください。

- Virtual WAN の詳細については、FAQ を参照してください。

![[関連付け] を示す図。](media/about-virtual-hub-routing/concepts-association.png)