Azure Virtual WAN ハブでネットワーク仮想アプライアンスの宛先 NAT (DNAT) を構成する方法

次の記事では、Virtual WAN ハブを使用してデプロイされた、次世代ファイアウォール対応のネットワーク仮想アプライアンスの宛先 NAT を構成する方法について説明します。

重要

Virtual WAN 統合ネットワーク仮想アプライアンスの宛先 NAT (DNAT) は現在パブリック プレビュー段階であり、サービス レベル アグリーメントなしで提供されます。 運用環境のワークロードには使用しないでください。 特定の機能はサポート対象ではなく、機能が制限されることがあるか、Azure の場所によっては利用できない場合があります。 ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用される法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

背景

Virtual WAN と統合された次世代ファイアウォール機能を備えたネットワーク仮想アプライアンス (NVA) により、Virtual WAN に接続されたプライベート ネットワーク間のトラフィックを保護および検査できます。

Virtual WAN ハブのネットワーク仮想アプライアンス向け宛先 NAT を使用すると、アプリケーションまたはサーバーのパブリック IP を直接公開することなく、インターネット内のユーザーにアプリケーションを発行できます。 コンシューマーは、ファイアウォール ネットワーク仮想アプライアンスに割り当てられたパブリック IP アドレスを介してアプリケーションにアクセスします。 NVA は、トラフィックをフィルター処理して変換し、バックエンドのアプリケーションへのアクセスを制御するように構成されています。

Virtual WAN における DNAT ユース ケースのインフラストラクチャの管理とプログラミングは自動的に行われます。 NVA オーケストレーション ソフトウェアまたは NVA コマンド ラインを使用して NVA で DNAT ルールをプログラミングすると、サポートされている NVA パートナーの DNAT トラフィックを受け入れてルーティングするように Azure インフラストラクチャが自動的にプログラムされます。 サポートされている NVA パートナーの一覧については、制限事項のセクションを参照してください。

概念

DNAT ユース ケースを有効にするには、1 つ以上の Azure パブリック IP アドレス リソースをネットワーク仮想アプライアンス リソースに関連付けます。 これらの IP は、インターネット受信 IP アドレスまたは インターネット イングレス IP アドレスと呼ばれ、NVA の背後にあるアプリケーションにアクセスするためにユーザーが接続要求を開始するターゲット IP アドレスです。 ネットワーク仮想アプライアンス オーケストレーターおよび管理ソフトウェアで DNAT ルールを構成後 (パートナー ガイドを参照)、NVA 管理ソフトウェアが自動的に次の手順に従います。

- Virtual WAN で実行されている NVA デバイス ソフトウェアをプログラムして、対応するトラフィックを検査および変換します (NVA デバイスで NAT 規則とファイアウォール規則を設定します)。 NVA でプログラムされる規則は、NVA DNAT 規則と呼ばれます。

- Azure API と連携して、[受信セキュリティ規則] を作成および更新します。 Virtual WAN コントロール プレーンは、受信セキュリティ規則を処理し、Virtual WAN と Azure で管理される NVA インフラストラクチャ コンポーネントをプログラムして、宛先 NAT のユース ケースをサポートします。

例

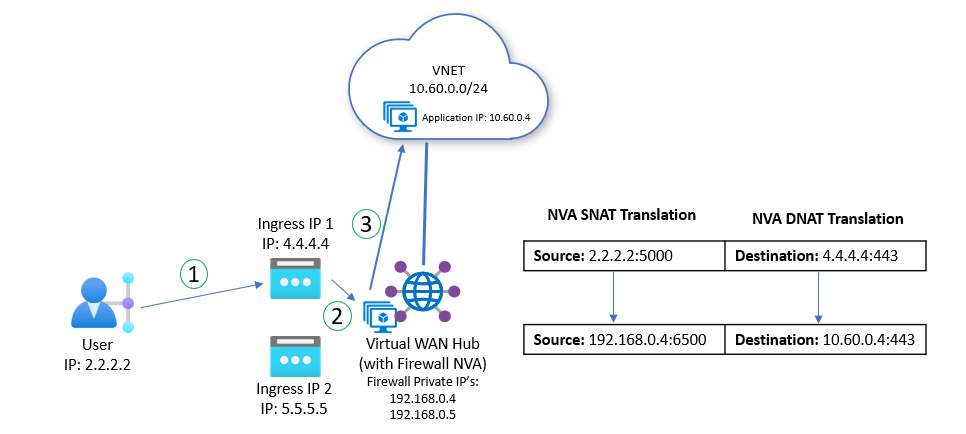

次の例では、ユーザーは Azure Virtual Network (アプリケーション IP 10.60.0.4) でホストされているアプリケーションにアクセスし、ポート 443 で NVA に割り当てられた DNAT パブリック IP (4.4.4.4) に接続します。

次の構成が実行されます。

- NVA に割り当てられたインターネット受信 IP アドレスは、4.4.4.4 と 5.5.5.5 です。

- NVA DNAT 規則は、宛先 4.4.4.4:443 のトラフィックを 10.60.0.4:443 に変換するようにプログラムされています。

- NVA オーケストレーターは Azure API と連携して、[受信セキュリティ規則] を作成し、Virtual WAN コントロール プレーンはインフラストラクチャを適切にプログラムしてトラフィック フローをサポートします。

受信トラフィック フロー

次の一覧は、上の図に対応しており、受信接続のパケット フローについて説明しています。

- ユーザーは、NVA に関連付けられている DNAT に使用されるパブリック IP の 1 つとの接続を開始します。

- Azure は、ファイアウォール NVA インスタンスの 1 つに接続要求を負荷分散します。 トラフィックは、NVA の外部/信頼されていないインターフェイスに送信されます。

- NVA はトラフィックを検査し、ルールの構成に基づいてパケットを変換します。 この場合、NVA は NAT に構成され、受信トラフィックを 10.60.0.4:443 に転送します。 パケットのソースは、フローの対称性を確保するために、選択したファイアウォール インスタンスのプライベート IP (信頼済み/内部インターフェイスの IP) にも変換されます。 NVA はパケットを転送し、Virtual WAN はパケットを最終的な宛先にルーティングします。

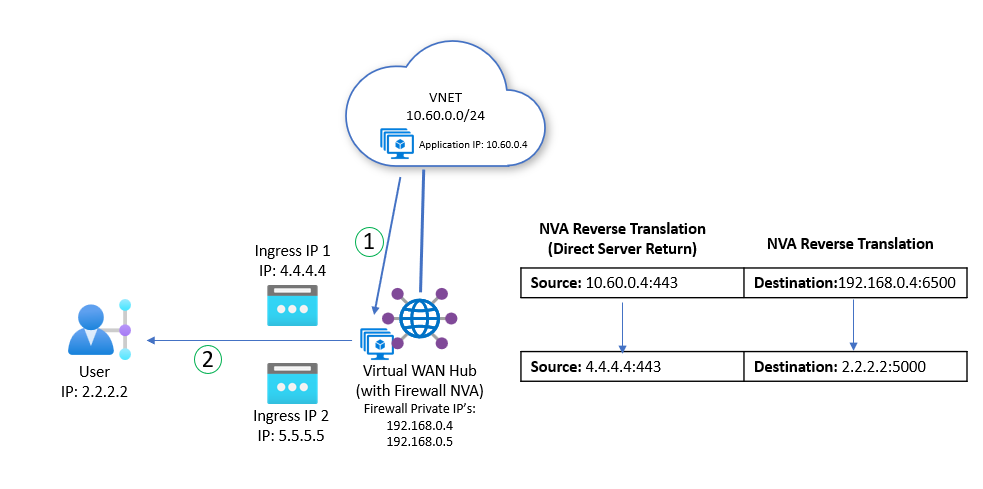

送信トラフィック フロー

次の一覧は、上の図に対応しており、送信応答のパケット フローについて説明しています。

- サーバーは応答し、応答パケットをファイアウォールのプライベート IP 経由で NVA ファイアウォール インスタンスに送信します。

- NAT 変換は反転され、応答は信頼されていないインターフェイスから送信されます。 その後、Azure はパケットをユーザーに直接送信します。

既知の制限と考慮事項

制限事項

- 宛先 NAT は、次の NVMでのみサポートされています: checkpoint、fortinet-sdwan-and-ngfw および fortinet-ngfw。

- 宛先 NAT に使用されるパブリック IP は、次の要件を満たしている必要があります。

- 宛先 NAT パブリック IP は、NVA リソースと同じリージョンの IP である必要があります。 たとえば、NVA が米国東部リージョンにデプロイされている場合、パブリック IP も米国東部リージョンからのものである必要があります。

- 宛先 NAT パブリック IP は、別の Azure リソースで使用することはできません。 たとえば、仮想マシン ネットワーク インターフェイスの IP 構成または Standard Load Balancer のフロントエンド構成で使用されている IP アドレスを使用することはできません。

- パブリック IP は、IPv4 アドレス空間からのものである必要があります。 Virtual WAN は IPv6 アドレスをサポートしていません。

- パブリック IP は Standard SKU でデプロイする必要があります。 Basic SKU パブリック IP はサポートされていません。

- 宛先 NAT は、少なくとも 1 つの宛先 NAT パブリック IP で作成された新しい NVA デプロイでのみサポートされます。 既存の NVA デプロイ、または NVA 作成時に宛先 NAT パブリック IP が関連付けられていない NVA デプロイは、宛先 NAT を使用する資格がありません。

- DNAT シナリオをサポートするための Azure インフラストラクチャ コンポーネントのプログラミングは、DNAT 規則が作成されると、NVA オーケストレーション ソフトウェアによって自動的に実行されます。 そのため、Azure portal から NVA 規則をプログラムすることはできません。 ただし、各インターネット受信パブリック IP に関連付けられている受信セキュリティ規則を表示することはできます。

- Virtual WAN の DNAT トラフィックは、NVA と同じハブへの接続にのみルーティングできます。 DNAT を使用したハブ間トラフィック パターンはサポートされていません。

考慮事項

- 受信トラフィックは、ネットワーク仮想アプライアンスのすべての正常なインスタンス間で自動的に負荷分散されます。

- ほとんどの場合、NVA は、フローの対称性を確保するために、宛先 NAT に加えてファイアウォールのプライベート IP に対してソース NAT を実行する必要があります。 一部の NVA の種類では、ソース NAT を必要としない場合もあります。 ソース NAT に関するベスト プラクティスについては、NVA プロバイダーにお問い合わせください。

- アイドル フローのタイムアウトは、自動的に 4 分に設定されます。

- IP アドレス プレフィックスから生成された個々の IP アドレス リソースを、インターネット受信 IP として NVA に割り当てることができます。 プレフィックスから各 IP アドレスを個別に割り当てます。

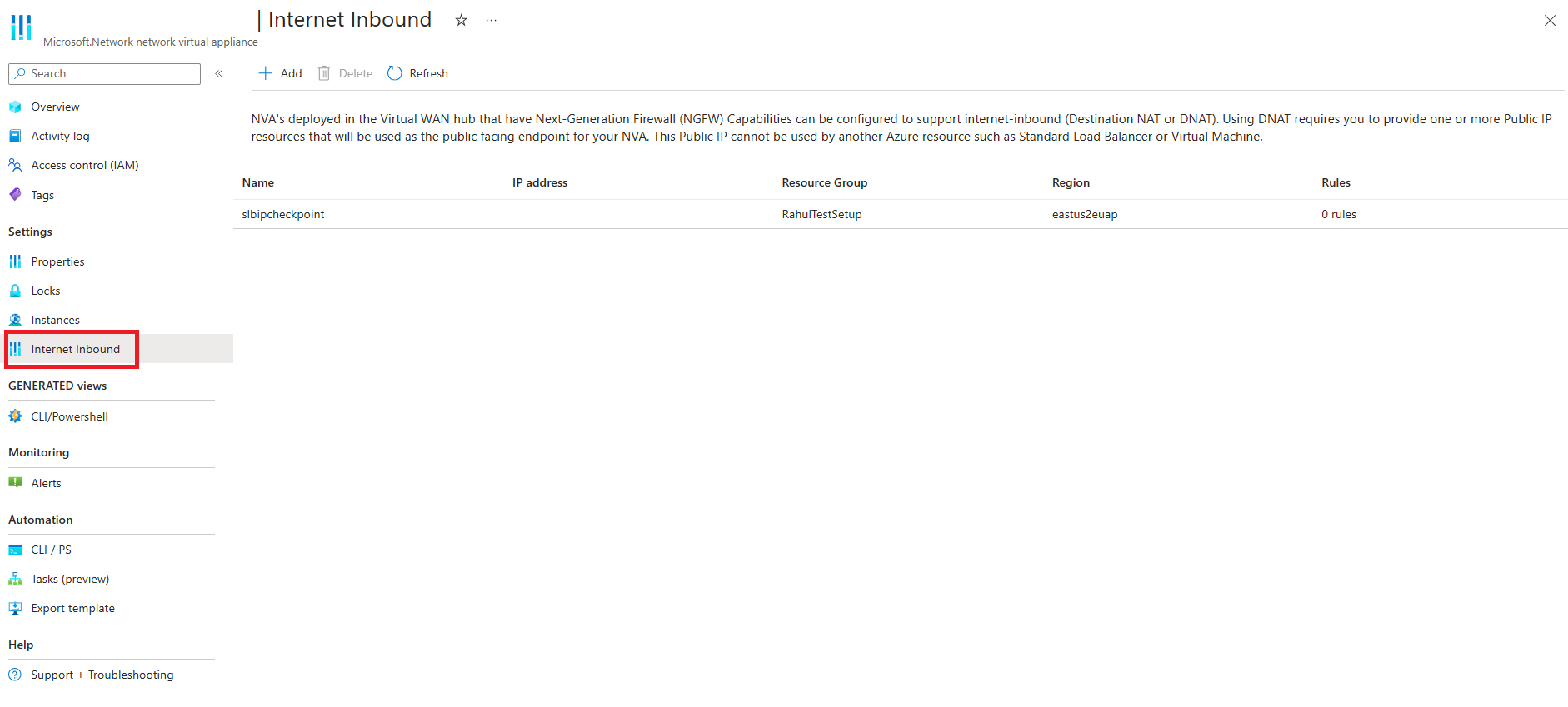

DNAT/インターネット受信構成の管理

次のセクションでは、インターネット受信と DNAT に関連する NVA 構成を管理する方法について説明します。

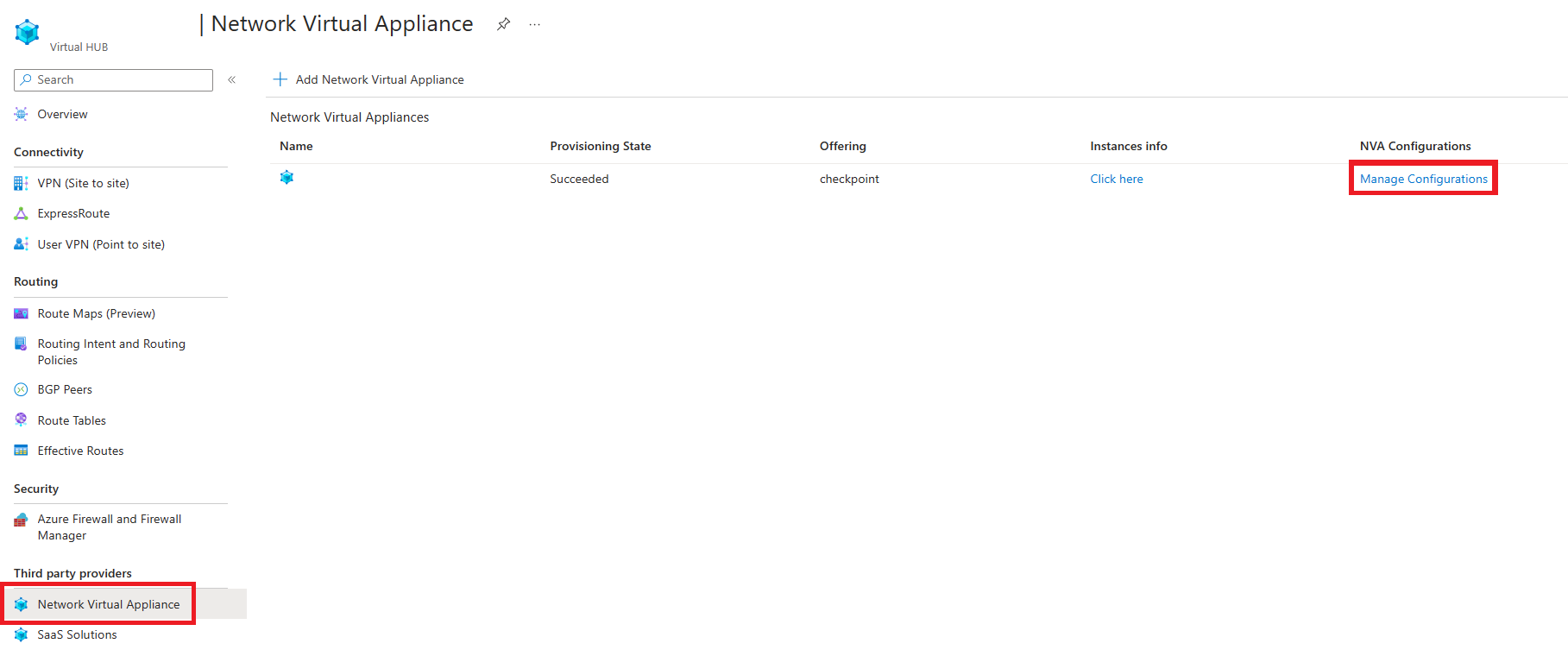

お使いの Virtual WAN ハブに移動します。 [サード パーティ プロバイダー] で [ネットワーク仮想アプライアンス] を選択します。 NVA の横にある [構成の管理] をクリックします。

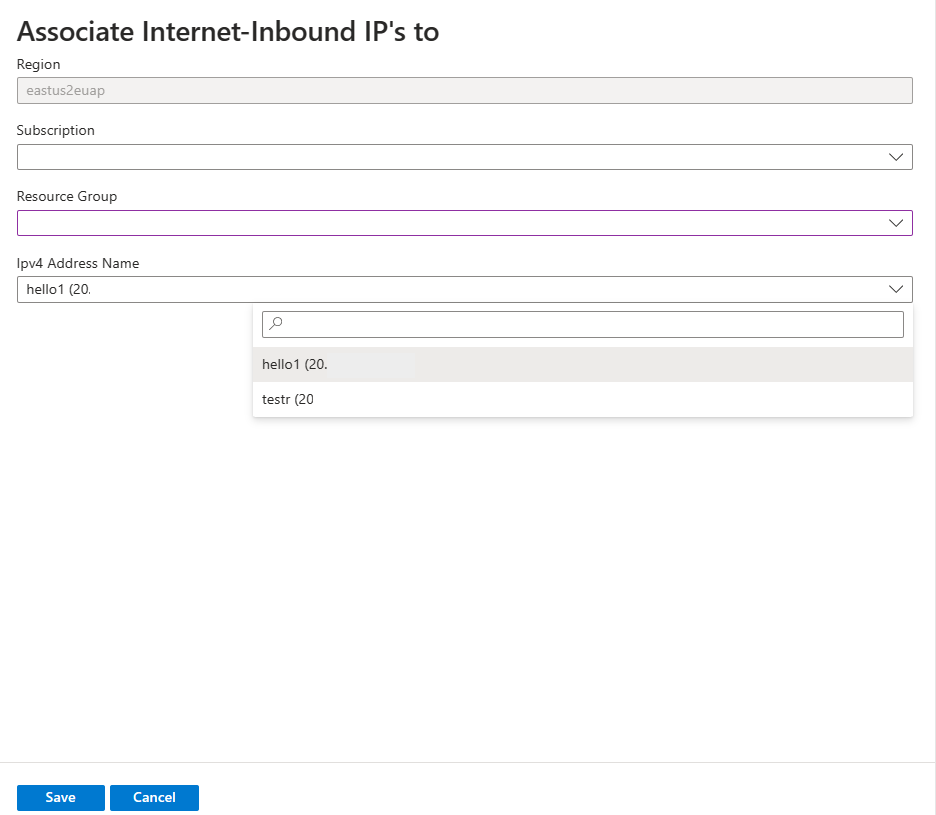

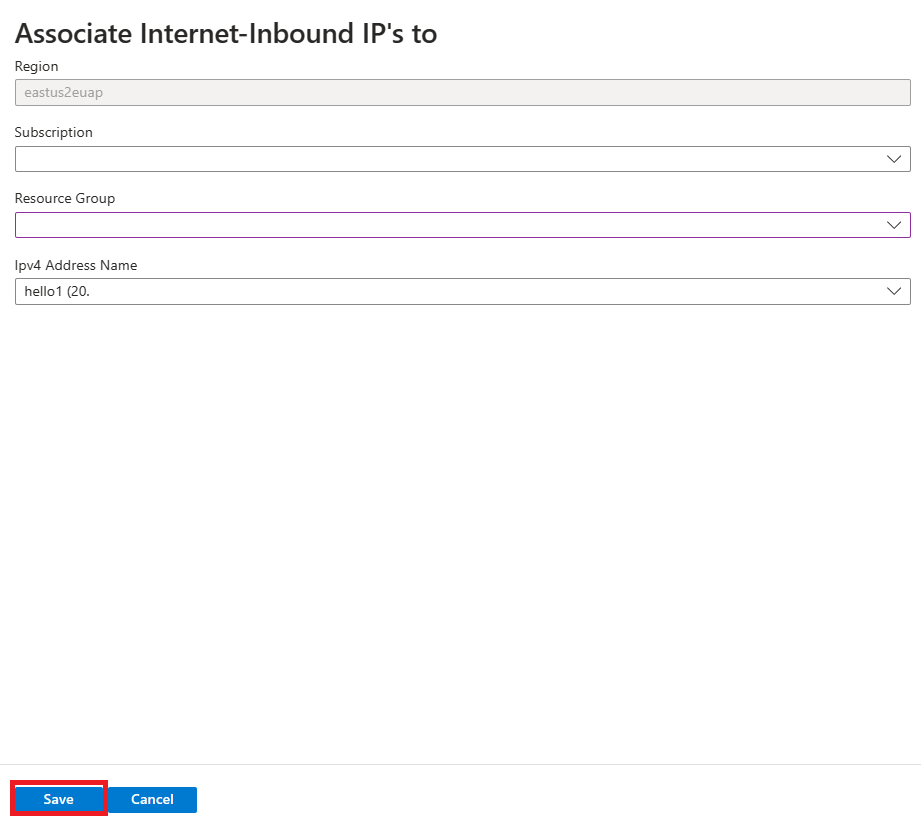

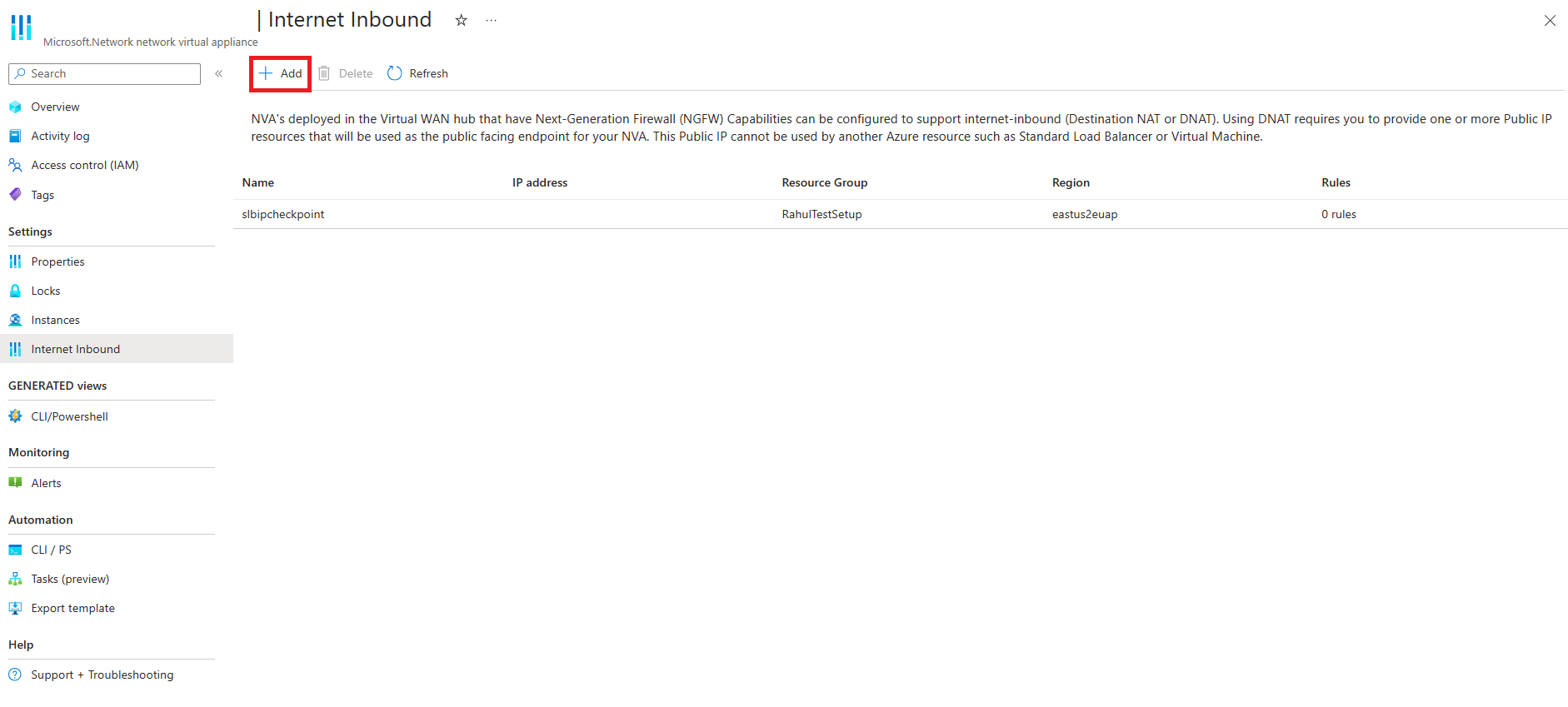

インターネット受信用の NVA への IP アドレスの関連付け

NVA がインターネット受信の対象であり、NVA に関連付けられているイン ターネット受信 IP アドレスが存在しない場合は、このネットワーク仮想アプライアンスにパブリック IP を関連付けることによって、[インターネット受信 (宛先 NAT) を有効にする] を選択します。 IP がこの NVA に既に関連付けられている場合は、[追加] を選択します。

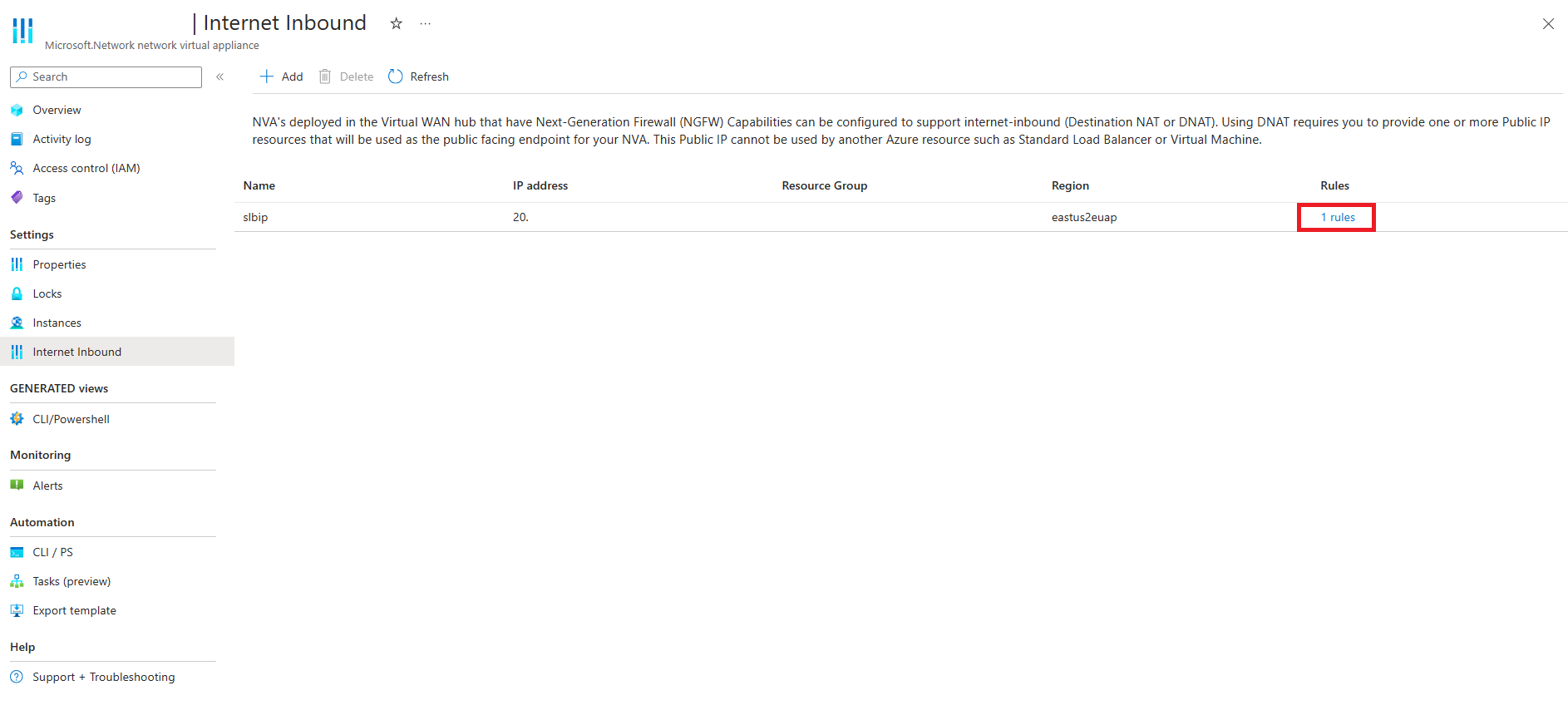

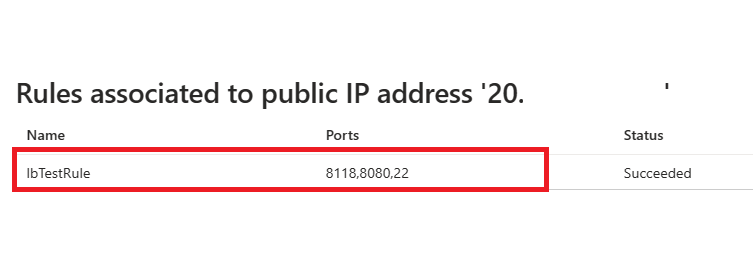

インターネット受信パブリック IP を使用してアクティブな受信セキュリティ規則を表示する

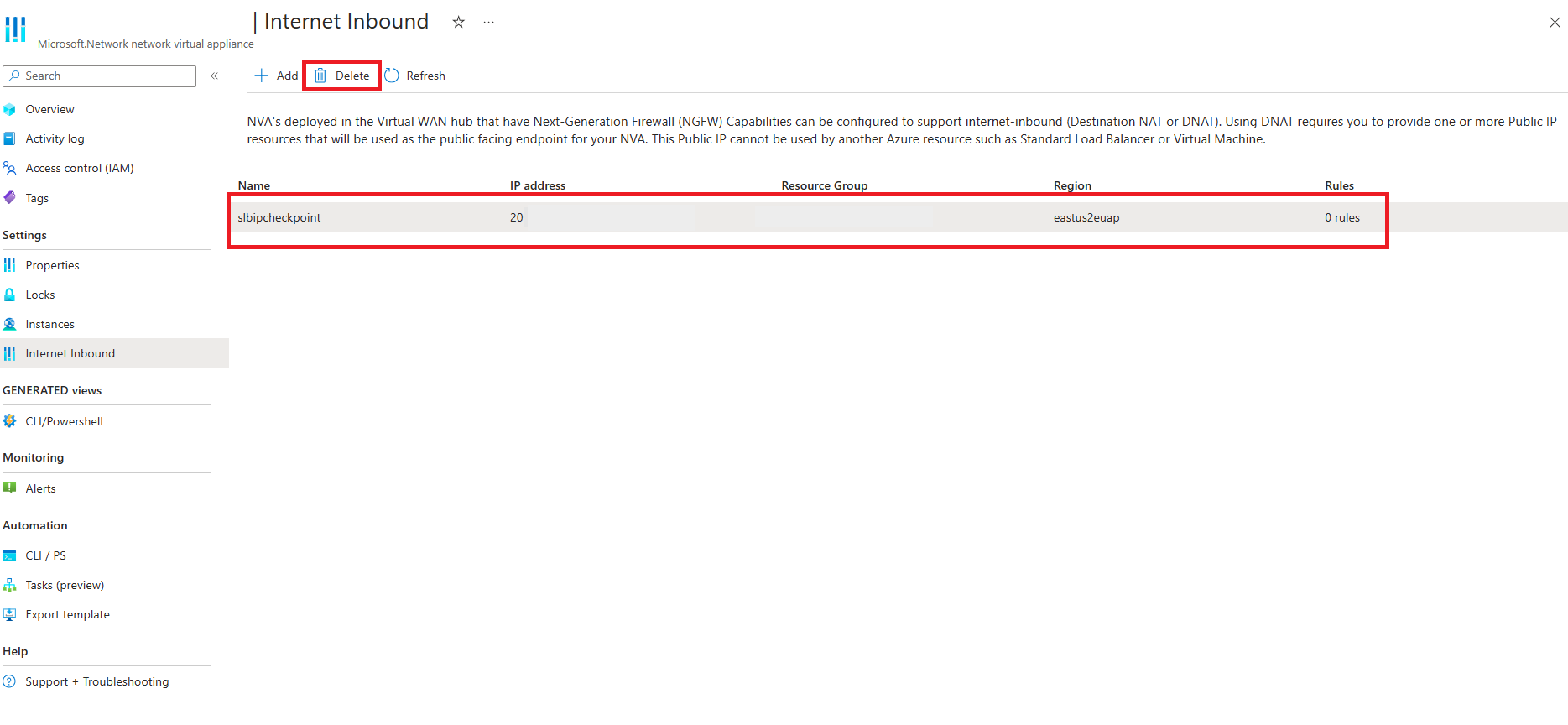

既存の NVA からインターネット受信パブリック IP を削除する

Note

IP アドレスは、その IP に関連付けられている規則が 0 でない場合にのみ削除できます。 NVA 管理ソフトウェアからその IP に割り当てられた DNAT 規則を削除することで、IP に関連付けられているすべての規則を削除します。

グリッドから削除する IP を選択し、[削除] をクリックします。

DNAT 規則のプログラミング

次のセクションでは、Virtual WAN で NVA を使用して DNAT 規則を構成する場合の NVA プロバイダー固有の手順について説明します

| パートナー | 手順 |

|---|---|

| checkpoint | Check Point のドキュメント |

| fortinet-sdwan-and-ngfw | Fortinet SD-WAN と NGFW に関するドキュメント |

| fortinet-ngfw | Fortinet NGFW のドキュメント |

トラブルシューティング

次のセクションでは、一般的なトラブルシューティングのシナリオについて説明します。

パブリック IP 関連付け/関連付けの解除

- IP を NVA リソースに関連付けるオプションは、Azure portal からは利用できません: デプロイ時に DNAT/インターネット受信 IP で作成された NVA のみが DNAT 機能を使用できます。 NVA を削除して、デプロイ時の割り当て対象となるインターネット受信 IP を使用して再作成します。

- IP アドレスがドロップダウン メニューに表示されない Azure portal: パブリック IP がドロップダウンメニューに表示されるのは、IP アドレスが IPv4 で、NVA と同じリージョンにあり、他の Azure リソースに割り当てられていない場合のみです。 使用しようとしている IP アドレスが上記の要件を満たしていることを確認する、または、新しい IP アドレスを作成します。

- NVA からパブリック IP を削除/関連付け解除できない: ルールが関連付けられていない IP アドレスのみを削除できます。 NVA オーケストレーション ソフトウェアを使用して、その IP アドレスに関連付けられている DNAT 規則をすべて削除します。

- NVA のプロビジョニング状態が成功していない: NVA に対して進行中の操作がある場合、または NVA のプロビジョニング状態が成功しなかった場合、IP アドレスの関連付けは失敗します。 既存の操作がすべて終了するまで待ちます。

ロード バランサーの正常性プローブ

インターネット受信/DNAT 機能を備えた NVA は、NVA が期待どおりに機能し、トラフィックをルーティングするために、NVA が 3 つの異なる Azure Load Balancer の正常性プローブに応答することに依存します。 正常性プローブ要求は常に、パブリックにルーティングできない Azure IP アドレス 168.63.129.16 から行われます。 NVA ログに 168.63.129.16 で実行された 3 方向 TCP ハンドシェイクが表示されます。

Azure Load Balancer の正常性プローブの詳細については、「正常性プローブのドキュメント」を参照してください。

Virtual WAN に必要な正常性プローブは次のとおりです。

インターネット受信または DNAT 正常性プローブ: インターネット受信トラフィックを NVA の信頼されていない/外部インターフェイスに転送するために使用されます。 この正常性プローブは、NVA の信頼されていない/外部インターフェイスの正常性のみをチェックします。

NVA プロバイダー ポート Fortinet 8008 checkpoint 8117 データパス正常性プローブ: プライベート (VNET/オンプレミス) トラフィックを NVA の信頼済み/内部インターフェイスに転送するために使用されます。 プライベート ルーティング ポリシーに必要です。 この正常性プローブは、NVA の信頼済み/内部インターフェイスの正常性のみをチェックします。

NVA プロバイダー ポート Fortinet 8008 checkpoint 8117 NVA 正常性プローブ: NVA ソフトウェアを実行している仮想マシン スケール セットの正常性を判断するために使用されます。 この正常性プローブは、NVA のすべてのインターフェイス (信頼されていない/外部インターフェイスと信頼済み/内部インターフェイスの両方) の正常性をチェックします。

NVA プロバイダー ポート Fortinet 8008 checkpoint 8117

NVA が 3 つの正常性プローブに正しく応答するように構成されていることを確認してください。 一般的な問題:

- 正常性プローブの応答が不正なポートに設定されています。

- 正常性プローブの応答が、内部/信頼済みインターフェイスでのみ正しく設定されていません。

- 正常性プローブの応答を妨げるファイアウォール規則。

DNAT 規則の作成

DNAT 規則の作成に失敗しました: NVA のプロビジョニング状態が成功し、すべての NVA インスタンスが正常であることを確認してください。 トラブルシューティングの方法の詳細については、NVA プロバイダーのドキュメントを参照するか、ベンダーに問い合わせてサポートを受けてください。

さらに、NVA がすべてのインターフェイスで NVA 正常性プローブに応答していることを確認してください。 詳細については、「正常性プローブ」セクションを参照してください。

Datapath

ユーザーがパブリック IP への接続を開始した後に NVA にパケットが表示されない: NVA が外部/信頼されていないインターフェイスでのみ DNAT 正常性プローブに応答 していることを確認してください。 詳細については、「正常性プローブ」セクションを参照してください。

NVA 変換後に宛先サーバーにパケットが表示されない: パケットが最終的な宛先サーバーに転送されない場合は、次のトラブルシューティング メカニズムを検討してください。

- Azure ルーティングの問題: Azure Virtual WAN ポータルを使用して、defaultRouteTable の有効なルートまたはネットワーク仮想アプライアンスの有効なルートを確認してください。 有効なルート内に、宛先アプリケーションのサブネットが表示されます。

- NVA オペレーティング システムのルーティングの問題: NVA オペレーティング システムの内部ルーティング テーブルを確認してください。 ユーザーは、NVA から動的に学習された宛先サブネットに対応するルートが表示されているのを確認できます。 関連するプレフィックスををドロップしているルート フィルタ/マップがないことを確認します。

- ハブ間の宛先に到達できない: DNAT ユース ケースのハブ間ルーティングはサポートされていません。 アクセスしようとしているリソースが DNAT 規則が構成されている NVA と同じハブに接続されていることを確認します。

- NVA インターフェイスでのパケット キャプチャ: NVA の信頼されていないインターフェイスと信頼済みのインターフェイスでパケット キャプチャを実行します。 非信頼インターフェイスには、送信元 IP がユーザーのパブリック IP であり、宛先 IP が NVA が割り当て先であるインターネット受信 IP アドレスでの元のパケットが表示されます。 信頼できるインターフェイスには、NAT 後の変換済みパケットが表示されます(送信元 NAT と宛先 NAT の両方が適用されます)。。 ファイアウォール規則の適用前と適用後のパケット キャプチャを比較して、ファイアウォールルールが適切に設定されていることを確認します。

- SNAT ポートの枯渇: NVA インスタンスごとに、単一のバックエンド アプリケーションへの受信接続で、NVA インスタンスのプライベート IP への NAT トラフィックに対する一意のポートを使用する必要があります。 これにより、各 NVA インスタンスは、同じ宛先への約 65,000 のコンカレント接続を処理できます。 大規模なユース ケースで、ポートの再利用を容易にするには、複数のアプリケーション IP アドレスに転送されるように NVA が構成されていることを確認します。

NVA に戻らないトラフィックを返す:

- Azure でホストされているアプリケーション: Azure portal を使用して、アプリケーション サーバーの有効なルートを確認します。 アプリケーション サーバーの有効なルート内に、ハブ アドレスのスぺースが表示されます。

- オンプレミスでホストされているアプリケーション: オンプレミス側にハブ アドレス空間に対応するルートをフィルタリングするルート フィルターがないことを確認してください。 NVA ソース NAT のトラフィックはファイアウォール プライベート IP であるため、オンプレミスはハブ アドレス スペースを受け入れる必要があります。

- アプリケーションのハブ間: DNAT ユース ケースのハブ間ルーティングはサポートされていません。 アクセスしようとしているリソースが DNAT 規則が構成されている NVA と同じハブに接続されていることを確認します。

- NVA インターフェイスでのパケット キャプチャ: NVA 信頼済みインターフェイスでパケット キャプチャを実行します。 ユーザーは、アプリケーション サーバーがリターン トラフィックを NVA インスタンスに直接送信することを確認できます。 ファイアウォールルールの適用前と適用後のパケットキャプチャを比較して、パケットが適切なファイアウォール規則構成であることを確認してください。