P2S ユーザー VPN のユーザー グループと IP アドレス プールについて

ユーザー グループを作成して、ID または認証資格情報に基づいて特定のアドレス プールからユーザー IP アドレスを割り当てるために P2S ユーザー VPN を構成できます。 この記事では、VIRTUAL WAN P2S VPN ゲートウェイがユーザー グループを決定し、IP アドレスを割り当てるために使用するさまざまな構成とパラメーターについて説明します。 構成のステップについては、「P2S ユーザー VPN のユーザー グループと IP アドレス プールの構成」を参照してください。

この記事では、次の概念について説明します。

- サーバー構成の概念

- ユーザー グループ

- [グループ メンバ]

- 既定のポリシー グループ

- グループの優先度

- 使用可能なグループ設定

- ゲートウェイの概念

- 構成の要件と制限事項

- ユース ケース

サーバー構成の概念

次のセクションでは、サーバー構成に使用される一般的な用語と値について説明します。

ユーザー グループ (ポリシー グループ)

ユーザー グループまたはポリシー グループは、同じアドレス プールから IP アドレスを割り当てる必要があるユーザーのグループの論理的な表現です。

グループ メンバー (ポリシー メンバー)

ユーザー グループはメンバーで構成されます。 メンバーは個々のユーザーに対応するのではなく、接続しているユーザーが属するグループを判別するために使用される条件を定義します。 1 つのグループに複数のメンバーを含めることができます。 接続しているユーザーがグループのメンバーの 1 つに対して指定された条件に一致する場合、ユーザーはそのグループの一員であると見なされ、適切な IP アドレスの割り当てを受けることができます。 使用可能なメンバー パラメーターの種類は、VPN サーバー構成で指定された認証方法によって異なります。 利用可能な基準の完全な一覧については、この記事の「使用可能なグループ設定」セクションをご覧ください。

既定のユーザー/ポリシー グループ

P2S VPN サーバー構成ごとに、既定で 1 つのグループを選択する必要があります。 どのグループ設定とも一致しない資格情報を提示するユーザーは、既定のグループの一員と見なされます。 グループの作成後は、そのグループの既定の設定は変更できません。

グループの優先度

各グループには、数値の優先度も割り当てられます。 優先度の値が小さいグループが先に評価されます。 つまり、1 人のユーザーが複数のグループの設定に一致する資格情報を提示した場合、ユーザーは最も優先度の低いグループの一員とみなされます。 たとえば、ユーザー A が IT グループ (優先度 3) と財務グループ (優先度 4) に対応する資格情報を提示した場合、ユーザー A は IP アドレスを割り当てる目的では IT グループの一員とみなされます。

使用可能なグループ設定

次のセクションでは、どのグループ メンバーが属するかを定義するために使用できるさまざまなパラメーターについて説明します。 使用可能なパラメーターは、選択した認証方法によって異なります。 次の表は、使用可能な設定の種類と許容される値をまとめたものです。 各種類のメンバー値の詳細については、認証の種類に対応するセクションを参照してください。

| 認証の種類 | メンバーの型 | メンバー値 | メンバー値の例 |

|---|---|---|---|

| Microsoft Entra ID | AADGroupID | Microsoft Entra グループ オブジェクト ID | 0cf484f2-238e-440b-8c73-7bf232b248dc |

| RADIUS | AzureRADIUSGroupID | ベンダー固有の属性値 (16 進数) (6ad1bd で始まる必要があります) | 6ad1bd23 |

| Certificate | AzureCertificateID | 証明書共通名のドメイン名 (CN=user@red.com) | 赤 |

Microsoft Entra 認証 (OpenVPN のみ)

Microsoft Entra 認証を使用するゲートウェイでは、Microsoft Entra グループ オブジェクト ID を使用して、ユーザーが属するユーザー グループを決定できます。 ユーザーが複数の Microsoft Entra グループの一員である場合は、最も低い数値優先度を持つ P2S VPN ユーザー グループの一員と見なされます。

ただし、外部のユーザー (VPN ゲートウェイ上に構成されている Microsoft Entra ドメインの一員ではないユーザー) をポイント対サイト VPN ゲートウェイに接続する予定がある場合は、その外部ユーザーの種類が "メンバー" であり、"ゲスト" ではないことを確認してください。 また、ユーザーの "名前" がユーザーのメール アドレスに設定されていることを確認します。 接続ユーザーのユーザーの種類や名前が前述のように正しく設定されていない場合や、外部メンバーを Microsoft Entra ドメインの ''メンバー'' に設定できない場合、その接続ユーザーは既定のグループに割り当てられ、既定の IP アドレス プールから IP が割り当てられます。

また、ユーザーが外部のユーザーかどうかを特定するには、ユーザーの "ユーザー プリンシパル名" を確認します。外部ユーザーの "ユーザー プリンシパル名" には #EXT が含まれています。

Azure 証明書 (OpenVPN と IKEv2)

証明書ベースの認証を使用するゲートウェイでは、ユーザー証明書共通名 (CN) のドメイン名を使用して、接続しているユーザーがどのグループに属しているかを判断します。 共通名は次のいずれかの形式で指定する必要があります。

- domain/username

- username@domain.com

domain がグループ メンバーとしての入力であることを確認します。

RADIUS サーバー (OpenVPN と IKEv2)

RADIUS ベースの認証を使用するゲートウェイは、新しいベンダー固有属性 (VSA) を使用して VPN ユーザー グループを判別します。 RADIUS ベースの認証が P2S ゲートウェイで構成されている場合、ゲートウェイはネットワーク ポリシー サーバー (NPS) プロキシとして機能します。 つまり、P2S VPN ゲートウェイは、RADIUS プロトコルを使用して RADIUS サーバーでユーザーを認証するためのクライアントとして機能します。

RADIUS サーバーがユーザーの資格情報を正常に検証した後、RADIUS サーバーを、新しいベンダー固有属性 (VSA) を Access-Accept パケットの一部として送信するように構成できます。 P2S VPN ゲートウェイは、Access-Accept パケット内の VSA を処理し、VSA の値に基づいて特定の IP アドレスをユーザーに割り当てます。

したがって、RADIUS サーバーは、同じグループに含まれるすべてのユーザーに対して同じ値を持つ VSA を送信するように構成する必要があります。

Note

VSA の値は、RADIUS サーバーと Azure のオクテット 16 進数文字列である必要があります。 このオクテット文字列は 6ad1bd で始まる必要があります。 16 進数の最後の 2 桁は自由に構成できます。 たとえば、6ad1bd98 は有効ですが、6ad12323 と 6a1bd2 は無効です。

新しい VSA は MS-Azure-Policy-ID です。

MS-Azure-Policy-ID VSA は、Azure 側で構成された認証済みの RADIUS ユーザー ポリシーと一致するために P2S VPN サーバーによって使用される識別子を送信するために RADIUS サーバーによって使用されます。 このポリシーは、ユーザーの IP/ルーティング構成 (割り当てられた IP アドレス) を選択するために使用されます。

MS-Azure-Policy-ID のフィールドは、次のように設定する必要があります。

- ベンダーの種類: 0x41 に設定する必要がある 8 ビットの符号なし整数 (整数: 65)。

- ベンダーの長さ: 属性固有値に 2 を加算したオクテット文字列の長さに設定する必要がある 8 ビットの符号なし整数。

- 属性固有の値: Azure ポイント対サイト VPN サーバーで構成されたポリシー ID を含むオクテット文字列。

構成情報については、「RADIUS - ベンダー固有の属性用に NPS を構成する」を参照してください。

ゲートウェイの概念

Virtual WAN P2S VPN ゲートウェイに、ユーザー/ポリシー グループを使用する VPN サーバー構成が割り当てられている場合は、ゲートウェイに複数の P2S VPN 接続構成を作成できます。

各接続構成には、1 つ以上の VPN サーバー構成ユーザー グループを含めることができます。 その後、各接続構成は 1 つ以上の IP アドレス プールにマップされます。 このゲートウェイに接続するユーザーには、ID、資格情報、既定のグループ、優先度に基づいて IP アドレスが割り当てられます。

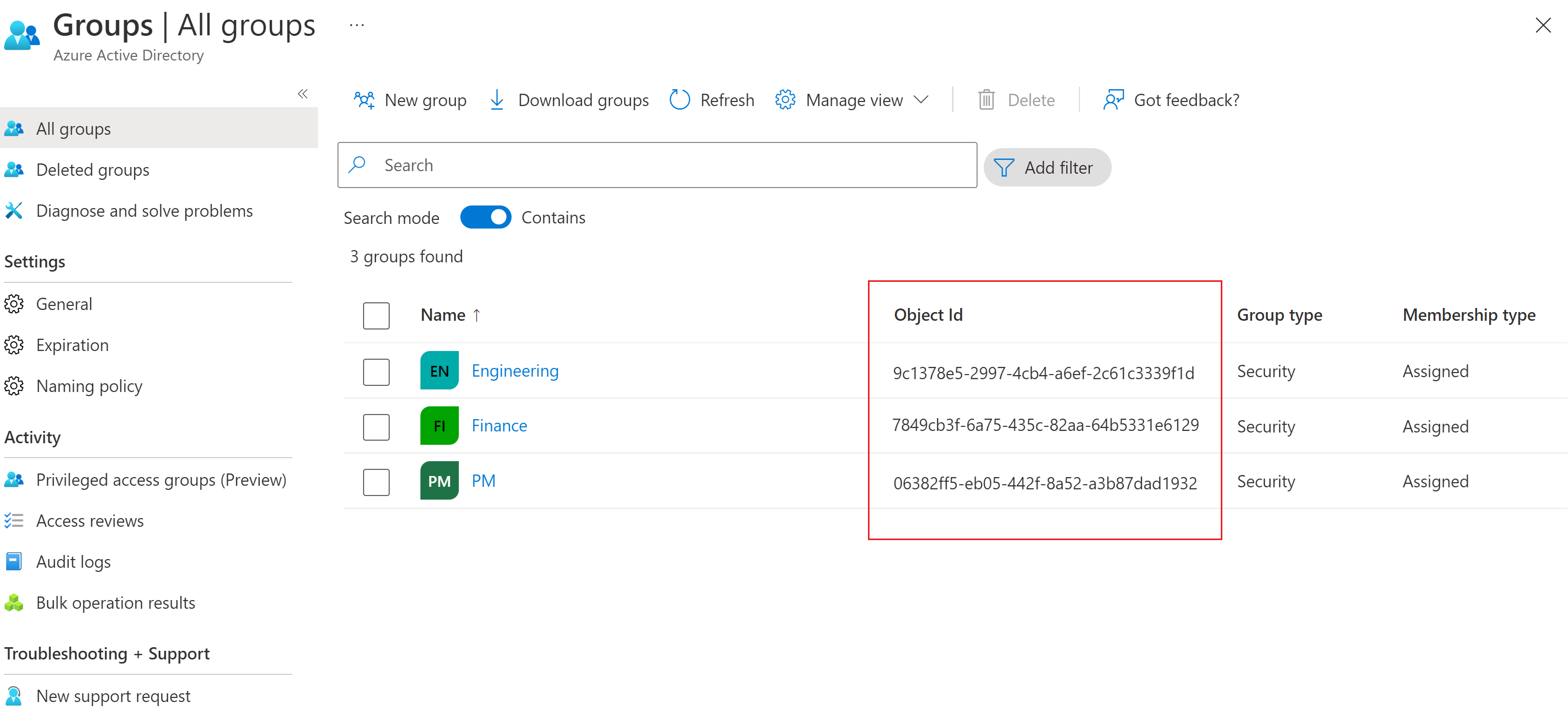

この例では、VPN サーバーの構成には、次のグループが構成されています。

| Default | Priority | グループ名 | 認証の種類 | メンバー値 |

|---|---|---|---|---|

| はい | 0 | Engineering | Microsoft Entra ID | groupObjectId1 |

| いいえ | 1 | Finance | Microsoft Entra ID | groupObjectId2 |

| いいえ | 2 | PM | Microsoft Entra ID | groupObjectId3 |

この VPN サーバー構成は、次のように Virtual WAN で P2S VPN ゲートウェイに割り当てることができます。

| 構成 | グループ | アドレス プール |

|---|---|---|

| Config0 | Engineering、PM | x.x.x.x/yy |

| Config1 | Finance | a.a.a.a/bb |

次の結果は次のようになります。

- この P2S VPN ゲートウェイに接続しているユーザーが、Engineering または PM の Microsoft Entra グループに属している場合は、x.x.x.x/yy からアドレスが割り当てられます。

- Finance の Microsoft Entra グループの一員であるユーザーには、a.a.a.a/bb から IP アドレスが割り当てられます。

- Engineering は既定のグループであるため、構成済みのグループに属していないユーザーは Engineering の一員であると見なされ、x.x.x.x/yy から IP アドレスが割り当てられます。

構成に関する考慮事項

このセクションでは、ユーザー グループと IP アドレス プールの構成要件と制限事項を示します。

1 つの P2S VPN ゲートウェイで参照できるグループの最大数は 90 です。 1 つのゲートウェイに割り当てられたグループ内のポリシー/グループ メンバーの最大数 (接続しているユーザーが属しているグループを識別するために使用される条件) は 390 です。 ただし、グループが同じゲートウェイ上の複数の接続構成に割り当てられている場合、このグループとそのメンバーは制限に対して複数回カウントされます。 たとえば、ゲートウェイの 3 つの VPN 接続構成に割り当てられている、メンバーが 10 人のポリシー グループがある場合を考えます。 この構成は、10 人のメンバーを持つ 1 つのグループではなく、合計 30 人のメンバーを持つ 3 つのグループとしてカウントされます。 ゲートウェイに接続する同時ユーザーの総数は、ゲートウェイに関連付けられているポリシー/グループ メンバーの数ではなく、ゲートウェイ スケール ユニットと各ユーザー グループに割り当てられた IP アドレスの数によって制限されます。

VPN サーバー構成の一部としてグループが作成されると、グループの名前と既定の設定を変更することはできません。

グループ名は個別にする必要があります。

数値優先度が低いグループは、数値優先度が高いグループより前に処理されます。 接続しているユーザーが複数のグループのメンバーである場合、ゲートウェイは、IP アドレスを割り当てる目的で、それらのユーザーを優先順位が低いグループのメンバーであるとみなします。

既存のポイント対サイト VPN ゲートウェイで使用されているグループは削除できません。

グループに対応する上下の矢印ボタンをクリックすると、グループの優先順位を変更できます。

アドレス プールは、同じ仮想 WAN 内の他の接続構成 (同じまたは異なるゲートウェイ) で使用されるアドレス プールと重複することはできません。

アドレス プールは、仮想ネットワーク アドレス空間、仮想ハブ アドレス空間、またはオンプレミスのアドレスと重複することもできません。

ユース ケース

Contoso Corporation は、財務、人事、エンジニアリングなどの複数の機能部門で構成されています。 Contoso では Azure Virtual WAN を使用して、リモート ワーカー (ユーザー) が Virtual WAN に接続し、オンプレミスまたは Virtual WAN ハブに接続されている Virtual Network でホストされているリソースにアクセスできるようにします。

ただし、Contoso には内部セキュリティ ポリシーがあり、財務部門のユーザーは特定のデータベースと仮想マシンにのみアクセスでき、人事部のユーザーは他の機密性の高いアプリケーションにアクセスできます。

Contoso は、機能部門ごとに異なるユーザー グループを構成できます。 これにより、各部門のユーザーには、部門レベルの定義済みアドレス プールから IP アドレスが割り当てられます。

Contoso のネットワーク管理者は、ファイアウォール規則、ネットワーク セキュリティ グループ (NSG) またはアクセス制御リスト (ACL) を構成して、特定のユーザーが自分の IP アドレスに基づいてリソースにアクセスするのを許可または拒否できます。

次の手順

- ユーザー グループを作成するには、「P2S ユーザー VPN 用のユーザー グループの作成」を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示