Microsoft Entra ID 認証用に P2S VPN Gateway を構成する – Microsoft 登録済みアプリ

この記事は、新しい Microsoft 登録済み Azure VPN クライアント アプリ ID を使用して、Microsoft Entra ID 認証用にポイント対サイト (P2S) VPN ゲートウェイを構成する場合に役立ちます。

Note

この記事の手順は、新しい Microsoft 登録済み Azure VPN クライアント アプリ ID とそれに関連付けられた対象ユーザー値を使用して行う Microsoft Entra ID 認証を対象としています。 この記事は、テナント用に手動で登録された古い Azure VPN クライアント アプリには適用されません。 手動で登録された Azure VPN クライアントの手順については、手動で登録された VPN クライアントを使用した P2S の構成に関するページを参照してください。

VPN Gateway では、最新バージョンの Azure VPN クライアントに対して、Microsoft 登録済みアプリ ID とそれに対応する対象ユーザー値をサポートするようになりました。 新しい対象ユーザー値を使用して P2S VPN ゲートウェイを構成する場合は、Microsoft Entra テナント用に Azure VPN クライアント アプリを手動で登録するプロセスをスキップします。 アプリ ID は既に作成されており、追加の登録手順を実行しなくても、テナントはそのアプリ ID を自動的に使用できます。 このプロセスは、アプリの承認や、グローバル管理者ロールによるアクセス許可の割り当てを行う必要がないため、Azure VPN クライアントを手動で登録するよりも安全です。

以前は、Azure VPN クライアント アプリを Microsoft Entra テナントに手動で登録 (統合) する必要がありました。 クライアント アプリを登録すると、Azure VPN クライアント アプリケーションの ID を表すアプリ ID が作成され、グローバル管理者ロールを使用して認証を行う必要があります。 アプリケーション オブジェクトの種類の違いをより深く理解するには、「アプリケーションを Microsoft Entra ID に追加する方法と理由」を参照してください。

可能な場合は、Azure VPN クライアント アプリをテナントに手動で登録するのではなく、Microsoft 登録済み Azure VPN クライアント アプリ ID とそれに対応する対象ユーザー値を使用して、新しい P2S ゲートウェイを構成することをお勧めします。 Microsoft Entra ID 認証を使用する Azure VPN Gateway を既に構成している場合は、新しい Microsoft 登録済みアプリ ID を利用するようにゲートウェイとクライアントを更新できます。 Linux クライアントを接続するには、P2S ゲートウェイを新しい対象ユーザー値に更新する必要があります。 Linux 用 Azure VPN クライアントは、古い対象ユーザー値と下位互換性がありません。

既存の P2S ゲートウェイを、新しい対象ユーザー値を使用するように更新する必要がある場合は、P2S VPN ゲートウェイの対象ユーザーの変更に関するページを参照してください。 カスタム対象ユーザーの値を作成または変更する場合は、P2S VPN 用のカスタム対象ユーザー アプリ ID の作成に関するページを参照してください。 ユーザーとグループに基づいて P2S へのアクセスを構成または制限する場合は、シナリオ: ユーザーとグループに基づく P2S VPN アクセスの構成に関するページを参照してください。

考慮事項と制限事項

P2S VPN ゲートウェイでサポートできる対象ユーザー値は 1 つのみです。 同時に複数の対象ユーザー値をサポートすることはできません。

現時点では、新しい Microsoft 登録済みアプリ ID は、手動で登録される古いアプリほど多くの対象ユーザー値をサポートしていません。 Azure パブリックまたはカスタム以外の対象ユーザー値が必要な場合は、古い手動による登録方法と値を使用します。

Linux 用 Azure VPN Client は、手動で登録されたアプリに対応する古い対象ユーザー値を使用するように構成された P2S ゲートウェイと下位互換性がありません。 Linux 用 Azure VPN クライアントでは、カスタム対象ユーザー値はサポートされています。

-

Linux 用 Azure VPN クライアントは他の Linux ディストリビューションやリリースで動作する可能性もありますが、Linux 用 Azure VPN クライアントは次のリリースでのみサポートされています。

- Ubuntu 20.04

- Ubuntu 22.04

macOS および Windows 用 Azure VPN クライアントは、手動で登録されたアプリに対応する古い対象ユーザー値を使用するように構成された P2S ゲートウェイと下位互換性があります。 これらのクライアントでは、カスタム対象ユーザー値を使用することもできます。

Azure VPN クライアントの対象ユーザーの値

次の表は、各アプリ ID でサポートされている Azure VPN クライアントのバージョンと、対応する使用可能な対象ユーザー値を示しています。

| アプリ ID | サポートされている対象ユーザー値 | サポートされるクライアント |

|---|---|---|

| Microsoft 登録済み | - Azure パブリック: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

- Linux - Windows - macOS |

| 手動による登録 | - Azure パブリック: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure Germany: 538ee9e6-310a-468d-afef-ea97365856a9- 21Vianet によって運営される Microsoft Azure: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

- Windows - macOS |

| Custom | <custom-app-id> |

- Linux - Windows - macOS |

ポイント対サイト ワークフロー

Microsoft Entra ID 認証を使用して P2S 接続を正常に構成するには、一連の手順を実行する必要があります。

この記事は次のことに役立ちます。

- テナントを確認します。

- 必要な設定を適切に行って VPN ゲートウェイを構成します。

- VPN クライアント構成パッケージを生成してダウンロードします。

以下の手順では、「次のステップ」セクションに示す記事が役立ちます。

- Azure VPN クライアントをクライアント コンピューターにダウンロードします。

- VPN クライアント構成パッケージの設定を使用してクライアントを構成します。

- 接続。

前提条件

この記事では、次の前提条件が満たされていることを前提としています。

VPN ゲートウェイ

特定のゲートウェイ オプションは、Microsoft Entra ID 認証を使用する P2S VPN ゲートウェイと互換性がありません。 VPN ゲートウェイでは、Basic SKU またはポリシーベースの VPN の種類を使用できません。 ゲートウェイ SKU の詳細については、「ゲートウェイ SKU について」を参照してください。 VPN の種類の詳細については、VPN Gateway の設定に関するページを参照してください。

Microsoft Entra ID 認証と互換性がある VPN ゲートウェイがまだ機能していない場合は、Azure portal での VPN ゲートウェイの作成と管理に関するページを参照してください。 互換性のある VPN ゲートウェイを作成し、この記事に戻って P2S 設定を構成します。

Microsoft Entra テナント

- この記事の手順では、Microsoft Entra テナントが必要です。 詳細については、「Microsoft Entra ID で新しいテナントを作成する」を参照してください。

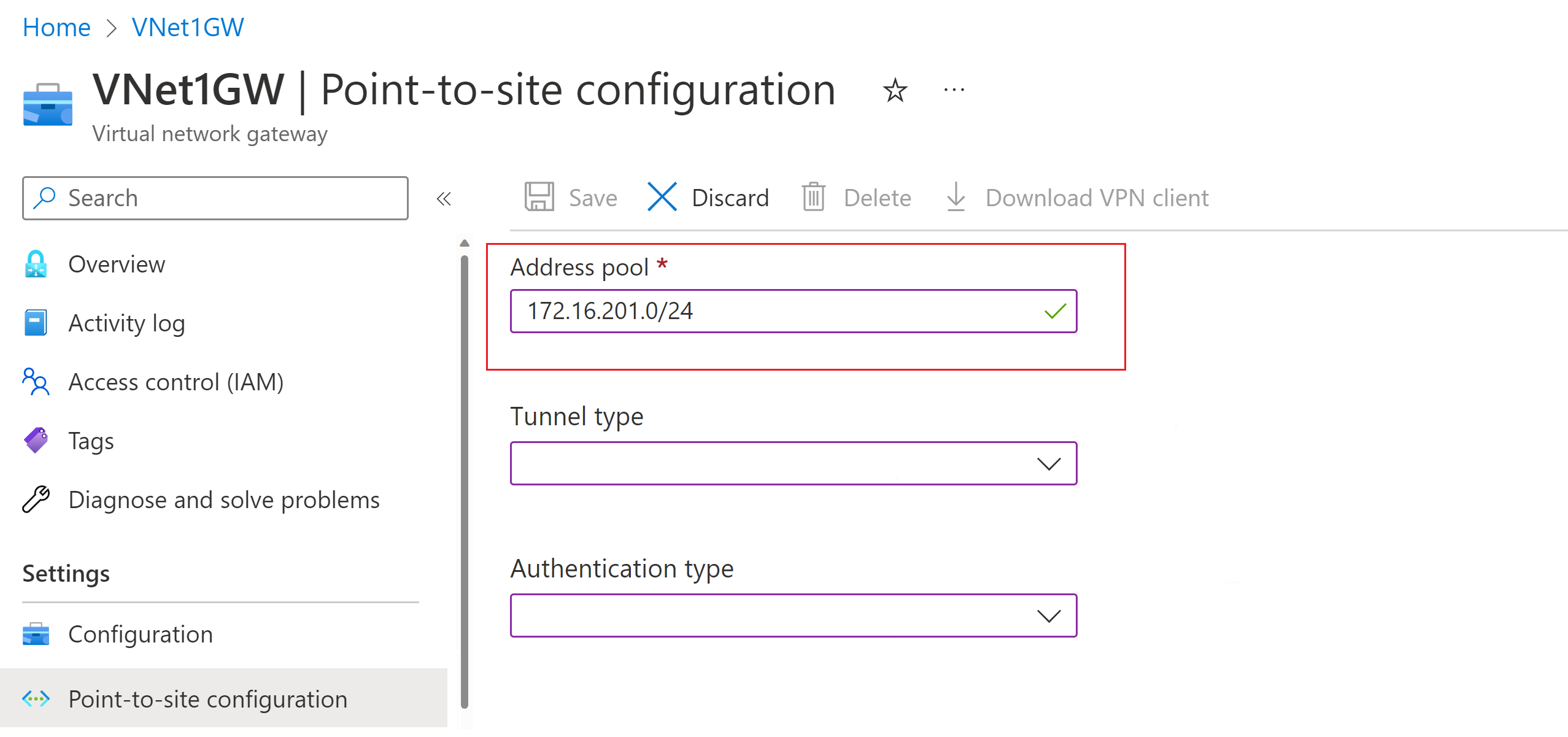

VPN クライアント アドレス プールを追加する

クライアント アドレス プールとは、指定するプライベート IP アドレスの範囲です。 ポイント対サイト VPN 経由で接続するクライアントは、この範囲内の IP アドレスを動的に受け取ります。 接続元であるオンプレミスの場所、または接続先とする VNet と重複しないプライベート IP アドレス範囲を使用してください。 複数のプロトコルを構成するとき、SSTP がプロトコルの 1 つの場合、構成後のアドレス プールは構成されるプロトコル間で均等に分割されます。

Azure portal で、お使いの VPN Gateway に移動します。

ゲートウェイのページの左側にあるペインで、[ポイント対サイト構成] を選択します。

[今すぐ構成] をクリックして構成ページを開きます。

[ポイント対サイトの構成] ページの [アドレス プール] ボックスに、使用するプライベート IP アドレス範囲を追加します。 VPN クライアントには、指定した範囲から動的に IP アドレスが割り当てられます。 最小のサブネット マスクは、アクティブ/パッシブ構成の場合は 29 ビット、アクティブ/アクティブ構成の場合は 28 ビットです。

次のセクションに進んで他の設定を構成します。

トンネルの種類と認証を構成する

重要

Azure portal は、Azure Active Directory フィールドを Entra に更新中です。 Microsoft Entra ID が参照されていて、ポータルにこれらの値がまだ表示されていない場合は、Azure Active Directory の値を選択できます。

認証に使用するディレクトリのテナント ID を特定します。 テナント ID の検索に関するヘルプについては、「Microsoft Entra テナント ID を検索する方法」を参照してください。

トンネルの種類と認証の値を構成します。

次の値を構成します。

- アドレス プール: クライアント アドレス プール

- トンネルの種類: OpenVPN (SSL)

- 認証の種類: Microsoft Entra ID

Microsoft Entra ID 値の場合は、テナント、対象ユーザー、 発行者 の値に関する次のガイドラインを使用します。 {Microsoft ID Entra Tenant ID} をご使用のテナント ID に置き換えます。この値を置き換える際、例の {} を削除することを忘れないでください。

テナント: Microsoft Entra ID テナントの TenantID。 構成に対応するテナント ID を入力します。 テナント URL の末尾に

\(円記号) がないことを確認します。 スラッシュは許容されます。- Azure Public:

https://login.microsoftonline.com/{Microsoft ID Entra Tenant ID}

- Azure Public:

対象ユーザー: Microsoft 登録済み Azure VPN クライアントのアプリ ID に対応する値。 このフィールドでは、カスタム対象ユーザーもサポートされています。

- Azure Public:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8

- Azure Public:

発行者: セキュリティ トークン サービスの URL。 [発行者] 値の末尾にはスラッシュを含めます。 そうしないと、接続が失敗する可能性があります。 例:

https://sts.windows.net/{Microsoft ID Entra Tenant ID}/

[Azure VPN クライアント アプリケーションに対して管理者の同意を付与する] をクリックする必要はありません。 このリンクは、手動で登録され、古い対象ユーザー値を使用する VPN クライアントのみに使用します。 これにより、Azure portal でページが開きます。

設定の構成が完了したら、ページの上部にある [保存] をクリックします。

VPN クライアント プロファイル構成パッケージをダウンロードする

このセクションでは、Azure VPN クライアント プロファイル構成パッケージを生成してダウンロードします。 このパッケージには、クライアント コンピューターで Azure VPN クライアントのプロファイルを構成するために使用できる設定が含まれています。

[ポイント対サイトの構成] ページの上部で [VPN クライアントのダウンロード] をクリックします。 クライアント構成パッケージが生成されるまでに数分かかります。

お使いのブラウザーは、クライアント構成の zip ファイルが使用可能なことを示します。 ファイルにはゲートウェイと同じ名前が付けられています。

ダウンロードした zip ファイルを解凍します。

解凍された "AzureVPN" フォルダーを参照します。

"azurevpnconfig.xml" ファイルの場所をメモしておきます。 azurevpnconfig.xml には、VPN 接続のための設定が含まれています。 このファイルは、接続する必要があるすべてのユーザーに、電子メールやその他の方法で配布することもできます。 正常に接続するには、ユーザーに、有効な Microsoft Entra ID 資格情報が必要です。

Azure VPN クライアントを構成する

次に、プロファイル構成パッケージを調べ、クライアント コンピューター用に Azure VPN クライアントを構成して、Azure に接続します。 [次のステップ] セクションで示されている記事を参照してください。

次のステップ

Azure VPN クライアントを構成します。

![[トンネルの種類]、[認証の種類]、[Microsoft Entra ID の設定] の設定を示すスクリーンショット。](media/point-to-site-entra-gateway/values.png)