Azure Front Door 上の Azure Web アプリケーション ファイアウォール

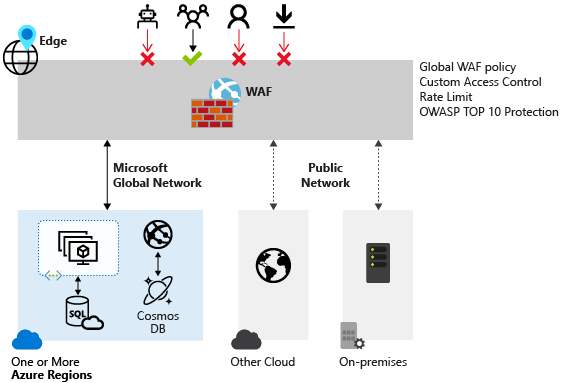

Azure Front Door の Azure Web アプリケーション ファイアウォールは、Web アプリケーションに対する一元的な保護を提供します。 Web アプリケーション ファイアウォール (WAF) は、一般的な悪用や脆弱性から Web サービスを守ります。 ユーザーに対するサービスの高可用性が維持され、コンプライアンス要件を満たしやすくなります。

Azure Front Door の Azure Web アプリケーション ファイアウォールは、グローバルで一元化されたソリューションです。 デプロイされる場所は、世界中の Azure ネットワーク エッジです。 WAF 対応の Web アプリケーションは、ネットワーク エッジの Azure Front Door によって配信されたすべての受信要求を検査します。

WAF は仮想ネットワークに入る前の攻撃ソースの近くで悪意のある攻撃を防ぐことができます。 パフォーマンスを損なうことなく大規模でグローバルな保護機能を利用することができます。 WAF ポリシーはサブスクリプション内の任意の Azure Front Door プロファイルに簡単にリンクできます。 新しいルールを数分で展開できるので、脅威のパターンの変化にすばやく対応できます。

Note

Web ワークロードの場合は、新たな DDoS 攻撃から保護するために Azure DDoS 保護と Web アプリケーション ファイアウォールを利用することを強くお勧めします。 もう 1 つのオプションは、Web アプリケーション ファイアウォールと共に Azure Front Door を使用することです。 Azure Front Door は、ネットワーク レベルの DDoS 攻撃に対するプラットフォーム レベルの保護を提供します。 詳細については、Azure サービスのセキュリティ ベースラインに関するページを参照してください。

Azure Front Door には2 つのレベルがあります。

- Standard

- Premium

Azure Web アプリケーション ファイアウォールは、すべての機能を備えた Azure Front Door Premium とネイティブに統合されています。 Azure Front Door Standard の場合は、カスタム ルールのみがサポートされています。

保護

Azure Web アプリケーション ファイアウォールでは、次の保護が行われます。

- バックエンド コードを変更しなくても、Web アプリケーションを Web の脆弱性および攻撃から保護できます。

- IP 評判のルールセットを使用して、悪意のあるボットから Web アプリケーションを保護します。

- DDoS 攻撃からアプリケーションを保護します。 詳細については、「アプリケーション DDoS Protection」をご覧ください。

WAF のポリシーと規則

WAF ポリシーを構成し、保護のためにそのポリシーを 1 つ以上の Azure Front Door ドメインと関連付けることができます。 WAF ポリシーは、2 種類のセキュリティ規則で構成されます。

- 顧客が作成したカスタム ルール。

- Azure で管理される事前に構成された一連の規則のコレクションであるマネージド規則セット。

両方ともある場合、マネージド規則セットの規則が処理される前に、カスタム規則が処理されます。 規則は、一致条件、優先順位、およびアクションで構成されます。 サポートされているアクションの種類は次のとおりです: ALLOW、BLOCK、 LOG、および REDIRECT。 マネージド規則とカスタム規則を組み合わせることで、特定のアプリケーション保護要件を満たす完全にカスタマイズされたポリシーを作成することができます。

ポリシー内の規則は、優先順位に従って処理されます。 優先順位は、規則の処理順序を定義する一意の整数です。 整数値が小さいほど高い優先順位を表し、大きい整数値の規則より前に評価されます。 規則が一致すると、規則で定義されている対応するアクションが要求に対して適用されます。 このような一致が処理された後、優先順位の低い規則はそれ以上処理されません。

Azure Front Door によって提供される Web アプリケーションには、一度に 1 つの WAF ポリシーだけを関連付けることができます。 ただし、Azure Front Door の構成に WAF ポリシーを関連付けなくてもかまいません。 WAF ポリシーが存在する場合は、世界中のセキュリティ ポリシーで一貫性が保たれるよう、すべてのエッジの場所にポリシーがレプリケートされます。

WAF のモード

WAF ポリシーは、2 つのモードで実行するように構成できます。

- 検出モード: WAF が検出モードで実行されている場合は、要求および要求と一致した WAF 規則のみが監視され、WAF ログに記録されます。 他のアクションは実行されません。 Azure Front Door のログ記録診断を有効にすることができます。 ポータルを使用しているときに、 [診断] セクションに移動します。

- 防止モード: 防止モードでは、要求が規則に一致すると、指定されたアクションが WAF によって実行されます。 一致が見つかった場合、それより優先順位が低い規則は評価されません。 一致した要求は、WAF ログにも記録されます。

WAF のアクション

WAF のお客様は、要求が規則の条件と一致したときに実行するアクションを 1 つ選択できます。

- 許可: 要求は WAF を通過し、配信元に転送されます。 それより優先順位の低い規則によって、この要求をブロックすることはできません。

- ブロック: 要求はブロックされ、WAF は配信元に要求を転送せず、クライアントに応答を送信します。

- ログ: 要求は WAF ログに記録され、WAF によって優先順位の低い規則の評価が続行されます。

- リダイレクト: WAF は、指定された URI に要求をリダイレクトします。 指定される URI は、ポリシー レベルの設定です。 いったん構成すると、リダイレクト アクションと一致するすべての要求が、その URI に送信されます。

- 異常スコア: このアクションを含むルールが一致すると、異常スコアの合計が徐々に増加します。 これは既定のルール セット 2.0 以降の既定のアクションです。 Bot Manager ルール セットには適用されません。

WAF の規則

WAF ポリシーは、次の 2 種類のセキュリティ規則で構成できます。

- 顧客とマネージド ルール セットによって作成されるカスタム ルール

- Azure によって管理される事前構成済みの規則のセット

カスタム作成規則

WAF のカスタム規則を構成するには、次のコントロールを使用します。

- IP 許可リストと禁止リスト: クライアント IP アドレスのリストまたは IP アドレス範囲に基づいて Web アプリケーションへのアクセスを制御することができます。 IPV4 と IPV6 の両方のアドレス タイプがサポートされています。 このリストを構成し、ソース IP アドレスがリストの IP アドレスと一致した要求を、許可またはブロックできます。

- 地理ベースのアクセス制御: クライアントの IP アドレスに関連付けられている国番号に基づいて Web アプリケーションへのアクセスを制御することができます。

- "HTTP パラメーター ベースのアクセス制御":HTTP/HTTPS 要求パラメーターに含まれる文字列の一致を規則の基準にすることができます たとえば、クエリ文字列、POST 引数、要求 URI、要求ヘッダー、要求本文など。

- "要求メソッド ベースのアクセス制御":要求の HTTP 要求メソッドを規則の基準にします たとえば、GET、PUT、HEADなど。

- サイズ制約: クエリ文字列、URI、要求本文など、要求の特定の部分の長さを規則の基準にすることができます。

- レート制限規則: レート制御規則により、任意のクライアント IP アドレスからの異常なトラフィックが制限されます。 1 分間に許可されるクライアント IP アドレスからの Web 要求の数に、しきい値を構成することができます。 この規則は、クライアント IP アドレスからのすべての要求を許可またはブロックする点が、IP リストに基づく許可または禁止のカスタム規則と異なります。 詳細なレート制御については、レート制限を、HTTP(S) パラメーター一致などの他の一致条件と組み合わせることができます。

Azure で管理される規則セット

Azure で管理される規則セットでは、一般的なセキュリティ脅威のセットに対する保護をデプロイする簡単な方法が提供されます。 Azure がこれらのルール セットを管理するので、ルールは、新しい攻撃シグネチャから保護するために必要に応じて更新されます。 Azure で管理される既定の規則セットには、次の脅威カテゴリに対する規則が含まれます。

- クロスサイト スクリプティング

- Java 攻撃

- ローカル ファイル インクルージョン

- PHP インジェクション攻撃

- リモート コマンド実行

- リモート ファイル インクルージョン

- セッション固定

- SQL インジェクションからの保護

- プロトコル攻撃者

カスタム規則は常に、既定の規則セット内の規則が評価される前に適用されます。 要求がカスタム規則に一致した場合、対応する規則のアクションが適用されます。 要求はブロックされるか、バックエンドに渡されます。 他のカスタム規則や既定の規則セット内の規則は処理されません。 既定の規則セットを WAF ポリシーから削除することもできます。

詳細については、「Web アプリケーション ファイアウォールの既定の規則セットの規則グループと規則」を参照してください。

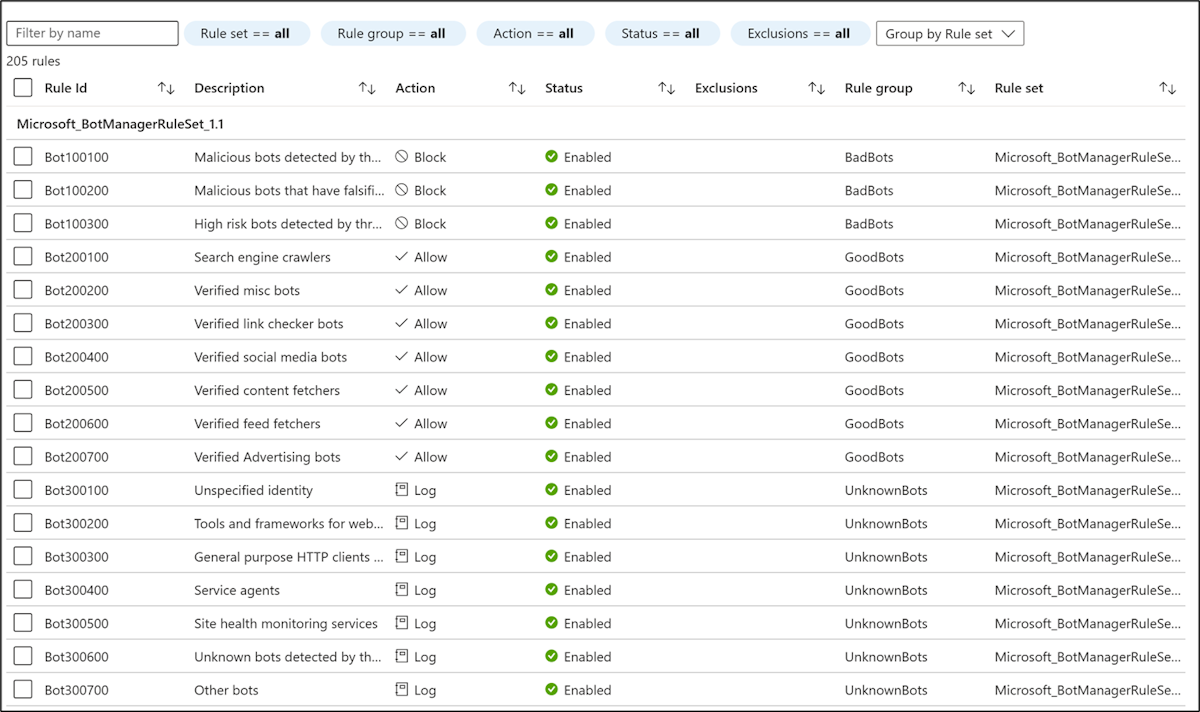

ボット保護規則セット

マネージド ボット保護規則セットを有効にすると、すべてのボット カテゴリからの要求に対してカスタム アクションを実行することができます。

サポートされる 3 つのボット カテゴリは、"悪性"、"良性"、"不明" です。 ボットの署名は、WAF プラットフォームによって管理され、動的に更新されます。

- 悪性: 悪性ボットは、悪意のある IP アドレスを持つボットや、ID が改ざんされたボットです。 悪性ボットには、侵害に関する Microsoft 脅威インテリジェンス フィードの信頼性の高い IP 指標と IP レピュテーション フィードをソースとする悪意のある IP アドレスが含まれます。 また、良性ボットと自称しているが、その IP アドレスは正当なボット発行元に属さないボットも含まれます。

- 良性: 良性ボットは、信頼できるユーザー エージェントです。 良性ボット規則は、WAF ポリシー構成をきめ細かく制御できるように複数のカテゴリに分類されます。 これらのカテゴリには、検証済みの検索エンジン ボット (Googlebot や Bingbot など)、検証済みのリンク チェッカー ボット、検証済みのソーシャル メディア ボット (Facebookbot や LinkedInBot など)、検証済みの広告ボット、検証済みのコンテンツ チェッカー ボット、検証済みのその他のボットが含まれます。

- 不明: 不明ボットは、追加の検証が行われないユーザー エージェントです。 不明なボットには、Microsoft 脅威インテリジェンス フィードの信頼レベルが中程度の IP 侵害インジケーターによって検出された悪意のある IP アドレスも含まれます。

ボットの署名は、WAF プラットフォームによって管理され、動的に更新されます。 さまざまな種類のボットに対してブロック、許可、ログ、またはリダイレクトを実行するカスタム アクションを設定できます。

ボット保護が有効になっている場合、ボット規則に一致する受信要求は、構成されたアクションに基づいてブロック、許可、またはログされます。 既定では、悪性ボットはブロックされ、良性ボットは許可され、不明ボットはログされます。 さまざまな種類のボットに対してブロック、許可、ログ、または JS チャレンジを実行するカスタム アクションを設定できます。 ストレージ アカウント、イベント ハブ、ログ分析から WAF ログにアクセスしたり、パートナー ソリューションにログを送信したりできます。

Bot Manager 1.1 ルール セットは、Azure Front Door Premium バージョンで使用できます。

詳細については、「Azure WAF の Bot Manager 1.1 と JavaScript Challenge: Bot Threat Terrainのナビゲート (英語)」を参照してください。

構成

どの WAF ポリシーも、Azure portal、REST API、Azure Resource Manager テンプレート、Azure PowerShell を使用して構成およびデプロイできます。 Firewall Manager 統合を使用して、Azure WAF ポリシーを大規模に構成、管理することもできます。 詳細については、Azure Firewall Manager を使用して WAF ポリシーを管理する方法に関するページを参照してください。

監視

Azure Front Door での WAF の監視は、Azure Monitor と統合されており、アラートを追跡し、トラフィックの傾向を簡単に監視できます。 詳細については、「Azure Web Application Firewall の監視とログ記録」を参照してください。

次のステップ

- 「Azure Application Gateway 上の Azure Web アプリケーション ファイアウォール」について学習します。

- Azure ネットワーク セキュリティの詳細を確認する。