Azure VMware Solution ワークロードのセキュリティに関する考慮事項

この記事では、Azure VMware Solution ワークロードのセキュリティ設計領域について説明します。 この説明では、Azure VMware Solution ワークロードのセキュリティ保護と保護に役立つさまざまな手段について説明します。 これらのメジャーは、インフラストラクチャ、データ、アプリケーションを保護するのに役立ちます。 セキュリティに対するこのアプローチは包括的であり、組織の主要な優先順位と一致します。

Azure VMware Solution をセキュリティで保護するには、Microsoft Azure と VMware が特定のセキュリティ側面を担当する、共有責任モデルが必要です。 適切なセキュリティ対策を実装するには、IT チーム、VMware、および Microsoft 間の共同責任モデルとコラボレーションを明確に理解してください。

コンプライアンスとガバナンスを管理する

影響:セキュリティ、オペレーショナル エクセレンス

プライベート クラウドを誤って削除しないようにするには、リソース ロックを使用して、不要な削除や変更からリソースを保護します。 サブスクリプション、リソース グループ、またはリソース レベルで設定し、削除、変更、またはその両方をブロックできます。

非準拠サーバーを検出することも重要です。 この目的で Azure Arc を使用できます。 Azure Arc は、Azure の管理機能とサービスをオンプレミスまたはマルチクラウド環境に拡張します。 Azure Arc では、一元化されたサーバー管理とガバナンスを提供することで、更新プログラムと修正プログラムを適用するための単一ウィンドウ ビューが提供されます。 その結果、Azure、オンプレミス システム、および Azure VMware Solution からコンポーネントを管理するための一貫したエクスペリエンスが得られます。

推奨事項

- プライベート クラウドをホストするリソース グループにリソース ロックを設定して、誤って削除しないようにします。

- Azure VMware Solution のゲスト仮想マシン (VM) を Azure Arc 対応サーバーとして構成します。 マシンの接続に使用できる方法については、Azure 接続マシン エージェントのデプロイ オプションに関するページを参照してください。

- 認定されたサード パーティ製ソリューションまたは Azure Arc for Azure VMware Solution (プレビュー) をデプロイします。

- Azure Arc 対応サーバーの Azure Policy を使用して、Azure VMware Solution ゲスト VM のセキュリティ制御を監査および適用します。

ゲスト オペレーティング システムを保護する

影響:セキュリティ

オペレーティング システムにパッチを適用して定期的に更新しない場合は、脆弱性の影響を受けやすくし、プラットフォーム全体を危険にさらします。 パッチを定期的に適用する場合は、システムを最新の状態に保ちます。 エンドポイント保護ソリューションを使用する場合は、一般的な攻撃ベクトルがオペレーティング システムを標的にするのを防ぐことができます。 また、脆弱性スキャンと評価を定期的に実行することも重要です。 これらのツールは、セキュリティの弱点と脆弱性を特定して修復するのに役立ちます。

Microsoft Defender for Cloud には、次のような Azure VMware Solution とオンプレミス VM 全体で高度な脅威保護を提供する独自のツールが用意されています。

- ファイルの整合性の監視。

- ファイルレス攻撃の検出。

- オペレーティング システムのパッチ評価。

- セキュリティ構成の誤った評価。

- エンドポイント保護の評価。

推奨事項

- Azure Arc for servers を介して Azure VMware Solution ゲスト VM に Azure セキュリティ エージェントをインストールし、セキュリティ構成と脆弱性を監視します。

- Defender for Cloud の既定のデータ収集規則との関連付けを自動的に作成するように Azure Arc マシンを構成します。

- Azure VMware Solution プライベート クラウドのデプロイと実行に使用するサブスクリプションで、サーバー保護を含む Defender for Cloud プランを使用します。

- Azure VMware Solution プライベート クラウドにセキュリティ上の利点が拡張されたゲスト VM がある場合は、セキュリティ更新プログラムを定期的にデプロイします。 ボリューム ライセンス認証管理ツールを使用して、これらの更新プログラムをデプロイします。

データを暗号化する

影響:セキュリティ、オペレーショナル エクセレンス

データ暗号化は、Azure VMware Solution ワークロードを未承認のアクセスから保護し、機密データの整合性を維持するという重要な側面です。 暗号化には、システム上の保存データと転送中のデータが含まれます。

推奨事項

- 保存データを暗号化するために、カスタマー マネージド キーを使用して VMware vSAN データストアを暗号化します。

- BitLocker などのネイティブ暗号化ツールを使用して、ゲスト VM を暗号化します。

- Azure VMware Solution プライベート クラウド ゲスト VM 上で実行されるデータベースには、ネイティブ データベース暗号化オプションを使用します。 たとえば、SQL Server では、透過的なデータ暗号化 (TDE) を使用できます。

- データベースのアクティビティを監視し、疑わしいアクティビティがないか確認します。 SQL Server Activity Monitor などのネイティブ データベース監視ツールを使用できます。

ネットワーク セキュリティを実装する

影響:オペレーショナル エクセレンス

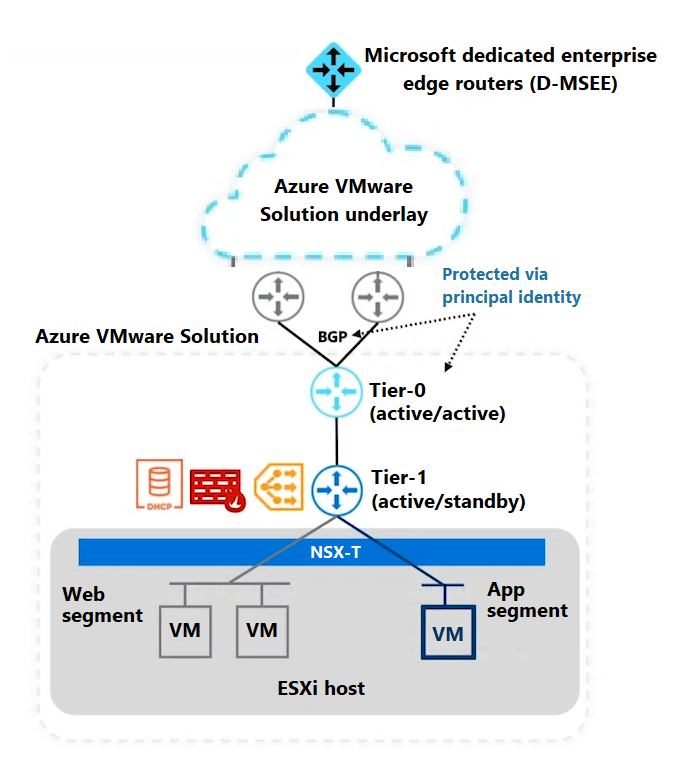

ネットワーク セキュリティの目的は、Azure VMware Solution コンポーネントへの不正アクセスを防ぐことです。 この目標を達成するための 1 つの方法は、ネットワークのセグメント化を介して境界を実装することです。 この方法は、アプリケーションを分離するのに役立ちます。 セグメント化の一環として、仮想 LAN はデータ リンク レイヤーで動作します。 その仮想 LAN では、物理ネットワークを論理ネットワークに分割してトラフィックを分離することで、VM を物理的に分離できます。

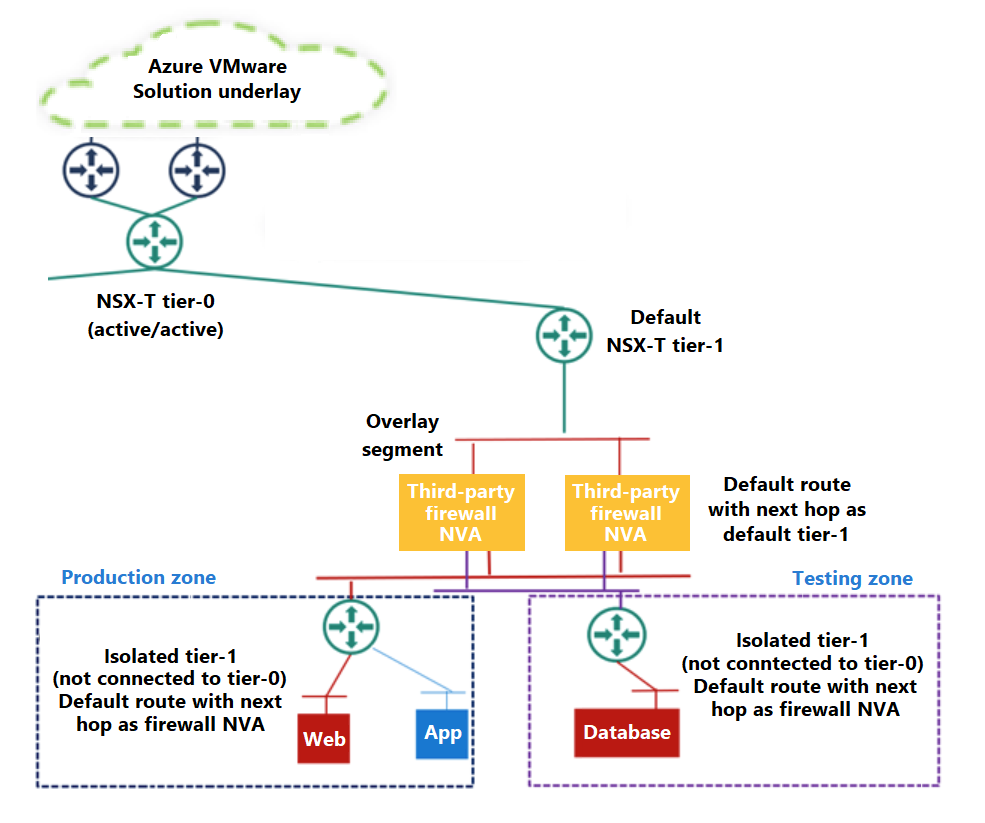

その後、高度なセキュリティ機能とルーティングを提供するためにセグメントが作成されます。 たとえば、アプリケーション層、Web 層、およびデータベース層は、3 層アーキテクチャで個別のセグメントを持つことができます。 アプリケーションは、セキュリティ規則を使用して、各セグメント内の VM 間のネットワーク通信を制限することで、マイクロセグメント化のレベルを追加できます。

層 1 ルーターは、セグメントの前に配置されます。 これらのルーターは、ソフトウェア定義データセンター (SDDC) 内でルーティング機能を提供します。 複数の階層 1 ルーターをデプロイして、異なるセグメント のセットを分離したり、特定のルーティングを実現したりすることができます。 たとえば、運用、開発、テストのワークロードとの間で送受信される東西トラフィックを制限するとします。 分散レベル 1 レベルを使用して、特定のルールとポリシーに基づいてトラフィックをセグメント化およびフィルター処理できます。

推奨事項

- ネットワーク セグメントを使用して、コンポーネントを論理的に分離および監視します。

- アプリケーション コンポーネント間のネットワーク通信の制限に、VMWare NSX-T データ センターにネイティブなマイクロセグメンテーション機能を使用します。

- 一元化されたルーティング アプライアンスを使用して、セグメント間のルーティングをセキュリティで保護し、最適化します。

- ネットワークのセグメント化が組織のセキュリティまたはネットワーク ポリシー、コンプライアンス要件、ビジネス ユニット、部門、または環境によって推進される場合、スタッガード レベル 1 ルーターを使用します。

侵入検出および防止システム (IDPS) を使用する

影響:セキュリティ

IDPS は、Azure VMware Solution 環境でのネットワークベースの攻撃と悪意のあるアクティビティの検出と防止に役立ちます。

推奨事項

- VMware NSX-T データ センターの分散ファイアウォールを使用して、Azure VMware Solution コンポーネント間の東西トラフィックの悪意のあるパターンとマルウェアを検出します。

- Azure Firewall などの Azure サービス、または Azure または Azure VMware Solution で実行される認定されたサードパーティの NVA を使用します。

ロールベースのアクセス制御 (RBAC) と多要素認証を使用する

影響:セキュリティ、オペレーショナル エクセレンス

ID セキュリティは、Azure VMware Solution プライベート クラウド ワークロードとそのワークロードで実行されるアプリケーションへのアクセスを制御するのに役立ちます。 RBAC を使用して、特定のユーザーとグループに適したロールとアクセス許可を割り当てることができます。 これらのロールとアクセス許可は、最小特権の原則に基づいて付与されます。

ユーザー認証に多要素認証を適用して、承認されていないアクセスに対するセキュリティの追加レイヤーを提供できます。 モバイル プッシュ通知などのさまざまな多要素認証方法は、便利なユーザー エクスペリエンスを提供し、強力な認証を確保するのにも役立ちます。 Azure VMware Solution と Microsoft Entra ID を統合して、ユーザー管理を一元化し、Microsoft Entra の高度なセキュリティ機能を利用できます。 機能の例としては、特権 ID 管理、多要素認証、条件付きアクセスなどがあります。

推奨事項

- Microsoft Entra Privileged Identity Management を使用して、Azure portal への時間制約のあるアクセスを許可し、ペイン操作を制御します。 特権 ID 管理の監査履歴を使用して、高い特権を持つアカウントが実行する操作を追跡します。

- 次のことが可能な Microsoft Entra アカウントの数を減らします。

- Azure portal と API にアクセスします。

- Azure VMware Solution プライベート クラウドに移動します。

- VMware vCenter Server と VMware NSX-T Data Center 管理者アカウントを読み取ります。

- VMware vCenter Server と VMware NSX-T データ センターのローカル

cloudadminアカウント資格情報をローテーションして、これらの管理アカウントの悪用や悪用を防ぎます。 これらのアカウントは、重大なシナリオでのみ使用してください。 VMware vCenter Server のサーバー グループとユーザーを作成し、外部 ID ソースから ID を割り当てます。 特定の VMware vCenter Server および VMware NSX-T データ センターの操作には、これらのグループとユーザーを使用します。 - ゲスト VM とアプリケーションの認証および承認サービスを構成するために、一元化された ID ソースを使用します。

セキュリティを監視し、脅威を検出する

影響:セキュリティ、オペレーショナル エクセレンス

セキュリティの監視と脅威の検出には、Azure VMware Solution プライベート クラウド ワークロードのセキュリティ体制の変化を検出して対応する必要があります。 業界のベスト プラクティスに従い、次のような規制要件に準拠することが重要です。

- 医療保険の移植性と説明責任に関する法律 (HIPAA)。

- Payment Card Industry Data Security Standards (PCI DSS)。

セキュリティ情報イベント管理 (SIEM) ツールまたは Microsoft Sentinel を使用して、セキュリティ ログとイベントを集計、監視、分析できます。 この情報は、潜在的な脅威を検出して対応するのに役立ちます。 監査レビューを定期的に実施することは、脅威を回避するのにも役立ちます。 Azure VMware Solution 環境を定期的に監視する場合は、セキュリティ標準とポリシーに合わせて調整する方が適切な立場にあります。

推奨事項

- 次の Azure ポリシーを使用して、Defender for Cloud からの推奨事項への応答を自動化します。

- セキュリティ アラートのワークフローの自動化

- セキュリティに関する推奨事項のワークフローの自動化

- 規制コンプライアンスの変化に関するワークフローの自動化

- Microsoft Sentinel をデプロイし、宛先を Log Analytics ワークスペースに設定して、Azure VMware Solution プライベート クラウドのゲスト VM からログを収集します。

- データ コネクタを使用して、Microsoft Sentinel と Defender for Cloud を接続します。

- Microsoft Sentinel プレイブックと Azure Automation ルールを使用して、脅威への対応を自動化します。

セキュリティ ベースラインを確立する

影響:セキュリティ

Microsoft クラウド セキュリティ ベンチマークでは、Azure でクラウド ソリューションをセキュリティで保護する方法に関する推奨事項が提供されます。 このセキュリティ ベースラインは、Microsoft クラウド セキュリティ ベンチマーク バージョン 1.0 で定義されているコントロールを Azure Policy に適用します。

推奨事項

- ワークロードを保護するために、Azure VMware Solution の Azure セキュリティ ベースラインに 示されている推奨事項を適用します。

次のステップ

Azure VMware Solution をセキュリティで保護するためのベスト プラクティスを確認したので、ビジネス の卓越性を実現するための運用管理手順を調査します。

評価ツールを使用して、設計の選択を評価します。