SAP ワークロードのセキュリティ

Azure には、SAP ワークロードをセキュリティで保護するために必要なすべてのツールが用意されています。 SAP アプリケーションには、organizationに関する機密データを含めることができます。 セキュリティで保護された認証方法、強化されたネットワーク、暗号化を使用して SAP アーキテクチャを保護する必要があります。

ID 管理を構成する

影響: セキュリティ

ID 管理は、重要なリソースへのアクセスを制御するポリシーを適用するフレームワークです。 ID 管理は、仮想ネットワーク内または仮想ネットワーク外の SAP ワークロードへのアクセスを制御します。 SAP ワークロードに対して考慮すべき ID 管理のユース ケースは 3 つあります。ID 管理ソリューションはそれぞれ異なります。

Microsoft Entra IDを使用する

組織は、フル マネージド ID およびアクセス管理サービスである Microsoft Entra ID と統合することで、Azure の Windows および Linux 仮想マシンのセキュリティを向上させることができます。 Microsoft Entra IDは、エンド ユーザーの SAP オペレーティング システムへのアクセスを認証および承認できます。 Microsoft Entra IDを使用して、Azure に存在するドメインを作成するか、オンプレミスの Active Directory ID と統合して使用できます。 Microsoft Entra IDは、Microsoft 365、Dynamics CRM Online、およびパートナーからの多くのサービスとしてのソフトウェア (SaaS) アプリケーションとも統合されます。 ID 伝達には、ドメイン間 ID 管理 (SCIM) 用のシステムを使用することをお勧めします。 このパターンにより、最適なユーザー ライフ サイクルが可能になります。

詳細については、次を参照してください。

- Microsoft Entra ID を使用した SCIM 同期

- SAP Cloud Platform Identity Authentication を構成し、自動ユーザー プロビジョニングに対応させる

- Microsoft Entra シングル サインオン (SSO) と SAP NetWeaver の統合

- Microsoft Entra IDと OpenSSH を使用して Azure の Linux 仮想マシンにサインインする

- Microsoft Entra IDを使用して Azure の Windows 仮想マシンにサインインする

Configure single sign-on

SAP フロントエンド ソフトウェア (SAP GUI) または HTTP/S を使用したブラウザーを使用して SAP アプリケーションにアクセスできます。 Microsoft Entra ID または Active Directory フェデレーション サービス (AD FS) (AD FS) を使用してシングル サインオン (SSO) を構成することをお勧めします。 SSO を使用すると、エンド ユーザーは可能な限りブラウザー経由で SAP アプリケーションに接続できます。

詳細については、次を参照してください。

- SAP HANA SSO

- SAP NetWeaver SSO

- SAP Fiori SSO

- SAP Cloud Platform SSO

- SuccessFactors SSO

- Microsoft Entraの概要

アプリケーション固有のガイダンスを使用する

SAP Analytics Cloud、SuccessFactors、SAP Business Technology Platform の SAP Identity Authentication Service に相談することをお勧めします。 Microsoft Entra IDと SAP Identity Authentication Service を使用して、SAP Business Technology Platform のサービスを Microsoft Graph と統合することもできます。

詳細については、次を参照してください。

- Microsoft Entra IDを使用して SAP プラットフォームとアプリケーションへのアクセスをセキュリティで保護する。

- SAP Identity Authentication Service

- SAP Identity Provisioning Service

一般的な顧客シナリオは、SAP アプリケーションを Microsoft Teams にデプロイすることです。 このソリューションには、Microsoft Entra IDに対する SSO が必要です。 Microsoft コマーシャル マーケットプレースを参照して、Microsoft Teams で使用できる SAP アプリを確認することをお勧めします。 詳細については、 Microsoft コマーシャル マーケットプレースに関するページを参照してください。

表 1 - 推奨される SSO 方法の概要

| SAP ソリューション | SSO の方法 |

|---|---|

| Fiori、WebGui などの SAP NetWeaver ベースの Web アプリケーション | Security Assertion Markup Language (SAML) |

| SAP GUI | Windows Active Directory またはMicrosoft Entra Domain Servicesまたはサード パーティのソリューションを使用した Kerberos |

| SAP PaaS および SaaS アプリケーション (SAP Business Technology Platform (BTP)、Analytics Cloud、Cloud Identity Services、SuccessFactors、Cloud for Customer、Ariba など) | SAML/OAuth/JSON Web トークン (JWT) と事前構成済みの認証フローと、Microsoft Entra IDを直接使用するか、SAP Identity Authentication Service を使用してプロキシによってフローを構成する |

ロール ベースのアクセス制御 (RBAC) を使用する

影響: セキュリティ

デプロイする SAP ワークロード リソースへのアクセスを制御することが重要です。 すべての Azure サブスクリプションには、Microsoft Entra テナントとの信頼関係があります。 Azure ロールベースのアクセス制御 (Azure RBAC) を使用して、organization内のユーザーに SAP アプリケーションへのアクセスを許可することをお勧めします。 特定のスコープでユーザーまたはグループに Azure のロールを割り当てて、アクセス権を付与します。 スコープには、サブスクリプション、リソース グループ、または 1 つのリソースを指定できます。 スコープは、ユーザーと SAP ワークロード リソースのグループ化方法によって異なります。

詳細については、次を参照してください。

ネットワークとアプリケーションのセキュリティを適用する

ネットワークとアプリケーションのセキュリティ制御は、すべての SAP ワークロードのベースライン セキュリティ対策です。 その重要性は、SAP ネットワークとアプリケーションに厳格なセキュリティ レビューとベースライン制御が必要であるという考えを強制するために繰り返し行われます。

ハブスポーク アーキテクチャを使用します。 共有サービスと SAP アプリケーション サービスを区別することが重要です。 ハブスポーク アーキテクチャは、セキュリティに対する優れたアプローチです。 ワークロード固有のリソースは、管理サービスや DNS などのハブ内の共有サービスとは別に、独自の仮想ネットワークに保持する必要があります。

SAP ネイティブセットアップの場合は、ハブスポークセットアップの一環として、SAP Cloud Connector と SAP Private Link for Azure を使用する必要があります。 これらのテクノロジは、SAP Business Technology Platform (BTP) の SAP 拡張機能とイノベーション アーキテクチャをサポートします。 Azure ネイティブ統合は Azure 仮想ネットワークと API と完全に統合されており、これらのコンポーネントは必要ありません。

ネットワーク セキュリティ グループを使用します。 ネットワーク セキュリティ グループ (NSG) を使用すると、SAP ワークロードとの間のネットワーク トラフィックをフィルター処理できます。 NSG ルールを定義して、SAP アプリケーションへのアクセスを許可または拒否できます。 オンプレミスの IP アドレス範囲から SAP アプリケーション ポートへのアクセスを許可し、パブリック インターネット アクセスを拒否できます。 詳細については、「ネットワーク セキュリティ グループ」を参照してください。

アプリケーション セキュリティ グループを使用します。 一般に、アプリケーション開発でのセキュリティのベスト プラクティスはクラウドにも適用されます。 これには、クロスサイト 要求フォージェリからの保護、クロスサイト スクリプティング (XSS) 攻撃の阻止、SQL インジェクション攻撃の防止などが含まれます。

アプリケーション セキュリティ グループ (ASG) を使用すると、ワークロードのネットワーク セキュリティを簡単に構成できます。 VM の明示的な IP の代わりに、セキュリティ規則で ASG を使用できます。 その後、VM は ASG に割り当てられます。 この構成では、この抽象化レイヤーのため、異なるアプリケーション ランドスケープに対して同じポリシーを再利用できます。 クラウド アプリケーションでは、多くの場合、アクセス キーを持つ管理されたサービスが使用されます。 アクセス キーをソース管理にチェックしないでください。 代わりに、アプリケーション シークレットを Azure Key Vaultに格納します。 詳細については、「アプリケーション セキュリティ グループ」を参照してください。

Web トラフィックをフィルター処理します。 エンドポイント間の分離を作成するには、Azure Firewall、Web Application Firewall、Application Gatewayなどのサービスを使用して、インターネットに接続するワークロードを保護する必要があります。 詳細については、「SAP on Azure の受信および送信インターネット接続」を参照してください。

データを暗号化する

影響: セキュリティ

Azure には、organizationのセキュリティとコンプライアンスのニーズに応じてデータを保護するためのツールが含まれています。 保存中および転送中の SAP ワークロード データを暗号化することが不可欠です。

保存データを暗号化

保存データの暗号化は、一般的なセキュリティ要件です。 Azure Storage サービス側の暗号化は、すべてのマネージド ディスク、スナップショット、イメージに対して既定で有効になっています。 サービス側暗号化では、既定でサービスマネージド キーが使用され、これらのキーはアプリケーションに対して透過的です。

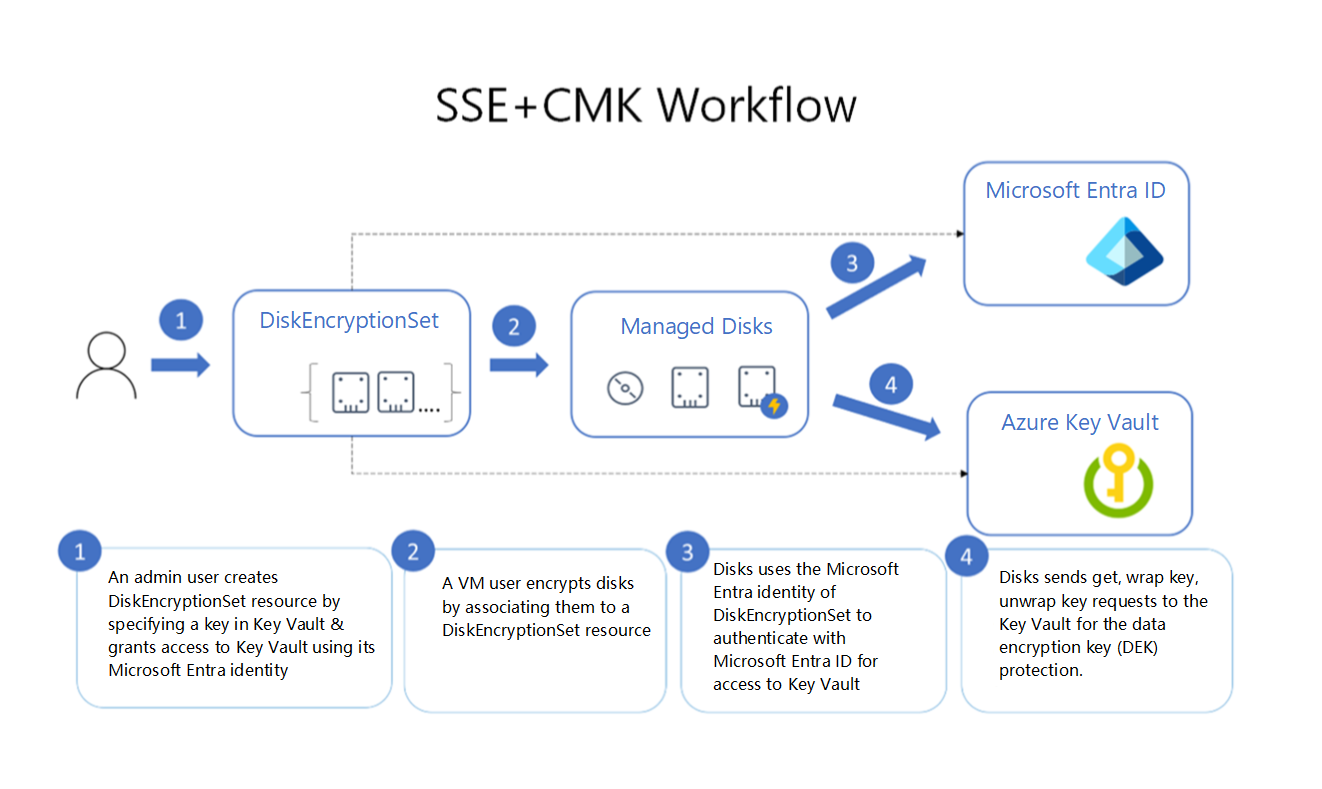

カスタマー マネージド キー (CMK) を使用したサービス/サーバー側暗号化 (SSE) を確認して理解することをお勧めします。 サーバー側暗号化とカスタマー マネージド キーの組み合わせにより、使用可能な SAP OS の組み合わせについて、保存データをオペレーティング システム (OS) とデータ ディスクで暗号化できます。 Azure Disk Encryption では、すべての SAP オペレーティング システムがサポートされているわけではありません。 オペレーティング システムの整合性を確保するために、カスタマー マネージド キーをKey Vaultに格納する必要があります。 また、SAP データベースを暗号化することもお勧めします。 Azure Key Vault では、データベース管理システム (DBMS) やその他のストレージ ニーズからのSQL Serverに対するデータベース暗号化がサポートされています。 次の図は、暗号化プロセスを示しています。

クライアント側暗号化を使用する場合は、データを暗号化し、暗号化された BLOB としてデータをアップロードします。 キー管理は、ユーザーによって行われます。 詳細については、次を参照してください。

転送中のデータを暗号化する

転送中の暗号化は、ある場所から別の場所に移動するデータの状態に適用されます。 転送中のデータは、接続の性質に応じて、いくつかの方法で暗号化できます。 詳細については、「 転送中のデータの暗号化」を参照してください。

SAP アプリケーション ログの収集と分析

アプリケーション ログの監視は、アプリケーション レベルでセキュリティの脅威を検出するために不可欠です。 Microsoft Sentinel Solution for SAP を使用することをお勧めします。 これは、VM で実行されている SAP ワークロード用に構築されたクラウドネイティブのセキュリティ情報およびイベント管理 (SIEM) ソリューションです。 詳細については、「 Microsoft Sentinel Solution for SAP」を参照してください。

一般的なセキュリティ情報については、次を参照してください。

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示