API とコネクタを Microsoft Entra ID で認証する

Azure Resource Manager では、Azure— コンポーネント上のソリューション (データベース、仮想マシン、Web アプリなど) を管理できます。 このチュートリアルでは、Microsoft Entra ID で認証を有効にし、Resource Manager API の一つをカスタム コネクタとして登録して、Power Automate 内でカスタム コネクタに接続する方法を説明します。 Power Apps または Azure Logic Apps 用のカスタム コネクタを作成することもできます。

このチュートリアルでおこなうプロセスは、Microsoft Entra ID を使用して認証される RESTful API にアクセスするために使用できます。

前提条件

- Azure サブスクリプション

- Power Automate アカウント

- サンプル OpenAPI ファイル

Microsoft Entra ID で認証を有効にする

まず、Resource Manager API エンドポイントを呼び出す際に認証を実行する、Microsoft Entra ID アプリケーションを作成します。

Azure portal にサインインします。 Microsoft Entra ID テナントが複数ある場合は、右上隅のユーザー名を確認して、適切なディレクトリにサインインしていることを確認します。

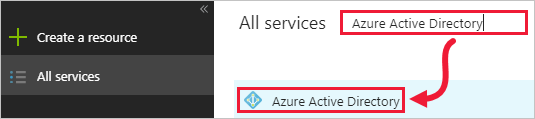

左ペインから、すべてのサービス を選択します。 フィルター ボックスに、Azure Active Directory と入力し、Azure Active Directory を選択します。

Azure Active Directory ブレードが開きます。

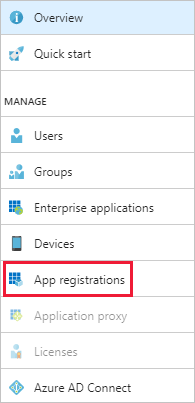

Azure Active Directory ブレードの左ペインで、アプリの登録 を選択します。

登録済みアプリケーションの一覧で、新規アプリケーション登録 を選択します。

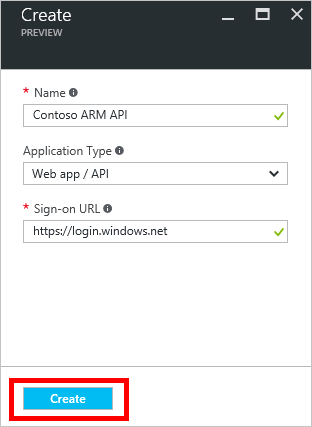

アプリケーションの名前を入力して、アプリケーションの種類 を Web アプリ / API にします。 サインオン URL に対して、

https://login.windows.netなどの組織に適切な値を入力します。 作成 を選択します。

後で必要になるので、アプリケーション ID をコピーしておきます。

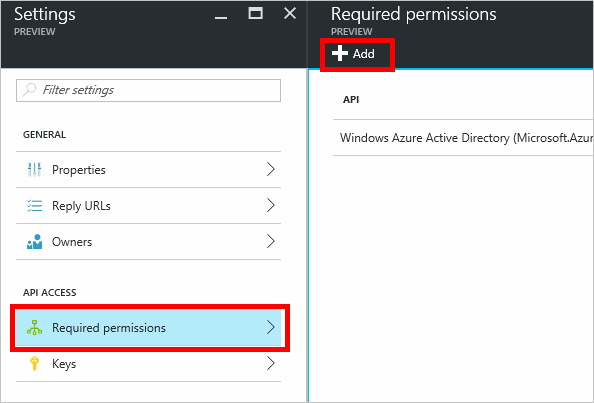

設定 ブレードも開く必要があります。 そうでない場合は、設定 を選択します。

設定 ブレードの左ペインで、必要なアクセス許可 を選びます。 アクセス許可の追加ブレードで、追加 を選びます。

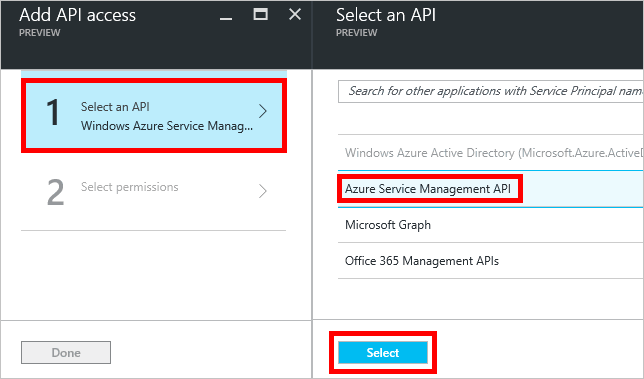

API アクセスの追加 ブレードが開きます。

API アクセスの追加ブレードで、API の選択を選択し、Azure サービス管理 API > 選択を選択します。

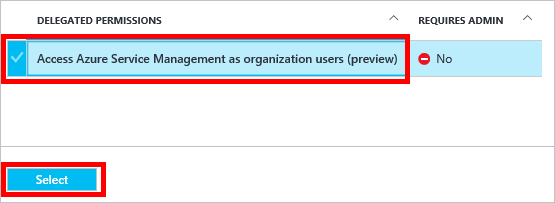

委任されたアクセス許可 で、組織ユーザーとして Azure Service 管理にアクセスする > 選択 を選択します。

API アクセスの追加 ブレードで、完了 を選択します。

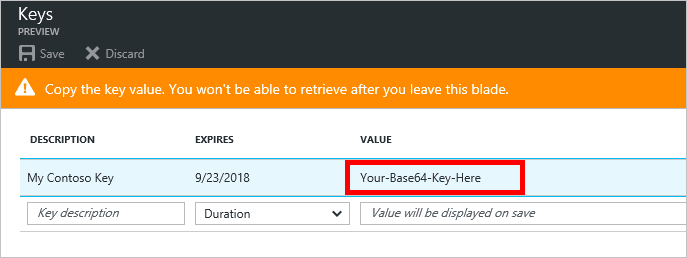

設定 ブレードに戻り、キー を選びます。 キー ブレードで、キーの説明を入力し、有効期限を選択して、保存 をクリックします。

新しいキーが表示されます。 後で必要になるため、キーの値をコピーします。

Azure portal にはもう 1 つ必要な手順がありますが、最初にカスタム コネクタを作成します。

カスタム コネクタを作成する

Microsoft Entra ID アプリケーションが構成されたので、カスタム コネクタを作成します。

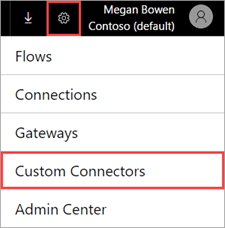

Power Automate web アプリ で、ページ右上の設定 (歯車のアイコン) を選択し、カスタムコネクタを選択します。

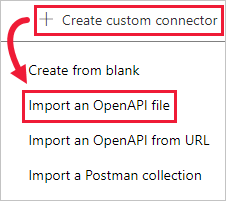

カスタム コネクタの作成 > OpenAPI ファイルのインポートを選択します。

コネクタの名前を入力し、サンプルの OpenAPI ファイルを参照して、続ける を選択します。

全般ページが開きます。 既定値のままにして、セキュリティページを選択します。

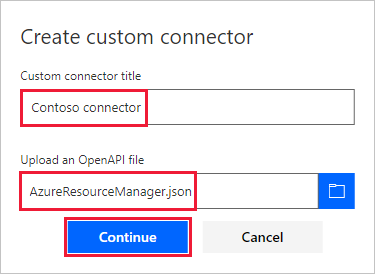

セキュリティ ページで、アプリケーションの Microsoft Entra ID 情報を入力します:

クライアント id で、先ほどコピーした Microsoft Entra ID アプリケーション ID 値を入力します。

クライアント シークレットtには、以前にコピーした値を使用します。

リソース URL には、

https://management.core.windows.net/と入力します。 末尾のスラッシュも含め、リソース URL には上のとおり正確に入力します。

セキュリティ情報を入力したら、ページ上部のフロー名の横のチェック マーク (✓) を選択し、カスタム コネクタを作成します。

セキュリティ ページで、リダイレクト URL フィールドが入力されました。 この URL をコピーして、このチュートリアルの次のセクションで使用できるようにします。

以上でカスタム コネクタが カスタム コネクタ の下に列挙されるようになります。

これでカスタム コネクタが登録されたので、アプリとフローで使用できるように、カスタム コネクタへの接続を作成します。 カスタム コネクタ名の横のプラス記号 + を選択し、サインオン画面を完了します。

注意

サンプルの OpenAPI には、リソース マネージャー 操作の完全なセットは定義されていません。現在含まれているのは、すべてのサブスクリプションの一覧表示操作のみです。 この OpenAPI ファイルを編集するか、オンライン OpenAPI エディターを使用して別の OpenAPI ファイルを作成できます。

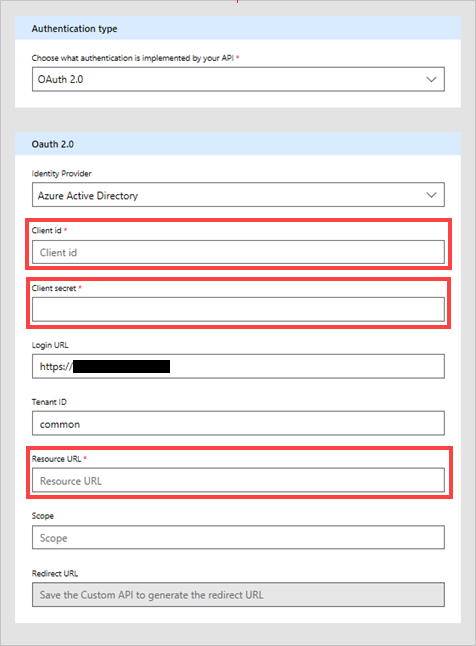

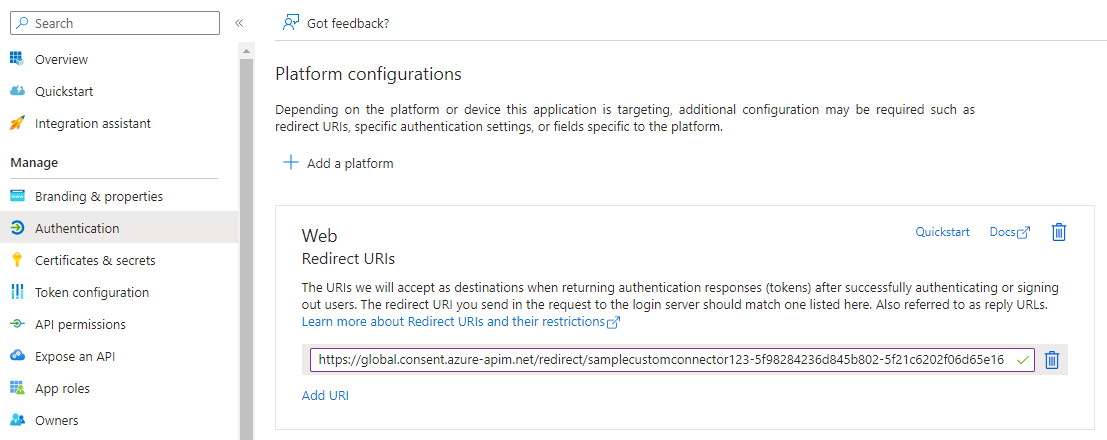

Azure で返信 URL を設定する

Azure Active Directory (Microsoft Entra ID) を選択してから、アプリを選択します。 左側のメニューから 認証 を選択し、 URI の追加を選択します。 カスタム コネクタの リダイレクト URI フィールドからコピーした値 (例: https://global.consent.azure-apim.net/redirect/samplecustomconnector123-5f98284236d845b802-5f21c6202f06d65e16) を追加し、保存 を選択します。

関連情報

Power Automate でカスタム コネクタを使用する。

カスタム コネクタに関する質問やコメントを投稿するには、コミュニティに参加してください。

フィードバックを提供する

コネクタ プラットフォームの問題点や新機能のアイデアなどのフィードバックをお待ちしています。 フィードバックを提供するには、「問題を送信するか、コネクタに関するヘルプを入手する」にアクセスし、フィードバックの種類を選択します。