エラー: stack-buffer-overflow

Address Sanitizer のエラー: スタック バッファー オーバーフロー

スタック バッファー オーバーフローは、C または C++ では多くの状況で発生する可能性があります。 単純な再コンパイルによって把握できるこのカテゴリのエラーの例をいくつか示します。

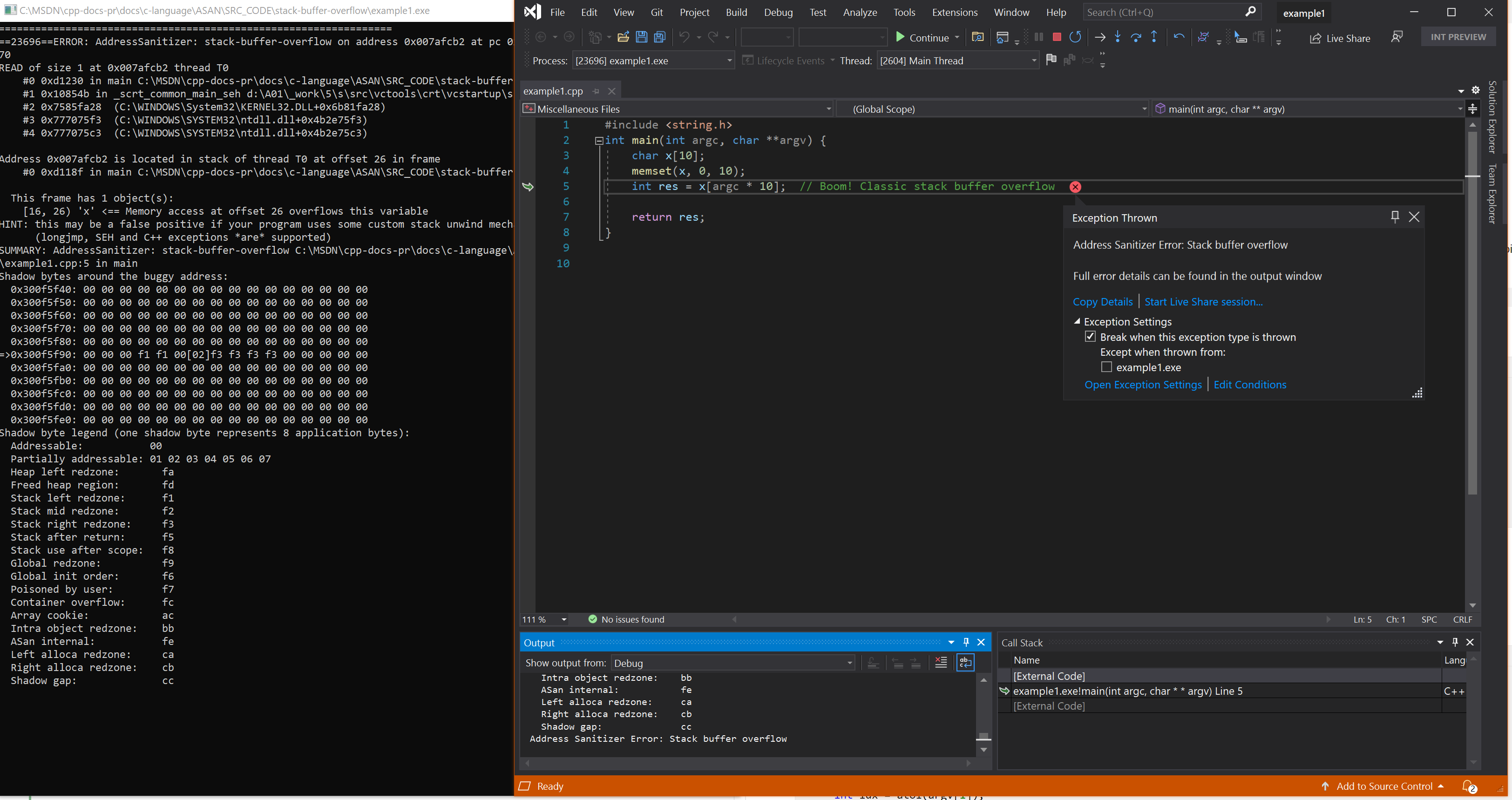

例 - スタック バッファー オーバーフロー

// example1.cpp

// stack-buffer-overflow error

#include <string.h>

int main(int argc, char **argv) {

char x[10];

memset(x, 0, 10);

int res = x[argc * 10]; // Boom! Classic stack buffer overflow

return res;

}

この例をビルドしてテストするには、Visual Studio 2019 バージョン 16.9 以降の開発者コマンド プロンプトで次のコマンドを実行します。

cl example1.cpp /fsanitize=address /Zi

devenv /debugexe example1.exe

結果のエラー

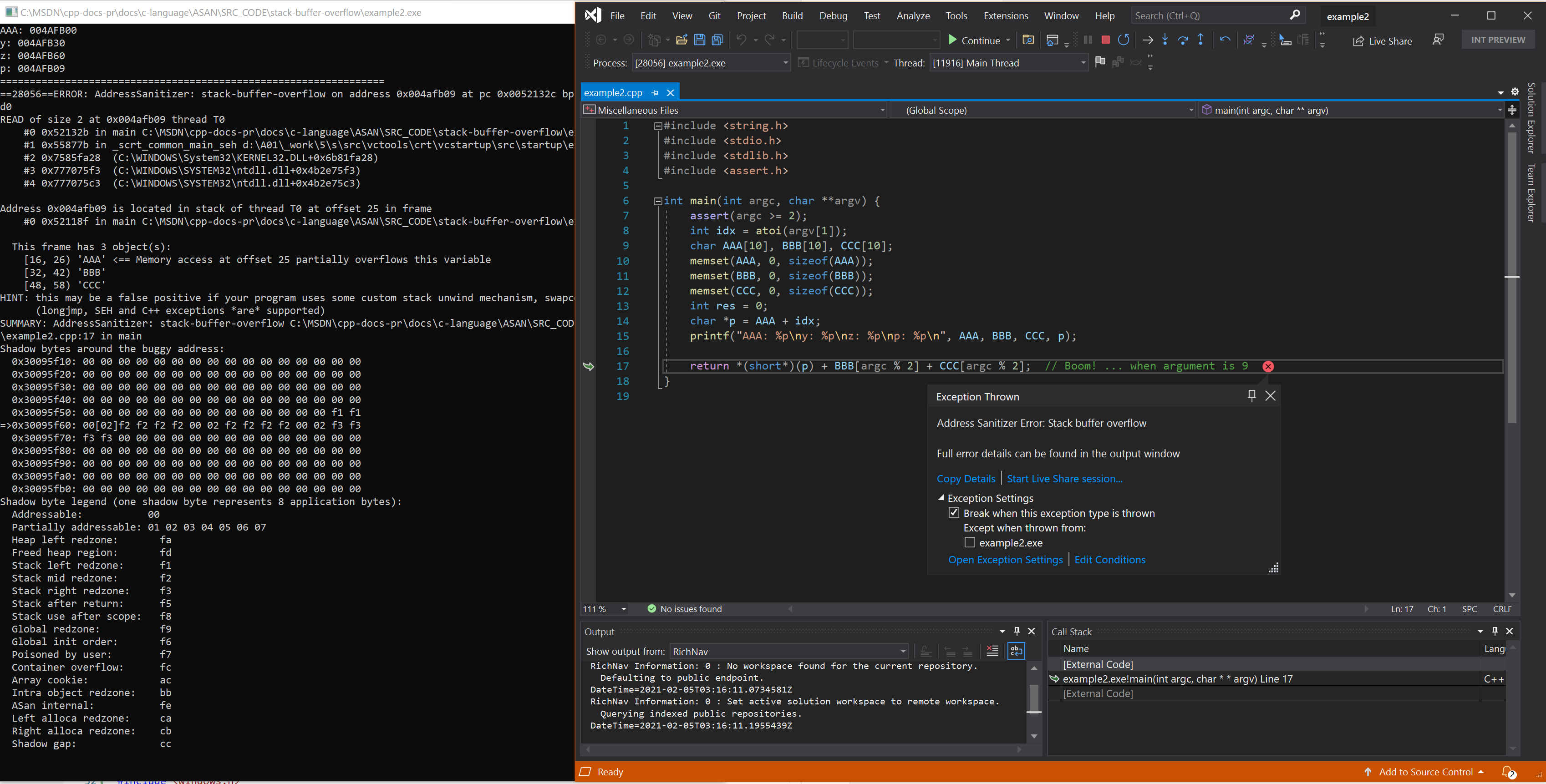

例 - スタック バッファーの数値演算

// example2.cpp

// stack-buffer-overflow error

#include <string.h>

#include <stdio.h>

#include <stdlib.h>

#include <assert.h>

int main(int argc, char **argv) {

assert(argc >= 2);

int idx = atoi(argv[1]);

char AAA[10], BBB[10], CCC[10];

memset(AAA, 0, sizeof(AAA));

memset(BBB, 0, sizeof(BBB));

memset(CCC, 0, sizeof(CCC));

int res = 0;

char *p = AAA + idx;

printf("AAA: %p\ny: %p\nz: %p\np: %p\n", AAA, BBB, CCC, p);

return *(short*)(p) + BBB[argc % 2] + CCC[argc % 2]; // Boom! ... when argument is 9

}

この例をビルドしてテストするには、Visual Studio 2019 バージョン 16.9 以降の開発者コマンド プロンプトで次のコマンドを実行します。

cl example2.cpp /fsanitize=address /Zi

devenv /debugexe example2.exe 9

結果のエラー - スタック バッファーの数値演算

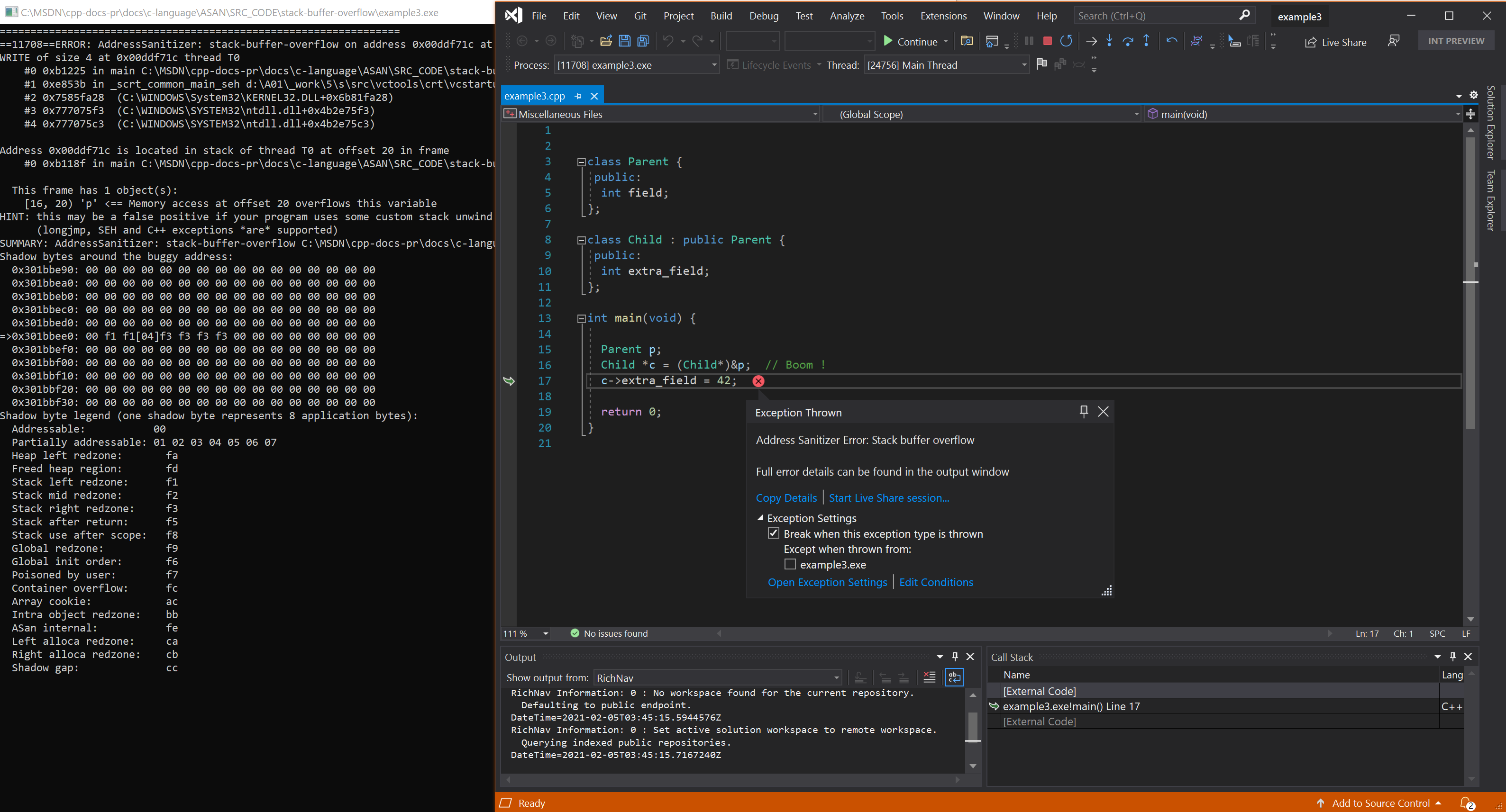

例 - スタックでの不適切なダウン キャスト

// example3.cpp

// stack-buffer-overflow error

class Parent {

public:

int field;

};

class Child : public Parent {

public:

volatile int extra_field;

};

int main(void) {

Parent p;

Child *c = (Child*)&p;

c->extra_field = 42; // Boom !

return (c->extra_field == 42);

}

この例をビルドしてテストするには、Visual Studio 2019 バージョン 16.9 以降の開発者コマンド プロンプトで次のコマンドを実行します。

cl example3.cpp /fsanitize=address /Zi

devenv /debugexe example3.exe

結果のエラー - スタックでの不適切なダウン キャスト

関連項目

AddressSanitizer の概要

AddressSanitizer の既知の問題

AddressSanitizer のビルドと言語リファレンス

AddressSanitizer ランタイム リファレンス

AddressSanitizer シャドウ バイト

AddressSanitizer クラウドまたは分散テスト

AddressSanitizer デバッガーの統合

AddressSanitizer エラーの例