チュートリアル: 危険なユーザーを調査する

セキュリティ運用チームは、接続されていないことが多い複数のセキュリティ ソリューションを使用して、ID 攻撃対象領域のあらゆる側面にわたって、疑わしいかどうかにかかわらず、ユーザー アクティビティを監視するという課題に直面しています。 現在、多くの企業が環境内の脅威を積極的に特定するための狩猟チームを設けていますが、膨大な量のデータから何を探すべきかを知るのは困難な場合があります。 Microsoft Defender for Cloud Apps は、複雑な相関関係のルールを削除することで、クラウドとオンプレミス ネットワーク全体にわたる攻撃を検索できます。

ユーザーの身元確認に集中的に取り組めるように、Microsoft Defender for Cloud Apps からは、UEBA (ユーザー エンティティ動作分析) がクラウドで提供されます。 UEBA は、Microsoft Defender for Identity と統合することでオンプレミス環境に拡張できます。その後、Active Directory とのネイティブ統合からユーザー ID に関するコンテキストも取得できます。

トリガーが Defender for Cloud Apps ダッシュボードに表示されるアラートであれ、サードパーティのセキュリティ サービスから情報が与えられる場合であれ、調査は Defender for Cloud Apps ダッシュボードから始め、危険性の高いユーザーを調べます。

このチュートリアルでは、Defender for Cloud Apps を使用して危険なユーザーを調査する方法について説明します。

調査優先度スコア を理解する

調査の優先順位のスコアとは、Defender for Cloud Apps によって各ユーザーに付けられるスコアのことです。これにより、組織内の他のユーザーに対する、あるユーザーの相対的な危険度がわかります。 この調査の優先順位のスコアを使用して、標準的かつ決定論的な検出に依存することなく、最初に調査するべきユーザーおよび組織内を内部インサイダーと横方向に移動する外部攻撃者の両方を検出できるようになります。

すべての Microsoft Entra ユーザーには動的な調査優先度スコアがあり、これは Defender for Identity と Defender for Cloud Apps から評価されたデータから構築された最近の動作と影響に基づいて常に更新されます。

Defender for Cloud Apps は、時間の経過に伴うセキュリティ アラートと異常なアクティビティ、ピア グループ、予想されるユーザー アクティビティ、および特定のユーザーがビジネスまたは会社の資産に与える影響を考慮した分析に基づいて、各ユーザーのユーザー プロファイルを構築します。

ユーザーのベースラインに対して異常なアクティビティが評価され、スコア付けされます。 スコアリングが完了すると、Microsoft 独自の動的ピア計算と機械学習がユーザー アクティビティに対して実行され、各ユーザーの調査の優先順位が計算されます。

調査の優先度スコアに従ってフィルタリングすることで、本当の一番危険なユーザーが誰であるかを即座に理解し、各ユーザーのビジネス インパクトが何であるかを直接確認し、危険にさらされているかどうか、データを流出しているかどうか、内部インサイダーとして行動しているかどうか、などの関連するすべてのアクティビティを調査することができます。

Defender for Cloud Apps では、リスクを測定するために以下が使用されます。

アラート スコア: 各ユーザーに対する特定のアラートの潜在的な影響を表します。 アラートのスコアリングは、重大度、ユーザーへの影響、ユーザー全体および組織内のすべてのエンティティにわたるアラートの人気に基づいています。

アクティビティ スコア: ユーザーとその同僚の行動学習に基づいて、特定のユーザーが特定のアクティビティを実行する確率を決定します。 最も異常であると特定されたアクティビティには最高のスコアが与えられます。

アラートまたはアクティビティに対して調査の優先度スコアを選択すると、Defender for Cloud Apps がどのようにアクティビティのスコアを付けたかを説明するエビデンスを表示できます。

Note

Microsoft Defender for Cloud Apps での、調査の優先度スコアの上昇アラートは、2024 年 8 月までに段階的に廃止します。 調査の優先度スコアとこの記事で説明する手順は、この変更の影響を受けません。

詳細については、「調査の優先度スコアの上昇廃止タイムライン」を参照してください。

フェーズ 1: 保護したいアプリに接続します

API コネクタを利用し、Microsoft Defender for Cloud Apps にアプリを 1 つ以上接続します。 まずMicrosoft 365 に接続することをお勧めします。

Microsoft Entra ID アプリは、条件付きアクセス アプリ制御のために自動的にオンボードされます。

フェーズ2: 最も危険なユーザーを特定する

最も危険性の高いユーザーが誰であるかを Defender for Cloud Apps で特定するには、次の操作を行います。

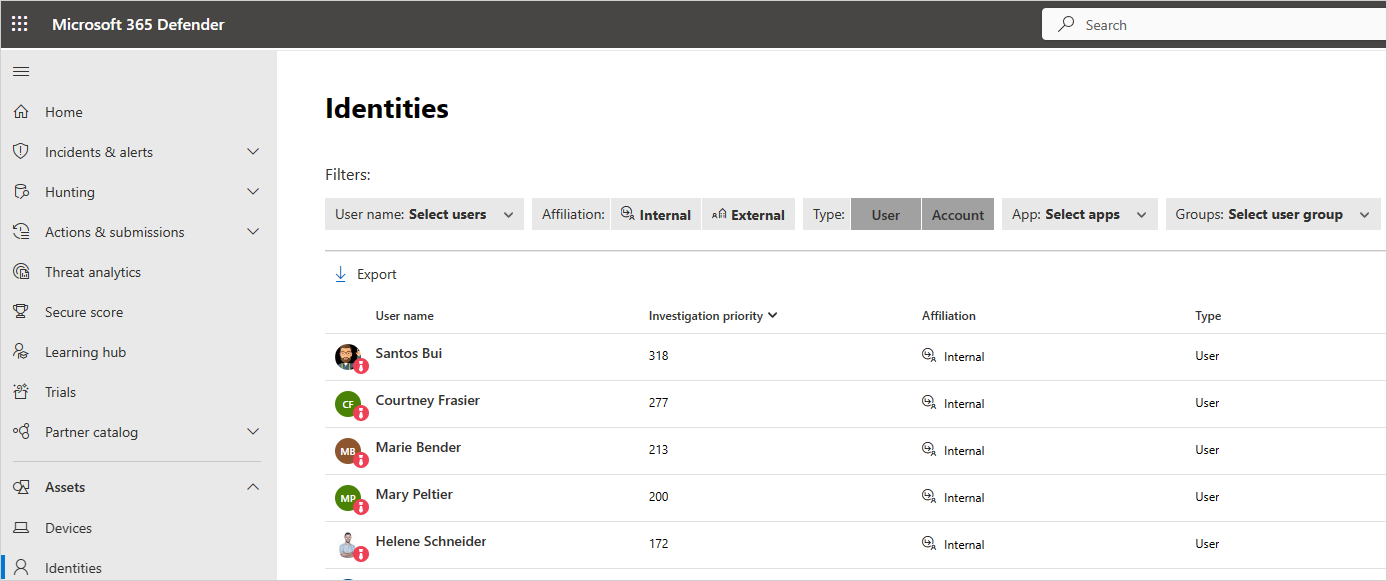

Microsoft Defender ポータルの [資産] で、[ID] を選択します。 調査の優先順位でテーブルを並べ替えます。 次に、ユーザー ページに 1 つずつ移動して調査します。

ユーザー名の横にある調査優先順位番号は、過去 1 週間のユーザーのすべての危険なアクティビティの合計です。

ユーザーの右側にある 3 つのドットを選択し、[ユーザーの表示] ページを選択します。

![ユーザー詳細] ページのスクリーンショット。](media/user-page.png)

[ユーザー詳細] ページにある情報を確認して、そのユーザーに関する概要を得ます。ユーザーが、そのユーザーにとって通常とは違うアクティビティを実行していたり、または通常とは違う時間に実行していたりする箇所があるかを確認します。

組織と比較したユーザーのスコア は、組織内でのランキングに基づいてユーザーがどのパーセンタイルに位置するかを表します。つまり、組織内の他のユーザーと比較して、調査する必要があるユーザーのリストでユーザーがどのくらい上位にあるかを表します。 ユーザーが組織全体の危険なユーザーの 90 パーセンタイル以上に含まれる場合、数字は赤色になります。

[ユーザー詳細] ページは、次の質問に対する回答に役立ちます。

| 質問 | 詳細 |

|---|---|

| ユーザーはだれか | 会社や部署でのユーザーのロールなどユーザーに関する基本的な詳細とシステムがユーザーについて認識している情報を探します。 たとえば、ユーザーは仕事の一環として珍しいアクティビティを頻繁に実行する DevOps エンジニアかどうかなどです。 または、ユーザーは、昇進を見送られて不満を抱いているかどうか。 |

| ユーザーに危険はありますか? | 従業員のリスク スコアは何か、調査中にそのスコアは価値のあるものか、などです。 |

| ユーザーは組織にどのようなリスクをもたらしますか? | 下にスクロールして、ユーザーに関連する各アクティビティとアラートを調査し、ユーザーが表すリスクの種類の解釈します。 タイムラインで各行を選択すると、アクティビティまたはアラート自体をさらに深く掘り下げることができます。 アクティビティの横にある数字を選択すると、スコア自体に影響を与えた証拠を理解することもできます。 |

| 組織内の他の資産に対するリスクは何ですか? | [横方向の移動パス] タブを選択すると、攻撃者が組織内の他の資産を制御するためにどのパスを使用できるかを理解できます。 たとえば、調査しているユーザーが機密性の低いアカウントを持っている場合でも、攻撃者はそのアカウントへの接続を使用して、ネットワーク内の機密性の高いアカウントを検出し、侵害しようとする可能性があります。 詳細については、横移動パスの使用を参照してください。 |

Note

[ユーザー詳細] ページには、すべてのアクティビティにわたりデバイス、リソースおよびアカウントの情報が表示されますが、調査の優先度スコアは、過去 7 日間のすべての危険なアクティビティとアラートの合計を割り出します。

ユーザー スコアのリセット

ユーザーが調査されていて、侵害の疑いが見つからなかった場合、または何らかの理由でユーザーの調査の優先順位スコアをリセットする場合は、次の手順を手動で実行します。

Microsoft Defender ポータルの [資産] で、[ID] を選択します。

調査対象ユーザーの右側にある 3 つのドットを選択し、[調査の優先度スコアのリセット] を選択します。 [ユーザー ページの表示] を選択し、[ユーザー詳細] ページの 3 つのドットから [調査の優先順位スコアのリセット] を選択することもできます。

Note

ゼロ以外の調査の優先順位のスコアを持つユーザーのみがリセットできます。

![[調査の優先度スコアのリセット] リンクのスクリーンショット。](media/reset-investigation-priority-score.png)

確認ウィンドウで、[スコアのリセット] を選択します。

![[スコアのリセット] ボタンのスクリーンショット。](media/reset-score.png)

フェーズ3: ユーザーをさらに調査する

一部のアクティビティは、単独ではアラームの原因にならない可能性がありますが、他のアクティビティと集計された場合に疑わしいイベントを示している可能性があります。

ユーザーを調査するときは、表示されるアクティビティやアラートについて次の質問をする必要があります。

この従業員がこれらの活動を実行するビジネス上の正当な理由はありますか? たとえば、マーケティング部門の誰かがコード ベースにアクセスしている場合、または開発部門の誰かが財務データベースにアクセスしている場合、その従業員をフォローアップして、これが意図的で正当なアクティビティであることを確認する必要があります。

なぜこのアクティビティは高いスコアだったのに、他のアクティビティは高いスコアではなかったのか? [アクティビティ ログ] に移動して、[調査の優先度] を [設定] に設定すると、疑わしいアクティビティを把握できます。

たとえば、特定の地域で発生したすべてのアクティビティに対する調査の優先度に基づいて、フィルター処理をすることができます。 次に、他に危険なアクティビティがあったかどうか、ユーザーがどこから接続したかを確認でき、最近の異常ではないクラウドやオンプレミスのアクティビティなど、他のドリルダウンに簡単に切り替えて調査を続けることができます。

フェーズ 4: 組織を保護する

調査の結果、ユーザーが侵害されているという結論に達した場合は、次の手順を実行してリスクを軽減してください。

ユーザーに連絡する - Active Directory から Defender for Cloud Apps に統合されたユーザーの連絡先情報を使用し、各アラート/アクティビティまで掘り下げ、ユーザーの身元を解明します。 ユーザーがアクティビティに精通していることを確認してください。

Microsoft Defender ポータルから直接、[ID] ページで、調査対象のユーザーによる 3 つのドットを選択し、ユーザーに再度サインインを要求するか、ユーザーを一時停止するか、ユーザーが侵害されたことを確認するかを選択します。

ID が侵害された場合は、ユーザーにパスワードをリセットするよう依頼し、パスワードの長さと複雑さに関するベスト プラクティス ガイドラインを満たしていることを確認できます。

アラートをドリルダウンし、そのアクティビティがアラートをトリガーすべきでなかったと判断した場合は、アクティビティドロワーでフィードバックを送信リンクを選択してください。

問題を解決したら、アラートを閉じます。

関連項目

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、 サポート チケットを作成してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示