OAuth アプリを制御するポリシーを作成する

お使いの環境に接続されている OAuth アプリの既存の調査に加えて、OAuth アプリが特定の条件を満たしたときに自動通知を受け取るようにアクセス許可ポリシーを設定することができます。 たとえば、高いアクセス許可レベルを必要とし、かつ 50 を超えるユーザーによって承認されたアプリがある場合に自動的にアラートを受け取ることができます。

OAuth アプリに関するポリシーでは、Microsoft 365、Google Workspace、Salesforce について、各アプリでどんなアクセス許可を要求したか、またどのユーザーがそれを承認したかを調査することができます。 また、これらのアクセス許可を承認済みまたは禁止済みとしてマーキングすることもできます。 アクセス許可を禁止済みとしてマークすると、関連するエンタープライズ アプリケーションが無効になります。

機械学習アルゴリズムに基づいて異常なアプリ動作を検出し、アラートを生成するための一連の組み込み機能に加えて、アプリ ガバナンスのアプリ ポリシーを使用して、次のことを実行することもできます。

- アプリ ガバナンスによってアプリの動作に関するアラートを生成し、自動または手動による修復を促すための条件を指定する。

- 組織のアプリ コンプライアンス ポリシーを実装する。

Note

組織のアプリ ガバナンスを有効にしている場合は、アプリ ガバナンス アラートの条件を指定して組織専用のアプリ コンプライアンス ポリシーを実装することもできます。 詳細については、アプリ ガバナンスでアプリ ポリシーを作成するを参照してください。

新しい OAuth アプリ ポリシーを作成する

新しい OAuth アプリ ポリシーを作成するには、2 つの方法があります。 1 番目の方法は [調査] の下で行われ、2 番目の方法は [コントロール] の下で行われます。

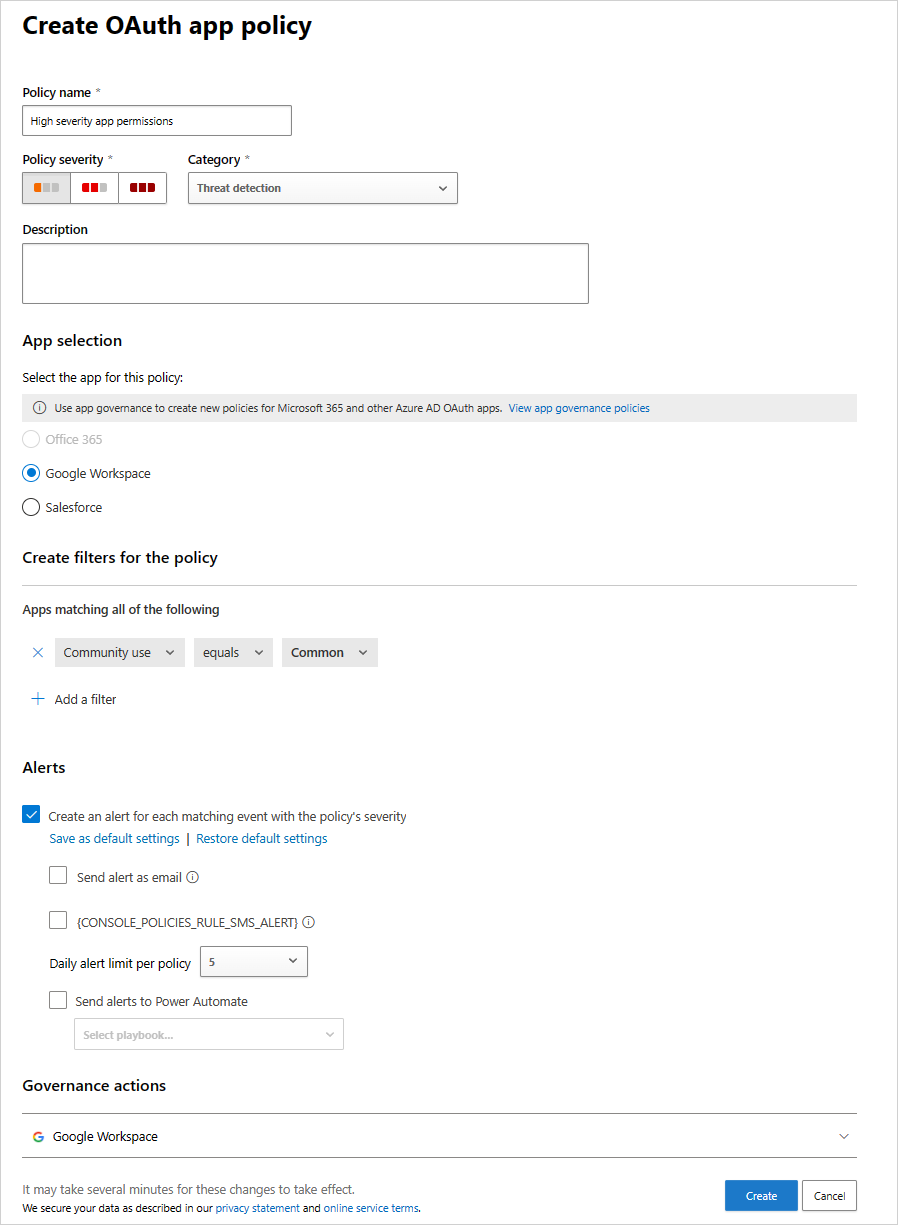

新しい OAuth アプリ ポリシーを作成するには:

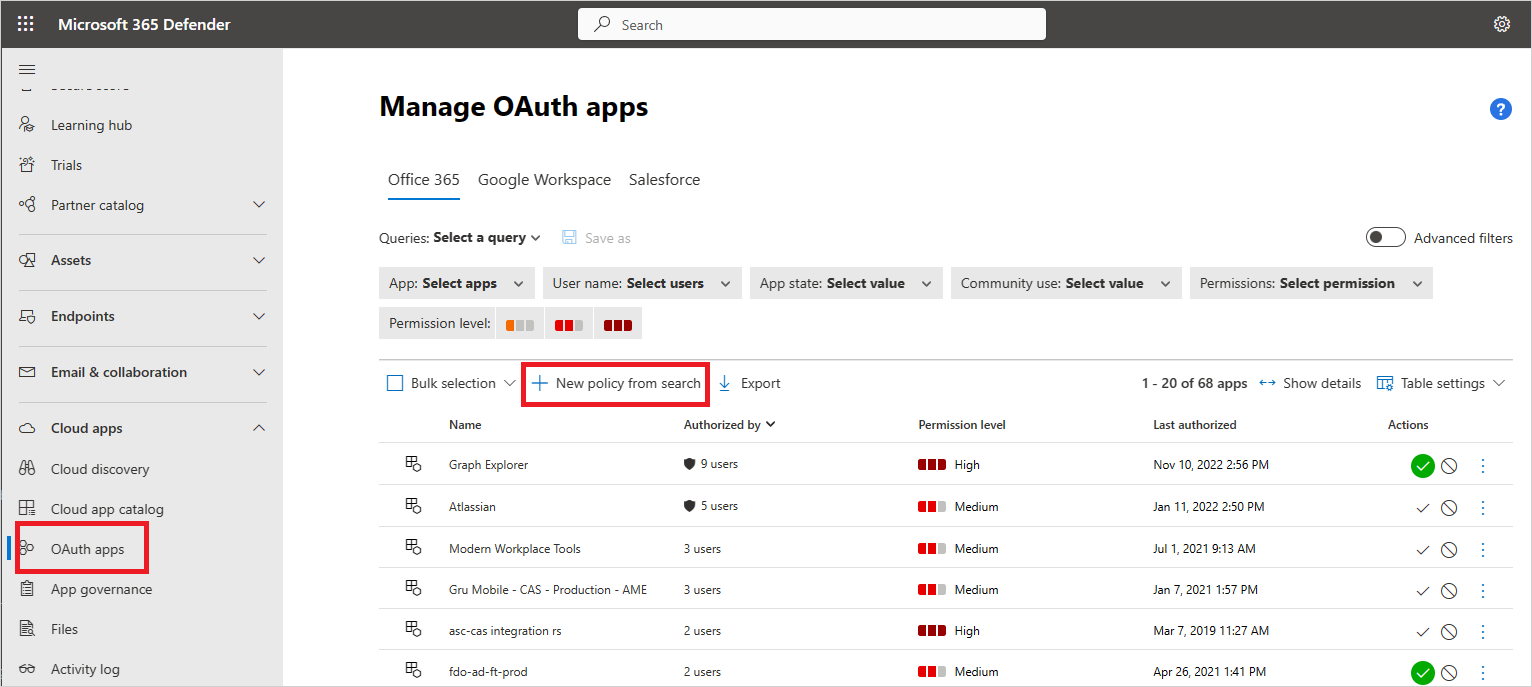

Microsoft Defender ポータルの Cloud Apps 内で、OAuth アプリを選択します。

プレビュー機能 と アプリ ガバナンスが有効になっている場合は、代わりに [アプリ ガバナンス] ページを選択します。

ニーズに従ってアプリをフィルター処理します。 たとえば、メールボックスの予定表の変更に対するアクセス許可を要求しているすべてのアプリを表示できます。

[コミュニティの利用状況] フィルターを使用して、このアプリに対してアクセスを許可することが、一般的か、一般的ではないか、珍しいか、に関する情報を取得できます。 このフィルターは、珍しいアプリで、重要度レベルが高いアクセス許可、または多くのユーザーからのアクセス許可が要求されている場合に役立ちます。

[検索] ボタンで [新しいポリシー] を選択します。

アプリを承認したユーザーのグループ メンバーシップに基づいてポリシーを設定できます。 たとえば管理者は、アクセス許可を承認したユーザーが管理者グループのメンバーである場合にのみ、一般的ではないアプリが高いアクセス許可を要求した場合にそれらを失効させるポリシーを設定することができます。

または、Microsoft Defender ポータル内でポリシーを作成することもできます。まずCloud Apps-<>ポリシー->ポリシー管理に移動します。 その後、[ポリシーの作成] を選択し、[OAuth アプリ ポリシー] を選択します。

Note

OAuth アプリ ポリシーは、テナント内のユーザーによって承認されたポリシーに対してのみアラートをトリガーします。

OAuth アプリの異常検出ポリシー

ユーザーが作成する OAuth アプリ ポリシーに加えて、有害な可能性のあるアプリを識別するために OAuth アプリのメタデータをプロファイリングする、以下のすぐに使用できる異常検出ポリシーがあります。

| ポリシー名 | ポリシーの説明 |

|---|---|

| 不審な OAuth アプリ名 | お使いの環境に接続されている OAuth アプリをスキャンし、不審な名前のアプリが検出された時にアラートをトリガーします。 ラテン文字に似た外国文字などの誤解を与えかねない名前は、悪意のあるアプリを既知の信頼できるアプリとして偽装しようとしていることを示している可能性があります。 |

| OAuth アプリの不審な発行元名 | 環境に接続されている OAuth アプリをスキャンし、誤解を招くような発行元名を持つアプリが検出されるとアラートをトリガーします。 ラテン文字に似た外国文字などの誤解を招く発行元名は、悪意のあるアプリを既知の信頼された発行元からのアプリに偽装しようとしていることを示している可能性があります。 |

| 有害な OAuth アプリの承認 | 環境に接続されている OAuth アプリをスキャンし、悪意のある可能性のあるアプリが承認されるとアラートを作動させます。 悪意のある OAuth アプリは、ユーザーを侵害しようとしてフィッシング キャンペーンの一部として使用される可能性があります。 この検出では、マイクロソフトのセキュリティ調査と脅威インテリジェンスの専門知識を使用して、悪意のあるアプリを特定します。 |

| 疑わしい OAuth アプリ ファイルのダウンロード アクティビティ | 「異常検出ポリシー」を参照してください |

Note

- 異常検出ポリシーは、Microsoft Entra ID で承認されている OAuth アプリでのみ使用できます。

- OAuth アプリの異常検出ポリシーの重大度は変更できません。

次のステップ

問題が発生した場合は、私たちがお手伝いいたします。 お使いの製品の問題について支援やサポートを受けるには、サポート チケットを作成してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示