Defender for Cloud Apps が Atlassian 環境の保護にどのように役立つか

Atlassian は、オンライン コラボレーションであり、ソフトウェア開発プラットフォーム (Confluence、Jira、Bitbucket を含む) です。 クラウドでの効果的なコラボレーションのメリットが得られると同時に、組織の最も重要な資産が脅威にさらされる可能性があります。 公開される資産には、機密の可能性がある情報、コラボレーション、パートナーシップの詳細などが含まれる投稿、タスク、ファイルがあります。 このようなデータがさらされるのを防ぐには、悪意のあるアクターやセキュリティを認識していない内部関係者が機密情報を引き出してしまうのを防ぐために、継続的に監視する必要があります。

Atlassian を Defender for Cloud Apps に接続すると、ユーザーのアクティビティに関してより深い分析情報が得られ、異常な動作に関する脅威の検出を行うことができます。 コネクタは、Atlassian プラットフォームを使用する組織内のすべてのユーザーをカバーし、Confluence、Jira、および特定の Bitbucket アクティビティからのアクティビティを表示します。

主な脅威は以下のとおりです。

侵害されたアカウントと内部関係者による脅威

セキュリティに対する認識不足

管理されていない個人のデバイスの持ち込み (BYOD)

ポリシーを使用した Atlassian の制御

| Type | 名前 |

|---|---|

| 組み込みの異常検出ポリシー | 匿名 IP アドレスからのアクティビティ 頻度の低い国からのアクティビティ 不審な IP アドレスからのアクティビティ あり得ない移動 複数回失敗したログイン試行 異常な管理アクティビティ 異常な偽装されたアクティビティ |

| アクティビティ ポリシー | Atlassian アクティビティによりカスタマイズされたポリシーを作成する。 |

ポリシーの作成の詳細については、「ポリシーの作成」を参照してください。

ガバナンス制御を自動化する

潜在的な脅威を監視することに加えて、次の Atlassian ガバナンス アクションを適用および自動化することにより、検出された脅威を修復することができます。

| Type | 操作 |

|---|---|

| ユーザー ガバナンス | アラートをユーザーに通知する (Microsoft Entra ID 経由) ユーザーにもう一度ログインするよう要求する (Microsoft Entra ID 経由) ユーザーを一時停止する (Microsoft Entra ID 経由) |

アプリからの脅威の修復の詳細については、「接続されているアプリを管理する」を参照してください。

Atlassian をリアルタイムで保護する

外部ユーザーをセキュリティで保護して共同作業し、管理されていない、またはリスクの高いデバイスへの機密データのダウンロードをブロックおよび保護するための、ベスト プラクティスを参照してください。

SaaS セキュリティ態勢管理

Atlassian を接続して、Microsoft Secure Score で Atlassian のセキュリティ体制に関する推奨事項を取得します。 Microsoft Secure Score で Atlassian のセキュリティに関する推奨事項を確認するには:

- Atlassian ポータルで各ポリシーを開いて保存して、ポリシーを更新します。

- Microsoft Secure Score で、[推奨アクション] を選択し、[製品] = [Atlassian] でフィルター処理します。

Atlassian の推奨事項には、以下のようなものがあります。

- Multi-Factor Authentication を有効にする

- Web ユーザーのセッション タイムアウトを有効にする

- パスワード要件を強制する

- Atlassian モバイル アプリ セキュリティ

- アプリ データ保護。

詳細については、以下を参照してください:

Atlassian を Microsoft Defender for Cloud Apps に接続する

このセクションでは、アプリ コネクタ API を使用して Microsoft Defender for Cloud Apps を既存の Atlassian 製品に接続する方法を説明します。 この接続により、組織の Atlassian の使用状況を可視化し、制御することができます。

Note

コネクタは、Atlassian プラットフォームを使用する組織内のすべてのユーザーをカバーし、Confluence、Jira、および特定の Bitbucket アクティビティからのアクティビティを表示します。 Atlassian アクティビティの詳細については、「Atlassian 監査ログ アクティビティ」を参照してください。

前提条件

- Atlassian Access プランが必要です。

- Atlassian に組織管理者として署名する必要があります。

Atlassian の構成

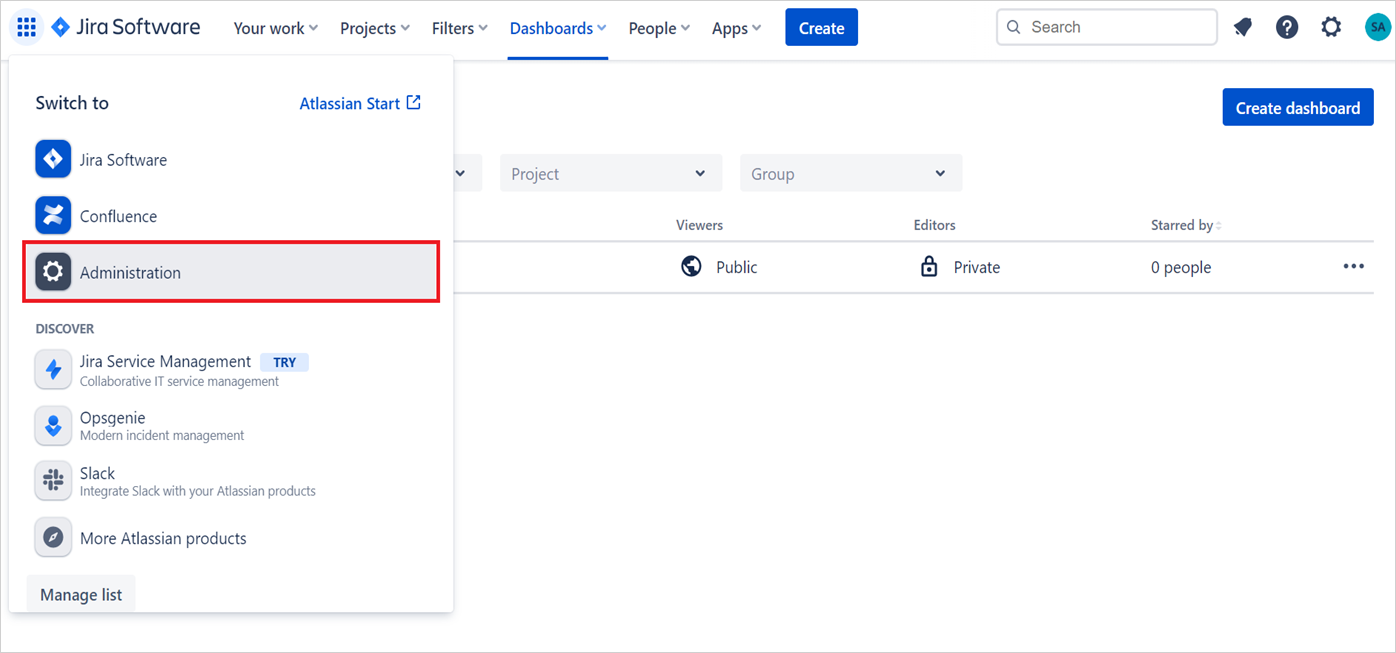

管理者アカウントを使用して Atlassian 管理ポータルにサインインします。

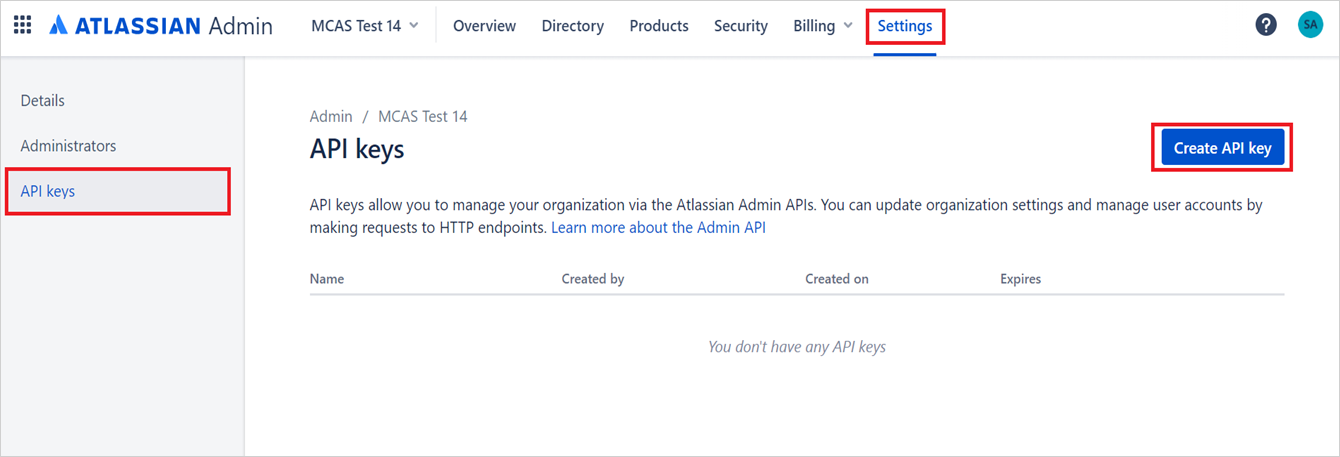

[設定] ->[API キー] に移動し、続いて [API キーの作成] に移動します。 (API キーを作成するための Atlassian のドキュメントについては、こちらを参照 してください)

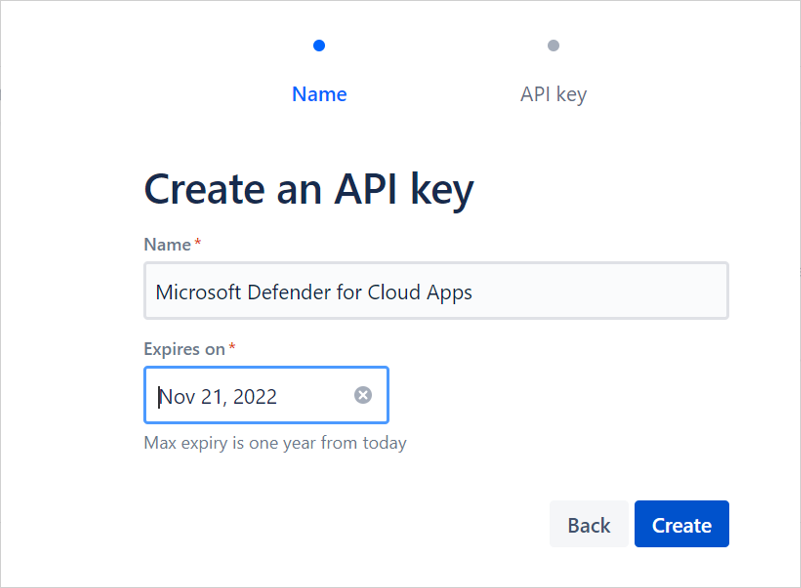

API キーに次の値を指定します。

名前: 任意の名前を付けられます。 Microsoft Defender for Cloud Apps」という名前にして、この統合を認識 できるようにすることをお勧めします。

有効期限: 有効期限を作成日から 1 年に設定します (これは Atlassian の有効期限の最大時間です)。

Note

Atlassian API の要件に従って、この統合用の API キーを毎年作成する必要があります。

[作成] を選択した後、 [組織 ID] と [API キー] をコピーします。 この情報は後で必要になります。

Note

ドメインを確認する: Defender for Cloud Apps で Atlassian ユーザーとそのアクティビティを表示するには、ドメインを確認する必要があります。 Atlassian では、ドメインを使用して、組織で管理できるユーザー アカウントを決定します。 Atlassian 構成でドメインが確認されていない場合、ユーザーとそのアクティビティは表示されません。 Atlassian でドメインを確認するには、「アカウントを管理するドメインを確認する」を参照してください。

Defender for Cloud Apps を構成する

Microsoft Defender ポータルで、[設定] を選択します。 次に、[クラウド アプリ] を選択します。 [接続アプリ] で、[アプリ コネクタ] を選択します。

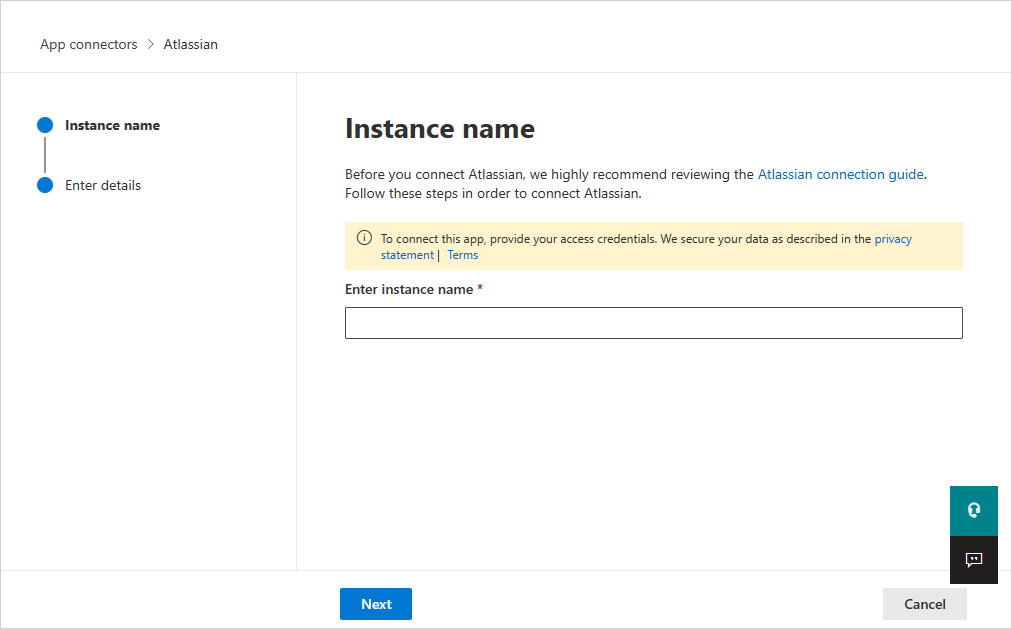

[アプリ コネクタ] ページで、[+アプリを接続]、[Atlassian] の順に選択します。

次のウィンドウで、インスタンスにわかりやすい名前を付け、[次へ] を選択します。

次のページで、前に保存した [組織 ID] と [API キー] を入力します。

Note

- 最初の接続では、すべてのユーザーとそのアクティビティを取得するために、最大 4 時間かかることがあります。

- 表示されるアクティビティは、コネクタが接続された瞬間から生成されたアクティビティです。

- 「Atlassian Access」監査ログのアクティビティは、Defender for Cloud アプリによって取得されます。 現在、他のアクティビティは取得されません。 「製品監査ログ」を参照してください。

- コネクタの 状態 が [接続済み]になったら、コネクタは有効であり、動作しています。

API キーを取り消して更新する

Microsoft では、セキュリティのベスト プラクティスとして、アプリの接続に有効期間の短いキーまたはトークンを使用することを推奨しています。

ベスト プラクティスとして、Atlassian API キーを 6 か月ごとに更新することをお勧めします。 キーを更新するには、既存の API キーを取り消し、新しいキーを生成します。

API キーを取り消すには、admin.atlassian.com>設定>API キーに移動し、統合に使用する API キーを決定し、取り消し を選択します。

上記の手順に従って、Atlassian 管理ポータルで API キーを再作成します。

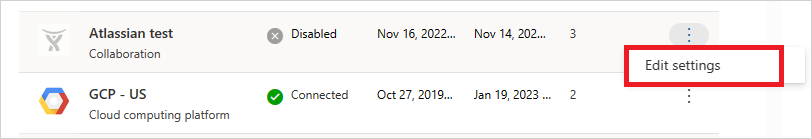

その後、Microsoft Defender ポータルの [アプリ コネクタ] ページに移動し、コネクタを編集します。

生成された新しい [API キー] を入力し、[Atlassian の接続] を選択します。

Microsoft Defender ポータルで、[設定] を選択します。 次に、[クラウド アプリ] を選択します。 [接続アプリ] で、[アプリ コネクタ] を選択します。 接続されているアプリ コネクタの状態が [接続済み] になっていることを確認します。

Note

デフォルトでは、API キーは 1 年間有効で、1 年後に自動的に期限切れになります。

関連するコンテンツ

転送率の制限と制限事項

転送率の制限には、1 分あたり 1000 件の要求制限が含まれます (API キー/コネクタ インスタンスごと)。

Atlassian API の制限の詳細については、「Atlassian 管理者 REST API」を参照してください。

制限事項は次のとおりです。

アクティビティは、確認済みのドメインをもつユーザーについてのみ、Defender for Cloud Apps に表示されます。

API キーの最大有効期限は 1 年です。 1 年経過すると、Atlassian 管理ポータルから別の API キーを作成し、Defender for Cloud Apps コンソールで以前の API キーを置き換える必要があります。

ユーザーが管理者であるかどうかは Defender for Cloud Apps では確認できません。

システム アクティビティは、 Atlassian Internal System アカウント名と共に表示されます。

次のステップ

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、サポート チケットを作成してください。