Microsoft Intune を使用した Android 用 Microsoft Defender for Endpoint の展開

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Microsoft Defender ATP を試してみたいですか? 無料試用版にサインアップしてください。

Microsoft Intune ポータル サイト登録済みデバイスに Android に Defender for Endpoint を展開する方法について説明します。 デバイス登録Microsoft Intune詳細については、「デバイスの登録」を参照してください。

注:

Android 上の Defender for Endpoint が Google Play で利用できるようになりました

Microsoft Intuneから Google Play に接続して、デバイス管理者と Android Enterprise 登録モードで Defender for Endpoint アプリを展開できます。 アプリへのUpdatesは、Google Play を介して自動的に実行されます。

デバイス管理者が登録したデバイスに展開する

Microsoft Intune ポータル サイト - デバイス管理者が登録したデバイスを使用して Android に Defender for Endpoint を展開する方法について説明します。

Android ストア アプリとして追加する

Microsoft Intune管理センターで、[アプリ>Android Apps>Add>Android store app]\(Android ストア アプリの追加\) に移動し、[選択] を選択します。

[ アプリの追加] ページと [ アプリ情報 ] セクションで、次のように入力します。

- 名前

- 説明

- Publisher as Microsoft。

- https://play.google.com/store/apps/details?id=com.microsoft.scmxとしてのアプリ ストア URL (Defender for Endpoint アプリ Google Play ストア URL)

その他のフィールドは省略可能です。 [次へ] を選択します。

[ 割り当て] セクションで 、[ 必須 ] セクションに移動し、[ グループの追加 ] を選択します。その後、ユーザー グループ (またはグループ) を選択して、Android アプリで Defender for Endpoint を受信できます。 [ 選択] を選択 し、[ 次へ] を選択します。

[ 確認と作成 ] セクションで、入力したすべての情報が正しいことを確認し、[ 作成] を選択します。

しばらくすると、Defender for Endpoint アプリが正常に作成され、画面の右上隅に通知が表示されます。

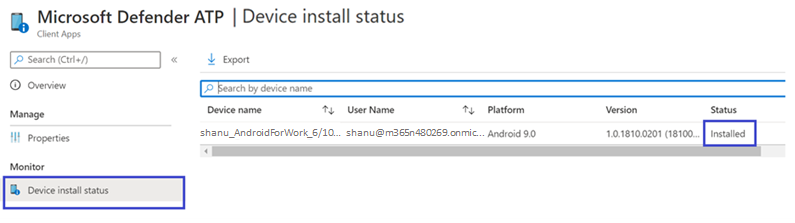

表示されるアプリ情報ページの [ モニター ] セクションで、[ デバイスのインストール状態 ] を選択して、デバイスのインストールが正常に完了したことを確認します。

オンボードとチェックの状態を完了する

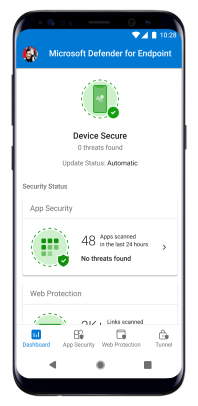

Android 上の Defender for Endpoint がデバイスにインストールされると、アプリ アイコンが表示されます。

Microsoft Defender for Endpointアプリ アイコンをタップし、画面の指示に従ってアプリのオンボードを完了します。 詳細には、Android 上の Defender for Endpoint で必要な Android アクセス許可のエンド ユーザーの同意が含まれます。

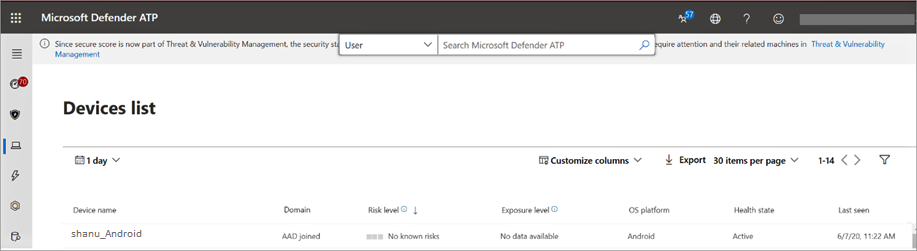

オンボードが成功すると、Microsoft Defender ポータルのデバイスの一覧にデバイスが表示されます。

Android Enterprise 登録済みデバイスにデプロイする

Android 上の Defender for Endpoint では、Android Enterprise 登録済みデバイスがサポートされています。

Microsoft Intuneでサポートされる登録オプションの詳細については、「登録オプション」を参照してください。

現在、仕事用プロファイルを持つ個人所有デバイス、仕事用プロファイルを持つ企業所有デバイス、および企業所有のフル マネージド ユーザー デバイス登録は、Android Enterprise でサポートされています。

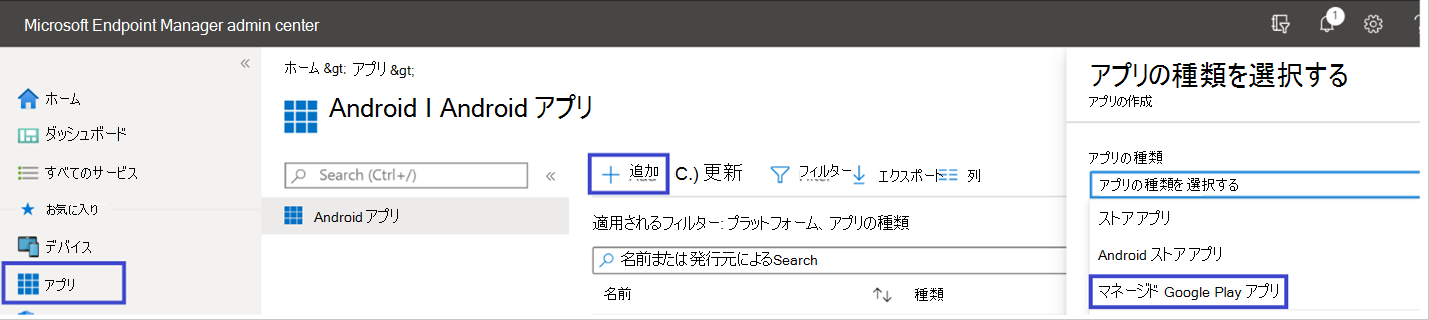

Android でマネージド Google Play アプリとしてMicrosoft Defender for Endpointを追加する

次の手順に従って、管理対象の Google Play にMicrosoft Defender for Endpointアプリを追加します。

Microsoft Intune管理センターで、[アプリ>Android Apps] に移動します> [マネージド Google Play アプリ] を追加して選択します。

読み込まれたマネージド Google Play ページで、検索ボックスに「

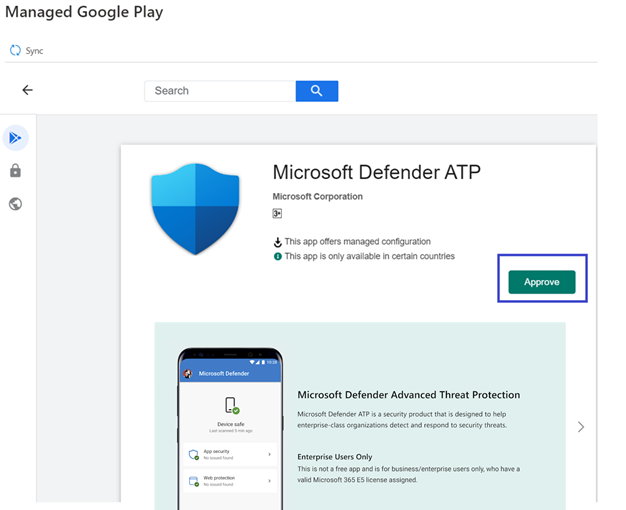

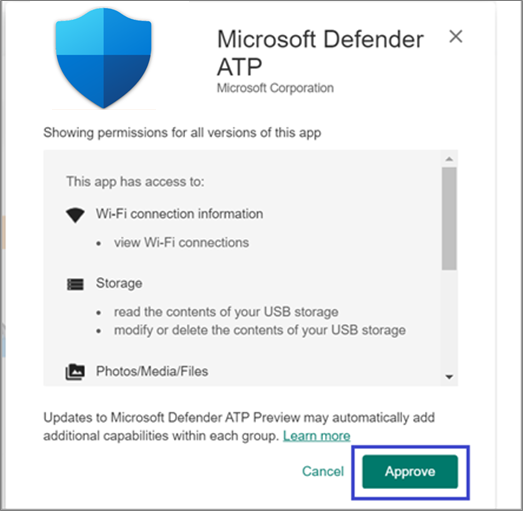

Microsoft Defender」と入力します。 検索には、マネージド Google Play のMicrosoft Defender for Endpoint アプリが表示されます。 [アプリ] 検索結果からMicrosoft Defender for Endpoint アプリを選択します。[ アプリの説明 ] ページで、Defender for Endpoint アプリに関するアプリの詳細を確認できます。 ページの情報を確認し、[承認] を選択 します。

Defender for Endpoint が取得するアクセス許可を承認するように求められたら、情報を確認し、[承認] を選択 します。

[ 承認の設定 ] ページで、Android 上の Defender for Endpoint が要求する可能性がある新しいアプリのアクセス許可を処理する設定を確認します。 選択肢を確認し、任意のオプションを選択します。 [完了] を選択します。

既定では、マネージド Google Play では、 アプリが新しいアクセス許可を要求したときに [承認を維持する] が選択されます。

アクセス許可処理の選択が完了したら、[同期] を選択してMicrosoft Defender for Endpointをアプリの一覧に同期します。

数分で同期が完了します。

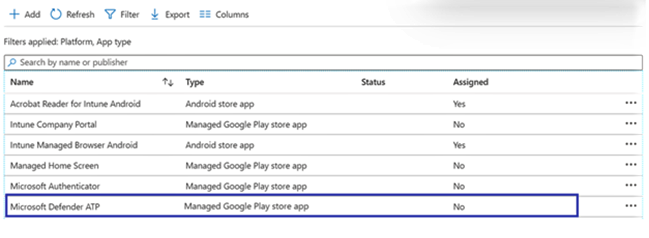

[Android アプリ] 画面で [更新] ボタンを選択すると、アプリの一覧にMicrosoft Defender for Endpointが表示されます。

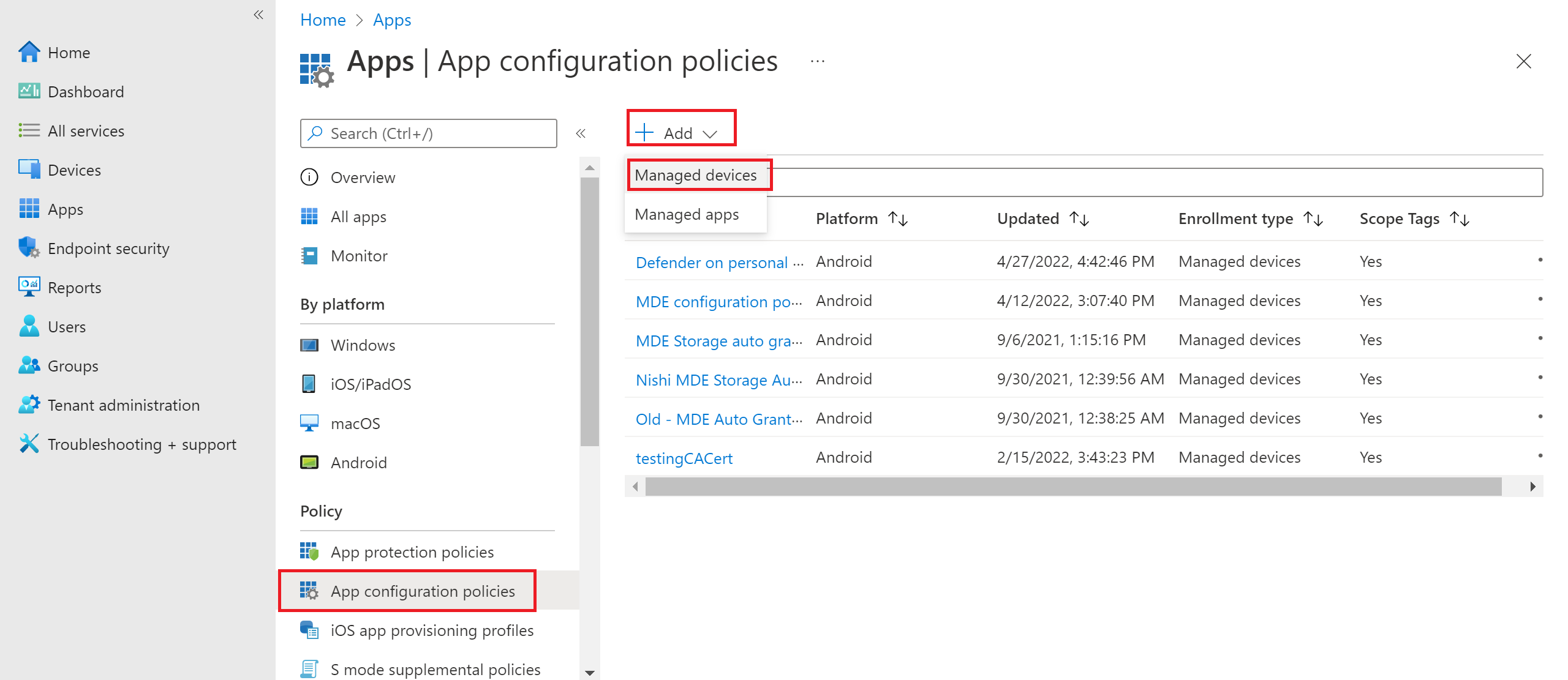

Defender for Endpoint では、Microsoft Intuneを使用した管理対象デバイスのアプリ構成ポリシーがサポートされています。 この機能を使用して、Defender for Endpoint のさまざまな構成を選択できます。

[ アプリ ] ページで、[ ポリシー>App 構成ポリシー>[追加>管理されたデバイス] に移動します。

[ アプリ構成ポリシーの作成 ] ページで、次の詳細を入力します。

- 名前: Microsoft Defender for Endpoint。

- プラットフォームとして [Android Enterprise] を選択します。

- [ 個人所有の仕事用プロファイルのみ] または [ フル マネージド、専用、会社所有の仕事用プロファイルのみ ] を [プロファイルの種類] として選択します。

- [アプリの選択] を選択し、[Microsoft Defender] を選択し、[OK] を選択し、[次へ] を選択します。

[アクセス許可]>[追加] を選択します。 リストから、使用可能なアプリのアクセス許可を選択して >[OK] を選択します。

このポリシーで付与する各アクセス許可のオプションを選択します。

- プロンプト - ユーザーが受け入れるか拒否するようにプロンプトします。

- 自動付与 - ユーザーに通知せずに自動的に承認します。

- 自動拒否 - ユーザーに通知せずに自動的に拒否します。

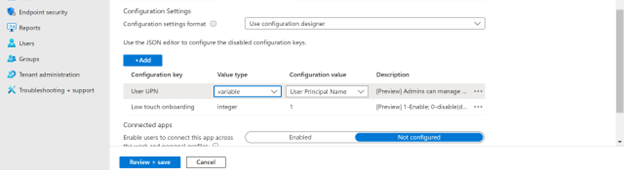

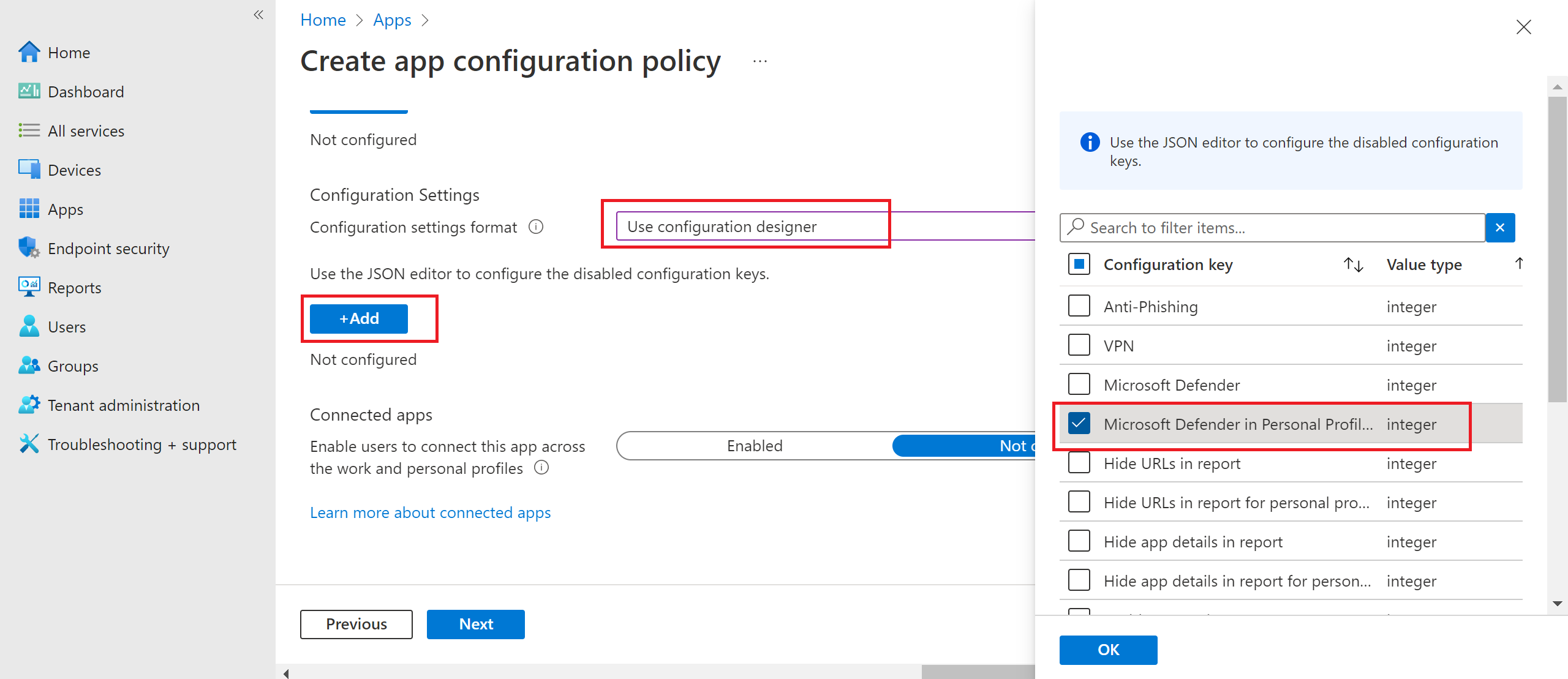

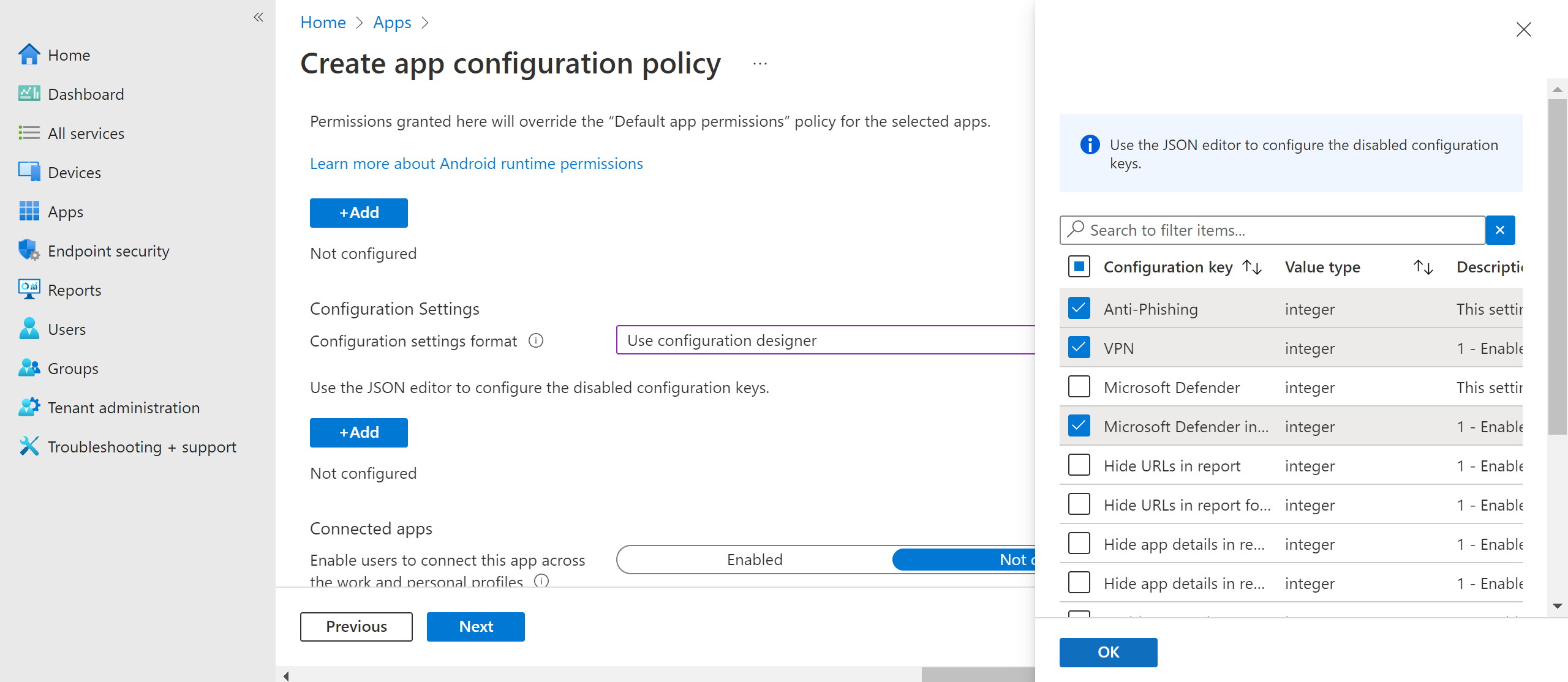

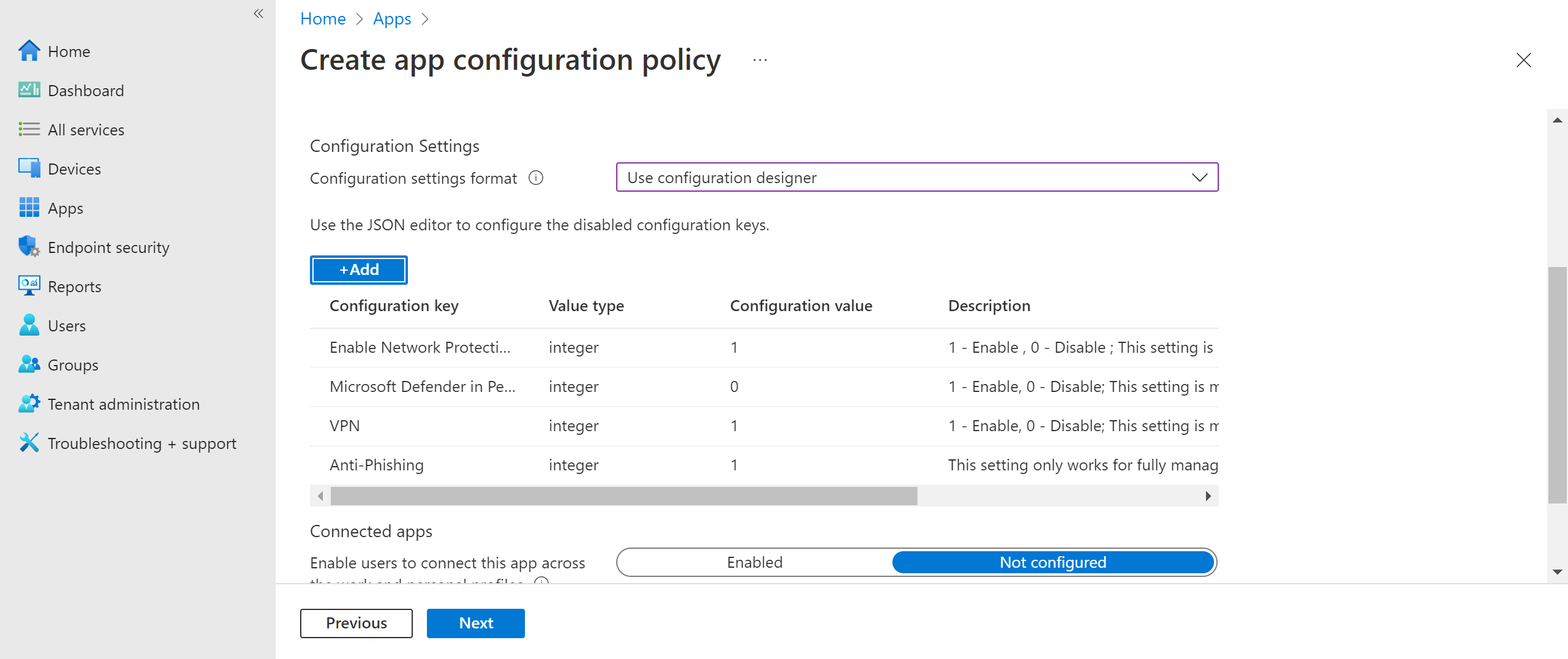

[構成設定] セクションに移動し、[構成設定] 形式で [構成デザイナーを使用する] を選択します。

[ 追加] を 選択して、サポートされている構成の一覧を表示します。 必要な構成を選択し、[OK] を選択 します。

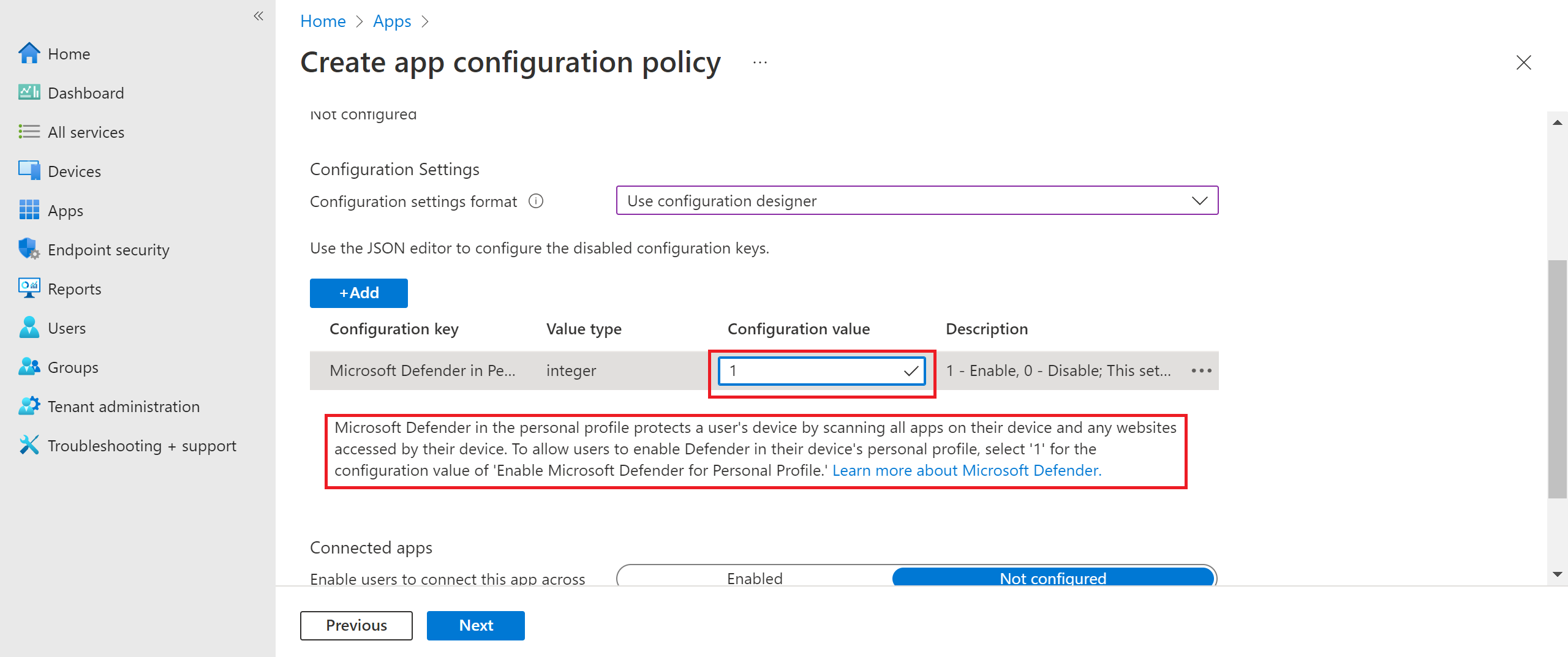

選択したすべての構成が一覧表示されます。 必要に応じて構成値を変更し、[ 次へ] を選択できます。

[ 割り当て] ページで、このアプリ構成ポリシーを割り当てるユーザー グループを選択します。 [ 含めるグループの選択 ] を選択し、該当するグループを選択し、[ 次へ] を選択します。 ここで選択したグループは、通常、Android アプリMicrosoft Defender for Endpoint割り当てるグループと同じです。

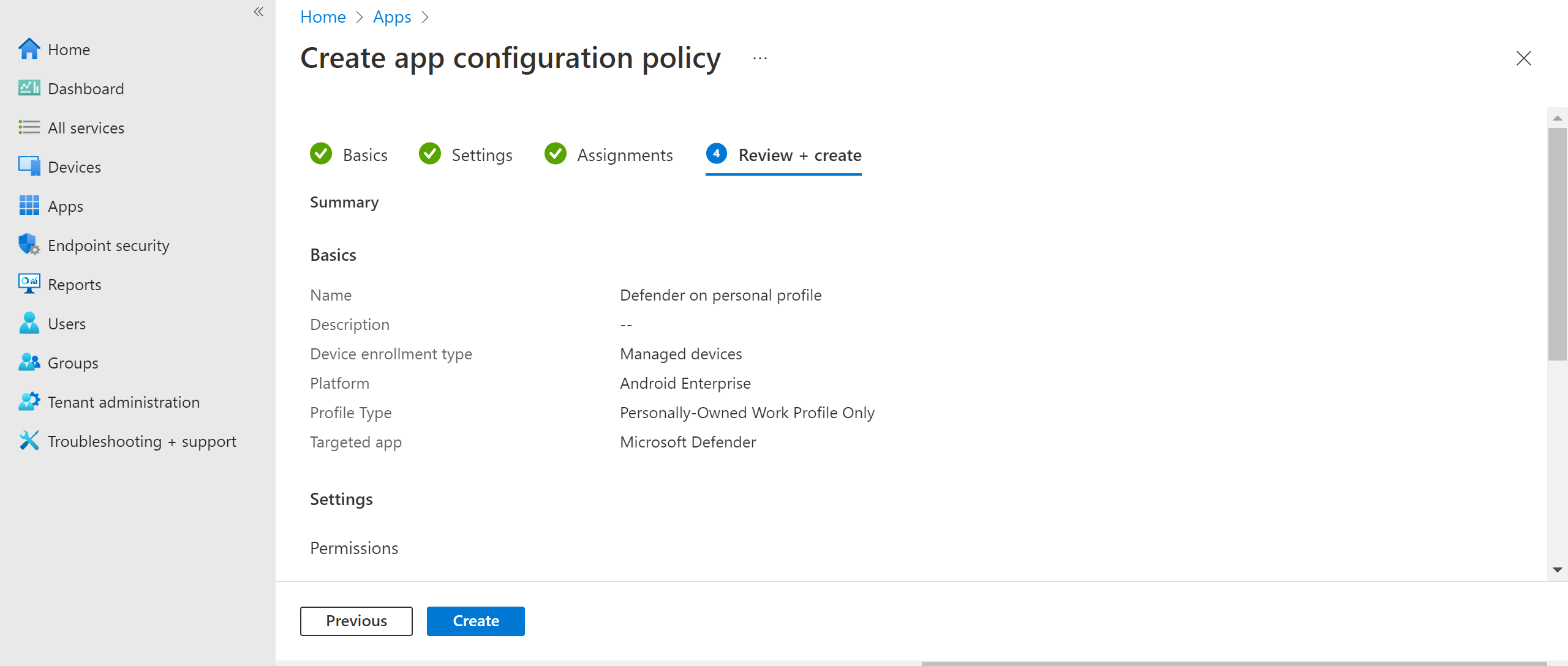

次に表示される [ 確認と作成 ] ページで、すべての情報を確認し、[ 作成] を選択します。

Defender for Endpoint のアプリ構成ポリシーが、選択したユーザー グループに割り当てられるようになりました。

> Properties>Assignments>Edit の一覧で [アプリMicrosoft Defender選択します。

ユーザー グループにアプリを 必須 アプリとして割り当てます。 これは、アプリを介したデバイスの次回の同期中に、仕事用プロファイルポータル サイト自動的にインストールされます。 この割り当てを行うには、[必要] セクション>[グループの追加] に移動し、適切なユーザー グループを選択してから、[選択] を選択します。

[ アプリケーションの編集] ページで、前に入力したすべての情報を確認します。 次に、[ 確認と保存] を選択し、もう一度 [保存] を選択 して割り当てを開始します。

Always-on VPN の自動セットアップ

Defender for Endpoint では、Microsoft Intuneを使用した管理対象デバイスのデバイス構成ポリシーがサポートされています。 この機能を使用すると、Android Enterprise 登録済みデバイスで Always-on VPN を自動セットアップ できるため、エンド ユーザーはオンボード中に VPN サービスを設定する必要はありません。

[デバイス] で、[構成プロファイル>プロファイルの作成>Platform>Android Enterprise を選択します。 デバイス登録の種類に基づいて、次のいずれかの下にある [デバイス 制限 ] を選択します。

- フル マネージド、専用、Corporate-Owned 作業プロファイル

- 個人所有の仕事用プロファイル

その後、[作成] を選択します。

構成設定。 [ 名前] と [説明] を指定して、構成プロファイルを一意に識別します。

[ 接続] を選択し、VPN を構成します。

Always-on VPN を有効にします。 作業プロファイルに VPN クライアントを設定して、可能な限り VPN に自動的に接続して再接続します。 特定のデバイス上の Always-on VPN 用に構成できる VPN クライアントは 1 つだけであるため、1 つのデバイスに展開される Always-on VPN ポリシーは 1 つ以下にしてください。

[VPN クライアントで カスタム ] ドロップダウン リストを選択します。 この場合のカスタム VPN は Defender for Endpoint VPN であり、Web Protection 機能を提供するために使用されます。

注:

この VPN の自動セットアップを機能させるには、Microsoft Defender for Endpointアプリをユーザーのデバイスにインストールする必要があります。

Google Play ストアのMicrosoft Defender for Endpoint アプリのパッケージ ID を入力します。 Defender アプリ URL の場合、パッケージ ID は

com.microsoft.scmx。[ロックダウン モード] を [未構成] (既定値) に設定します。

割り当て。 [ 割り当て] ページで、このアプリ構成ポリシーを割り当てるユーザー グループを選択します。 [含める グループの選択 ] を選択し、該当するグループを選択し、[ 次へ] を選択します。

選択するグループは、通常、Android アプリMicrosoft Defender for Endpoint割り当てるグループと同じです。

次に表示される [ 確認と作成 ] ページで、すべての情報を確認し、[ 作成] を選択します。 これで、デバイス構成プロファイルが選択したユーザー グループに割り当てられます。

状態を確認し、オンボードを完了する

[デバイスのインストール状態] をクリックして、Android 上のMicrosoft Defender for Endpointのインストール状態を確認します。 デバイスがここに表示されていることを確認します。

デバイスでは、 作業プロファイルに移動してオンボード状態を検証できます。 Defender for Endpoint が使用可能であり、仕事用プロファイルを使用して 個人所有のデバイスに登録されていることを確認します。 会社所有の フル マネージド ユーザー デバイスに登録している場合は、デバイス上に 1 つのプロファイルがあり、Defender for Endpoint が使用可能であることを確認できます。

アプリがインストールされたら、アプリを開き、アクセス許可を受け入れると、オンボードが成功します。

この時点で、デバイスは Android 上の Defender for Endpoint に正常にオンボードされます。 これを確認するには、Microsoft Defender ポータルの [デバイス インベントリ] ページに移動します。

ロータッチ オンボードを構成する

注:

この機能は現在プレビューの段階です。 このセクションの情報は、市販される前に大幅に変更される可能性があるプレリリース製品に関連しています。 Microsoft は、ここに記載された情報に関して、明示または黙示を問わず、いかなる保証も行いません。

管理者は、低タッチ オンボード モードでMicrosoft Defender for Endpointを構成できます。 このシナリオでは、管理者がデプロイ プロファイルを作成し、ユーザーはオンボードを完了するためにアクセス許可のセットを減らす必要があります。

Android の低タッチ オンボードは既定で無効になっています。 管理者は、次の手順に従って、Intuneのアプリ構成ポリシーを使用して有効にすることができます。

「Android でマネージド Google Play アプリとしてMicrosoft Defender for Endpointを追加する」セクションの手順に従って、Defender アプリをターゲット ユーザー グループにプッシュします (この記事では)。

「 Always-on VPN の自動セットアップ (この記事)」の手順に従って、VPN プロファイルをユーザーのデバイスにプッシュします。

[ アプリ>アプリケーション構成ポリシー] で、[ マネージド デバイス] を選択します。

ポリシーを一意に識別する名前を指定します。

- [ プラットフォーム] で、[

Android Enterprise] を選択します。 - 必要なプロファイルの種類を選択します。

- 対象アプリの場合は、[

Microsoft Defender: Antivirus] を選択します。

[次へ] を選択します。

- [ プラットフォーム] で、[

ランタイムアクセス許可を追加します。 [ 場所のアクセス (細かい)] を選択し、 POST_NOTIFICATIONS し、[ アクセス許可] の状態 を [

Auto grant] に変更します。 (このアクセス許可は、Android 13 以降ではサポートされていません)。[ 構成設定] で、[

Use Configuration designer] を選択し、[ 追加] を選択します。[ 低タッチ オンボード] と [ユーザー UPN] を選択します。 [User UPN] で、値の種類を

Variableに変更し、構成値をUser Principal Nameに設定します。 構成値を1に変更することで、ロータッチ オンボードを有効にします。

注:

ポリシーが作成されると、これらの値型は文字列として表示されます。

ポリシーをターゲット ユーザー グループに割り当てます。

ポリシーを確認して作成します。

ANDROID Enterprise の個人用プロファイルで BYOD モードでMicrosoft Defenderを設定する

個人用プロファイルでMicrosoft Defenderを設定する

管理者は、次の手順に従って、Microsoft Endpoint Management 管理センターにアクセスして、個人プロファイルMicrosoft Defenderサポートを設定および構成できます。

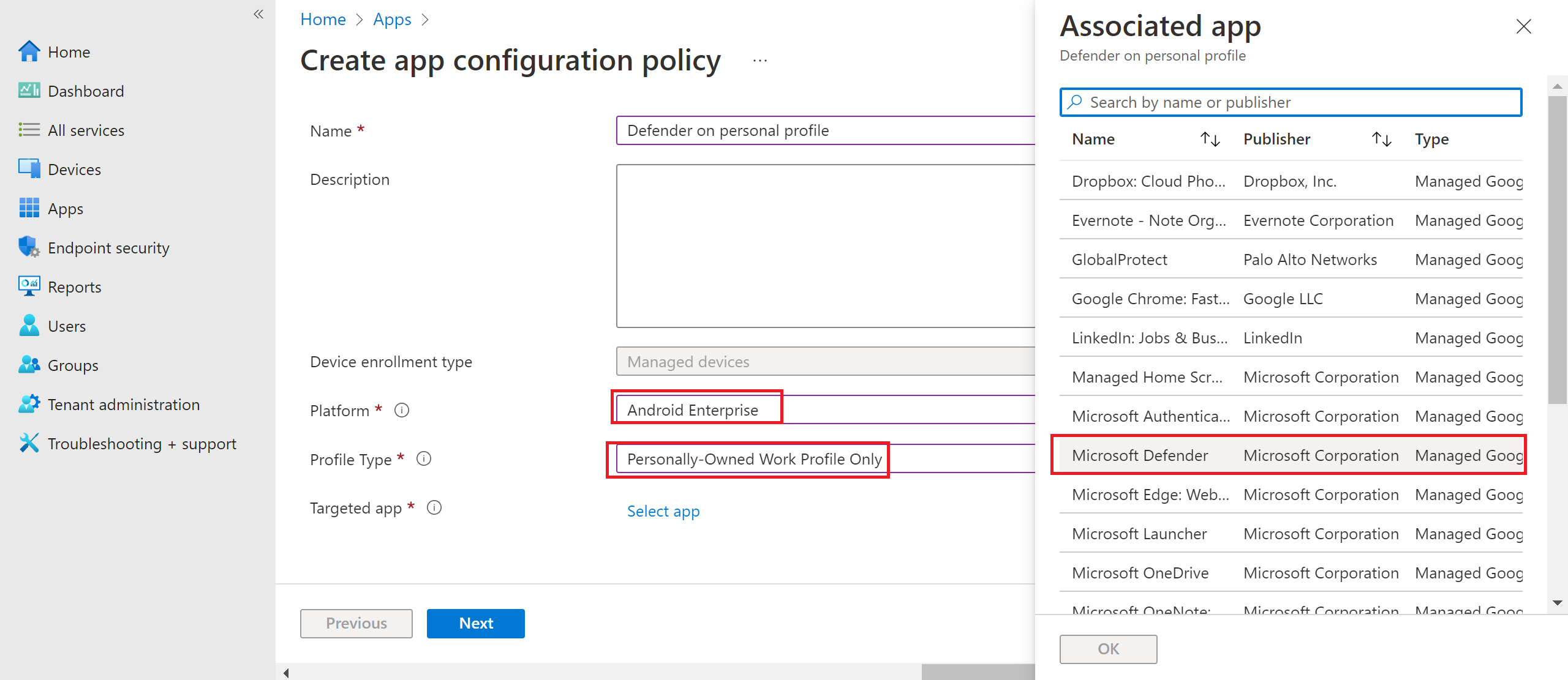

[アプリ>アプリ構成ポリシー] に移動し、[追加] をクリックします。 [ マネージド デバイス] を選択します。

[名前] と [説明] を入力して、構成ポリシーを一意に識別します。 [プラットフォーム] を [Android Enterprise] として選択し、[プロファイルの種類] を [個人所有の仕事用プロファイルのみ] に、[対象アプリ] を [Microsoft Defender] として選択します。

[設定] ページの [構成設定の形式] で、[ 構成デザイナーを使用 する] を選択し、[ 追加] をクリックします。 表示される構成の一覧から、[個人用プロファイルにMicrosoft Defender] を選択します。

選択した構成が一覧表示されます。 個人プロファイルをサポートMicrosoft Defender有効にするには、構成値を 1 に変更します。 管理者に同じことを通知する通知が表示されます。 [ 次へ] をクリックします。

構成ポリシーをユーザーのグループに割り当てます。 ポリシーを確認して作成します。

管理者は、Microsoft Intune管理センターからプライバシー制御を設定して、Defender モバイル クライアントからセキュリティ ポータルに送信できるデータを制御することもできます。 詳細については、「 プライバシー制御の構成」を参照してください。

組織は、登録されている BYOD デバイス上のMicrosoft Defenderを使用して個人用プロファイルを保護するために、ユーザーと通信できます。

- 前提条件: Microsoft Defenderは、個人用プロファイルでMicrosoft Defenderを有効にするには、作業プロファイルに既にインストールされ、アクティブになっている必要があります。

デバイスのオンボードを完了する

個人の Google Play ストア アカウントを持つ個人用プロファイルに、Microsoft Defender アプリケーションをインストールします。

個人用プロファイルにポータル サイト アプリケーションをインストールします。 サインインは必要ありません。

ユーザーがアプリケーションを起動すると、サインイン画面が表示されます。 企業アカウントのみを使用してログインします。

正常にサインインすると、ユーザーには次の画面が表示されます。

- EULA 画面: ユーザーがまだ仕事用プロファイルに同意していない場合にのみ表示されます。

- 通知画面: ユーザーは、アプリケーションのオンボードを進めるために、この画面に同意する必要があります。 これは、アプリの初回実行時にのみ必要です。

オンボードを完了するために必要なアクセス許可を指定します。

注:

前提条件:

- 個人用プロファイルでポータル サイトを有効にする必要があります。

- Microsoft Defenderは、作業プロファイルに既にインストールされ、アクティブである必要があります。

関連記事

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

![Microsoft Intune管理センター ポータルの [Android ストア アプリケーションの追加] ウィンドウ](media/mda-addandroidstoreapp.png)

![Microsoft Intune管理センター ポータルにアプリケーションの発行元と URL 情報が表示されている [アプリの追加] ページ](media/mda-addappinfo.png)

![Microsoft Intune管理センター ポータルの [アプリの追加] ページの [グループの追加] ウィンドウ](media/363bf30f7d69a94db578e8af0ddd044b.png)

![Microsoft Intune管理センター ポータルの [アプリケーションの状態] ウィンドウ](media/86cbe56f88bb6e93e9c63303397fc24f.png)

![Microsoft Defender 365 ポータルの [デバイスのインストール状態] ページ](media/513cf5d59eaaef5d2b5bc122715b5844.png)

![[検索] ウィンドウに一覧表示されているMicrosoft Defender ATP アイコン](media/7cf9311ad676ec5142002a4d0c2323ca.jpg)

![Microsoft Intune管理センター ポータルの [マネージド Google Play] ページ](media/0f79cb37900b57c3e2bb0effad1c19cb.png)

![Microsoft Defender 365 ポータルの [承認設定の構成完了] ページ](media/ffecfdda1c4df14148f1526c22cc0236.png)

![Microsoft Defender 365 ポータルの [同期] ウィンドウ](media/34e6b9a0dae125d085c84593140180ed.png)

![Microsoft Defender 365 ポータルの [Android アプリ] ページの [アプリケーション同期の状態] ウィンドウ](media/9fc07ffc150171f169dc6e57fe6f1c74.png)

![Microsoft Intune管理センター ポータルの [アプリ構成ポリシー] ウィンドウ](media/android-mem.png)

![[関連付けられたアプリの詳細] ウィンドウのスクリーンショット。](media/android-create-app.png)

![[選択したグループ] ウィンドウ](media/android-select-group.png)

![[プロパティ] ページの [編集] オプション](media/mda-properties.png)

![[アプリケーションの編集] ページ](media/ea06643280075f16265a596fb9a96042.png)

![[ポリシー] ウィンドウの [構成プロファイル] メニュー項目](media/1autosetupofvpn.png)

![[基本] ウィンドウのデバイス構成プロファイルの [名前] フィールドと [説明] フィールド](media/2autosetupofvpn.png)

![[構成設定] タブの [接続] ウィンドウ](media/3autosetupofvpn.png)

![[デバイスの制限] の [デバイス構成プロファイルの割り当て] ウィンドウのスクリーンショット。](media/4autosetupofvpn.png)